目录

服务器检测出了漏洞需要修改

1.允许Traceroute探测漏洞解决方法

2、ICMP timestamp请求响应漏洞

服务器检测出了漏洞需要修改

1.允许Traceroute探测漏洞解决方法

详细描述 本插件使用Traceroute探测来获取扫描器与远程主机之间的路由信息。攻击者也可以利用这些信息来了解目标网络的网络拓扑。

解决办法 在防火墙出站规则中禁用echo-reply(type 0)、time-exceeded(type 11)、destination-unreachable(type 3)类型的ICMP包。

1、关闭Traceroute探测的方法

firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p ICMP --icmp-type 0 -m comment --comment "deny traceroute" -j DROP

firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p ICMP --icmp-type 3 -m comment --comment "deny traceroute" -j DROP

firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p ICMP --icmp-type 11 -m comment --comment "deny traceroute" -j DROP2、重新载入防火墙配置

firewall-cmd --reload3、查看防火墙规则

firewall-cmd --direct --get-all-rules

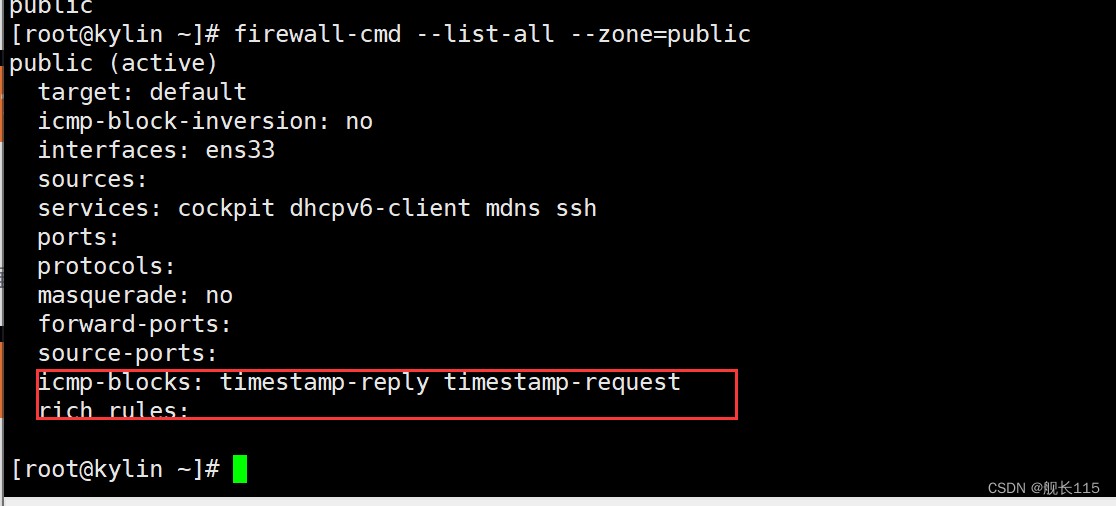

2、ICMP timestamp请求响应漏洞

添加直接执行就行

#这些规则告诉server 不要使用ICMP timestamp 包。

firewall-cmd --permanent --zone=public --add-icmp-block=timestamp-reply

firewall-cmd --permanent --zone=public --add-icmp-block=timestamp-request

firewall-cmd --reload #重启

firewall-cmd --list-all --zone=public #查看规则