文章目录

- 一、自学网络安全学习的误区和陷阱

- 二、学习网络安全的一些前期准备

- 三、自学网络安全学习路线

- 一、无线局域网安全性分析

- 1、Wi-Fi网络安全

- 2、WEP存在如下弱点:

- 二、移动通信网安全防护

- 1、3G安全体系趋于透明化

- 2、考虑采用公钥密码体系

- 3、考虑新密码技术的应用

- 4、多层次、多技术的安全保护机制

- 三、Wi-Fi网络安全防护

- 1、加强网络访问控制

- 2、加强安全认证

- 3、重要网络隔离

- 4、合理配置、安装无线接入设备

一、自学网络安全学习的误区和陷阱

1.不要试图先成为一名程序员(以编程为基础的学习)再开始学习

我在之前的回答中,我都一再强调不要以编程为基础再开始学习网络安全,一般来说,学习编程不但学习周期长,而且实际向安全过渡后可用到的关键知识并不多

一般人如果想要把编程学好再开始学习网络安全往往需要花费很长时间,容易半途而废。而且学习编程只是工具不是目的,我们的目标不是成为程序员。建议在学习网络安全的过程中,哪里不会补哪里,这样更有目的性且耗时更少

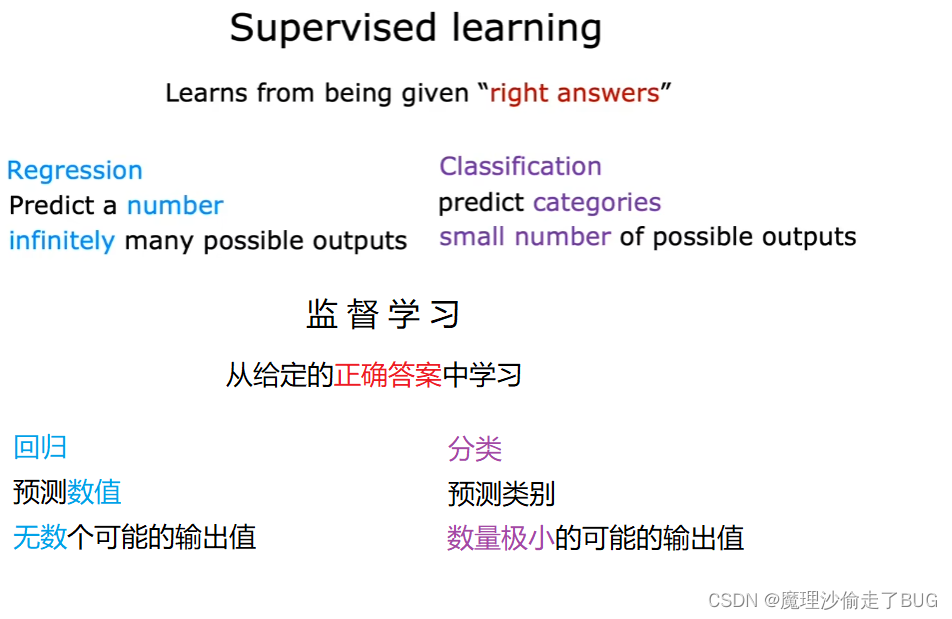

2.不要把深度学习作为入门第一课

很多人都是冲着要把网络安全学好学扎实来的,于是就很容易用力过猛,陷入一个误区:就是把所有的内容都要进行深度学习,但是把深度学习作为网络安全第一课不是个好主意。原因如下:

【1】深度学习的黑箱性更加明显,很容易学的囫囵吞枣

【2】深度学习对自身要求高,不适合自学,很容易走进死胡同

3.不要收集过多的资料

网上有很多关于网络安全的学习资料,动辄就有几个G的材料可以下载或者观看。而很多朋友都有“收集癖”,一下子购买十几本书,或者收藏几十个视频

网上的学习资料很多重复性都极高而且大多数的内容都还是几年前没有更新。在入门期间建议“小而精”的选择材料,下面我会推荐一些自认为对小白还不错的学习资源,耐心往下看

二、学习网络安全的一些前期准备

1.硬件选择

经常会问我“学习网络安全需要配置很高的电脑吗?”答案是否定的,黑客用的电脑,不需要什么高的配置,只要稳定就行.因为黑客所使用的一些程序,低端CPU也可以很好的运行,而且不占什么内存.还有一个,黑客是在DOS命令下对进行的,所以电脑能使用到最佳状态!所以,不要打着学习的名义重新购买机器…

2.软件选择

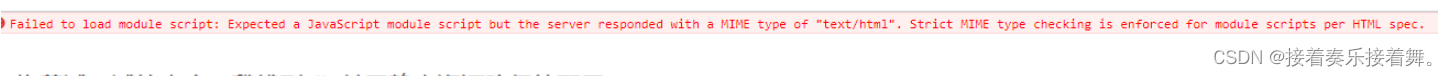

很多人会纠结学习黑客到底是用Linux还是Windows或者是Mac系统,Linux虽然看着很酷炫,但是对于新人入门并不友好。Windows系统一样可以用虚拟机装靶机来进行学习

至于编程语言,首推Python,因为其良好的拓展支持性。当然现在市面上很多网站都是PHP的开发的,所以选择PHP也是可以的。其他语言还包括C++、Java…

很多朋友会问是不是要学习所有的语言呢?答案是否定的!引用我上面的一句话:学习编程只是工具不是目的,我们的目标不是成为程序员

(这里额外提一句,学习编程虽然不能带你入门,但是却能决定你能在网络安全这条路上到底能走多远,所以推荐大家自学一些基础编程的知识)

3.语言能力

我们知道计算机最早是在西方发明出来的,很多名词或者代码都是英文的,甚至现有的一些教程最初也是英文原版翻译过来的,而且一个漏洞被发现到翻译成中文一般需要一个星期的时间,在这个时间差上漏洞可能都修补了。而且如果不理解一些专业名词,在与其他黑客交流技术或者经验时也会有障碍,所以需要一定量的英文和黑客专业名词(不需要特别精通,但是要能看懂基础的)

比如说:肉鸡、挂马、shell、WebShell等等

三、自学网络安全学习路线

重点内容

无线局域网网络安全

移动通信网安全防护

无线局域网网络安全防护

一、无线局域网安全性分析

1、Wi-Fi网络安全

Wi-Fi无线局域网所采用的IEEE 802.11标准最早于1999年发布,它描述了WLAN(Wireless Local Area Network,无线局域网)和WMAN(Wireless Metropolitan Area Network,无线城域网)的媒体访问控制(链路层)和物理层的规范。

为了防止出现无线局域网数据被窃听,并提供与有线网络中功能等效的安全措施,IEEE引入了WEP(Wired Equivalent Privacy,有线等价保密)算法。和许多新技术一样,最初设计的WEP被人们发现了许多严重的弱点。

2、WEP存在如下弱点:

●整体设计问题。在无线网络环境中,不使用保密措施是具有很大风险的,但WEP协议只是802.11设备实现的一个可选项。

●加密算法问题。WEP中的IV(Initialization Vector,初始化向量)由于位数太短和初始化复位设计,容易出现重用现象,从而导致密钥被破解。WEP用于进行流加密的RC4算法,在其头256个字节数据中的密钥存在缺陷,目前尚无有效的修补办法。

●密钥管理问题。802.11标准要求WEP使用的密钥需要接受一个外部密钥管理系统的控制。通过外部控制可以减少IV的冲突数量,使得无线网络难以攻破。但问题在于这个过程形式非常复杂,并且需要手工操作。

●用户行为问题。许多用户都不会修改缺省的配置选项,使得黑客很容易推断出或猜出密钥。

二、移动通信网安全防护

1、3G安全体系趋于透明化

目前的3G网络安全体系仍然建立在假定内部网络绝对安全的前提下,但随着通信网络的不断发展,终端在不同运营商乃至异种网络之间的漫游也成为可能,因此应增加核心网之间的安全认证机制。

随着移动电子商务的广泛应用,更应尽量减少或避免网络内部人员的干预性。未来的安全中心应能独立于系统设备,具有开放的接口,能独立地完成双向鉴权、端到端数据加密等安全功能,甚至对网络内部人员也是透明的。

2、考虑采用公钥密码体系

在希望未来的3G网络更具有可扩展性,安全特性更加具有可见性、可操作性的趋势下,采用公钥密码体制。

参与交换的是公开密钥,因而增加了私钥的安全性,并能同时满足数字加密和数字签名的需要,满足电子商务所要求的身份鉴别和数据的保密性、完整性、不可否认性。因此,必须尽快建设无线公钥基础设施(WPKI),建设以认证中心(CA)为核心的安全认证体系。

3、考虑新密码技术的应用

随着密码学的发展以及移动终端处理能力的提高,新的密码技术,如量子密码技术、椭圆曲线密码技术、生物识别技术等已在移动通信系统中获得广泛应用,加密算法和认证算法自身的抗攻击能力更强,从而保证传输信息的保密性、完整性、可用性、可控性和不可否认性。

4、多层次、多技术的安全保护机制

为了保证移动通信系统的安全,不能仅依靠网络接入和核心网内部的安全机制,而应该使用多层次、多技术相结合的保护机制。在应用层、网络层、传输层和物理层上进行全方位的数据保护,并结合多种安全协议,从而保证信息的安全。

今后相当长一段时期内,移动通信系统都会出现2G和3G两种网络共存的局面,移动通信系统的安全也面临着后向兼容的问题。因此,如何进一步完善移动通信系统的安全,提高安全机制的效率以及对安全机制进行有效的管理,都是亟需解决的问题。

三、Wi-Fi网络安全防护

1、加强网络访问控制

通过强大的网络访问控制可以减少无线网络配置的风险。

如果将无线接入设备安置在像防火墙这样的网络安全设备之外,应考虑将其通过VPN技术连接到主干网络,更好的办法是使用基于IEEE 802.1x协议的无线网络产品。

IEEE 802.1x定义了新的用户级认证的数据帧类型,借助于企业网已经存在的用户数据库,将前端基于IEEE 802.1X无线网络的认证转换到后端基于有线网络的Radius认证。

2、加强安全认证

加强安全认证最好的防御方法就是阻止未被认证的用户进入网络,由于访问权限控制是基于用户身份的,所以通过对认证过程进行加密是进行认证的前提,通过VPN技术能够有效地保护通过无线电波传输的网络流量。

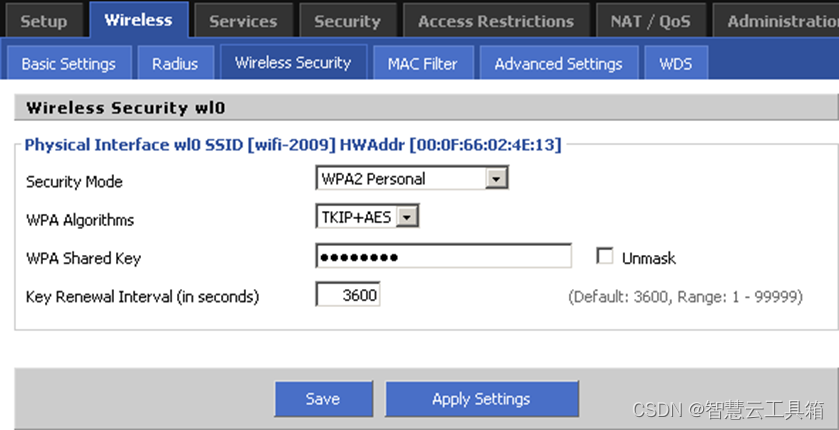

应杜绝使用WEP加密方式,而采用WPK(Wi-Fi Protected Access)协议加密,并设置8位以上的密码。

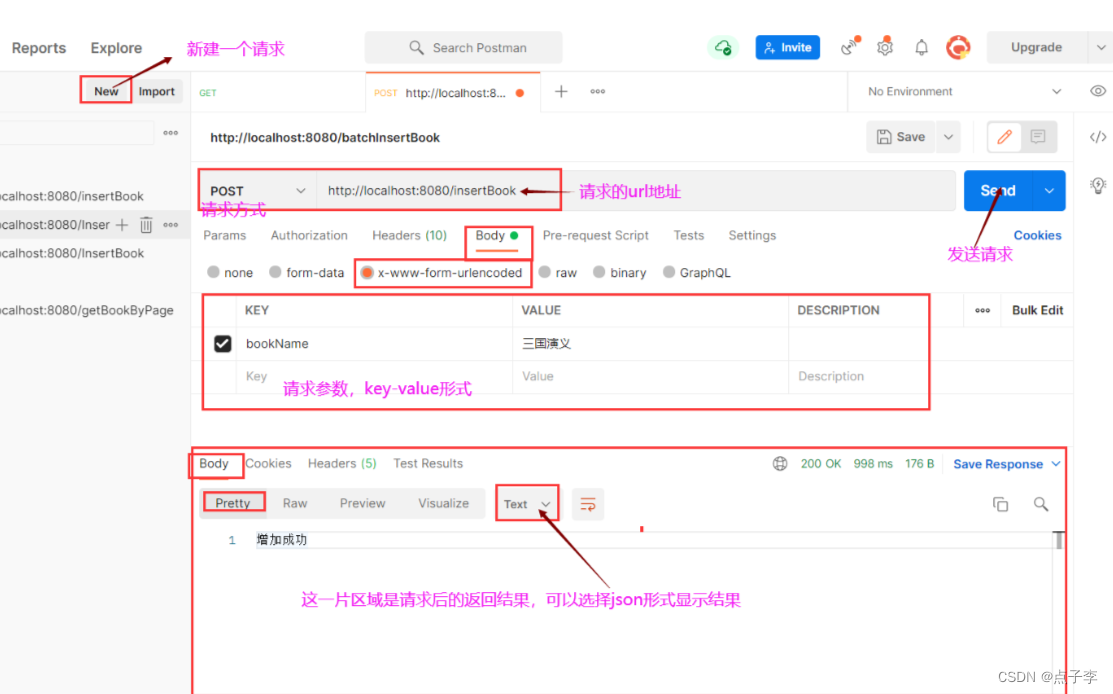

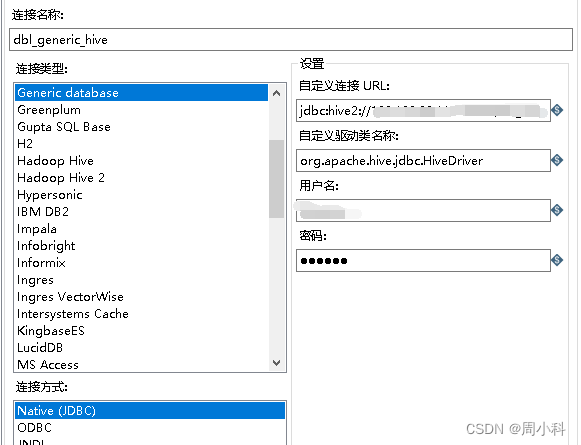

下图是一个常见的无线路由器的配置界面。

3、重要网络隔离

在支持新的安全机制的无线网络协议应用之前,MAC地址欺骗对无线网络的威胁依然存在。

网络管理员必须将无线网络同易受攻击的核心网络进行物理隔离,两类网络间不允许任何形式的连接。

4、合理配置、安装无线接入设备

搭建无线网络,需要进行一些最基本的安全配置,如隐藏SSID,关闭DHCP,设置WPA密钥,启用内部隔离等。

条件允许的用户,应配置MAC过滤,建立802.1x端口认证。

在无线接入设备安装时,可使用定向天线,调整发射功率,尽可能把信号收敛在信任的范围之内。

还可以将无线局域网视为Internet一样来防御。例如,在接口处部署入侵检测系统。