在巧妙的旁路攻击中,一组学者发现可以通过分析设备电源 LED 指示灯的变化来破解设备密钥。

内盖夫本古里安大学和康奈尔大学的研究人员在一项研究中表示,CPU 执行的密码计算会改变设备的功耗,从而影响设备电源 LED 的亮度。通过利用这一观察结果,攻击者可以利用视频摄像设备,如联网的监控摄像头,从智能卡读卡器中提取加密密钥。

具体来说,基于视频的密码分析是通过获取 LED 亮度快速变化的视频片段,并利用摄像机的滚动快门效果捕获物理发射来完成。研究人员表示,这是由于功率LED直接连接到电路的电源线,而电路缺乏有效的手段(例如滤波器、稳压器)来解耦与功耗的相关性。

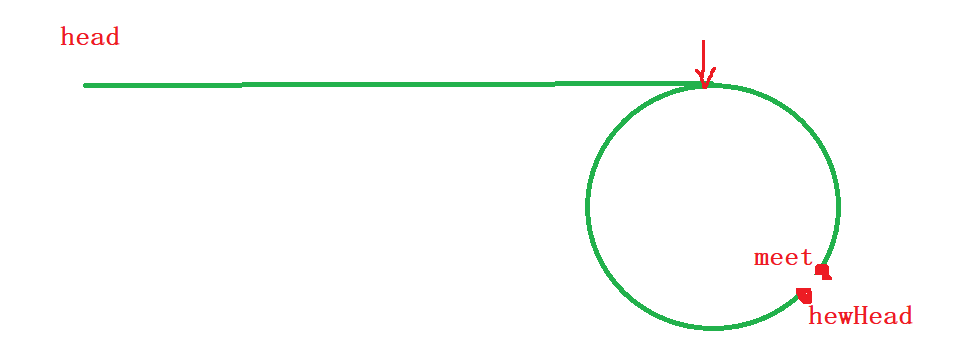

在一次模拟测试中,研究人员通过分析被劫持的联网安全摄像头所拍摄到的电源LED闪烁视频片段,从一张智能卡中恢复了256位ECDSA密钥。

第二个实验则是从三星Galaxy S8手机中提取378位的SIKE密钥,方法是将iPhone 13的摄像头对准连接到USB集线器的罗技Z120扬声器的电源LED灯进行拍摄,该集线器也被用来给手机充电。

这类攻击的操作方式具有非侵入性特点,无论是依靠物理接近还是通过互联网来窃取加密密钥。这也导致该方法存在一些限制,需要将摄像头放置在一定距离内,并能够直接看到电源 LED指示灯,且记录时长不得少于65分钟。

这项研究揭示了一个基于功耗的旁路通道,能够泄露可用于密码分析的敏感信息。为了应对这种攻击,建议LED制造商集成电容器以减少功耗的波动。