文章目录

- 1 intro

- 威胁因素

- 2 加密

- 密码体制分类

- 安全性

- 3 DES

- DES工作模式

- 多重DES和安全性

- 加密策略

- 4 RSA PKCS

- 保密系统

- 体制分类

- 单向函数

- 用处

- RSA

- Elgamal

- 5 SHA

- HASH

- SHA-1

- SHA-2

- 6 数字签名

- 基本概念

- 签名体系

- MAC 消息认证码

- 7 密码协议

- 协议距离

- 协议分类

- 密钥建立协议

- 认证建立协议

- 认证的密钥建立协议

- 秘密拆分协议

- 安全性?

- 9 PKI PMI (8不考)

- PKI基本概念

- 数字证书

- 信任模型

- 撤销检查

- PKIX模型

- PKI实例

- PMI 授权管理

- 10 Securities of Lower-layer Protocols

- 基本协议

- IP

- ARP

- TCP

- UDP

- ICMP

- 地址/域名

- BGP

- DHCP

- DNS

- IPv6

- 网络地址

- 11 Securities of Upper-layer Protocols

- Email协议

- 电话协议

- 消息传输

- 远程登陆

- 简单网络管理协议

- 信息服务

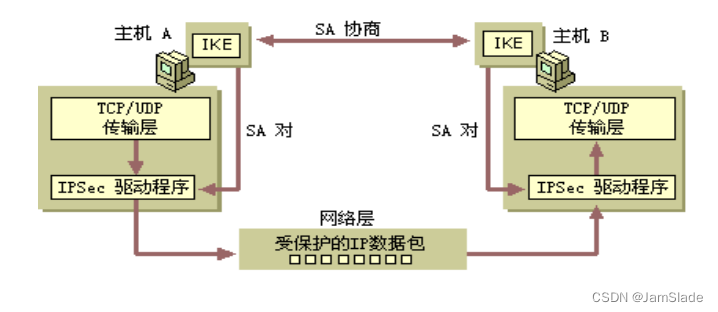

- 13 IPsec 虚拟专用网

- AH

- ESP(比AH多了保密

- IKE 因特网密钥交换协议

- SA 安全联盟

- SAD

- SP 安全策略

- 工作模式

- 传输模式

- 隧道模式

- 格式

- AH传输模式

- AH隧道模式

- ESP传输模式

- ESP 隧道模式

- IKE

- 阶段

- 14 隔离技术

- 概述

- 隔离技术

- 分类

- 15 防火墙

- 类型,结构

- 静态包

- 动态

- 电路级

- 应用级

- 状态检测

- 切换代理

- 空气隙

- 总结

- 架构

- 16

- 概念

- CIDF通用模型

- 分类

- 主机

- 网络

- 分析方法

- 异常检测技术——基于行为

- 方法

- 误用检测技术——基于知识

- 方法

- others

- 4 设置

- 5 部署

- 基于网络IDS

- 基于host

- 报警策略

- 优点与局限

- 18

- 1计算机漏洞

- 2 网络扫描

- 发现目标

- 信息

- 漏洞检测

- 直接测试

- 推断

- 带凭证

- 工具

- 4 扫描策略

- 主机

- 网络

1 intro

威胁因素

- 自身

- 技术

- 协议开放

- 系统缺陷

- 配置事务

- 通信协议漏洞

- 非技术

- 人员素质

- 管理制度

- 安全意识薄弱

- 技术

- 外部

- 物理

- 病毒/蠕虫

- 黑客攻击

- 系统

- 窃取信息

- 窃取财富

安全攻击 定义:

降级、瓦解、就拒绝、摧毁network的资源或其本身的行为,分为被动攻击,主动攻击

被动 定义:

收集,利用信息,不影响sys的正常访问(用户一般不察觉)

- 窃听,检测

- 获取传输信息

- 信息收集,流量分析

主动 定义:

攻击者访问所需信息的行为,多改变资源,影响运作

—— 篡改,伪造

- 伪装

- 假装别的实体,获取认证信息,重放,获取权限

- 重放

- 获取的信息再次发送,得到非授权效应

- 篡改

- 修改部分or全部消息,或延迟消息传输

- 拒绝服务

- 攻击者让系统停止提供服务,资源访问,影响sys使用与管理

- 破坏网络,网络过载失效,降低性能

常见形式

- 口令窃取

- 已知口令

- 窃取的口令猜测

- 记录口令

- 一次性口令(解决

- 欺骗攻击

- 缺陷,后门攻击

- 网络蠕虫 —— 守护程序发呆吗

- 读buffer诸如数据 —— 溢出,对战粉碎

- 认证失效

- 被欺骗,破坏的主机不会安全加密

- 协议缺陷

- 信息泄露

- 指数攻击

- 快速复制并传播

- 蠕虫,自己传播

- 病毒,依附传播

- Dos

安全服务

- 鉴别

- 实体鉴别

- 数据源鉴别

- 访问控制 —— 处理未授权,访问类型

- 数据保密性 —— 被动攻击

- 数据完整性 —— 增删改

- 抗否认

- 源点不可否认他发送过

- 收方不可否认没收到

2 加密

密码学

- 密码编码(编制)+密码分析(破解)

| 明文 | 伪装前的原始数据 |

| 密文 | 伪装后的数据 |

| 加密 | 伪装的过程 |

| 密钥 | 参与密码变换的参数 |

| 加密算法 | 用于对数据加密的一组数学变换 |

| 解密 | 将密文恢复为明文 |

| 解密算法 | 用于解密的一组数学变换 |

密码体制分类

- 分组

- 序列

被动攻击:接获密文(密码分析

主动攻击:干扰系统,增删改重放伪造加入下消息

密码分析方法

- 穷举

- 统计学

- 数学分析

密码类型

- 唯密文

- 已知明文

- 选择明文

- 自适应明文,3的特殊情况,以前的加密结果,修正选择

还有

5. 选择密文

6. 选择密钥

7. 软磨硬泡

安全性

- 密文难恢复明文

- 密文计算部分明文困难

- 密文无法推出信息(如相同内容发送两次

- 完全攻破 - 密钥

- 部分攻破 - 明文特定信息

- 密文识别 密文,明文对应

无条件安全性。

计算安全性,足够长时间内无法破译

可证明安全性,与一个问题相关

3 DES

分组加密:明文密文64位

对称算法

密钥长度 56位,低8奇偶校验,存在弱密钥

混乱与扩散,先代替后置换

- 明文

- 初始置换

- 位置置换

- 密钥16轮

- 右边

- 选择扩展到48bit

- 和48位子密钥异或

- 压缩到32(S盒子,1-4横 05列

- 唯一非线性部件

- 改一位至少边两位

- 混乱

- 再置换

- 和L异或

- 交换左右bit

- 初始逆置换

密钥要求

- 简单

- 速度

- 没有简单关系

- 对bit影响类似

- 获取其他子密钥困难

- 无弱密钥

DES工作模式

ECB 电子密码本

- 简单

- 并行

- 不隐藏明文模式(相同明文相同密文

- 可被替换重拍,删除重放

- 只坏一个明文

- 合适短的

CBC 密码分组链接

IV放开头异或一下P1,别的不异或

- 不并行

- 不能隐藏模式信息

- IV已知唯一

- 不被重拍,删除重放

- 密文快损坏一个,错两个

- 合适长的

CFB 密码反馈

IV放 每个输出 异或 输出的高k位,然后循环左移k

- 分组变成流

- 不并行

- 隐藏模式

- IV唯一

- 一个单元对后续全影响

OFB 输出反馈

只异或并左移高k位(32-k不移动)

只影响自己单元

可攻击明文

信息块会被替换重排等

类似CFB,但比CFB差

OFB

多重DES和安全性

- S盒远离位置

- key长度

- DES破译

- 线性分析(优秀

- 差分密码分析

- 弱密钥4个 自己解自己,半弱密钥12个,加密后文件一样

加密策略

链路层

- 每个节点解密,并用下一个链路密钥加密后传输

- 优点

- 链路数据密文

- 掩盖源,重点

- 频率,长度被掩盖,防止通信业务分析

- 缺点

- 很多加密机 —— 网络性能,管理不好

- 只在链路安全,节点是明文

- 密钥相同,需要物理传送,专用网络设施

节点

- 类似链路加密

- 节点解密,加密后传输,用户透明

- 区别链路,不允许消息明文形式存在 —— 消息解密后,用另一个密钥加密,另一个模块中进行

- 包头,路由明文传输 —— 不好防通信业务分析

端到端

- 源到终点始终密文,节点不揭密

- 优点

- 便宜,设计实现维护

- 避免同步问题,独立加密,错误不影响后续的包

- 自然

- 缺点

- 不能加密地址

4 RSA PKCS

保密系统

- 实际不可破。 密文,密文明文对,获取密钥和其他明文不可行

- 不依赖算法的保密,而是key

- 普适性

- 方便

体制分类

- 流

- 分组

| 单钥 | 双钥(实现认证 |

|---|---|

| 密钥相同,共享 | 算法相同,密钥不同,各自持有一个 |

| key保密,无key不揭密,无法推断 | 一个保密,一个公开,无key不解密,无法推断 |

对于双钥

- 对称算法

- 数学特性

- 单向函数

- 可逆函数,但是反过来求极其困难

单向函数

- 多项式求根

- 离散对数 DL

- 大整数分解 FAC

- 背包

- DH问题

- QR二次剩余问题

- 模n平方根问题

用处

- PKBS对称密钥交换

- PKE加密

- 数字签名

RSA

- 取p和q,求n = p * q

- 得到 phi(n) = (p-1)*(q-1)

- 随机选整数e和phi(n)互质

- 求出e的逆元d

- 公布e,保留d

加密,e次方modn

解密,d次方modn

- 加密解密

- 数字签名/身份认证

- 密钥交换

安全性?

- 分解模式n

- 求phi(n)

- 迭代攻击,反复的密钥加密

- 选择明文

- 公用mod

- 低加密指数, e太小

- 定时攻击(按加密时间

对比

- 速度慢于对称密钥

- 对称算法需要安全信道(如CA

- 混合密码体制

- 公钥,签名认证

- 公钥传key

- key加密解密

Elgamal

离散对数

GF( p )本原g

x在GF( p )上(不包括 0

公钥y = g^x mod p

选择随机数 k

5 SHA

HASH

报文摘要

- 错误检测

- MAC, 认证

- 数字签名

- 保密

- 任意长-》定长

- 实用/高效

- 安全

- 单向

- 抗弱碰撞(给定的x,找到y是的hx hy计算上不可行)

- 抗强碰撞(没有hx = hy 一定不可行

过程

- 分 L-1的b位

- 不足b填充到b

- 附加一个表示长度的分组,得到L个b分组

SHA-0,SHA-1,SHA-2(SHA-256 384 512)

SHA-1基于MD5,长度小于2^64,160输出

SHA-1

- 填充

- 填充448(1个1若干个0,填入1-512个数)

- 再填64位表示长度

- 初始缓冲区

- 5个32位 大端模式,保存160中间和最终结果

- 主处理(核心)

每次处理一个512位的分组,循环次数为填充 循环次数为填充后报文的分组数L

- 四层运算,一层20个迭代,每层逻辑函数不一样

- 还有压缩函数

- Kt影响范围太小,之影响A

- Wt是512为导出的32位字

- 缺点,线性函数,Wt也只影响A

SHA-1还可以用

MD-5不能用

SHA-2

| bit为单位 | SHA-1 | 256 | 384 | 512 |

|---|---|---|---|---|

| 长度 | 160 | 256 | 384 | 512 |

| 最长消息长度 | 2^64 | 2^64 | 2^128 | 2^128 |

| 分组长度 | 512 | 512 | 1024 | 1024 |

| 字长度 | 32 | 32 | 64 | 64 |

| 步骤 | 80 | 64 | 80 | 80 |

| 安全性 | 80 | 128 | 192 | 256 |

(碰撞工作量 2^(n/2))

SHA-512过程一样

注意缓冲区变成了8个,取前8素数的平方根,小数部分前64位

结构类似,输出长度更长,逻辑函数变化不打

- SHA1 20轮一个函数

- SH2 每轮4个函数

6 数字签名

基本概念

definition

- R1: 收方确认,证实发方签名,不可以伪造

- S条件,发方发送带签名的消息后,不可否认消息

- R2-收方对收到的签名消息不可否认

- T条件:第三者确认双方传输,不能伪造这个过程

和消息认证的区别

| 数字签名 | 消息认证 |

|---|---|

| 存在利害冲突 | 收发无冲突 |

| 确定消息来源,身份和不可否认 | 只防止第三者破坏(验证消息和发送者身份是否被篡改 |

和加密区别

- 公钥加密,私钥解密,没有认证

- 私钥签名,签名和m给B,B用公钥解密后对比,实现认证

- 可能多次,多年后验证

- 安全,防伪要求高

- 签名比验证快

分类

- 是否被压缩

- 整体消息签名

- 压缩消息签名

- 消息、签名关系

- 确定性:消息签名一一对应,如RSA Rabin

- 随机化:同一消息签名变化,设计随即参数ElGamal

构成

- 签名算法

- 验证算法

安全性

- 签名 算法or key 秘密

- 验证算法公开

数学表示

(

M

,

S

,

K

,

V

)

(M,S,K,V)

(M,S,K,V)

明文,签名集合,密钥,V验证值域(true or false)

签名体系

- RSA签名体系,参考RSA加密

- Rabin

- 二次剩余集

- ElGamal

- 本原元素,离散对数

- Scgbirr

- DSS

- DSA

- RSA

- ESIGN

- Okamoto

- OSS

- 离散对数

- 不可否认签名

- 其他

- 防失败

- 群

- 代理

- 指定证实人

- 一次性

MAC 消息认证码

- 消息认证

- 消息认证和保密(计算MAC后加密

- 先加密,后计算Mac

杂凑/加密/签名结合

- 保密性+消息认证 (对称密钥加密(M和H(M)))

- 仅消息认证 (M和 对称密钥(H(M)) )

- 消息认证+数字签名 (M和私钥加密的(H(M))

- 保密,消息认证,数字签名 (对称密钥加密 (M和 私钥加密的(H(M)) )

- 只有消息认证 M加个S之后杂(发给M和H(M||s))

7 密码协议

两个or两个以上参与者完成某项特定任务采取的步骤

- 有序

- 两个参与者

- 必须完成某项任务

好协议特点

- 双方知道步骤,同意

- 非模糊

- 完整

协议距离

仲裁协议: 互不信任双方通信,需要计算机当仲裁者

- 增加时延

- 网络环境中增加开销(处理对话

- 仲裁者会被黑客攻击

裁决协议: 可信赖第三方,不直接参与协议,纠纷后裁决

- 无仲裁子协议:AB签署合同

- 裁决子协议:AB出现纷争后初始争取让T裁决

- 特点

- 双方重新

- 第三方根据证据断定欺骗

- 不防止欺骗发生

自动执行

- 公平

- 无仲裁者

- 欺骗发生时候,对方检测并停止协议

协议分类

根据安全

- 认证协议

- 密钥交换建立分配

- 认证的密钥建立交换分配

ISO七层

- 高层

- 底层

算法

- 双钥/公钥

- 单钥协议

- 混合

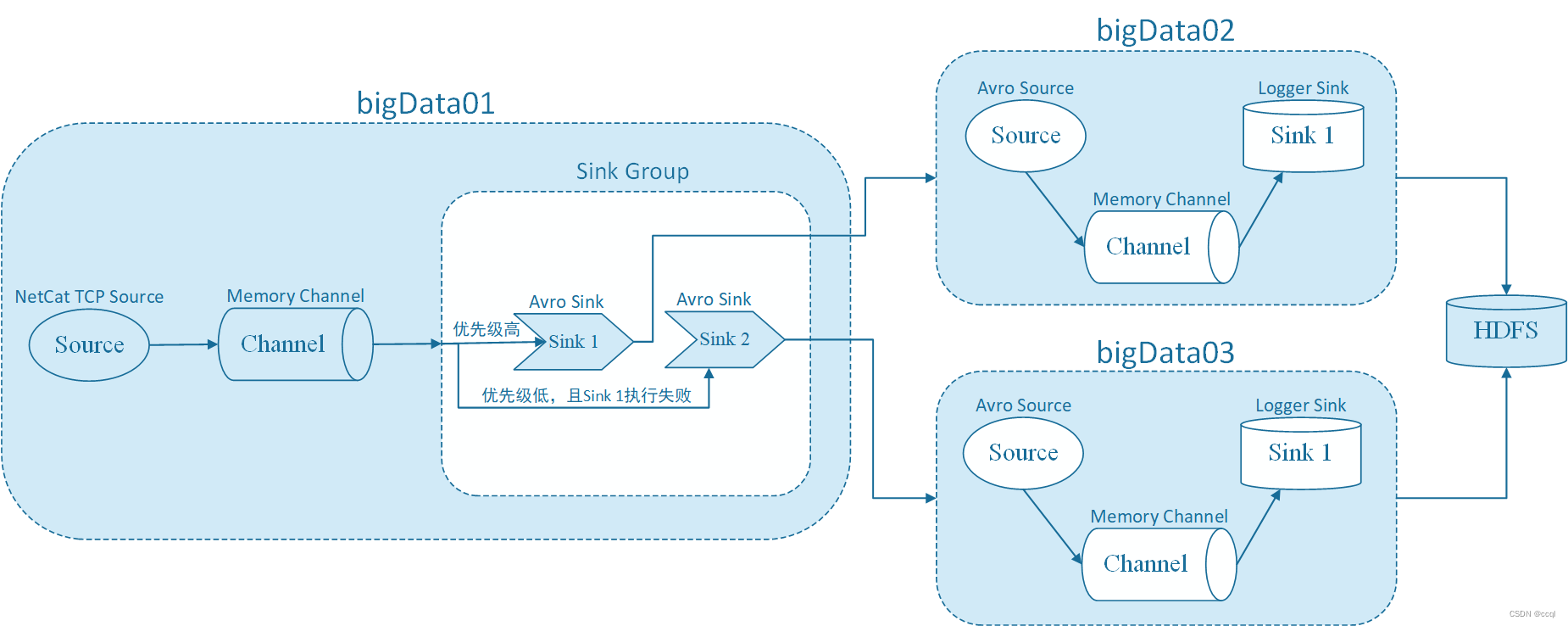

密钥建立协议

密钥建立,让实体之间共享秘密

- 秘密多用作双方一次性通信的 会话密钥 —— 扩展到多方共享密钥

- 分为

- 密钥传输:key直接传输

- 密钥协商:多方提供信息共建key

- 单钥:

- A请求T得到B的会话密钥,产生密钥,加密后发给B

- 双钥:数据库获取公钥

- 不抵抗MIMT

- 中间人攻击

- attack和两端建立独立联系

- 交换数据

- 两端认为私密链接

- 联锁协议

- 加密后只发送一半,发两次

- 可以有效抵抗中间人攻击

- 实现?

- 分组加密算法

- 依赖初始化向量

- 杂凑函数+加密消息

- 数字签名交换

- 从T(CA)获得公钥证书

- 得到公钥,通信

- 随机数,获取公钥,发给对方,解密用随机数做key

- 广播,同上

- DH,类似RSA

认证建立协议

- 消息认证

- 数据源认证

- 实体认证

- 避免欺骗伪装

一般用口令,但脆弱。分为单向认证,双向认证

- 单向函数认证,paswd杂凑对比

- 字典攻击

- 最常用口令单向加密存储密文对比

- 应对:掺杂,加入伪随机序列再单向函数加密

- Skey认证,一次性同行。 跌倒n次,用一次再迭代一次f100()

- 双key体制认证(用一次只能单向认证

- 联锁(会中间人攻击

- SKID(中间人

- SKID3(中间人

- 消息认证(

- 对M签名发送(跟T证明消息来自A

- 单钥加密法,计算MAC发均不能跟T证明消息来自A

认证的密钥建立协议

- 隐式密钥认证,A信任B,只验证key

- 密钥确认,A信任没验证的B有key,识别b的key的值

- 显示密钥认证,A确定识别身份的某人有密钥,识别B的身份

- 大嘴青蛙

- yahalom

- needham-schroeder(防重放,但旧的key仍有价值

- Otway-rees

- Kerberos

- EKE

秘密拆分协议

数据异或一个数,分给俩人(可以多方

安全性?

- 已知明文

- 选择密文

- 预言者会话攻击

- 并行会话

- 攻击检验

- 形式语言逻辑检验

9 PKI PMI (8不考)

PKI:公钥基础设施:遵循公钥理论和技术的提供安全服务的基础设施

目的:解决身份认证,电子信息完整性,不可抵赖。

任务:提供可信任的数字身份。

PKI基本概念

组成

- CA

- 注册机构

- 发布库

- key备份恢复

- 证书撤销

- PKI应用接口

数字认证中心 CA

- 发放管理数字证书

- 身份认证,证书签发,证书管理

- 跟踪证书状态

- 撤销的时候发布证书撤销通知

- 维护证书档案,相关审计

注册机构 RA

- 数字证书注册审批机构

- 审查用户,执行是否同意“发放,撤销证书”

发布库

- 存放CA颁布、撤销列表

- 分布式存放,提高效率

备份恢复

- 针对加解密钥

- 无法对签名密钥备份 —— 支持不可否认服务,时间性要求

应用

- 认证

- 完整性

- 保密性

- 不可否认

- 公证

数字证书

definition: 可信任的CA证实用户身份,该机构对身份和key进行数字签名,证明证书有效性

注册机构RA

- 接受验证消息

- 生成密钥

- 接受,撤销证书请求

CA

- 签发证书

- 密钥生成

- 主体/注册机构生成密钥对

- 注册,给申请信息

- 版本

- 主题名

- 密钥

- 属性

- 签名算法

- 签名

- 验证

- RA验证材料

- 私钥拥有证明

- 用户进行签名

- 随机数公钥加密挑战

- 数字证书公钥加密发送

- 证书生成

- RA把细节给CA

- CA验证并生成证书

- CA签名,全部消息摘要,然后签名贴在最后

- 验证,摘要,解密对比

- CA发给用户

- CA再目录中保存记录

CA有层次结构

验证

- A获取B证书,并验证

- 得到B的上级证书,继续验证,直到自己信任的CA

信任模型

- 通用层次

- 中介CA对子CA发证书

- 子CA发证书给实体

- 下属层次

- 通用子集,根CA是公共信任的

- 网状

- C(2,n)交叉认证

- 混合,层次+网状

- 桥CA

- 各个根CA相互认证

- 信任链

撤销检查

- 脱机

- CRL 证书撤销列表

- 联机

- OCPS 联机证书验证

- SCVP 简单证书验证

OCPS过程

- host问证书有效吗 OCSP

- OCSP响应器查询证书撤销状态

- OCSP查完目录后响应

漫游证书

- 用户证书+私钥放在服务器

- 用户登录,服务器检索出来

- 放在用户内存

- 用户注销后自动删除

PKIX模型

- 注册

- 初始化

- 认证

- 密钥对恢复

- 密钥生成

- 密钥更新

- 交叉证书

- 撤销

包括

- 注册sys

- 密钥管理

- 签发

- 证书发布

- 在线查询

PKI实例

- 核心服务

- definition:实体证明其为申明身份,数据被修改,发送数据只能由接收方读取

- 认证

- 实体

- 数据来源

- 完整性

- 机密性

- 支撑服务

- 不可否认

- 安全时间戳(数字签名,真实完整

- 公证

PMI 授权管理

definition:AC AA ACF的集合体:权限证书产生管理存储分发撤销

- AA

- 生成签发AC的机构

- AC

- 对实体劝降绑定被数字签名的数据结构

- 属性证书框架

- 构建PMI的基础,支持访问

| PKI | PMI | |

|---|---|---|

| 证书 | PKC公钥 | AC属性 |

| 颁发者 | 证书机构 | 属性机构 |

| 接收者 | 证书主体 | 证书持有者 |

| 绑定 | 主题名字+公钥 | 持有者+n个特权属性 |

| 撤销 | 证书撤销列表CRL | 属性证书撤销列表ACRL |

| 根 | 根CA or 信任锚 | 权威源SOA |

| 子机构 | 子CA | AA |

| 验证者 | 可信方 | 特权验证 |

基于Kerberos

- 软硬件实现,快于非对称密码

- 不便于密钥管理,单点失败

- 适用实时事务处理环境的授权管理

策略服务器

- 高度集中,单点管理

- 通信瓶颈

- 适于地理位置集中

属性证书

- 失败拒绝(优点

- 性能低

- 支持不可否认服务

PMI建立PKI提供可信身份认证,AC的形式实现授权管理

10 Securities of Lower-layer Protocols

基本协议

IP

独立。

- 仅检验IP头,不检验整个数据包正确性

- 不保证数据包源地址发出(IP欺骗

- 包过滤器会被破坏

- 会被定向攻击

ARP

不可信赖计算机发出假冒ARP查询/应答信息,数据流转移(伪装机器/数据流) – ARP攻击

解决方法:静态映射,禁止自动协议

TCP

超级用户:小于1024,仅限UNIX,需要配套的实现和管理

- 三步握手

- server收到SYN数据包,半开放

- SYN flood攻击:第一个数据包大流量冲击

- SYN defender

- SYN proxy

- 序号攻击(预测开始序号

- SYN flood攻击:第一个数据包大流量冲击

UDP

无纠错、重传、不检测丢包、赋值、重拍

合适挑战响应

- 没有流控

- 没有电路

- 没有握手,更合适欺骗攻击

ICMP

- 通知主机到目的地的最佳路由/路由故障/网络故障中断

- ping,raceriyte

- 差错报文+控制报文

- 滥用ICMP中断连接

- 对消息重定向

- Path MTU测试最大可通过数据包

地址/域名

路由协议: 网络动态查找恰当路径,分对称路由,非对称路由

安全性

- 控制路由

防止路由控制

- 拒绝某个路由包

- 认证域

- 防火墙(但路由表太大

- ISIS代替OPSF,防外不防内

BGP

边界网关,路由表

- GRE隧道,劫持TCP绘画

DHCP

DHCP分配IP地址

- 集中管理

- 本地网络使用

- 不能发动远程攻击

- 无认证,中间人攻击

- ARP攻击

DNS

- 前后分离,控制反向映射树会被攻击

- 扰乱DNS缓存

- 响应淹没

- 不要名称认证

- 不要秘密信息存于主机中

- 记录数字签名

IPv6

安全性,并不比IPv4更安全,需要开辟IPv6

- 6 to 4 41端口

- 6 over 4 直接封装

- teredo

- 电路中继

网络地址

NAT,地址空间缺乏问题

- 不可以处以任意的应用协议

- 不可以加密

- 不能对加密数据检查

- 于IPsec冲突(Nat要改IP头

- 低级防火墙,低级包过滤

11 Securities of Upper-layer Protocols

Email协议

- SMTP 简单邮件传输

- root权限工作:违背最小信任原则,较复杂

- 多用途网间邮件扩充协议 MIME

- 分段攻击

- 邮件传递exe程序,传播蠕虫病毒

- IMAP4

- 支持认证方法

- 但多认证会导致遭受版本反转攻击

电话协议

- 绘画启动协议 SIP

- H.323

消息传输

- TFTP 简单文件传输协议

- 基于UDP

- 没认证

- 装在exe镜像/配置文件

- FTP 文件传输协议

- NFS 网络文件系统协议

- 文件共享服务

- 2049 无特权范围,需要配置UDP会话包过滤器

- 安全性

- 伪造返回数据包,赢弦客户机运行代码

- 会被种植恶意程序

- SMB 服务器消息块

- 开放文件共享协议

- 没有身份验证

远程登陆

Telnet

-

本地可能泄露信息,可以加密

- stel

- SSLtelnet

- stelnet

- ssh

-

SSH

- 身份认证

- 数据加密

- 压缩处理

- 支持FTP POP,可代替Telnet

简单网络管理协议

- NTP 网络时间协议

- 调节系统时间和外部时钟

信息服务

- finger,查询用户细节,不在防火墙运行,不应在防火墙外运行finger

- 数据库查询,whois,数据库查域名所有者身份

- LDAP

- WWW- http, ftp

- 安全性。(大概就是文档会有脚本,exe之类

- 文档会包含exe

- 盲目接受url

- 电子邮件端口可能会有脚本

- (应运行于受限环境

- NTTP

- 耗费资源

- 带来漏洞

- 可以了解邻居是谁,拒绝连接请求

- 多播 MBone

- 单薄+广播

- 距离矢量

13 IPsec 虚拟专用网

基于IP通信,端到端,保证安全机制,

- 两个安全协议

- ESP

- 加密

- 验证

- AH

- 验证

- ESP

- 密钥管理协议

- IKE

- 认证

- 加密

- 完整性

- 防重放

- key 产生/更新

- 基于证书

AH

- 无连接数据完整

- 数据源认证

- 防重放

- 没有保密性(因为他用key hash而不是数字签名)

ESP(比AH多了保密

- 数据保密

- 无连接完整性

- 数据源认证

- 不包含IP头固定字段认证

- 数据包

- 一整个IP包加密,一整个or部分

- 流加密

- 对整个IP包加密后传输

IKE 因特网密钥交换协议

- 身份认证

- 协商加密

- 共享密钥

SA 安全联盟

IPsec计算机连接前,建立某种约定

- 确定安全服务和对应算法

- 他是单向的,所以要设计至少两个SA

<SPI(安全参数索引), IP地址, IPsec协议>

任务: 创建和删除

- 手动管理

- IKE自动管理

创建分两步

- 协商SA参数

- 用SA更新SAD(数据库)

SA人工协商的话不会过期,IPsec配置好后,SA建立通过IKE完成,弱没有SA,需要创建

删除

- 存活时间过期

- key被破解

- SA加密解密字节数超过阈值

- 另一端要求

SAD

SA以数据结构存储的列表

- 不存在,IPSec启动IKE协商存储

SP 安全策略

何种保护,如何保护

- 丢弃

- 不适用IPsec

- 应用IPsec

工作模式

多数隧道模式

- 不修改端系统

- 支持host, server,操作系统,APP

AH和ESP均支持

实现方式

- 集成

- 主机

- 网关

- BITS 堆栈中的块

- 主机

- BITW 线缆中的块

- 商业

- 军事

传输模式

只保护有效载荷(插入原有

| IP头 | IPsec头 | TCP(保护) | 数据(保护 |

|---|

IPv4: 报文头后面数据

IPv6:包报文头+扩展报文头

优点

- 只增加少量字节

- 根据IP头特定处理

- IP包头明文,会被通信分析

隧道模式

整个IP包(然后自己价格加的IP头

| IP头 | IPsec头 | IP头(保护) | TCP(保护) | 数据(保护 |

|---|

允许 网络设备扮演角色

优点

- 不该端系统获得IP安全性能

- 防通信攻击

格式

AH 41

- 保护方法

- 头位置

- 认证范围

- 输入输出

- (没定义身份验证

协议51

对外部IP头固有部分身份验证

AH包头包括

- 负载长度

- SPI

- 序列号

- 认证数据(hash检查和

AH传输模式

直接插入到IP头部和TCP头部组织之间,验证整个部分

IPv6放在 (基础包头,挑点,路由,分片)扩展后面

外出数据包从SAD找SA,没有造一个

AH隧道模式

低缓端对端

不抵抗通信分析(没有保密性)

- 认证

- 防重放

- 完整性

ESP传输模式

50

可以插在IP头之后,协议头前。也可以封装的IP头之前(隧道)

支持CBC

传输模式

类似,同时尾巴再加个ESP尾部和ESP校验和

ESP尾部也被保护。 ESP尾部和头部一起验证(不验证最外部的IP)

ESP 隧道模式

加个新的IP头,然后老的部分加ESP头,尾巴,校验

最外面IP头不验证也不保护,其他部分类似传输模式

IKE

满足以下特征

- key产生,身份认证

- 自动密钥更新

- SPI空间

- 内置保护

- 前向保密

- 分阶段(一阶段,key交换SA,第二阶段,数据SA

- 主机(IP) 用户(长期身份)证书

- 强认证

双向认证

- 与共享密钥,相同key在各自主机上

- 公钥加密 —— 无法抗拒绝服务攻击

- 数字签名 —— 抗拒绝服务

- 需要数字证书完成公钥私钥映射

- IKE可以让双方交换

阶段

- 建立ISAKMP的SA

- 多种变换建议,responder选择一个

- DF密钥交换

- ID和认证数据

- 二阶段:不同服务商协商各自SA

- ISAKMP SA保护

- 三个模式(前向保密性 —— 因为IPsec的密钥不同于IKE密钥

- 长期使用主密钥泄露不导致过去会话泄露

- 快速模式

- 信息模式

- 新组模式

ISAKMP交换类型

- 基本

- 身份保护

- 认证

- 积极

- 信息

IKE 真正定义密钥交换过程, ISAKMP知识定义通用 key exchange框架

IKE四种身份认证

- 数字签名

- 公钥i要

- 修正公开密钥

- 与共享字符串

交换密钥

- 协商SA

- 主模式

- 积极模式

- 快速模式

- 协商DH算法

- 新组模式

- A向B发送消息

- A的IPSec驱动器检查IP筛选器,检查是否需要保护,如何保护

- 驱动通知IKE协商

- B的IKE收到安全协商通知

- 主机建立一阶段 SA

- 此时各自生产主密钥

- 若已建立一阶段,可直接进行二阶段SA协商

- 建立二阶段SA

- 入站SA和出站SA

- SA包括密钥和SPI

- A的IPSec驱动使用出战SA对数据包

- 签名(完整性

- 加密

- 驱动将数据包给IP层,IP层转发给B

- B的网络适配器驱动程序收到数据包交给IPSec驱动程序

- IPsec驱动程序入栈SA检查完整性,解密

- 发给TCP.IP驱动程序,再经TCP/IP驱动给主机B的APP

使用IPSec保护的数据包不能通过网络地址译码 数据包不能通过网络地址译码NAT。IP地址不能被NAT改变——否则完整性检查失败

14 隔离技术

概述

- 安全域 : 信息涉密程度划分的空间

- 涉密域:涉及国家秘密的网络空间

- 非涉密域:不涉及国际艾米(设计本单位

- 公共服务与

- 分对应政府内网,政府外网,因特网

- 网络隔离

- 两个or以上可路由网络, 通过 不可路由协议进行数据交换达到隔离

- 隔离目的

隔离技术

- 外网数据到内网:

- 连接控制器,控制器存储存储介质

- 数据写完后中断外网链接

- 隔离设备对非TCP/IP协议数据连接

- 存储介质推向内网

- 内网收到数据,TCP/IP封装和APP封装给APP

控制台收到完整交换信号,隔离设备切断链接

反之亦然。

交换经过 接受,存储,转发三个过程

- 内存内核完成

- 内外网不连接

- 同一时间,最多一个隔离设备建立 非TCP/IP协议

分类

- 反病毒,内容过滤

- 防火墙

- 物理隔离

要点

- 自身安全

- 网络间离

- 网络交换应用数据

- 访问检查和控制

- 隔离前提下网络流畅,应用透明

关键点

- 速度

- 应用透明

15 防火墙

definition:

软硬件组成,介于安全,不安全玩过之间。管理员设置访问控制规则 对内部攻击无能为力

- 允许数据通过

- 拒接通过,并回复拒绝消息

- 丢弃数据流

要求

- 进出数据经过 firewall

- 只允许授权数据

- 对入侵免疫

类型,结构

多建立在TCP/IP模型上

- 包过滤(网络层

- 电路级(会话层

- 应用级(APP层

设计结构

- 静态包

- 动态包

- 电路级

- 应用级

- 状态检查包过滤

- 切换代理

- 物理隔离

网络地址转换NAT

-

解决地址缺乏

-

隐藏内部网络拓扑

- 静态(一一映射

- 动态(IP地址限定一个范围

- PAT 协议端口会改变

- SNAT 头部源地址改变

- DNAT 目标网络地址改变

-

静态

- 不维护转换表

- 简单

- 性能好

-

动态

- 要维护

-

端口地址

- 要维护

多内部主机同时和外部同一主机通信,要修改NAT表,添加新参数

静态包

对IP头,传输字段检查,无匹配规则,则施加默认规则

- 网络层

过滤规则:

- 源地址

- 目标地址

- 端口号

- 没写协议应用,但感觉是要加上的

过滤位置:

- 入口

- 出口

- mixed

控制策略

- 控制列表

安全性?

- IP地址欺骗

- 隐信道(净荷

- 没有状态

优点

- 性能影响小

- 成本低

缺点

- 安全性不足

- IP欺骗

- 隐信道

- 无状态

- 难建立控制规则

动态

- 网络层(经典)/传输层(先进)

- 状态感知

(检查的内容其实和静态一致

对比静态

- 外出数据包身份记录

- 对连接,规则表动态连接

- 感知新连接和旧连接区别

优点

- 网络性能影响小

- 安全性强

- 状态感知

缺点

- 网络层/检查IP和TCP

- 不过滤净荷

- IP欺骗

- 创建先后次序

- 三次握手遵循

电路级

会话层

- 除了本来就要检查的

- 检查 SYN ACK SEQ

优点

- 性能比过滤查,比proxy好

- 切断外部直接连接

- 比静态动态的包过滤更安全

缺点 - 不能检测净荷(不能抵挡引用曾攻击

- 安全性有限

- 内部程序修改,代码也要改

应用级

| 包过滤 | 应用级 |

|---|---|

| 查看数据包源,目的地址,检查UDP.TCP端口号或标志位 | 特定应用程序代理 |

- 针对每个服务单独代理

- 数据包逐个检查

- 最安全

- 自动创建包过滤规则

优点

- 安全性高

- 认证

- 日志

- 配置简单

缺点

- 灵活性差

- 配置麻烦

- 性能不高

状态检测

应用状态:应用程序中手机状态,存入状态表

通信信息:检测模块位于OS内核

通信状态: 防火墙在状态表保存以前信息

优点

- 动态包过滤优点,安全高

- CS模型

- 集成动态包过滤

- 快

缺点

- 单线程

- 不能高并发

- 安全性有限

切换代理

先会话,后网络(电路级 -》 网络及

优点

- 网络影响小

- 三次握手验证,降低IP欺骗风险

缺点

- 非电路级

- 动态包过滤缺陷

- 没检查净荷

- 难创建规则

- 不如电路级网关

空气隙

优点

- 切断防火墙后面服务器直接连接,消除了隐信道攻击

- 强代理检测协议头检测,避免buffer溢出

- 结合应用级网关,安全性高

缺点

- 性能低(瓶颈

- 不能交互访问

- 范围窄

- 系统配置复杂

- 结构复杂,实施费用高

总结

| 静态 | 动态 | 电路 | 应用 | 状态检测 | 切换代理 | 空气隙 | |

|---|---|---|---|---|---|---|---|

| 层级 | 网络层 | 网络/传输 | 会话级 | 应用层 | 7层 | 会话 + 网络 | 物理 |

| 优点 | 1. 性能影响小 2. 成本低 | 1. 网络性能影响小 2. 安全性强 3. 状态感知 | - 性能比过滤查,比proxy好 - 切断外部直接连接 - 比静态动态的包过滤更安全 | - 安全性高 - 认证 - 日志 - 配置简单 | - 动态包过滤优点,安全高 - CS模型 - 集成动态包过滤 - 快 | - 网络影响小 - 三次握手验证,降低IP欺骗风险 | - 切断防火墙后面服务器直接连接,消除了隐信道攻击 - 强代理检测协议头检测,避免buffer溢出 - 结合应用级网关,安全性高 |

| 缺点 | 1. 安全性不足 2. IP欺骗 3. 隐信道 4. 无状态 5. 难建立控制规则 | 1. 网络层/检查IP和TCP 2. 不过滤净荷 3. IP欺骗 4. 需要考虑创建先后次序 5. 遵循三次握手 | - 不能检测净荷(不能抵挡应用层攻击 - 安全性有限 - 内部程序修改,代码也要改 | - 灵活性差 - 配置麻烦 - 性能不高 | - 单线程 - 不能高并发 - 安全性有限 | - 非电路级 - 动态包过滤缺陷 - 没检查净荷 - 难创建规则 - 不如电路级网关 | - 性能低(瓶颈 - 不能交互访问 - 范围窄 - 系统配置复杂 - 结构复杂,实施费用高 |

架构

- 多宿主

- 主机过滤

- 子网过滤

- 参数主机

- 堡垒主机

- 内部路由器

- 外部路由器

技术

- 试验网络

- 低保密网络

- 高保密网络

- 联合firewall

- 共享参数网络

- 内部防火墙堡垒选择

堡垒主机

- 原则

- 最简化

- 预防

- 种类

- 无路由双宿主

- 牺牲主机

- 内部堡垒

- 服务

- 无风险

- 低风险

- 高风险

- 禁用

16

概念

definition: 网络,sys收集信息,分析,发现网络,系统违反安全行为,攻击迹象,作出反应

- 信息收集

- 信息处理

- 数据监测分析

- 安全策略做出响应

警报,预警

- 旁路侦听

扮演侦察预警角色,补充

D t + R t < P t Dt + Rt < Pt Dt+Rt<Pt

检测 + 响应 < 防护时间 检测+响应<防护时间 检测+响应<防护时间

检测他们活动需要的时间,检测后做出相应的事件,防护时间

CIDF通用模型

CIDF:入侵检测需要的数据叫事件

- 事件产生器 —— 采集监视保存数据,保存于4

- 事件分析器 —— 发现危险一场数据并通知 3

- 响应单元 —— 拦截阻断反追踪保护

- 事件数据库

CISL:不同功能单元的数据交换

分类

输入来源

- 基于主机

- 基于网络

- 基于内核

- 基于应用

主机

数据源:

系统catalog, APP catalog等审计记录文件,产生攻击签名

- 保证审计数据不被改

- 实时性

- 系统在attacker修改审计数据签完成 分析、报警、响应

按检测对象继续分类

- 网络连接:进入主机的数据

- 主机文件:log,sys,process

优点

- 确定攻击是否成功

- 合适加密/交换环境

- 因为基于网络的IDS以数据交换包位数据源

- 加密数据到主机前要解密。对于网络,流量很难处理

- 近实时

- 无须其他硬件

- 特定行为监视 ~~ 系统文件/可执行文件

- 针对不同OS

不足

- 实时性差

- 占资源

- 效果依赖日志

- 无法检测全部包

- 隐蔽性差

网络

原始的网络数据包作为数据源。它是利用网络适配器来实时地监视并分析

可执行

- 端口扫描

- 识别攻击

- 识别IP欺骗

- 可干涉通信,配置防火墙

优势

- 攻击者难以转移踪迹:因为主机的IDS的审计日志会被修改

- 实时

- OS无关

- 低成本

- 检测未遂攻击

对应就是前面的

实时、同时多台、隐蔽、保护入侵证据、不影响host

不足

- 防入侵欺骗较差

- 难配置

- 硬件限制

- 不能处理加密数据

内核

openwall linux

防止缓冲区溢出,增加文件系统的保护,封闭信号

分布式

主机+网络

分析方法

- 异常检测

- 误用检测

异常检测技术——基于行为

前提:入侵行为都是异常的

正常的行为特征轮廓来判断是否发生了入侵行为。间接

- 选特征量

- 选阈值

- 漏警

- 虚警

- 选比较频率

优点

- 检测出新的入侵方法

- 少依赖OS

- 对内部检测能力强

缺

- 误报

- 模型难建立

- 难分类命名行为

方法

- 统计分析

- 平均值

- 平方加权求和

- 成熟,但阈值难确定,次序不敏感

- 贝叶斯

- 神经网络

- 不需要数据统计假设,处理随机性与干扰数据

- 权重难确定

- 模式预测,考虑顺序,联系。遵循可识别模式

- 处理各种行为

- 对不可识别模式误检

- 数据裁决

- 处理数据

- 效率低

- 机器学习

误用检测技术——基于知识

前提:入侵行为可被 识别,直接方法

- 准确

- 成熟

- 便于sys防护

缺点

- 新入侵行为无法检测

- 依赖数据特征有效

- 维护库工作量大

- 难以检测内部

方法

- 专家系统

- 速度,精度有待改良,维护库工作量大

- 特征分析

- 不进行转换,不处理大量数据,直接用入侵知识

- 推理模型

- 基于数学,减少数据量处理

- 增加模型开销

- 条件概率

- 键盘监控

| 异常 | 误用 | |

|---|---|---|

| 配置 | 难度大。要总结正常行为 | |

| 结果 | 更多数据 | 列出type/name/处理建议 |

others

遗传算法,免疫技术

4 设置

- 确定需求

- 设计拓扑

- 配置系统

- 磨合调试

- 使用

3,4回溯多次,降低误报和漏报

5 部署

基于网络IDS

- DMZ

- 检测所有针对用户向外提供服务的服务器的攻击行为

- 检测外部攻击与防火墙问题

- 外网入口

- 可以检测所有进出防火墙外网口的数据

- 处理进出数据

- 但无法定位地址

- 内网主干

- 内网流出和经过防火墙过滤后流入内网的网络数据

- 知道源目的地址

- 检测内网,提高检测攻击效率

- 关键子网

- 检测到来自内部以及外部的所有不正常的网络行为

- 资源部署高效

基于host

主要安装在关键主机

要根据服务器本身的空闲负载能力配置

报警策略

如何报警和选取什么样的报警

保证这个互动的接口与目标网络物理隔绝,不影响别处

优点与局限

- 分析行为

- 测试安全状态

- 产生数据

- 帮助管理人员

局限

- 只能发现,不能弥补/修正漏洞也无法预防。

- 高负载主机难以检测

- 基于知识/误用很难检测为职工过激行为

- 过敏造成拒绝服务攻击

- 纯交换环境无法工作

密罐技术就是建立一个虚假的网络,诱惑黑客攻击这个虚假的网络,从而达到保护真正网络的目的

18

1计算机漏洞

它是指计算机系统具有的某种可能被入侵者恶意利用的属性, 脆弱性

两种状态

- 授权的

- 未授权的

- 脆弱(vulnerable)状态是指能够使用已授权的状态变换到达未授权状态的已授权状态。

- 受损(compromised)状态是指通过上述方法到达的状态。

- 攻击(attack)是指以受损状态结束的已授权状态变换的顺序

攻击开始于脆弱状态

- 通过已授权的手段和方式获取对资源的未授权访问

if(某个漏洞被入侵者渗透)

{

结果就称为一次安全事件(Security incident

}

漏洞存在原因

- internet开放性

- 协议原始设计

- 高速膨胀应用类型

- OS方便用户牺牲安全

- 数据明文

- 设计瑕疵

- 实现的弱点

- 本身瑕疵

- 错误配置

漏洞是包括一切导致威胁、损坏计算机系统安全性(可靠性、可用性、保密性、完整性、可控性、不可抵赖性)的所有因素。

应该主动曝光漏洞

2 网络扫描

入侵工作

- 踩点

- 扫描

- 查点

扫描

- 发现目标host/net

- 搜集信息,如OS,服务,软件版本,拓扑,路由

- 判断是否有安全漏洞

发现目标

ping扫射

- ICMP扫射(轮询多歌主机,不可靠

- 广播ICMP(回显请求,但会有大量应答

- 非回显ICMP(时间戳查询time/地址掩码查子网掩码

- TCP扫射(三次握手

- UDP扫射(不可靠,慢,但可以IP广播

信息

端口扫描

- TCP connect

- TCP SYN

- TCP ACK

- TCP FINTCP XMAS

- TCP空扫描

- FTP反弹扫描

- UDP扫描

服务识别,建立服务特征数据库

操作系统检测,网络堆栈特征探测

- ICMP响应 (IP头字段内容

- 差错报文引用大小

- 8字节

- 多数OS返回IP头部前8字节

- 差错报文回显完整性

- OS会改变产生差错的数据报IP头部的其他字段的内容和/或后面数据的内容

- “优先权”字段

- 可设置

- 0位ICMP优先权值

- Linux用6

- 不分片(DF)位

- TTL位。 32/128

- 代码字段不为0的ICMP回显请求

- 非标准ICMP报文

- TOS子字段回显

- 差错报文引用大小

- TCP报文响应

- FIN

- 伪标记位

- ISN取样

- DF位监视

- TCP初始化窗口大小

- ACK

- 片段处理

- TCP选项

- TCP报文延时分析 —— 利用重传

- 被动特征探测

- 不主动向目标发分组,sniff通信,数据包

漏洞检测

直接测试(test)

推断(inference)

带凭证的测试(Test with Credentials)。

直接测试

渗透测试

- 直接观察

- 间接观察

特点

- web服务器,Dos漏洞检测

- 准确判断

- 步骤多可能速度慢

- 攻击强,会对系统破坏

- Dos的测试可能会崩溃

- 不能获取所有漏洞

推断

简介寻找漏洞存在证据,不如测试可靠,攻击性小,可检查Dos

带凭证

赋予测试进程系统目标角色,可以检查更多漏洞,带凭证的测试

工具

- Netcat

- Nmap

- SATAN

- nessus

- Xscan

4 扫描策略

网络 or 主机

- 网络:从入侵者角度评估 网络

- 主机: 从本地管理员

主机

- 运行于单个主机(扫描自己

- 与OS相关

- 创建进程

准确评估系统问题

但平台相关,升级复杂,效率低

网络

- 单/多主机,目标为单/多主机

- 与OS无冠

- 不能访问目标本地文件

从入侵者角度检测

可发现危险,可渗透的漏洞

扫描效率快,平台无关,通用性强,安装简单

不能检查不恰当的安全策略,影响网络性能

![[补充]机器学习实战|第二周|第2章:监督学习|课后习题](https://img-blog.csdnimg.cn/2783ed1074834e64b8f261b0b23fe118.jpeg)