2022年广西壮族自治区第二届职业技能大赛

“网络安全项目”比赛任务书

一、竞赛时间

总计:12小时

- 竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| A | A-1 | 登录安全加固 | 240分钟 | 350分 |

| A-2 | 本地安全策略配置 | |||

| A-3 | 流量完整性保护 | |||

| A-4 | 事件监控 | |||

| A-5 | 服务加固 | |||

| B | B-1 | Windows操作系统渗透测试 | 240分钟 | 350分 |

| B-2 | Linux操作系统渗透测试 | |||

| B-3 | 信息取证分析 | |||

| B-4 | 网络安全事件响应 | |||

| B-5 | 代码审计 | |||

| B-6 | 应急响应 | |||

| C | C模块 | CTF夺旗-攻击 | 240分钟 | 300分 |

三、竞赛任务书内容

(一)拓扑图

(二)A模块基础设施设置/安全加固(350分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

二、服务器环境说明

AServer06(Windows)系统:用户名administrator密码P@ssw0rd

AServer07(Linux)系统:用户名root密码123456

三、说明:

1.所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置;

2.文件名命名及保存:网络安全模块A-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

A-1:登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

- 密码策略(Windows, Linux)

- 密码策略必须同时满足大小写字母、数字、特殊字符(Windows),将密码必须符合复杂性要求的属性配置界面截图:

- 密码策略必须同时满足大小写字母、数字、特殊字符(Linux),将/etc/pam.d/system-auth配置文件中对应的部分截图:

- 最小密码长度不少于8个字符(Windows),将密码长度最小值的属性配置界面截图:

- 最小密码长度不少于8个字符(Linux),将/etc/login.defs配置文件中对应的部分截图:

- 登录策略

- 设置账户锁定阈值为6次错误锁定账户,锁定时间为1分钟,复位账户锁定计数器为1分钟之后(Windows),将账户锁定策略配置界面截图:

- 一分钟内仅允许5次登录失败,超过5次,登录帐号锁定1分钟(Linux),将/etc/pam.d/login配置文件中对应的部分截图:

- 用户安全管理(Windows)

- 禁止发送未加密的密码到第三方SMB服务器,将Microsoft网络客户端:将未加密的密码发送到第三方SMB服务器的属性配置界面截图:

- 禁用来宾账户,禁止来宾用户访问计算机或访问域的内置账户,将账户:来宾账户状态的属性配置界面截图:

A-2:本地安全策略设置(Windows)

- 关闭系统时清除虚拟内存页面文件,将关机:清除虚拟内存页面文件的属性配置界面截图:

- 禁止系统在未登录的情况下关闭,将关机:允许系统在未登录的情况下关闭的属性配置界面截图:

- 禁止软盘复制并访问所有驱动器和所有文件夹,将恢复控制台:允许软盘复制并访问所有驱动器和所有文件夹的属性配置界面截图:

- 禁止显示上次登录的用户名,将交互式登录:不显示最后的用户名的属性配置界面截图:

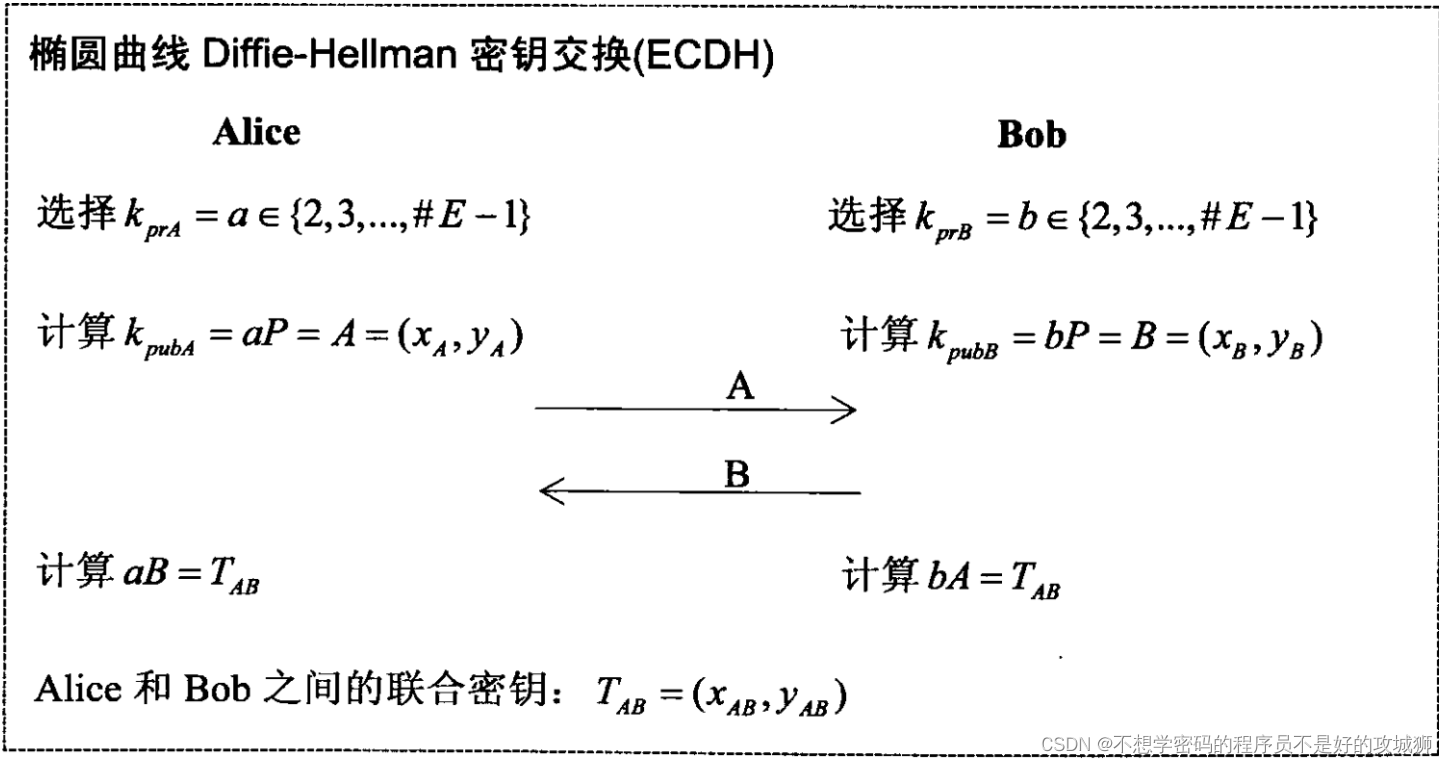

A-3:流量完整性保护(Windows, Linux)

- 创建www.chinaskills.com站点,在C:\web文件夹内中创建名称为chinaskills.html的主页,主页显示内容“热烈庆祝2022年职业院校技能大赛开幕”,同时只允许使用SSL且只能采用域名(域名为www.test.com)方式进行访问,将网站绑定的配置界面截图:

- 为了防止密码在登录或者传输信息中被窃取,仅使用证书登录SSH(Linux),将/etc/ssh/sshd_config配置文件中对应的部分截图:

A-4:事件监控(Windows)

- 应用程序日志文件最大大小达到65M时将其存档,不覆盖事件,将日志属性-应用程序(类型:管理的)配置界面截图:

A-5:服务加固SSH\VSFTPD\IIS(Windows, Linux)

- SSH服务加固(Linux)

- SSH禁止root用户远程登录,将/etc/ssh/sshd_config配置文件中对应的部分截图:

- 设置root用户的计划任务。每天早上7:50自动开启SSH服务,22:50关闭;每周六的7:30重新启动SSH服务,使用命令crontab -l,将回显结果截图;

- 修改SSH服务端口为2222,使用命令netstat -anltp | grep sshd查看SSH服务端口信息,将回显结果截图;

- VSFTPD服务加固(Linux)

- 设置数据连接的超时时间为2分钟,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

- 设置站点本地用户访问的最大传输速率为1M,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

- IIS加固(Windows)

- 防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图:

- 关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图:

(三)B模块安全事件响应/网络安全数据取证/应用安全(350分)

B-1:Windows操作系统渗透测试

任务环境说明:

- 服务器场景:Server2003

- 服务器场景操作系统:Windows7

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进行系统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应的端口号作为FLAG提交;

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将hydra使用的必要参数当做FLAG进行提交(例:nmap -s -p 22);(字典路径/usr/share/wordlists/dirb/small.txt)

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将破解成功的密码当做FLAG进行提交;(字典路径/usr/share/wordlists/dirb/small.txt)

- 通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中sam文件使用reg相关命令提取,将完整命令作为FLAG提交;

- 通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中system文件使用reg相关命令提取,将完整命令作为FLAG提交;

- 通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取teltest密码信息,将提取信息的命令作为FLAG提交;

- 通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取administrators密码信息,将提取到的hash值作为FLAG提交;

B-2:Linux操作系统渗透测试

任务环境说明:

- 服务器场景:Server2106(关闭链接)

- 服务器场景操作系统:Linux(版本不详)

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

B-3:信息取证分析

任务环境说明:

- 服务器场景:FTPServer220817

- 服务器场景操作系统:未知(封闭靶机)

- FTP用户名:wireshark0051密码:wireshark0051

- 从靶机服务器的FTP上下载wireshark0051.pcap数据包文件,找出黑客获取到的可成功登录目标服务器FTP的账号密码,并将黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;

- 继续分析数据包wireshark0051.pcap,找出黑客使用获取到的账号密码登录FTP的时间,并将黑客登录FTP的时间作为Flag值(例如:14:22:08)提交;

- 继续分析数据包wireshark0051.pcap,找出黑客连接FTP服务器时获取到的FTP服务版本号,并将获取到的FTP服务版本号作为Flag值提交;

- 继续分析数据包wireshark0051.pcap,找出黑客成功登录FTP服务器后执行的第一条命令,并将执行的命令作为Flag值提交;

- 继续分析数据包wireshark0051.pcap,找出黑客成功登录FTP服务器后下载的关键文件,并将下载的文件名称作为Flag值提交;

- 继续分析数据包wireshark0051.pcap,找出黑客暴力破解目标服务器Telnet服务并成功获取到的用户名与密码,并将获取到的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;

- 继续分析数据包wireshark0051.pcap,找出黑客在服务器网站根目录下添加的文件,并将该文件的文件名称作为Flag值提交;

- 继续分析数据包wireshark0051.pcap,找出黑客在服务器系统中添加的用户,并将添加的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交。

B-4:网络安全事件响应

任务环境说明:

- 服务器场景:Server2215

- 服务器场景操作系统:未知(封闭靶机)

- 黑客通过网络攻入本地服务器(靶机),在Web服务器的主页上外挂了一个木马连接,请你找到此连接并删除该连接,将对应的标题名称作为Flag值提交;

- 黑客攻入本地的数据库服务器,并添加了除admin以外的具有一个管理员权限的超级用户,将此用户的密码作为Flag值提交;

- 黑客攻入本地服务器,在本地服务器建立了多个超级用户,请你删除除了Administrator用户以外的其他超级管理员用户,然后在命令行窗口输入net user,将Administrator右边第一个单词作为Flag值提交;

- 黑客修改了服务器的启动内容,请你删除不必要的启动项程序,将该启动项程序的名称作为Flag值(如有多个名称之间以英文逗号分隔,如:hello,test)提交;

- 黑客在服务器某处存放了一个木马程序,请你找到此木马程序并清除木马,将木马文件名作为Flag值提交。

B-5:代码审计

任务环境说明:

- 服务器场景:PYsystem002

- 服务器场景操作系统:未知(显示链接)

- 服务器用户名:未知 密码:未知

- 在渗透机Kali Linux中访问靶机服务器Web页面,注册账号并登陆,找到存在XSS执行漏洞的页面,将该页面中存在XSS执行漏洞的对象名作为FLAG提交;

- 构造Cookie反弹JS脚本,将该JS代码中使用的对象及方法作为FLAG(形式:对象.方法)进行提交;

- 在渗透机Kali Linux中重启Web服务,将重启使用的命令作为FLAG进行提交;

- 在靶机服务器中利用原有的XSS漏洞调用上述JS脚本,在渗透机Kali Linux中开启3333端口监听,将开启端口监听使用的命令作为FLAG提交;

- 在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第一行的第一个单词作为FLAG提交;

- 在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第五行的最后一个单词作为FLAG提交。

B-6:应急响应

任务环境说明:

- 服务器场景:FTPServer220817

- 服务器场景操作系统:未知(封闭靶机)

- FTP用户名:log密码:log

- 从靶机服务器的FTP上下载日志文件,分析日志文件,将黑客成功登录系统所使用的IP地址作为Flag值提交;

- 黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

- 黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

- 黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

- 黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

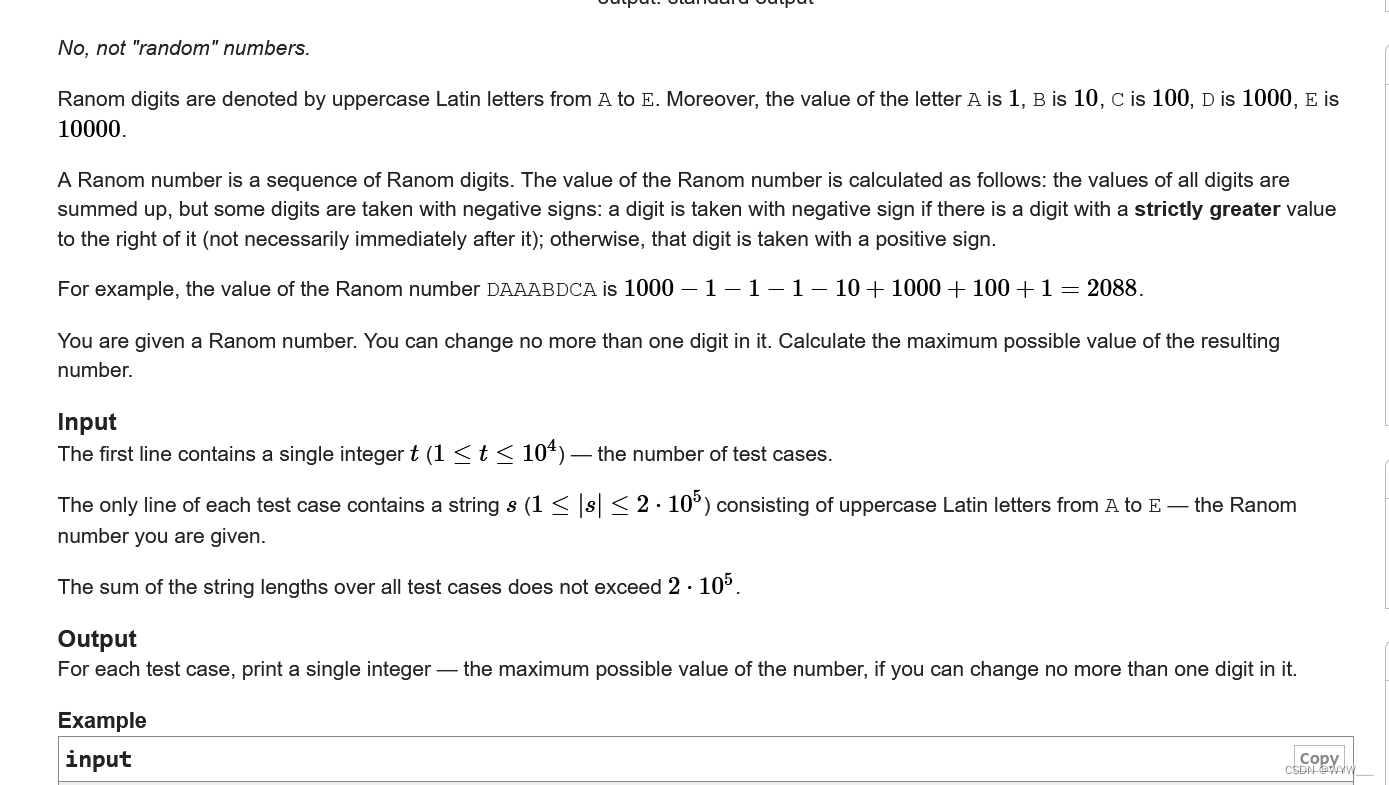

(四)模块C CTF夺旗-攻击(300分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.flag值为每台靶机服务器的唯一性标识,每台靶机服务器仅有1个;

3.选手攻入靶机后不得对靶机进行关闭端口、修改密码、重启或者关闭靶机、删除或者修改flag、建立不必要的文件等操作;

4.在登录自动评分系统后,提交靶机服务器的flag值,同时需要指定靶机服务器的IP地址;

5.赛场根据难度不同设有不同基础分值的靶机,对于每个靶机服务器,前三个获得flag值的参赛队在基础分上进行加分,本阶段每个队伍的总分均计入阶段得分,具体加分规则参照赛场评分标准;

6.本环节不予补时。