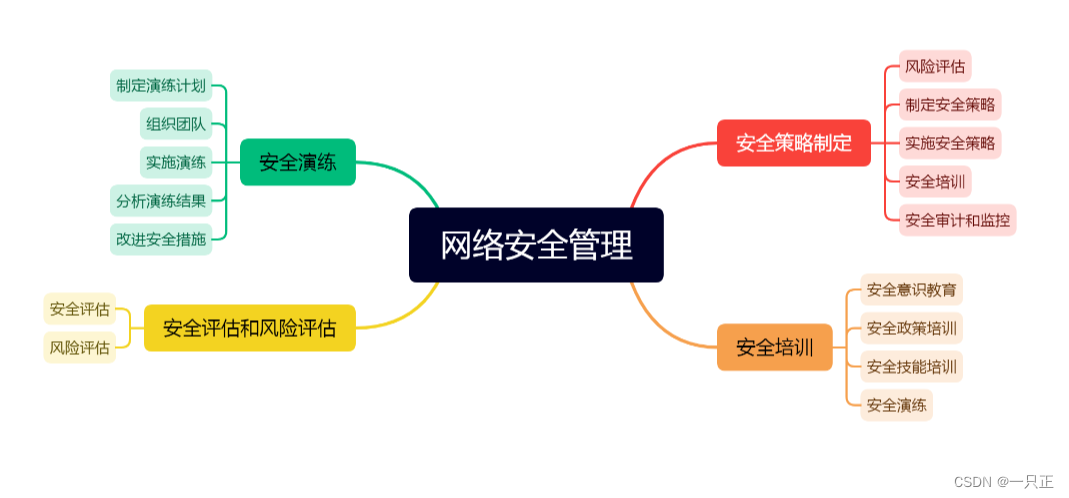

安全策略制定

安全策略制定是指制定一系列的规范、标准和

流程,以保护企业或组织的信息资源和业务活

动,确保其安全性和可靠性。安全策略制定通

常包括以下几个步骤:

风险评估:对企业或组织的信息系统进行全面

评估,确定可能存在的安全风险和威胁。

制定安全策略:在风险评估的基础上,制定符

合企业或组织的安全策略,包括安全目标、安

全标准、安全流程和安全措施等。

实施安全策略:根据安全策略,采取相应的安

全措施,例如加密、访问控制、安全审计等,

以确保信息系统的安全性和合规性。

安全培训:为员工提供必要的安全培训和教

育,以增强其安全意识和能力。

安全审计和监控:定期对信息系统和安全策略

进行审计和监控,及时发现和解决安全问题和

风险。

安全策略制定是企业或组织信息安全管理的核

心和基础。制定科学、合理、有效的安全策

略,可以有效降低信息系统的安全风险和威

胁,保障企业或组织的信息资源和业务活动的

安全性和可靠性。

安全培训

安全培训是指为企业或组织的员工提供必要的

安全知识和技能,以增强其安全意识和能力,

提高信息系统的安全性和可靠性。安全培训通

常包括以下几个方面:

安全意识教育:为员工提供基本的安全知识和

技能,例如密码管理、网络安全、数据保护

等,以增强其安全意识和能力。

安全政策培训:介绍企业或组织的安全政策和

规范,让员工了解和遵守相关的安全标准和流

程。

安全技能培训:为员工提供必要的安全技能培

训,例如安全审计、漏洞扫描、应急响应等,

以提高其安全技能和能力。

安全演练:定期组织安全演练,模拟各种安全

事件和攻击情况,让员工掌握应对安全事件的

方法和技巧。

安全培训可以帮助企业或组织提高员工的安全

意识和能力,增强信息系统的安全性和可靠

性。它可以应用于各种场景,例如网络安全、

数据保护、合规性管理等,以保护个人和机构

的隐私和安全。

安全演练

安全演练是指模拟各种安全事件和攻击情况,

对信息系统进行测试和评估,以提高应急响应

和安全防御能力的过程。安全演练通常包括以

下几个步骤:

制定演练计划:明确演练的目标、范围、方式

和流程,选择合适的演练场景和攻击模式。

组织团队:组织合适的安全团队,包括安全专

家、技术人员和管理人员等,负责演练的准备

和执行。

实施演练:模拟各种安全事件和攻击情况,包

括网络攻击、数据泄露、系统故障等,测试信

息系统的安全防御和应急响应能力。

分析演练结果:对演练过程和结果进行分析和

评估,确定存在的问题和不足。

改进安全措施:根据演练结果,对信息系统的

安全措施进行改进和优化,提高其安全性和可

靠性。

安全演练可以帮助企业或组织了解其信息系统

的安全状况,提高应急响应和安全防御能力,

及时发现和解决安全问题和风险。它可以应用

于各种场景,例如网络安全、数据保护、合规

性管理等,以保护个人和机构的隐私和安全。

安全评估和风险评估

安全评估和风险评估是企业或组织信息安全管

理的重要组成部分。它们的目的都是为了识别

和评估信息系统中存在的安全问题和风险,以

采取相应的措施保护信息系统和业务活动的安

全性和可靠性。

安全评估是指对信息系统的安全性进行全面的

评估和检测,包括系统结构、技术措施、安全

策略和管理流程等方面。安全评估可以通过多

种方法进行,例如安全扫描、漏洞测试、渗透

测试等,以发现系统中存在的漏洞和弱点,从

而采取相应的措施加强安全保护。

风险评估是指对信息系统中可能存在的风险进

行评估和分析,包括威胁的可能性和影响程度

等方面。风险评估可以通过多种方法进行,例

如威胁建模、风险分析等,以确定系统中可能

存在的风险和威胁,从而采取相应的措施降低

风险和威胁。

安全评估和风险评估都是信息安全管理的重要

手段,可以帮助企业或组织识别和评估信息系

性管理等,以保护个人和机构的隐私和安全。

安全评估和风险评估

安全评估和风险评估是企业或组织信息安全管

理的重要组成部分。它们的目的都是为了识别

和评估信息系统中存在的安全问题和风险,以

采取相应的措施保护信息系统和业务活动的安

全性和可靠性。

安全评估是指对信息系统的安全性进行全面的

评估和检测,包括系统结构、技术措施、安全

策略和管理流程等方面。安全评估可以通过多

种方法进行,例如安全扫描、漏洞测试、渗透

测试等,以发现系统中存在的漏洞和弱点,从

而采取相应的措施加强安全保护。

风险评估是指对信息系统中可能存在的风险进

行评估和分析,包括威胁的可能性和影响程度

等方面。风险评估可以通过多种方法进行,例

如威胁建模、风险分析等,以确定系统中可能

存在的风险和威胁,从而采取相应的措施降低

风险和威胁。

安全评估和风险评估都是信息安全管理的重要

手段,可以帮助企业或组织识别和评估信息系