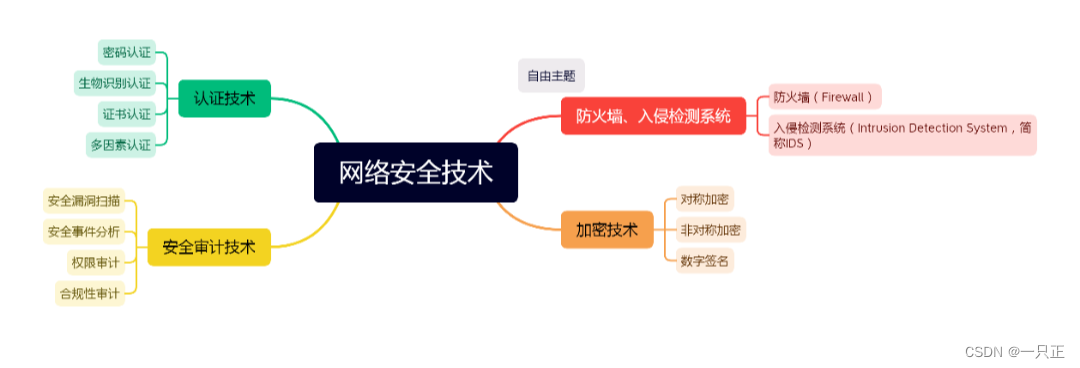

网络安全技术

防火墙 入侵检测系统

防火墙(Firewall)是一种网络安全设备,用于监控和控制网络流量,以保护网络免受未经授权的访问和攻击。防火墙通过过滤网络流量,阻止潜在的攻击流量进入网络。它可以实现基于端口、协议、IP地址和应用程序的访问控制,从而限制外部用户对内部网络的访问和操作。防火墙还可以提供VPN连接、网络隔离和网络地址转换等服务,以增强网络安全性。

入侵检测系统(Intrusion Detection System,简称IDS)是一种网络安全设备,用于监控和分析网络流量,以识别和报告潜在的安全威胁。IDS通过检测网络流量中的异常行为来识别攻击,例如非法访问、恶意软件、攻击流量等。它通过比对规则库或者机器学习模型来分析网络流量,并在发现异常行为时发送警报给管理员。IDS还可以集成到其他网络安全设备中,例如防火墙、VPN等,以提高网络的安全性和可靠性。

防火墙和入侵检测系统都是常用的网络安全设备。防火墙主要用于阻止未经授权的访问和攻击流量进入网络,而入侵检测系统则用于识别和报告网络中的异常行为和安全威胁。它们通常被同时使用,以提供全面的网络安全保护。

加密技术

加密技术(Encryption)是一种信息安全技术,用于将数据转换为一种难以理解的形式,以保护其机密性和完整性。加密技术通过对数据进行加密和解密,使得只有授权人员才能读取和理解数据,从而保护数据不被未授权的人访问和窃取。加密技术主要包括以下几种类型:

对称加密:使用相同的密钥来加密和解密数据。对称加密算法的优点是速度快,但缺点是密钥的分发和管理较为困难。

非对称加密:使用一对密钥,即公钥和私钥,来加密和解密数据。非对称加密算法的优点是密钥的分发和管理较为容易,但缺点是速度较慢。

哈希算法:将数据转换为固定长度的哈希值,以保证数据的完整性。哈希算法的优点是安全性高,但不可逆。

数字签名:使用非对称加密技术来实现信息的认证和完整性保护。数字签名可以确保信息的发送者是真实的,并且信息在传输过程中没有被篡改。

加密技术在信息安全领域扮演着至关重要的角色。它可以应用于各种场景,例如网络通信、电子商务、移动设备等,以保护个人和机构的隐私和安全。

认证技术

认证技术(Authentication)是一种信息安全技术,用于确认一个实体(如用户、设备或服务)的身份,以确保其访问受限资源的授权。认证技术主要包括以下几种类型:

密码认证:是最常用的认证技术之一,用户需要输入正确的用户名和密码才能获得访问权限。密码认证的优点是简单易用,但缺点是安全性较低,容易被猜测或者被攻击者盗取。

生物识别认证:通过识别生物特征,例如指纹、虹膜、面部等来实现身份认证。生物识别认证的优点是安全性高,但缺点是设备成本较高,可信度不够高,可能存在误识别的情况。

证书认证:使用数字证书来验证用户的身份。数字证书由可信的第三方机构颁发,可以确保用户身份的可信度和安全性。

多因素认证:结合两种或以上的认证技术,例如密码认证和生物识别认证,以提高身份认证的可靠性和安全性。

认证技术在信息安全领域扮演着重要的角色。它可以应用于各种场景,例如电子邮件、网络通信、电子商务等,以保护个人和机构的隐私和安全。

安全审计技术

安全审计技术(Security Audit)是指对系统、网络或应用程序进行全面检测和评估,以确定其安全性和合规性。安全审计技术主要包括以下几个方面:

安全漏洞扫描:通过使用漏洞扫描工具,对系统、网络或应用程序进行扫描,以发现可能存在的安全漏洞和风险。

安全事件分析:对系统、网络或应用程序的日志进行分析,以确定是否存在异常事件和攻击行为。

权限审计:对系统和应用程序的权限和访问控制进行审计,以确保只有授权用户能够访问受限资源。

合规性审计:对系统、网络或应用程序进行合规性检查,以确保其符合相关安全标准和法规要求。

安全审计技术可以帮助企业和组织发现和解决安全问题,提高信息系统的安全性和可靠性。它可以应用于各种场景,例如网络安全、数据保护、合规性管理等,以保护个人和机构的隐私和安全。