目录

一、初始DOS攻击与防御

1.1 DOS攻击概念

1.2 DOS攻击原因

1.2.1 内因

1.2.2 外因

1.3 DOS攻击原理

1.4 DOS攻击方法

二、DOS常见攻击技术

2.1 SYN Flood

2.1.1 基本思想

2.1.2 方法

2.1.3 防御措施

2.2 ICMP Flood

2.2.1 Smurf Flood

2.2.2 Ping of Death

2.3 land 攻击

2.3.1 方式

2.3.2 防御

2.4 TearDrop攻击

2.4.1 现象

2.4.2 防御

三、DDOS攻击与防御

3.1 认识DDOS攻击

3.2 DDOS攻击流程

3.3 DDoS攻击的防御

3.3.1 抗DDOS产品

3.3.2 抗DDOS的网络设备

3.4 CC攻击

3.4.1 CC攻击的原理

3.4.2 CC攻击与网络层DDOS攻击区别

3.4.3 防御CC攻击方法

一、初始DOS攻击与防御

1.1 DOS攻击概念

所谓拒绝服务攻击(Denial of Service),通常是利用传输协议中的某个弱点、系统或服务存在的漏洞,对目标系统发起大规模的进攻,使其无法处理合法用户的正常请求和提供正常服务,最终致使网络服务瘫痪,甚至系统死机,其破坏的是网络服务的可用性。简言之,DOS攻击是使目标系统瘫痪,是一种典型的损人不利已的攻击。

1.2 DOS攻击原因

1.2.1 内因

网络协议的安全缺陷

1.2.2 外因

外因又分两种情况,一种是是利益驱使的蓄意行为,也即攻击者故意为之。另一种则偶然、无意事件,比如前面的剪票口爆满,并非是有人故意为之。

1.3 DOS攻击原理

利用合理的请求占用过多的服务资源,使得服务超载,无法响应正常的服务请求,服务资源包括:网络带宽、文件系统空间容量、开放的进程、允许的连接。

1.4 DOS攻击方法

- 耗尽计算机资源,如带宽、内存、磁盘空间、处理器时间。

- 破坏配置信息,如路由信息

- 破环状态信息,如TCP链接中断

- 破坏网络硬件

- 破坏通信介质,阻挡正常通信。

二、DOS常见攻击技术

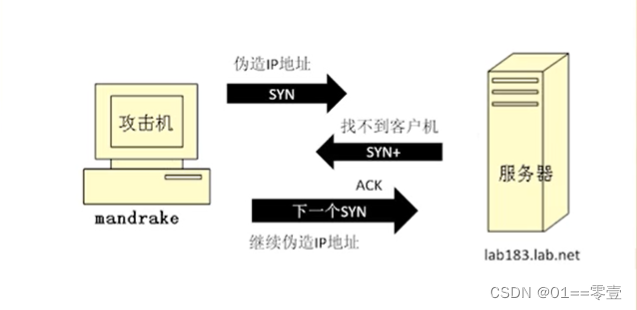

2.1 SYN Flood

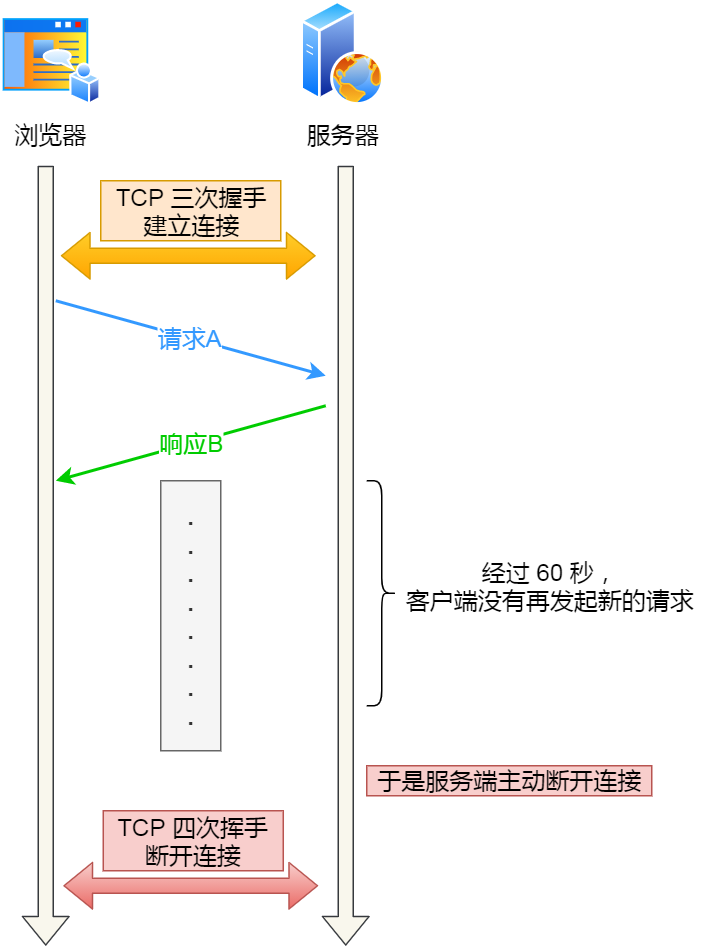

是当前最流行的拒绝服务攻击,是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,使被攻击方资源耗尽的攻击方式。

2.1.1 基本思想

发送大量伪造的TCP连接请求,使被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。

2.1.2 方法

- 阻断应答

- 伪装不在线的IP地址

2.1.3 防御措施

- 缩短SYN Timeout 时间(仅对攻击方不高的情况下有效)

- 设置SYN Cookie(依赖于对方使用真实的IP地址)

- 设置半开连接数量

2.2 ICMP Flood

2.2.1 Smurf Flood

防御:配置路由器禁止IP广播包进网

2.2.2 Ping of Death

- 死亡之Ping,发送一些尺寸超大(大于64K)的 ICMP 包。

- 防御:最有效防御方式是禁止 ICMP 报文通过网络安全设备。

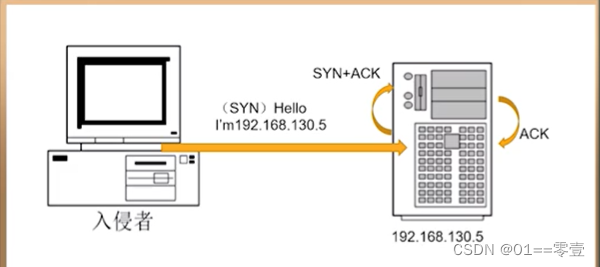

2.3 land 攻击

Local Area Network Denial attack (LAND attack)局域网拒绝服务攻击

2.3.1 方式

发送具有相同源地址和目标地址的欺骗数据包。

2.3.2 防御

- 防火墙拦截

- 操作系统修复漏洞

- 配置路由器

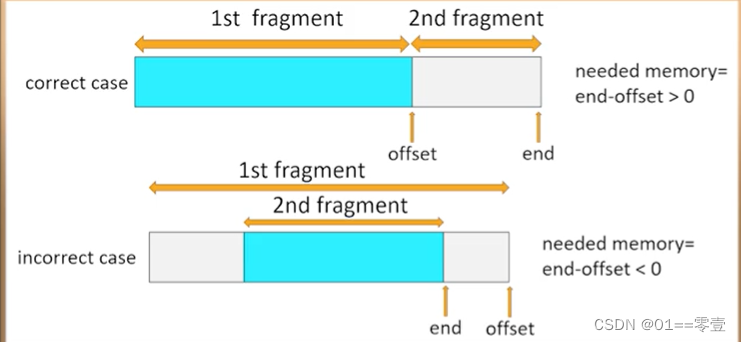

2.4 TearDrop攻击

泪滴攻击,是基于UDP的病态分片数据包的攻击方法

2.4.1 现象

对于Windows系统会导致蓝屏死机,并显示STOPox0000000A错误

2.4.2 防御

添加系统补丁程序,丢弃收到的病态分片数据包并对这种攻击进行审计。

三、DDOS攻击与防御

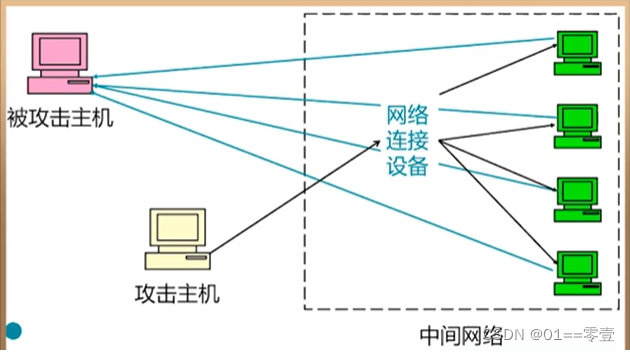

3.1 认识DDOS攻击

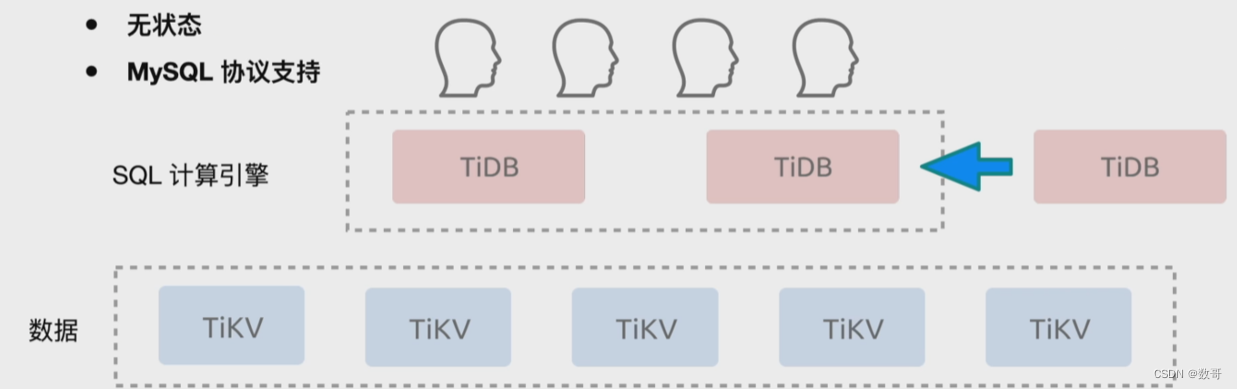

- Distributed Denial of Service分布式拒绝服务攻击,利用合理的请求造成资源过载,导致服务不可用的一种攻击。是一种分布的、协同的大规模玫击方式。

- 特点:利用若干个网络节点(肉鸡、僵尸网络)同时向目标发起攻击。

3.2 DDOS攻击流程

DDOS攻击通常分为攻击者、主控端和受害者三层结构。

3.3 DDoS攻击的防御

3.3.1 抗DDOS产品

综合使用各种算法,结合攻击特征,流量清洗。

3.3.2 抗DDOS的网络设备

串联或并联在网络出口处。

3.4 CC攻击

- Challenge Collapsar: CC,挑战黑洞

- CC攻击:应用层DDOS

- CC攻击的对象:网页页面

3.4.1 CC攻击的原理

对一些资源消耗较大的应用页面不断发起正常请求,以达到造成消耗服务器端资源的目的。

3.4.2 CC攻击与网络层DDOS攻击区别

| \ | 网络层DDOS攻击 | CC攻击 |

| 攻击对象 | 网站的服务器 | 网站的网页 |

| 攻击层面 | 网络层 | 应用层 |

3.4.3 防御CC攻击方法

① 优化服务器性能

- 应用代理做好性能优化

- 网络架构优化(负载均衡分流)

② 限制请求频率

可以通过IP地址和Cookie定位一个客户端针对过频繁访问,采取重定向页面。

③ 验证码机制

有效阻止自动化重放攻击的有效行为之一。

![[阿里云使用k8s技术部署微服务]](https://img-blog.csdnimg.cn/896d0d67c90545488cb74d26b9a8da00.png)