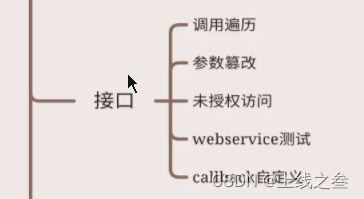

token是类似于会话一串数字代表数据包的唯一性,数据包的编号,防止一些csrf,或者一些存放数据包的攻击;一般数据包里面有token,就会检验数据包的唯一性,就会造成提交数据包,被token拦截掉。

验证码,很多事情都需要验证码,如果可以绕过的话,就可以实现一些功能,比如密码修改绕过,后台登陆爆破账户密吗,经常次数过多会出现验证码。

这两个问题不是漏洞,是我们在测试的时候遇到会干扰我们,在对方没有考虑到绝对安全下我们是可以突破的。

绕过方式,主要还是看对面程序怎么验证

1.爆破,token通常跟上一副字符串,如果可以知道规律的话,就可能实现爆破,猜测它下一次的东西

2.回显,类似于讲过的本地回显,token值会在前端进行显示,我们只需要让token值和前端显示的一样,实现绕过数据包唯一性检测

3.固定,虽然有这个token,但可以通过上一次的token操作下一次的数据包,没有检测唯一性,表面上看着有,实际上没有,

验证码呢绕过方式

1.爆破,之前讲过,主要手机或邮箱收到的验证码

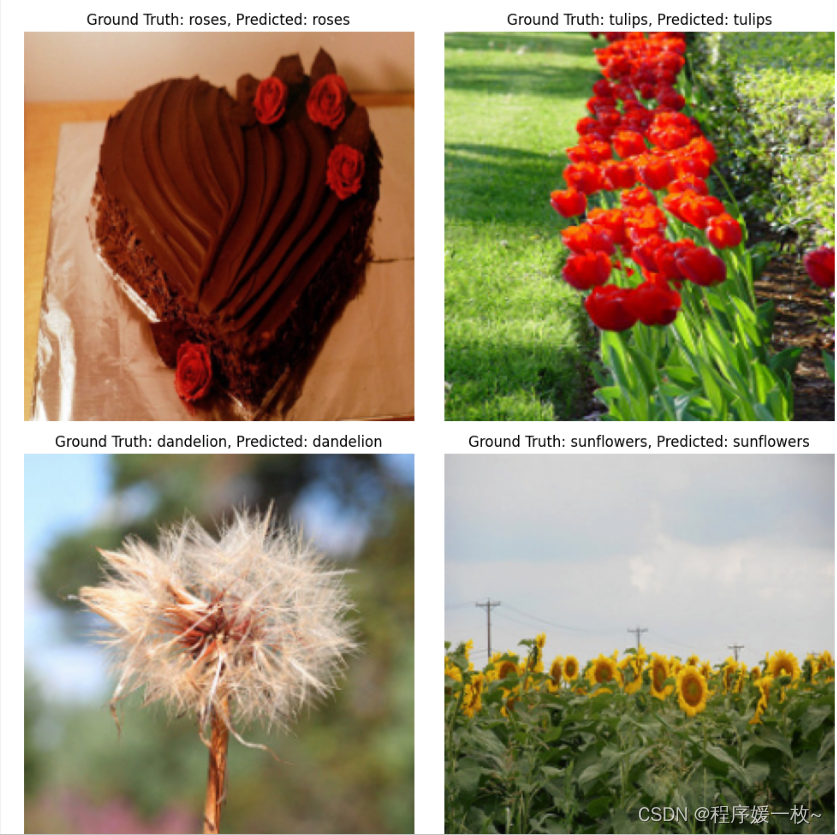

2.识别,就是我们看到的图像的那种,可以进行简单的识别,主要是针对于网站的验证码,输入正确的验证码才能进行收到验证码短信那种,有这个识别就可以帮助爆破这样的网站。

3.复用,和固定有点类似,网站验证码是1234,他下一个数据包还是可以使用,这就是复用,

4.回显,验证码在浏览器的前端或者数据包里面可以看到,只需要数据包里面验证码保持一致就可以。

5.绕过,逻辑上问题。看着有检测实际上,可以通过一些手段绕过。

#验证码安全

分类:图片,手机或邮箱,语音,视频,操作(拉鼠标)等 ;图片里面的字符串可以识别,别的像操作就太复杂了。

原理:验证生成或验证过程中的逻辑问题

危害:账户权限泄漏,短信轰炸,遍历,任意用户操作等

漏洞(绕过手段):客户端回显(已讲),验证码复用,验证码爆破(已讲),绕过等

讲他的原因,我们在测试或者利用的过程中,他会干扰我们,所以我们要绕过它才能进行下去。

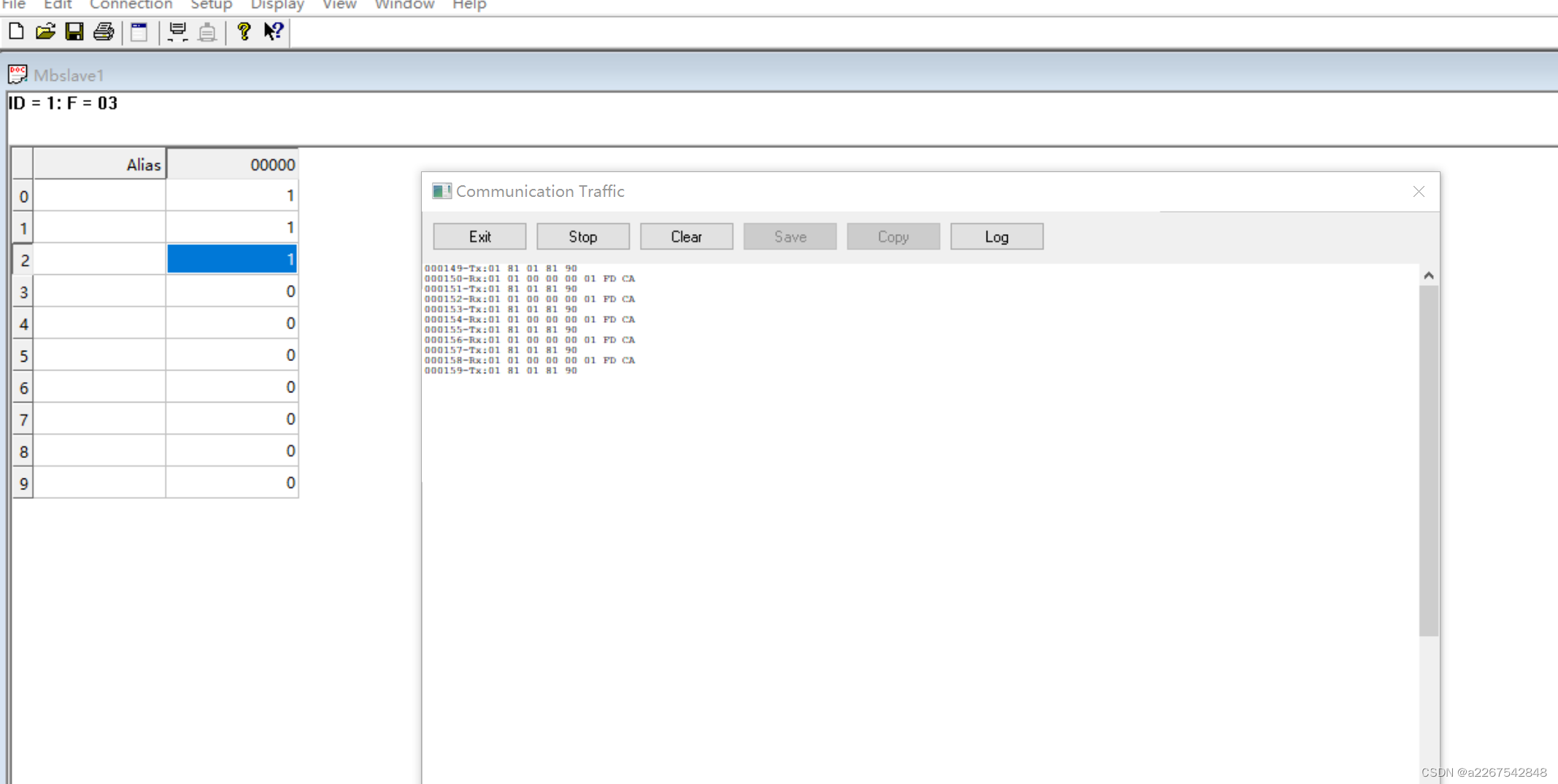

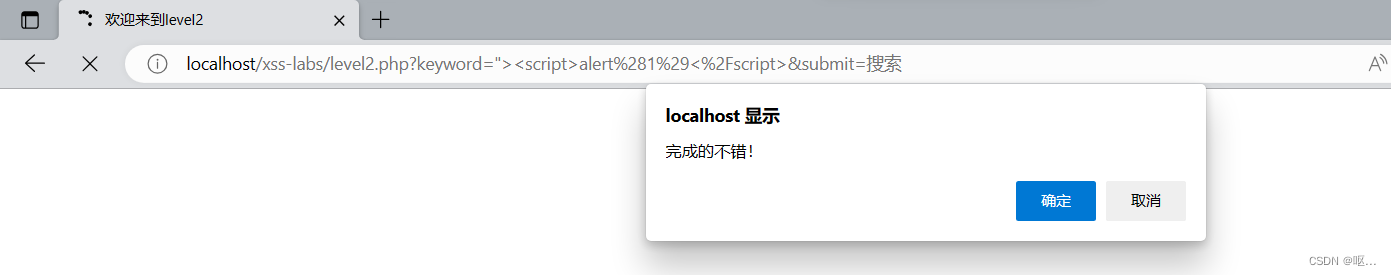

##验证码识别插件及工具操作演示-实例

验证码识别插件工具使用

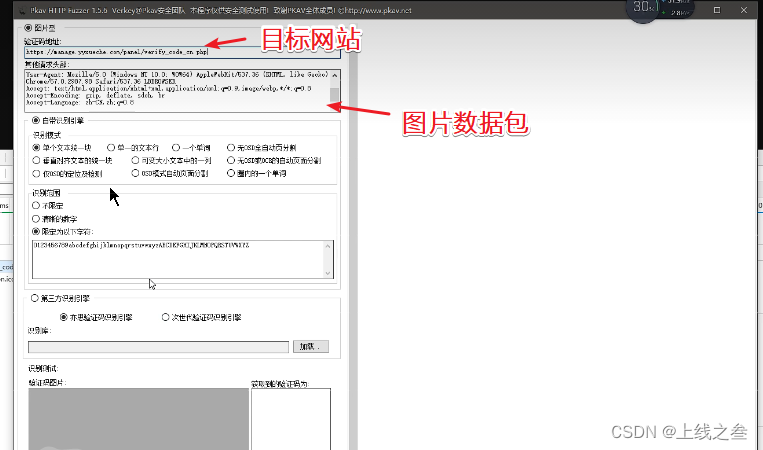

captcha-killer,Pkav_Http_Fuzz,reCAPTCHA等

打开网站

而这个的使用方法,就是目标网站输入上去,然后图片的验证码的连接单独打开,抓住访问的的数据包,复制到这个工具上来,不复制cookie,然后就可以识别图中的字符串了,