一、linux系统资源

1、linux被入侵的症状

- linux系统资源

- 用户和日志

- 文件和命令篡改

- 启动项和定时任务

- 挖矿脚本分析

2、linux系统资源

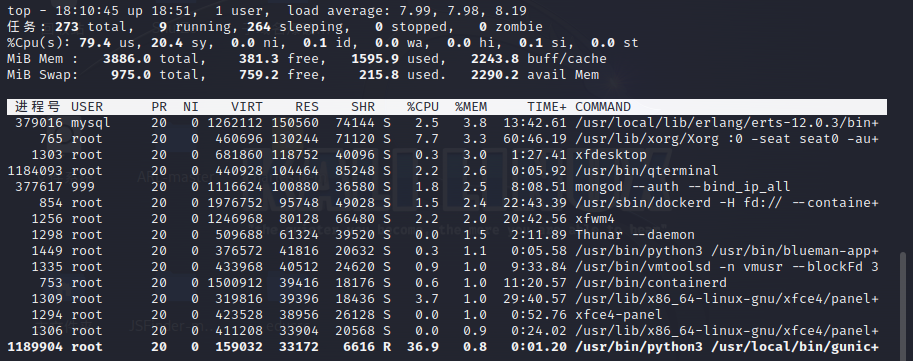

2.1、CPU内存磁盘

- top -c -o %CPU:查看cpu占用情况(按cpu排序)

- top -c -o %MEM:查看内存占用情况(按内存排序)

- ps -aux --sort=-pcpu|head -10 :查看进程

- df -Th:查看写满了的目录文件

2.2、系统进程(windows里的任务管理器)

- ps -ef

- ps -aux

- pstree :进程树形式呈现(父子进程)

2.3、网络连接

- lsof -i:以网络方式查看文件、系统硬件与网络(这个是关键)

- netstat -antpl:从网络端口出发的分析(主要是看防火墙的出入配置)

- iptables -L:用于列出当前系统上的所有iptables防火墙规则。

3、linux用户和日志

3.1、系统用户

- awk -F: '$3==0{print $1}' /etc/passwd

特别需要注意uid=0的账号(root权限账号)

查用户可以先查下 cat /etc/shadow 和 /etc/passwd看下有没有不认识的用户

命令:cat /etc/shadow

cat /etc/passwd

用于查看用户信息

- who:查看当前登录的用户

- w:显示已登录的用户,且在执行的命令

- last:查看登录成功的用户

- lastb:查看最近登录失败的用户

- lastlog:查所有用户最近登录的时间

3.2、审计日志(着重看下Centos的)

如下是kali的日志:

如下是centos(8)的日志:

- 整体日志:

/var/log/message

- 登录注销日志last

/var/log/wtmp

- 登录日志lastlog

/var/log/lastlog

- 登录失败日志lastb

/var/log/btmp

- 当前用户w,who,users

/var/log/utmp

- 定时任务日志

/var/log/cron

- 系统应用登录日志

/var/log/secure

- 软件安装日志

/var/log/yum.log

- 各种应用日志

3.3、历史命令

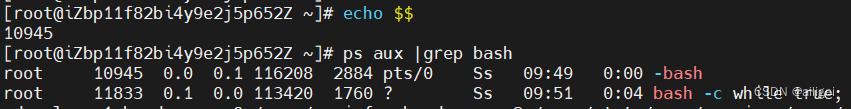

- 历史命令查询:

history - 历史命令清除:

echo "" >~/.bash_history - 注意一个误区:

history -c无法清除历史命令

4、启动项和定时任务

4.1、chkconfig

- systemctl list-unit-files|grep sshd:查看系统自带的服务

- chkconfig telnet on:启动telnet服务

- chkconfig telnet off:关闭telnet服务

- 自定义脚本

- vim /etc/init.d/TEST

- chomd +x /etc/init.d/TEST

- chkconfig --add TEST

- chkconfig --list TEST

- chkconfig --del TEST

4.2、systemctl

- systemctl list-unit-files --type=service |grep sshd

- systemctl enable mysqld.service:系统开机自启动mysql服务

- systemctl disable mysqld.service:系统关闭mysql的开机自启

4.3、文件

- /etc/rc.d/rc

- /etc/rc

- /etc/re.local

- /etc/rc.d/rc

- /etc/init*/.conf

- /etc/rc$runleveel.d/

- /etc/profile

- /etc/profile.d/

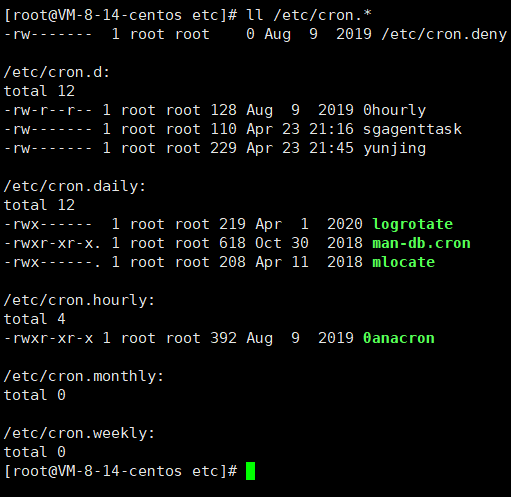

4.4、定时任务

- crontab -l:列出定时任务

- cat /etc/crontab:按时间分类的任务

- ll /etc/cron.*

5、挖矿病毒

挖矿病毒是一种恶意软件,其主要目的是利用受感染计算机的计算资源来进行加密货币的挖掘。以下是挖矿病毒的一些特征:

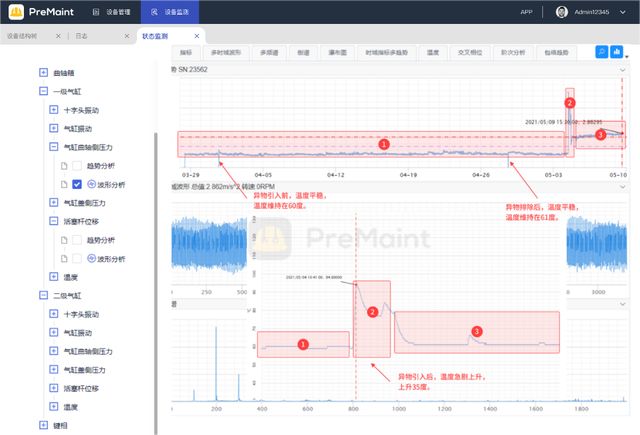

- 高CPU和GPU使用率:挖矿病毒会占用受感染计算机的大量计算资源,导致CPU和GPU使用率飙升,使计算机变得缓慢。

- 高电力消耗:由于挖矿过程需要大量的计算资源,受感染计算机的电力消耗也会明显增加。

- 异常的网络流量:挖矿病毒会与远程服务器建立连接,以便接收指令和发送挖矿结果。这可能导致受感染计算机的网络流量异常增加。

- 隐藏性:挖矿病毒通常会隐藏在系统的深层目录或进程中,以避免被用户察觉。它们可能会使用伪装的文件名或进程名来混淆用户。

- 自我复制:一些挖矿病毒具有自我复制的能力,可以在网络中传播并感染其他计算机。

- 持续性:挖矿病毒通常会在计算机启动时自动启动,并在后台持续运行,以确保持续挖矿。

- 安全软件的绕过:挖矿病毒可能会尝试绕过安全软件的检测和阻止,以确保其持续存在和挖矿活动。

- 导致系统不稳定:由于挖矿病毒会占用大量计算资源,可能会导致系统崩溃或变得不稳定。

- 异常的温度:由于挖矿病毒会大量使用CPU和GPU,可能会导致计算机温度异常升高。

总的来说,挖矿病毒的特征包括高CPU和GPU使用率、高电力消耗、异常的网络流量、隐藏性、自我复制、持续性、绕过安全软件、导致系统不稳定和异常的温度。