之前写过几篇ios加固的文章,感兴趣可以看一下。最近攒了一下收集的一些资料,打算简单写一下安卓加固相关的内容。今天先简单写一篇安卓加固原理的分享。

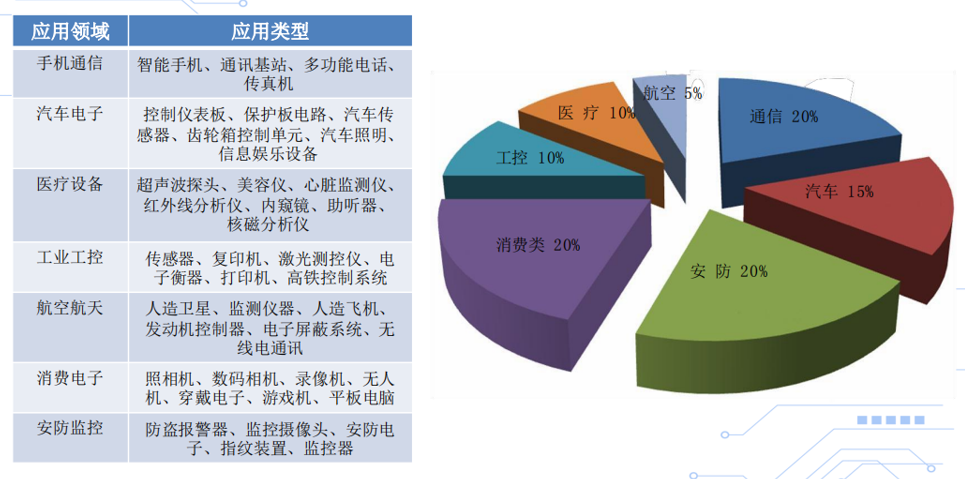

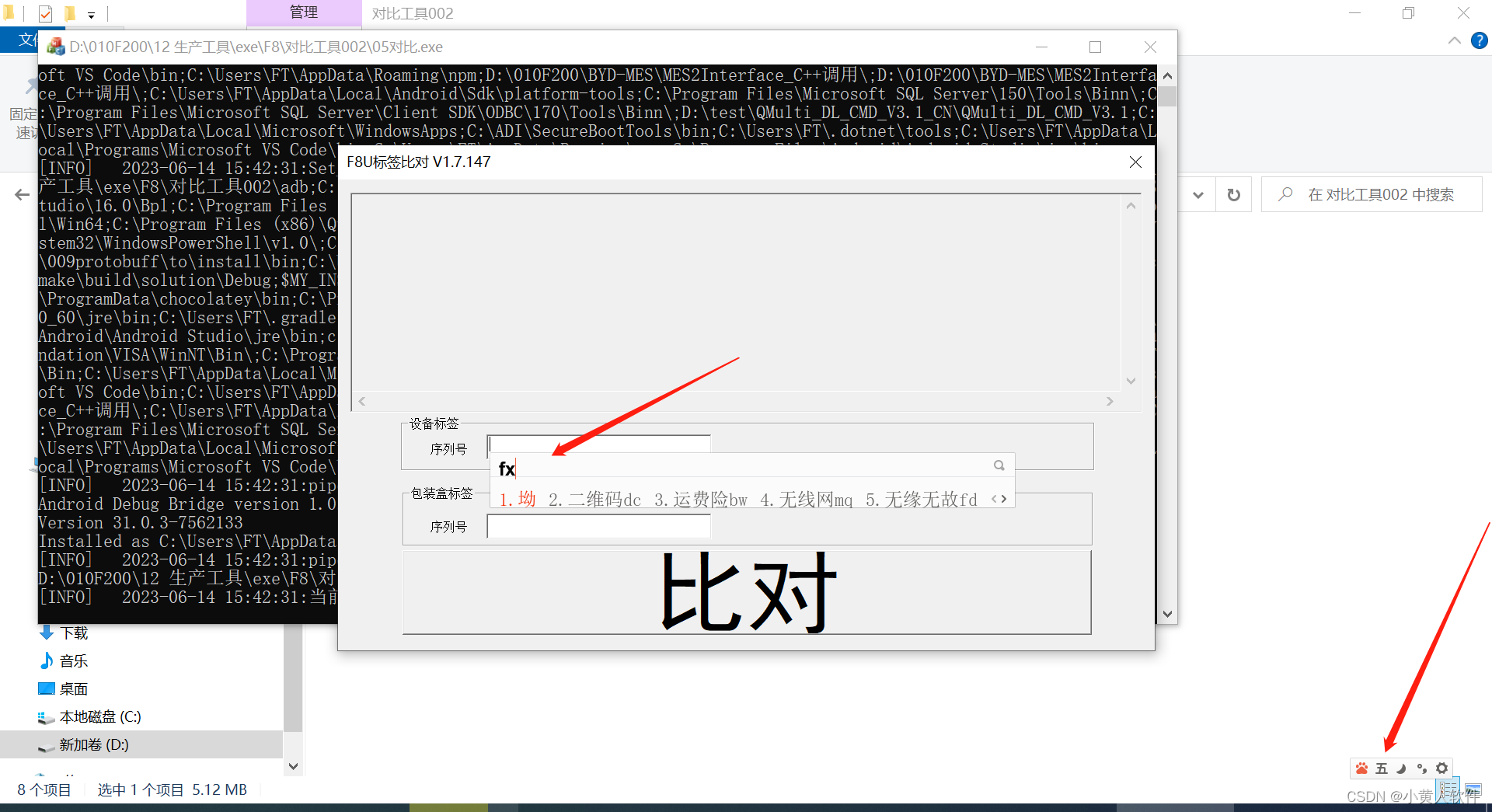

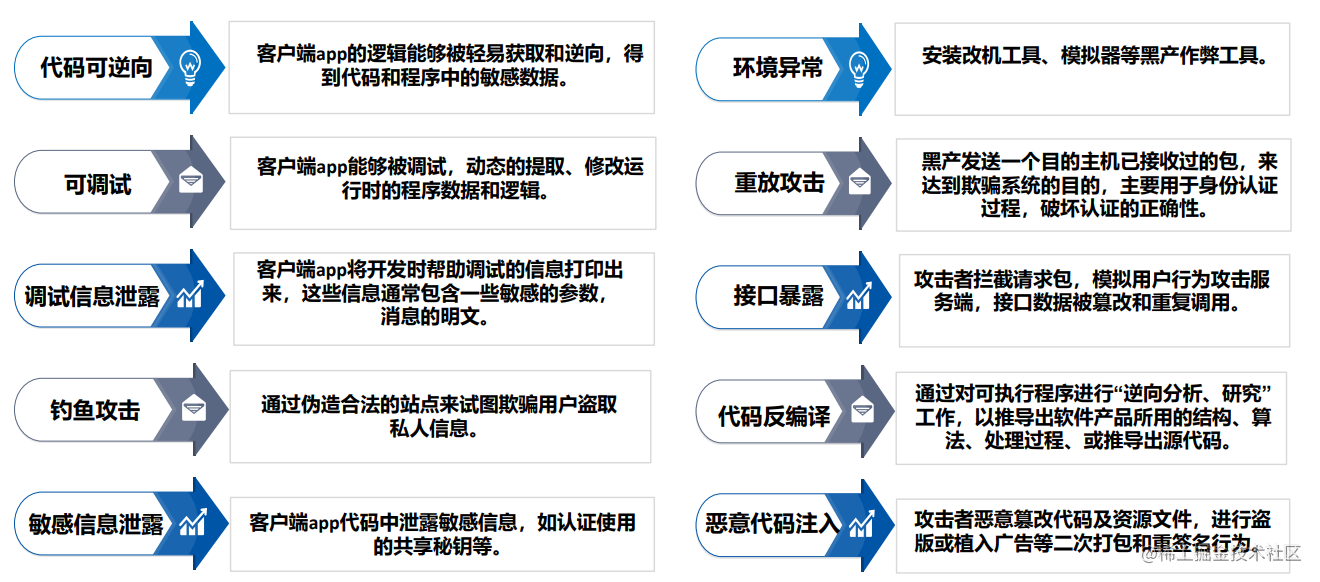

App会面临的风险

我们首先了解一下为什么需要加固,尤其是安卓APP,下面是App目前会面临的各种风险:

而通过进行安卓加固,可以降低应用程序遭受各种恶意攻击的风险,保护用户数据和应用程序的安全性,增强用户对应用程序的信任度。

安卓加固的原理

安卓应用程序的加固涉及多个方面和技术。我列举了一些常见的安卓加固原理以及相关的示例代码:

1. 代码混淆(Code Obfuscation):

代码混淆通过对应用程序代码进行重命名、删除无用代码、添加虚假代码等操作,使代码难以阅读和理解,增加逆向工程的难度。常用的代码混淆工具包括ProGuard和DexGuard。

示例代码混淆配置(build.gradle):

android {

buildTypes {

release {

minifyEnabled true

proguardFiles getDefaultProguardFile('proguard-android-optimize.txt'), 'proguard-rules.pro'

}

}

}

2. 反调试(Anti-debugging):

反调试技术可以检测应用程序是否在被调试,并采取相应的防护措施,例如中断应用程序的执行、隐藏关键信息等。

示例代码检测调试状态:

import android.os.Debug;

if (Debug.isDebuggerConnected()) {

// 应用程序正在被调试,采取相应的措施

}

3. 加密和密钥管理(Encryption and Key Management):

加密可以用于保护应用程序中的敏感数据。对于密钥管理,建议使用安全的存储方式,例如使用Android Keystore系统来保存和管理密钥。

示例代码使用AES加密算法对数据进行加密和解密:

import javax.crypto.Cipher;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class EncryptionUtils {

private static final String AES_ALGORITHM = "AES";

public static byte[] encrypt(byte[] data, byte[] key) throws Exception {

SecretKey secretKey = new SecretKeySpec(key, AES_ALGORITHM);

Cipher cipher = Cipher.getInstance(AES_ALGORITHM);

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

return cipher.doFinal(data);

}

public static byte[] decrypt(byte[] encryptedData, byte[] key) throws Exception {

SecretKey secretKey = new SecretKeySpec(key, AES_ALGORITHM);

Cipher cipher = Cipher.getInstance(AES_ALGORITHM);

cipher.init(Cipher.DECRYPT_MODE, secretKey);

return cipher.doFinal(encryptedData);

}

}

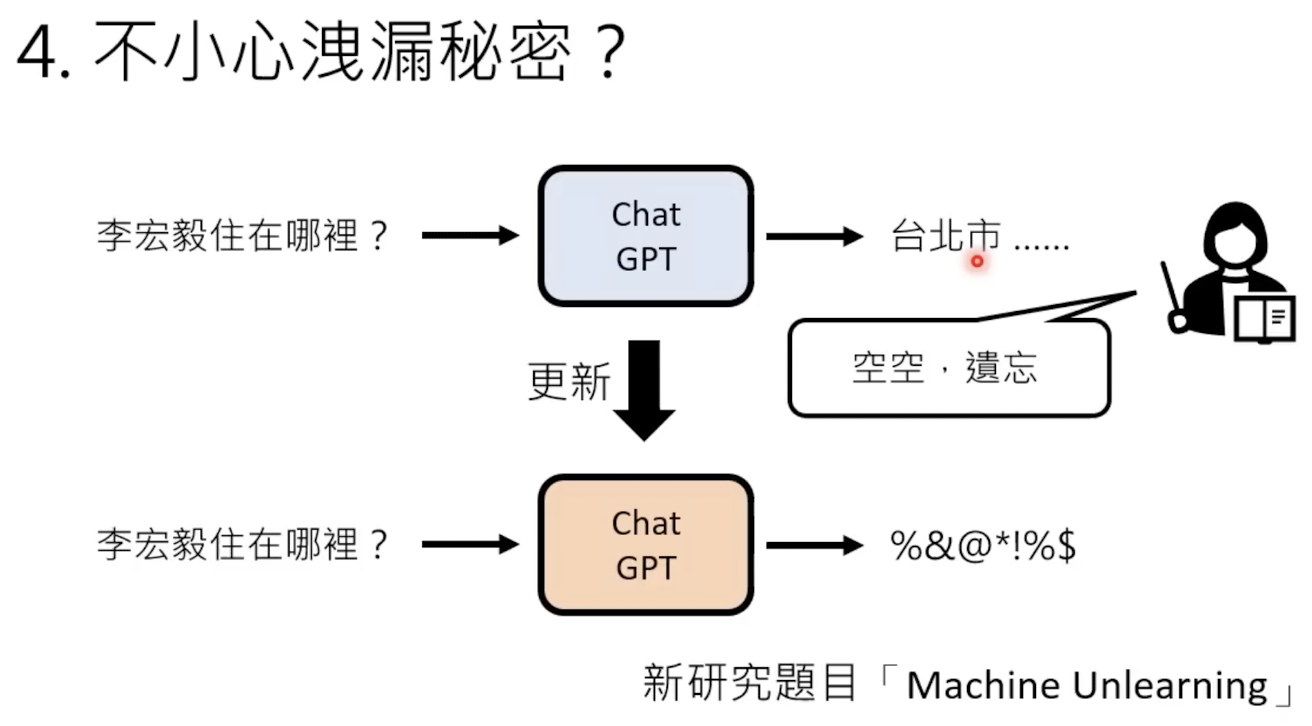

4. 动态加载和反射(Dynamic Loading and Reflection):

通过动态加载和反射技术,可以将应用程序的核心逻辑和敏感代码进行动态加载和执行,增加逆向工程的难度。

示例代码使用反射加载类和调用方法:

try {

Class<?> clazz = Class.forName("com.example.MyClass");

Object instance = clazz.newInstance();

Method method = clazz.getDeclaredMethod("myMethod");

method.invoke(instance);

} catch (Exception e) {

e.printStackTrace();

}

5. 安全存储(Secure Storage):

对于敏感数据(如密码、API密钥等),建议使用安全的存储方式,例如使用Android Keystore系统或将数据加密后存储在SharedPreferences或数据库中。

示例代码使用Android Keystore存储密钥:

import android.security.keystore.KeyGenParameterSpec;

import android.security.keystore.KeyProperties;

import java.security.KeyStore;

public class KeyStoreUtils {

private static final String KEY_ALIAS = "my_key_alias";

public static void generateKey() {

try {

KeyStore keyStore = KeyStore.getInstance("AndroidKeyStore");

keyStore.load(null);

if (!keyStore.containsAlias(KEY_ALIAS)) {

KeyGenParameterSpec spec = new KeyGenParameterSpec.Builder(KEY_ALIAS, KeyProperties.PURPOSE_ENCRYPT | KeyProperties.PURPOSE_DECRYPT)

.setBlockModes(KeyProperties.BLOCK_MODE_CBC)

.setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_PKCS7)

.setRandomizedEncryptionRequired(false)

.build();

KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

keyGenerator.init(spec);

keyGenerator.generateKey();

}

} catch (Exception e) {

e.printStackTrace();

}

}

}

以上就是简单的代码示例。

目前市场上加固的方式

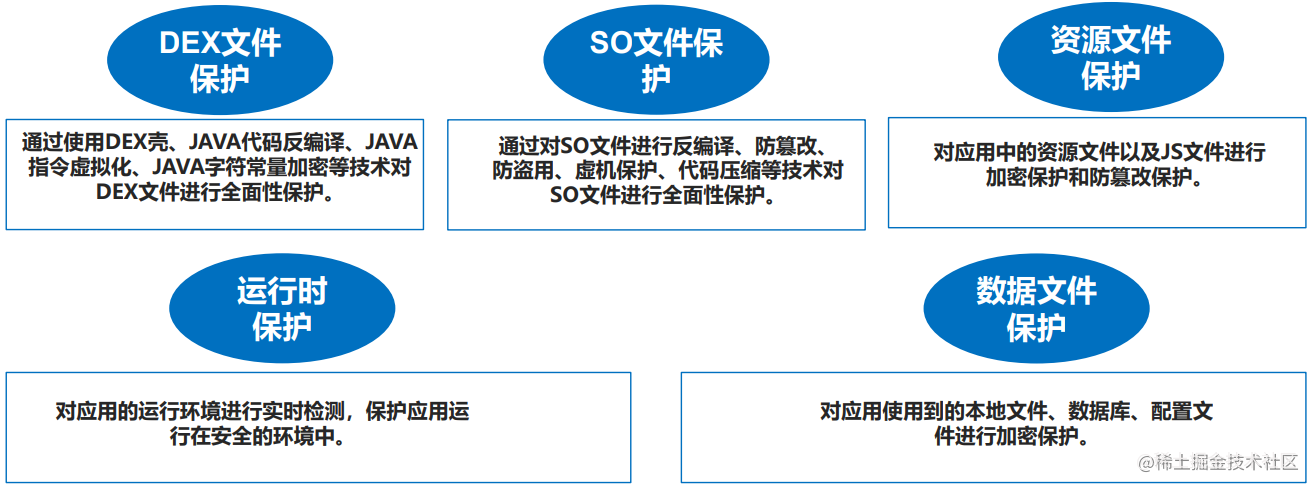

目前市面上加固的方式一般是一套纵深防御体系,分别从代码安全、资源文件安全、数据安全和运行时环境安全维度提供安全保护。同时针对每个维度又进行了不同层次的划分,加固策略可依据实际场景进行定制化调配,安全和性能达到平衡。

所以一般会从下面几个方面进行加固:

而不同的公司或者APP对于加固的要求又会不一样,所以具体的使用,其实还是要看具体的场景,等之后有机会再展开详细讲一下。

如果加固产品需求,可以戳>>>免费试用