RBAC

- 一:故事背景

- 二:什么是RBAC(Role-Based Access Control)

- 2.1 概念

- 2.2 关键构成

- 2.3 RBAC 三个著名原则

- 2.3.1 最小权限

- 2.3.2 责任分类

- 2.3.3 数据抽象

- 2.4 RBAC 的 5种类型

- 2.5 图体现

- 三:RBAC的优缺点

- 四:通过RBAC实现权限系统

- 五:总结&提升

一:故事背景

最近需要为我们的项目部署一个独立的权限管理系统。考虑的是直接使用开源的权限项目,直接使用开源的项目并且加以改造,与我们的项目相互结合,实现权限控制。在选取项目的过程中,学到了RBAC的相关概念,今天总结一下什么是RBAC,如何通过RBAC的方式,实现权限控制系统。

二:什么是RBAC(Role-Based Access Control)

2.1 概念

-

RBAC 是 Role-Based Access Control(基于角色的访问控制)的缩写。它是一种访问控制模型,用于管理和控制系统中的用户访问权限。

-

在 RBAC 模型中,访问权限是通过角色来授权的。每个角色被分配给一个或多个用户,而每个角色具有特定的权限和访问级别。通过将权限与角色相关联,可以简化权限管理,并在需要时轻松地对用户的权限进行更改。

-

RBAC 的核心思想是将权限的授权从用户直接关联到角色,从而提高系统的安全性和管理灵活性。通过使用 RBAC,可以更好地组织和管理大型系统中的用户和权限,使管理员能够更好地控制用户对资源的访问。

2.2 关键构成

RBAC 模型的关键组成部分包括以下几个要素:

- 角色(Roles):定义了一组相关权限的集合,例如管理员、用户、审计员等。每个角色代表了特定的工作职责或访问需求。

- 权限(Permissions):表示可以执行的操作或访问的资源。权限可以是系统级别的,也可以是特定功能或数据的访问权限。

- 用户(Users):系统中的个体用户,被分配到一个或多个角色中。

- 授权(Authorization):将角色与权限进行关联,并将角色分配给用户。授权过程确定了用户在系统中的访问权限。

通过使用 RBAC,组织可以实现细粒度的访问控制,确保用户只能访问他们所需的资源,并提高系统的安全性和可管理性

2.3 RBAC 三个著名原则

RBAC支持三个著名的安全原则:最小权限原则,责任分离原则和数据抽象原则。

2.3.1 最小权限

之所以被RBAC所支持,是因为RBAC可以将其角色配置成其完成任务所需要的最小的权限集。

2.3.2 责任分类

可以通过调用相互独立互斥的角色来共同完成敏感的任务而体现,比如要求一个计帐员和财务管理员共参与同一过帐。

2.3.3 数据抽象

可以通过权限的抽象来体现,如财务操作用借款、存款等抽象权限,而不用操作系统提供的典型的读、写、执行权限。然而这些原则必须通过RBAC各部件的详细配置才能得以体现。

2.4 RBAC 的 5种类型

RBAC(基于角色的访问控制)可以分为以下几种类型:

-

基本 RBAC(Basic RBAC):基本 RBAC 模型定义了角色、权限和用户之间的基本关系。每个角色被授予一组权限,而用户则被分配到一个或多个角色中。这是最简单和最常见的 RBAC 类型。

-

静态 RBAC(Static RBAC):静态 RBAC 模型中,角色和权限之间的关系是固定的,不随时间或上下文的变化而改变。一旦角色与权限的关联被定义,它们在系统中保持不变。

-

动态 RBAC(Dynamic RBAC):动态 RBAC 模型中,角色和权限之间的关系是可变的。这意味着在运行时,管理员可以根据需要添加、删除或修改角色和权限的关联。这种灵活性允许系统在适应变化的需求和上下文时进行动态的权限管理。

-

继承型 RBAC(Hierarchical RBAC):继承型 RBAC 模型中,角色之间可以存在继承关系。一个角色可以继承另一个角色的权限,并且可以将其自己的权限分配给其他角色。这种层次结构可以简化权限管理,并使角色之间的关系更加灵活。

-

基于条件的 RBAC(Constraint-Based RBAC):基于条件的 RBAC 模型允许在授权过程中引入条件或约束。这些条件可以是时间限制、位置限制、数据范围等。通过引入条件,可以更细粒度地控制用户对资源的访问。

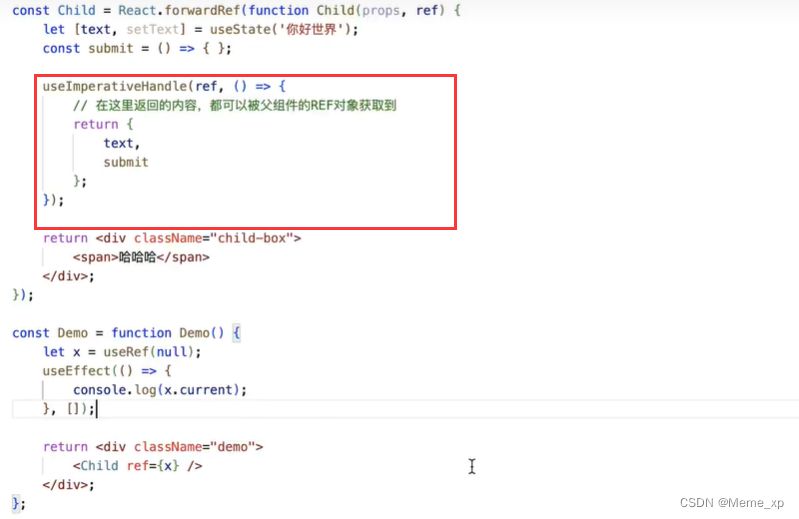

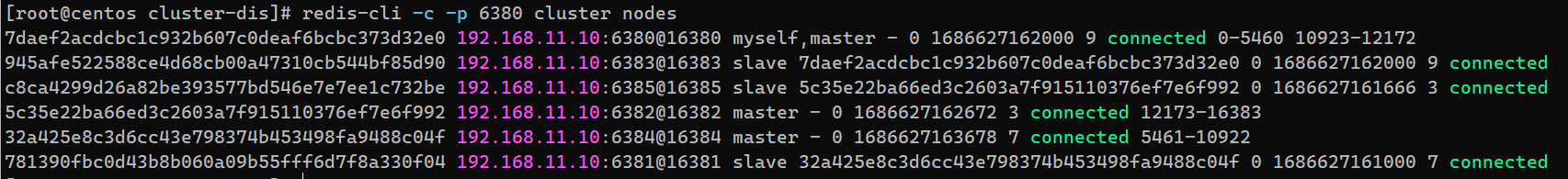

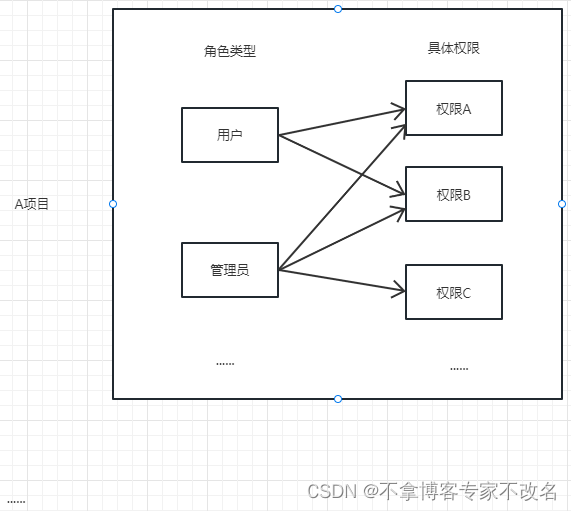

2.5 图体现

通过一个图来体现RBAC的概念。不同的角色类型赋予不同的具体的权限,对于具体的用户,具体赋给具体的用户即可。当用户角色发生变化时,其权限产生相应变化。

三:RBAC的优缺点

使用RBAC会有相应的优缺点,这里通过表格的方式,总结对应的RBAC的优缺点:

| 优点 | 缺点 |

|---|---|

| 角色集中管理,简化权限管理 | 配置复杂,需要仔细规划和管理角色与权限的关联 |

| 提高安全性,减少误授权 | 实施和维护 RBAC 需要一定的技术和管理资源 |

| 简化用户管理,减少管理工作量 | 需要额外的开销来定义和维护角色、权限和用户之间的关系 |

| 灵活性和可扩展性,支持快速适应变化 | 需要定期评估和更新角色和权限的分配,以适应组织的变化和增长 |

| 降低风险,避免管理员授权过高权限 | 滥用角色和权限可能导致安全漏洞和数据泄露 |

| 提供审计和可追踪性,记录用户活动和权限变更 | 实现复杂的授权策略时,可能需要额外的扩展和自定义功能 |

| 支持合规性要求,满足监管和法律要求 | 用户可能被限制在某些操作或资源上,可能影响业务流程和灵活性 |

四:通过RBAC实现权限系统

想要通过RBAC实现权限系统,需要注意以下几个主要方面:

- 确定角色:首先,要了解系统中需要哪些角色,角色和用户的职责和职能如何进行对应。例如一个博客网站可能会有管理员、作者、读者等各种角色。

- 确定权限:为每个角色定义相应的权限。权限是指可以执行的操作或可以访问的资源。例如,管理员可能有权限创建、编辑和删除文章,而作者只有编辑和发布文章的权限。

- 分配角色:将用户分配到适当的角色。这可以通过用户的职位、部门或其他标识来确定。例如,一个新用户可能会被分配为读者角色,而经理可能会被分配为管理员角色。

- 设计角色层次结构:如果你的系统中存在多个角色,并且这些角色之间存在继承关系,你可以设计一个角色层次结构。这样可以简化权限的管理。例如,一个高级角色可能继承了低级角色的所有权限,并具有额外的权限。

- 定义访问控制策略:确定谁可以访问哪些资源以及执行哪些操作。这可以通过为每个角色分配特定的权限集来实现。例如,管理员可以访问所有文章并进行管理,而读者只能访问和阅读文章。

- 实施和管理:将RBAC设计应用到你的系统中,并确保适当的权限和访问控制策略得以实施。确保权限的分配和更改过程是安全的,并定期审查和更新角色和权限。

五:总结&提升

本文给出了RBAC的相关概念,以及对应关键构成。介绍了RBAC的原则与5中基本类型,并且通过图的方式,表示了RBAC应该在系统通如何存在。在介绍完基础概念之后,分析了RBAC的优缺点,然后讲述了RBAC实现权限系统的重要流程。希望通过这边博客,读者可以充分的了解到什么是RBAC,通过对概念的了解,可以结合实际,用到项目上,或者开放过程中!