第N种方法解决

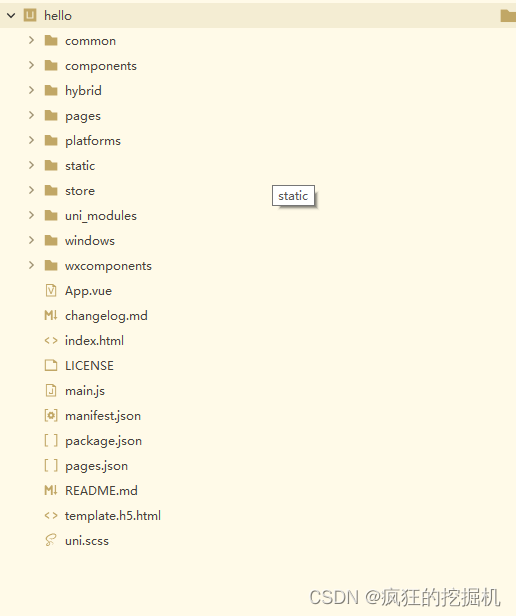

拿到题目后是一个exe文件,运行不了

为啥非要整个exe,看着都害怕

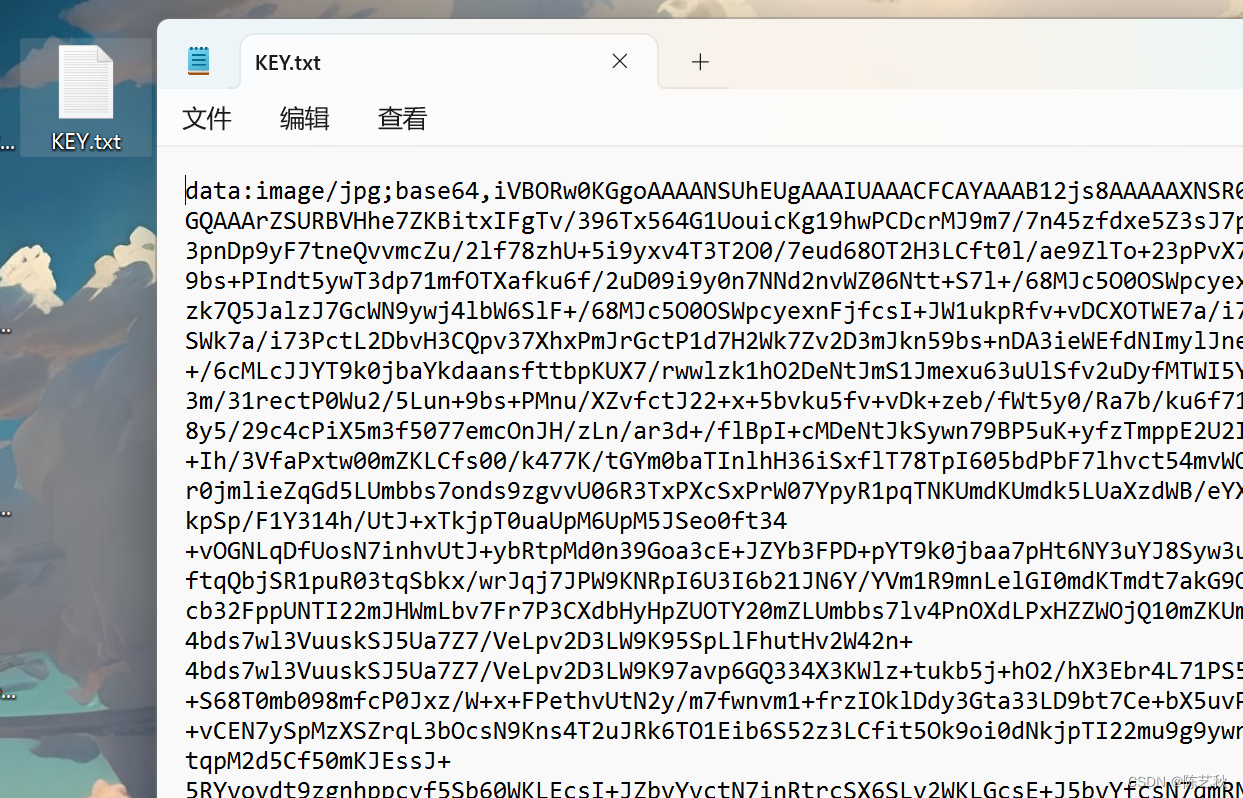

改后缀后打开发现是base64编码的图片

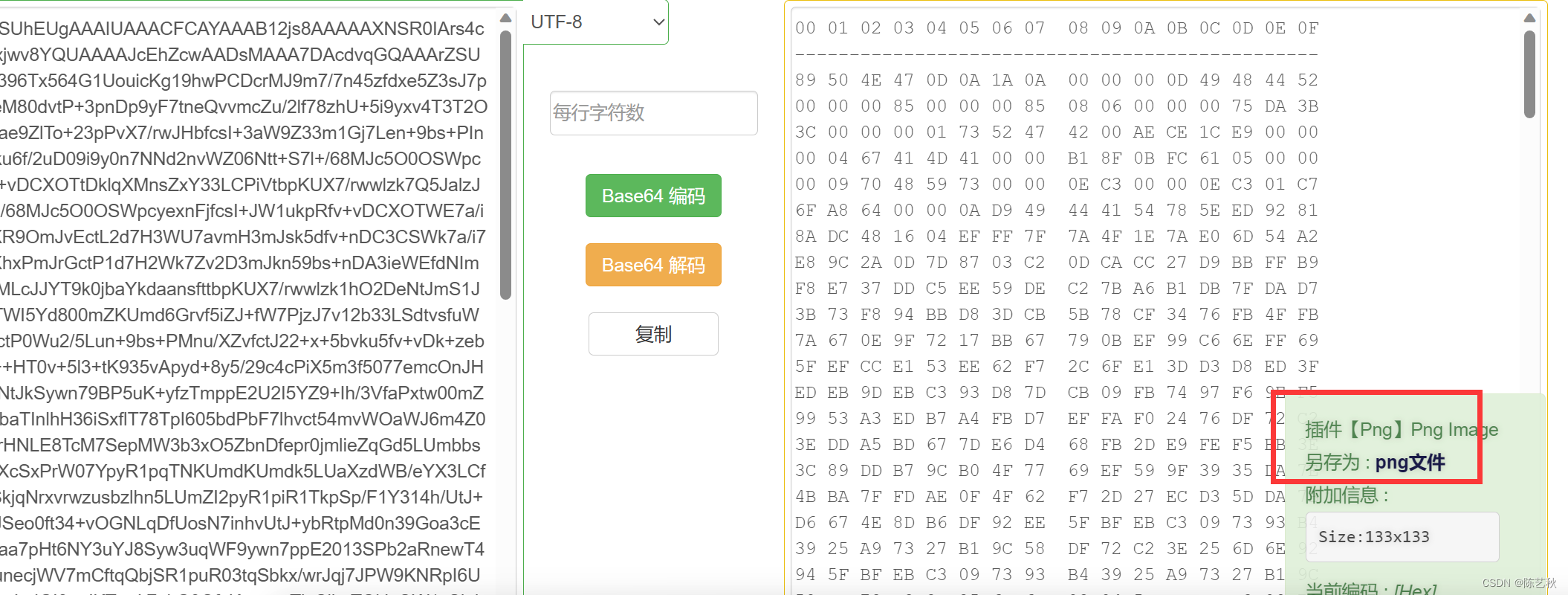

利用工具解码转png格式

Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具 (the-x.cn)

下载下来的图片是一个二维码,这里就不直接用手机扫描了,网上工具很多

利用工具扫描二维码得到flag

二维码

解压后直接用工具扫描,提示说秘密就在这

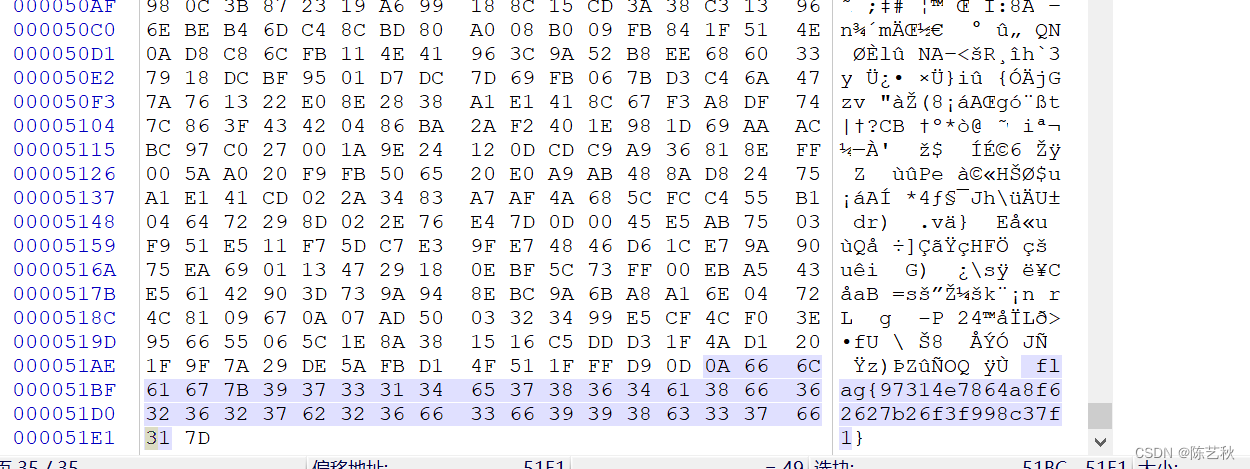

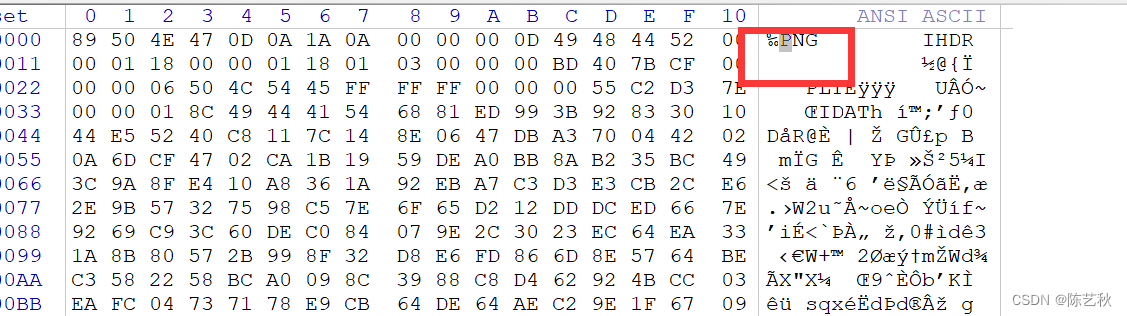

搞不懂,利用winhex打开看一下

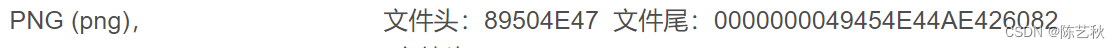

这里要复习一下文件头和文件尾的知识

对照了一下文件头是正确的,但是文件尾对不上

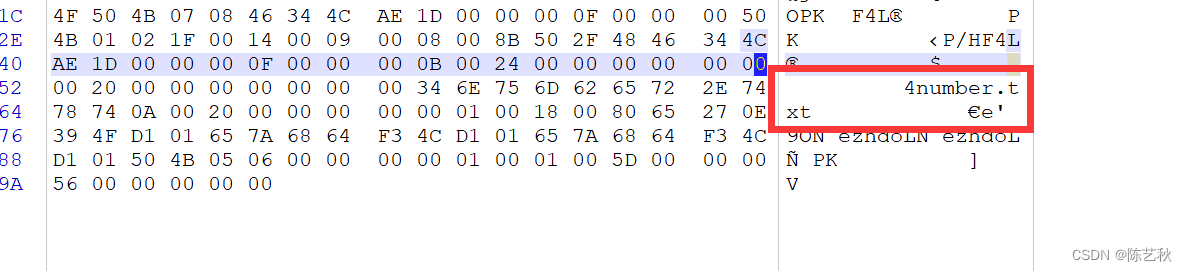

并且文件尾好像还有一个4number.txt的文件

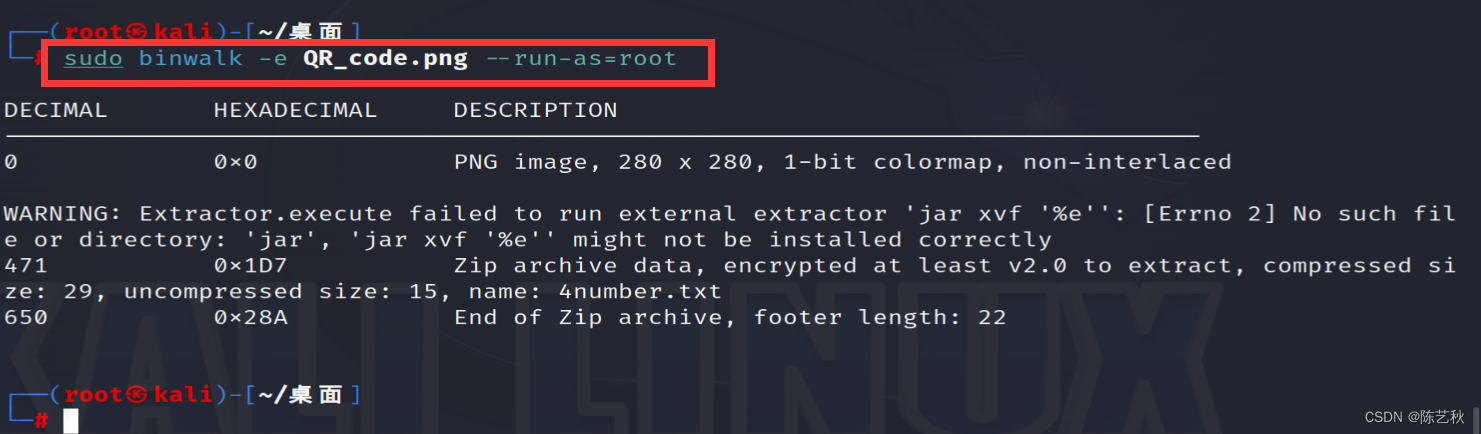

查看了一下wp,可以使用binwalk工具将文件分离出来(kali自带)

语法:

分析文件:binwalk filename

分离文件:binwalk -e filename

如果在root用户下依旧报错说必须以root用户运行,就利用

binwalk -e [文件名] --run-as=root

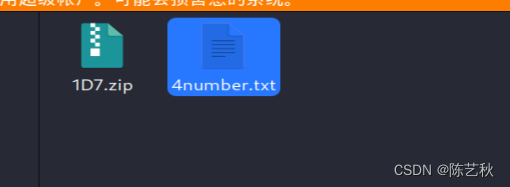

在当前目录下会生成一个文件夹,里面包含了一个txt问价和一个压缩包

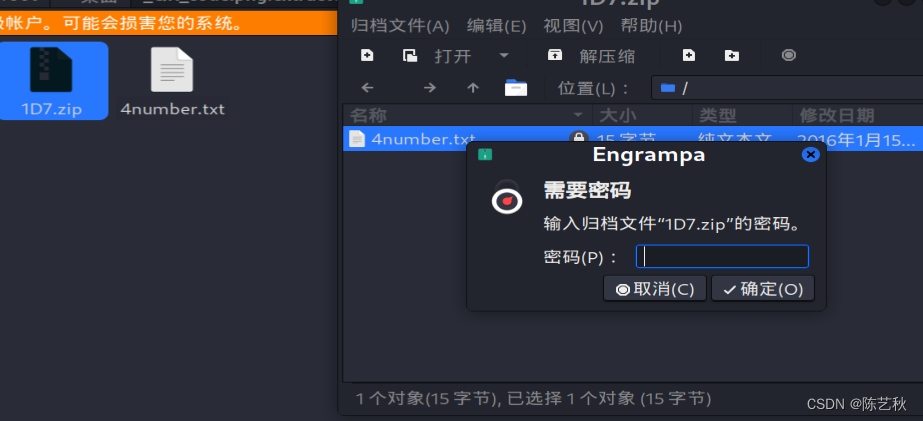

txt文件里面啥都没有,但是zip文件需要密码解锁

txt文件名为4munber,可以理解提示密码是四位数字

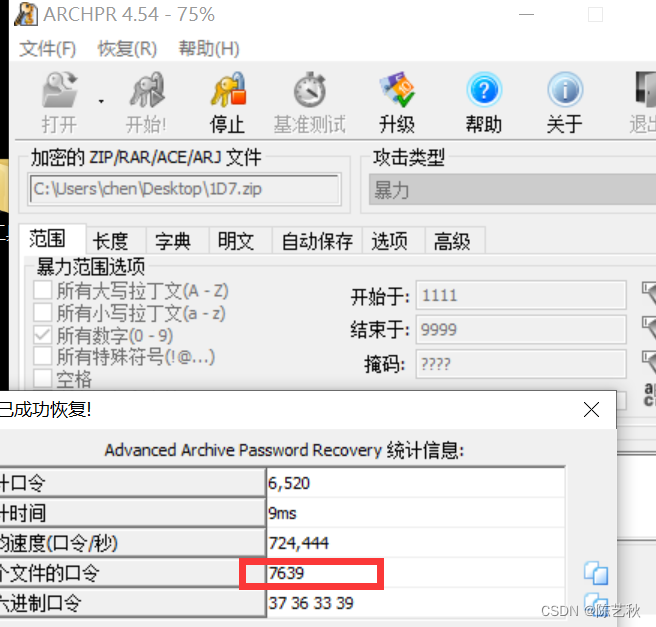

因为 我kali里密码爆破工具没有安装,最近网出了点问题,所以我们移到win10里1去爆破

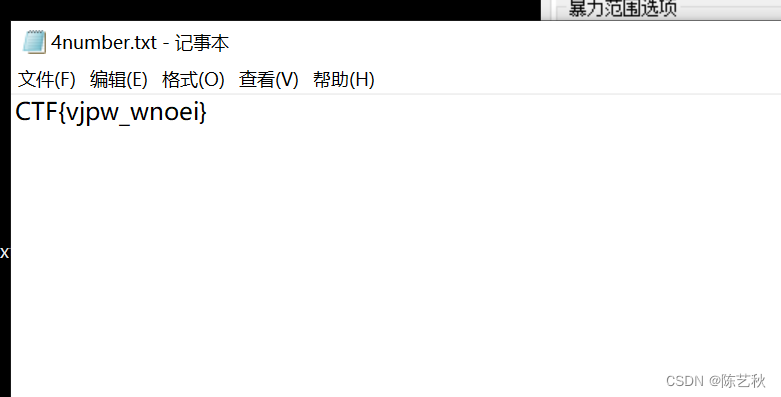

解压成功,获取到flag

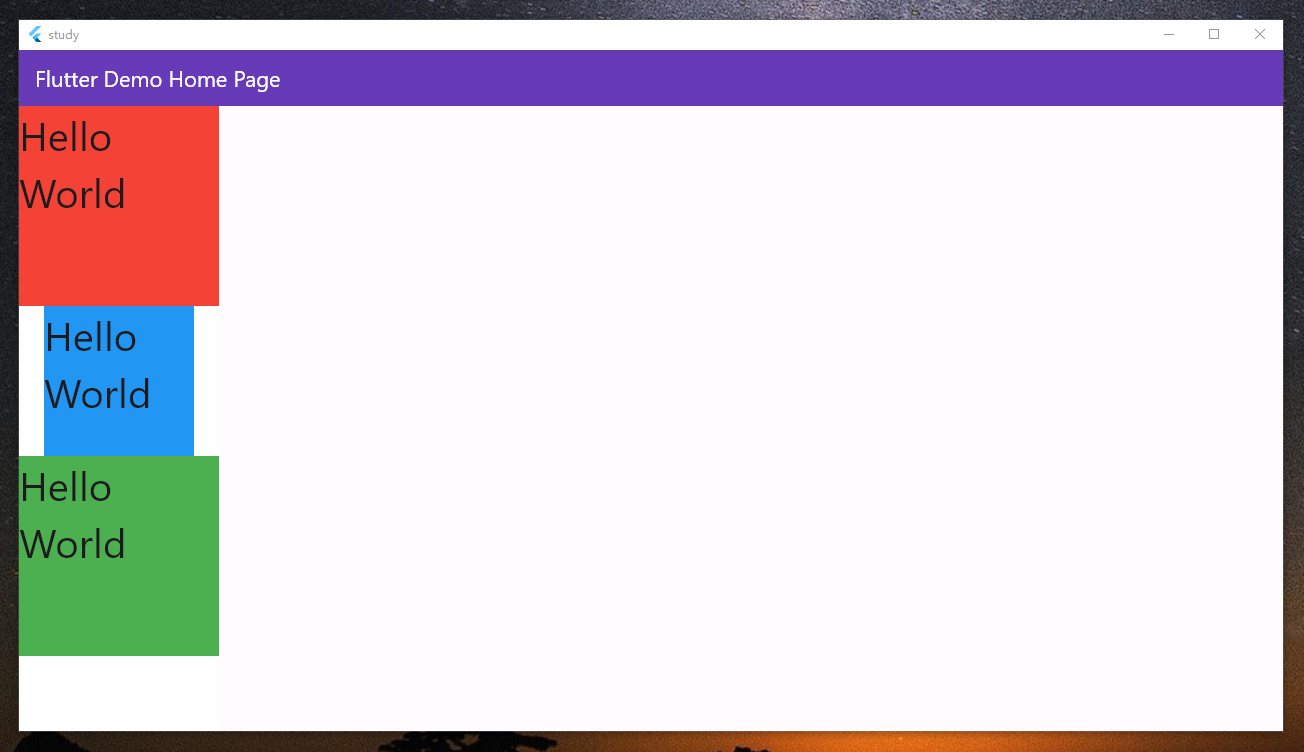

乌镇峰会种图

利用winhex打开末尾获得flag