文章目录

- 一、前期交互

- 二、信息搜集

- 三、威胁建模

- 五、渗透攻击

- 1.弱口令攻击

- 2.SQL注入

- 3.不安全文件上传

- 六、后渗透攻击利用

- 1.蚁剑安装

- 2.一句话木马利用

- 七、漏洞报告

一、前期交互

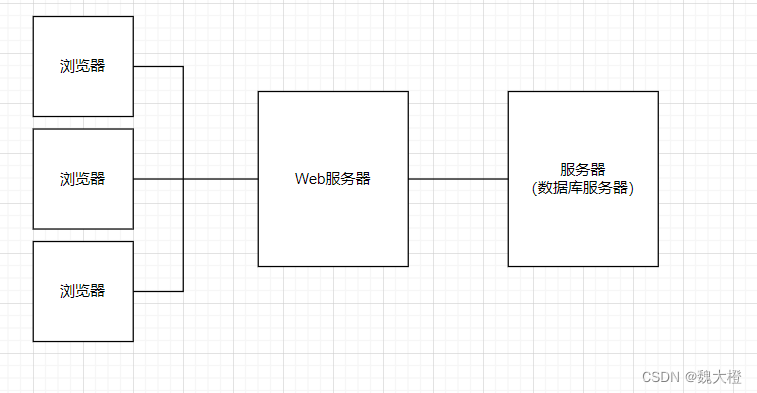

二、信息搜集

使用nmap收集端口、域名、后台信息

目标IP

nmap -O -sV IP

三、威胁建模

寻找高危端口

445 可利用永恒之蓝ms17-010,ms08-067

21 ftp 可利用匿名用户登录

#四、漏洞分析利用

验证445永恒之蓝漏洞

msfconsole

search ms17-010

use 3

set rhosts IP

show options

说明漏洞可利用

五、渗透攻击

渗透攻击方式:弱口令、文件上传、SQL注入、—

1.弱口令攻击

使用admin admin尝试登录

使用admin 123456尝试登录

说明存在弱口令

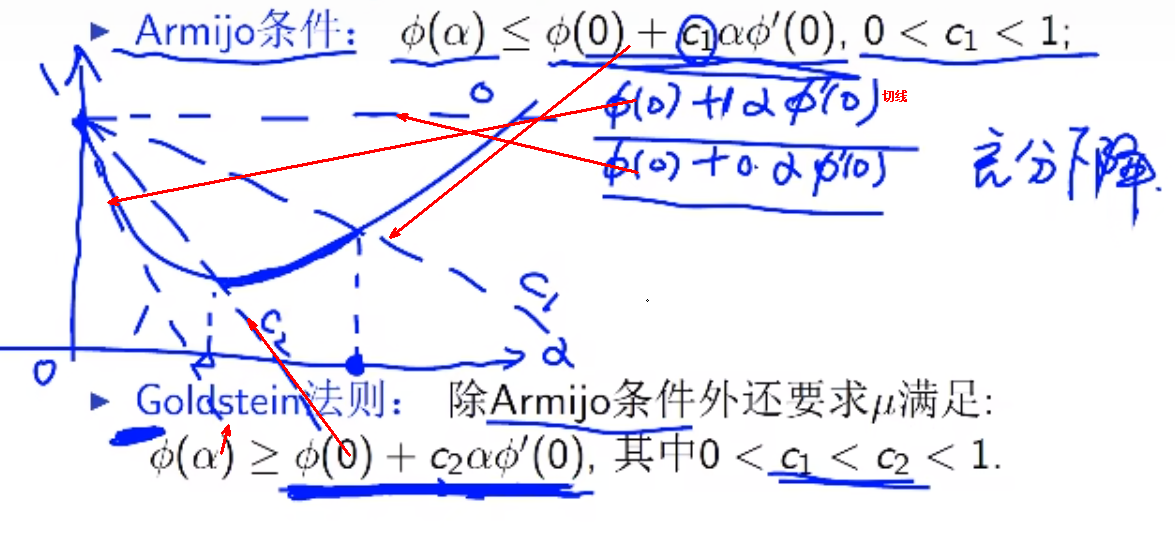

2.SQL注入

使用1’查询

用1’’查询

用1’’’查询

说明存在SQL注入

使用SQLMAP检测哪个参数存在注入

可以看出name存在注入

若存在可做下述利用

查看当前数据库

查看有哪些表

查看表字段

指定字段名查询

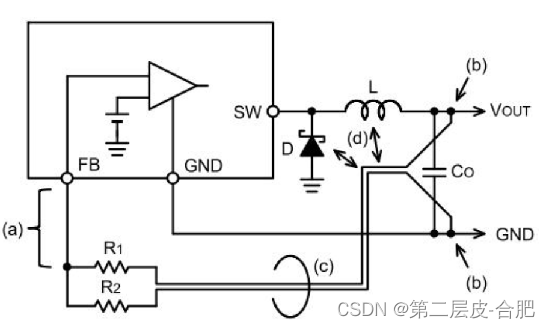

3.不安全文件上传

开启BP

开启火狐浏览器BP插件

上传一个jpg格式图片

修改文件后缀,删除原先的内容,加入一句话木马,然后点Forward放包

显示shell.php上传成功,已成功绕过前端验证

将uploads/shell.php拼接在url后面,可以看到能输出PHP打印信息

打开webshell连接工具蚁剑

六、后渗透攻击利用

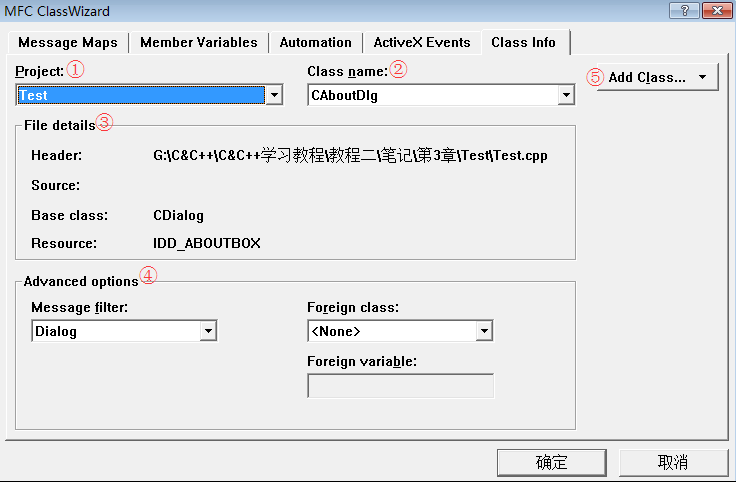

1.蚁剑安装

https://gitcode.net/mirrors/antswordproject/antsword-loader?utm_source=csdn_github_accelerator

点击初始化,选择一个下载路径

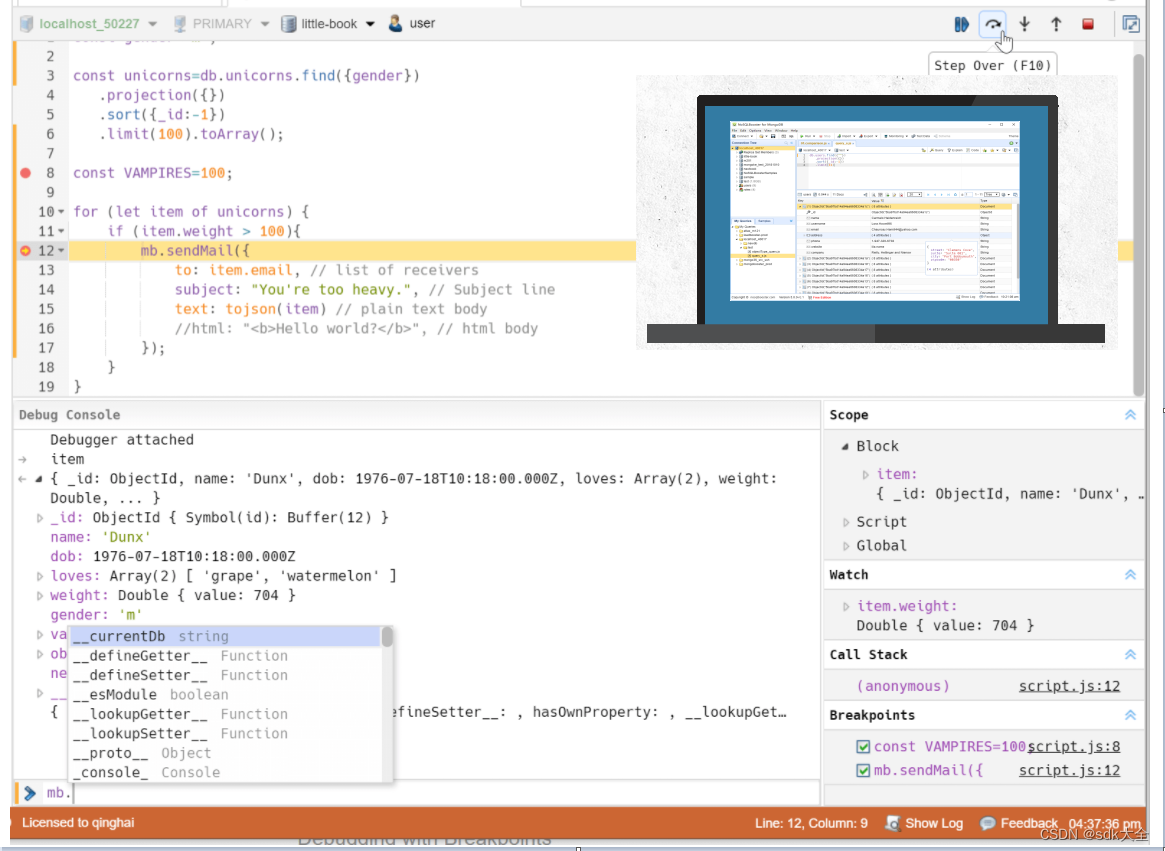

2.一句话木马利用

然后再次打开软件,右键添加数据,URL填刚才拼接上传的shell.php地址,连接密码填传进去的参数,此处是a,然后点测试连接

连接成功后添加进去,双击打开,可以看到所有目录了

还可以开启虚拟终端

也可以删除文件或上传文件,可见已获得管理员权限