靶机名称:

MONEYHEIST: CATCH US IF YOU CAN

地址:MoneyHeist: Catch Us If You Can ~ VulnHub

这个系列是一部剧改编,还是挺好看的,大家有兴趣可以去看看!

废话不多说,直接上图开始!

渗透过程:

靶机ip和kali的ip

对靶机进行端口探测,老样子了

这边有21、80、55001端口,55001端口是ssh的,很明显被靶机作者改了

访问80端口,就一张图,再没有其他的发现了,好吧,开扫,看看有没有什么敏感文件目录什么的,发现了,三个目录!

gobuster dir -u http://192.168.56.138/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

依次访问查看~

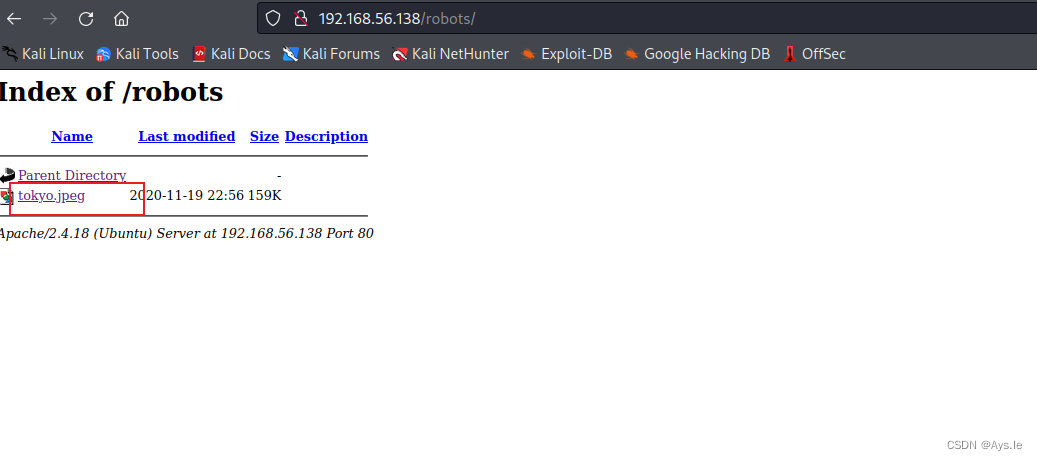

robots中有一张tokyo的照片,tokyo没记错应该是个团队女成员的名字,访问,好么,图片错误了,没办法显示,那只能把它下载下来瞅瞅了!

wget http://192.168.56.138/robots/tokyo.jpeg

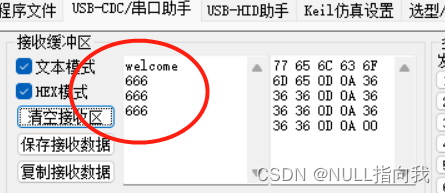

用hexeditor看看是不是哪里出问题了,头出问题了,将其改成FF D8 FF

科普一下图片的hex,可能在ctf-misc图片上用的到:

JPG图片头信息:FFD8FF

PNG图片头信息:89504E47

GIF图片头信息:47494638

BMP图片头信息:424D

ctrl+x保存退出

成功打开了,结果发现被戏耍了,没得有用的东西啊!

访问gate目录,下面有个exe文件,下载下来分析下,看看有没有其他信息

wget下来,看看

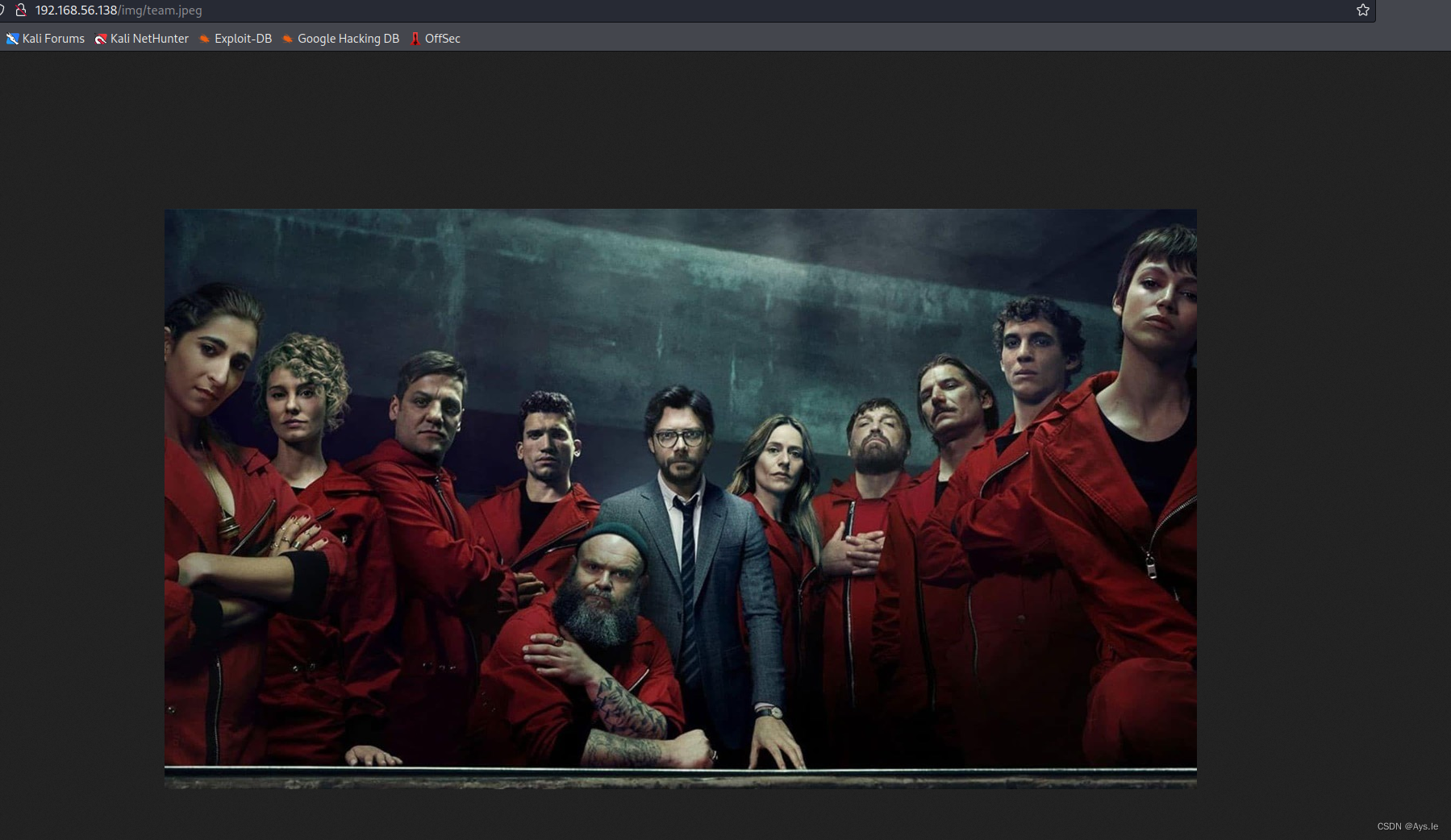

获得了个目录,访问出来是一张图

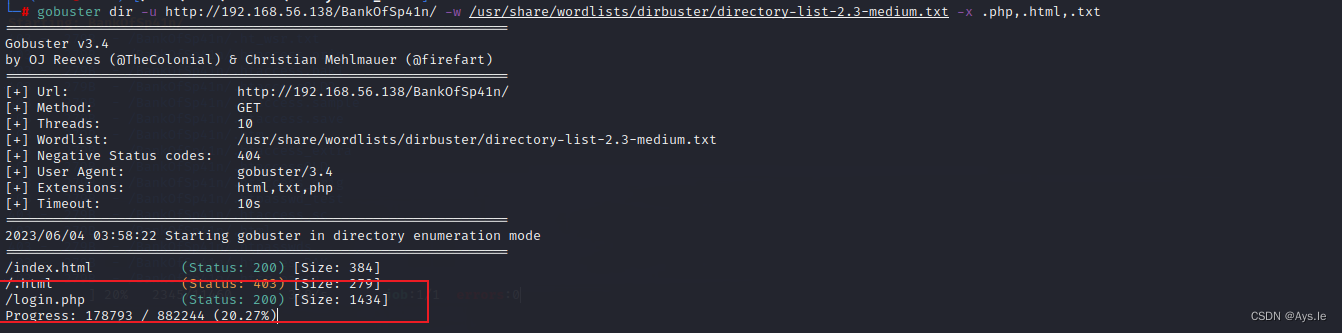

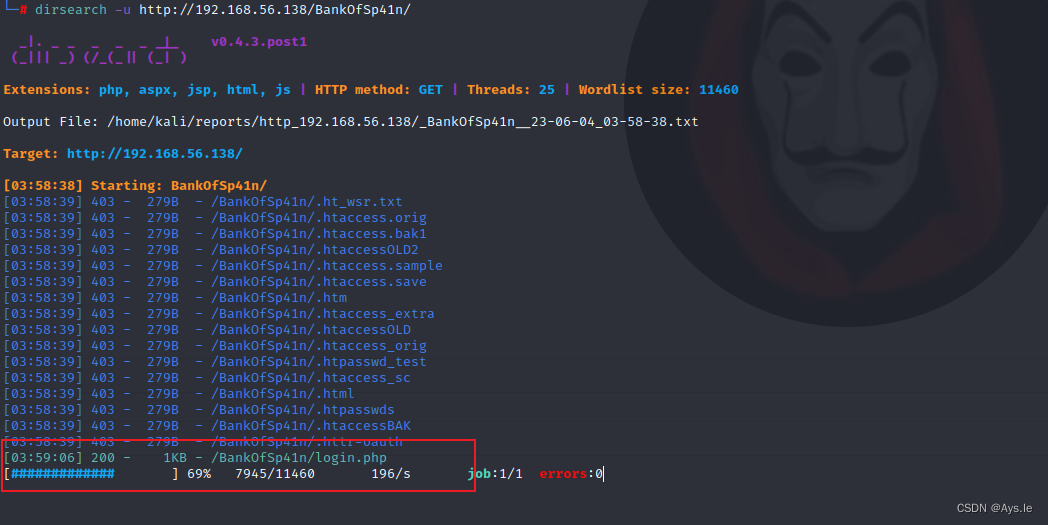

再没啥其他信息了,没办法,看看这个目录下有没有什么敏感的文件之类的吧

使用多个扫描器,多扫一扫,看看,自己的靶机,没事,又扫不坏

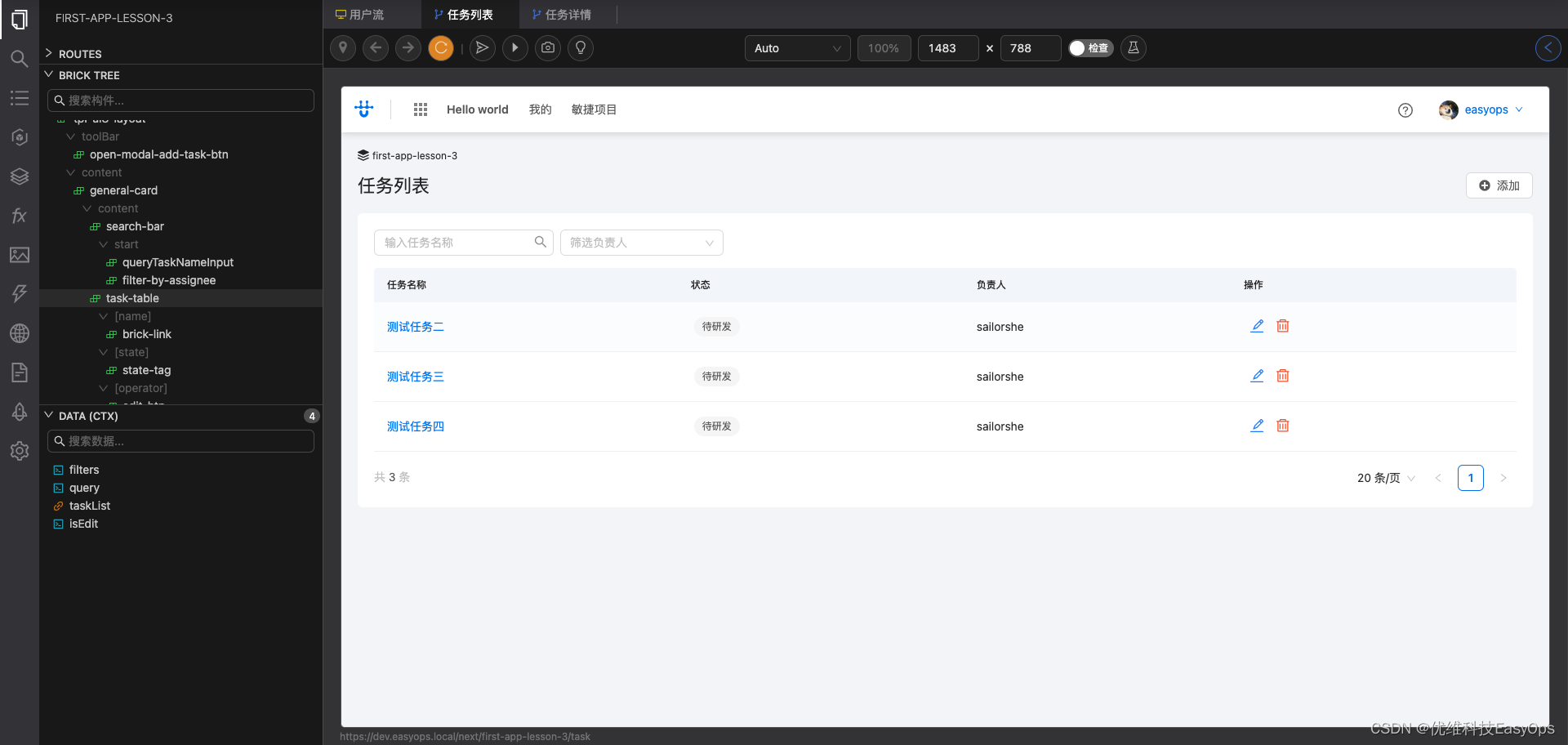

发现了登录文件

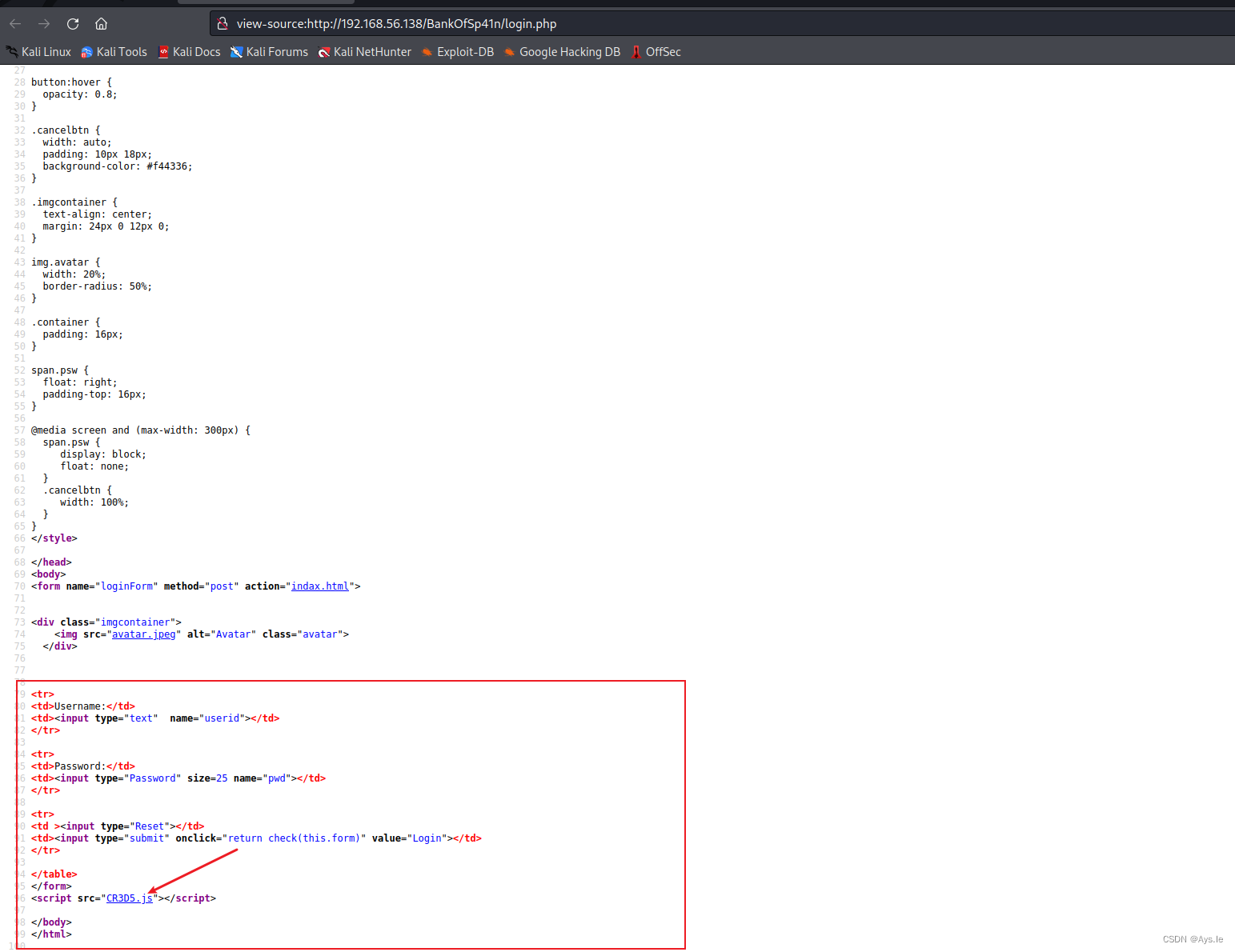

先看看源代码,底下有个奇怪的js,就它特殊,点开瞅瞅

真滴是,还想着是不是存在sql注入或者什么的,直接写在代码里了,用户名和密码得到了,直接登录

登上了,找了一大圈也没什么有用的东西,看源码吧,发现个注释

< !-- Hey! help please I'm Arturo Román they are very-dangerous and one more thing may be old things won't work they are UPDATED, please help me!!! -->

——嘿!请帮忙,我是Arturo Román他们非常危险,还有一件事可能是旧的东西不会工作,他们更新了,请帮助我!!-->

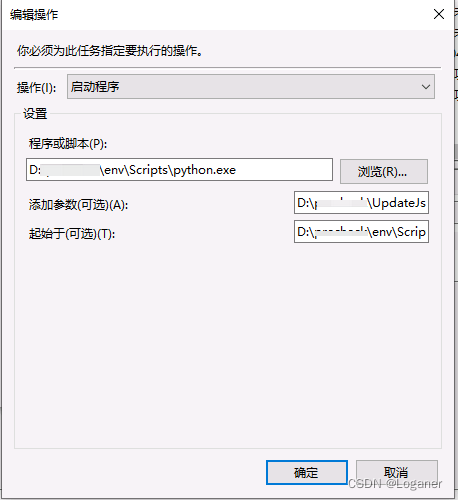

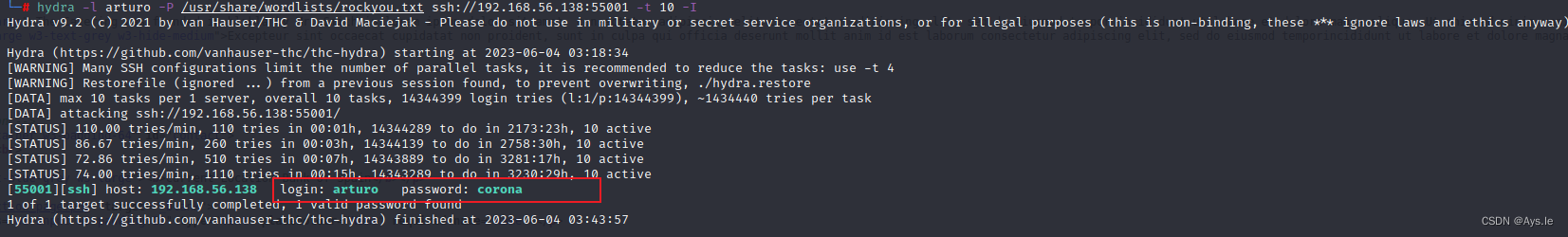

获得了个arturo用户,没找到可以getshell的地方,那就爆破一下这个用户,看看是否能够ssh

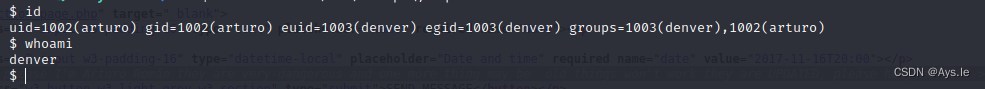

爆破成功,有了它的密码,进行ssh,这里注意下,端口不是默认的22了,是55001,需要加-p去指定端口号

登上了看到有个秘密的文本,查看

*/ Arturo gets phone somehow and he call at police headquater /*/

" Hello, I'm Arturo, I'm stuck in there with almost 65-66 hostages,

and they are total 8 with weapons, one name is Denver, Nairo.... "*/阿图罗不知怎么得到电话,他打电话到警察总部/*/

“你好,我是阿图罗,我和65到66名人质被困在里面,

他们总共有8个武器,一个名字是丹佛,奈罗....”知道了两个名字Denver,Nairo,这里的Nairo它没说完

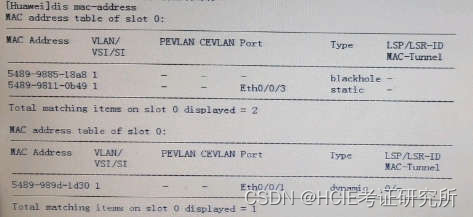

没事,进到home里看到了这些用户目录

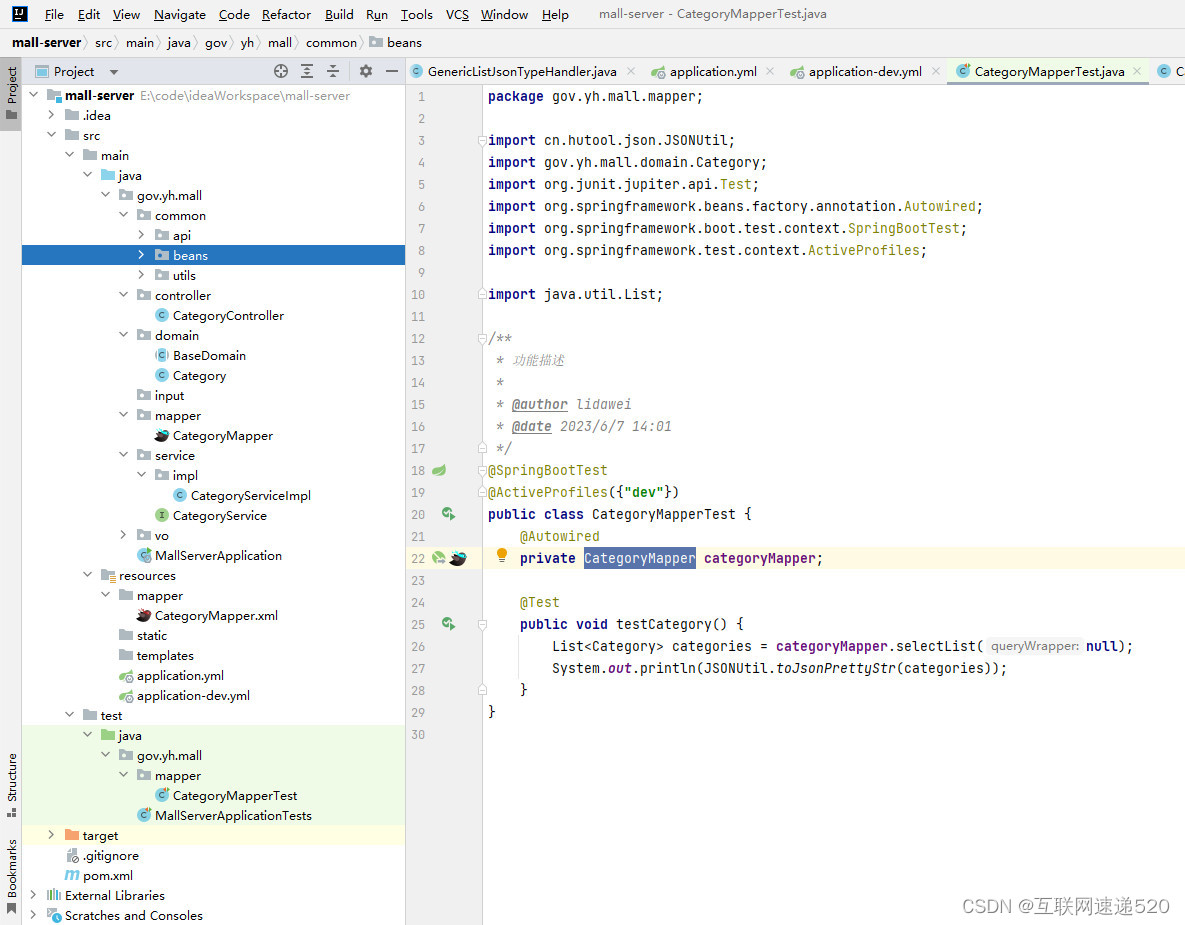

不出意外的话,可能进不去这些用户目录,先看看有没有suid的提权,这边发现了两个可以提权到denver等用户下的方式,一个find一个gdb

find | GTFOBins

如果不会的,可以去上面的网站里找对应的命令,这边一不小心提权到了denver

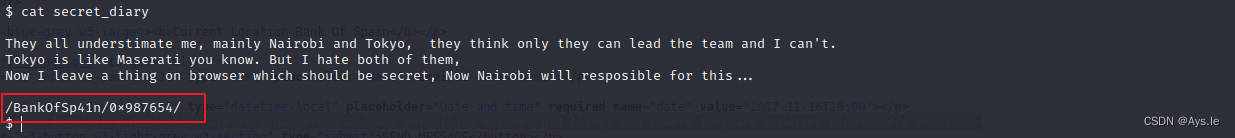

再进去看看,发现了note的文本和secret_diary文本

Denver to others:

DAMN it!!!! How Arturo gets the Phone ?

I caught him when he tried to leak our identity in police headquater!!

Now I keep him in other room !!丹佛致他人:

该死的! !阿图罗是怎么拿到手机的?

当他试图在警察总部泄露我们的身份时,我抓住了他!

现在我把他关在另一个房间!!

这个文本给了一个目录,里面提了个nairobi

访问看看,有个key.txt,说不定是nairobi的密码

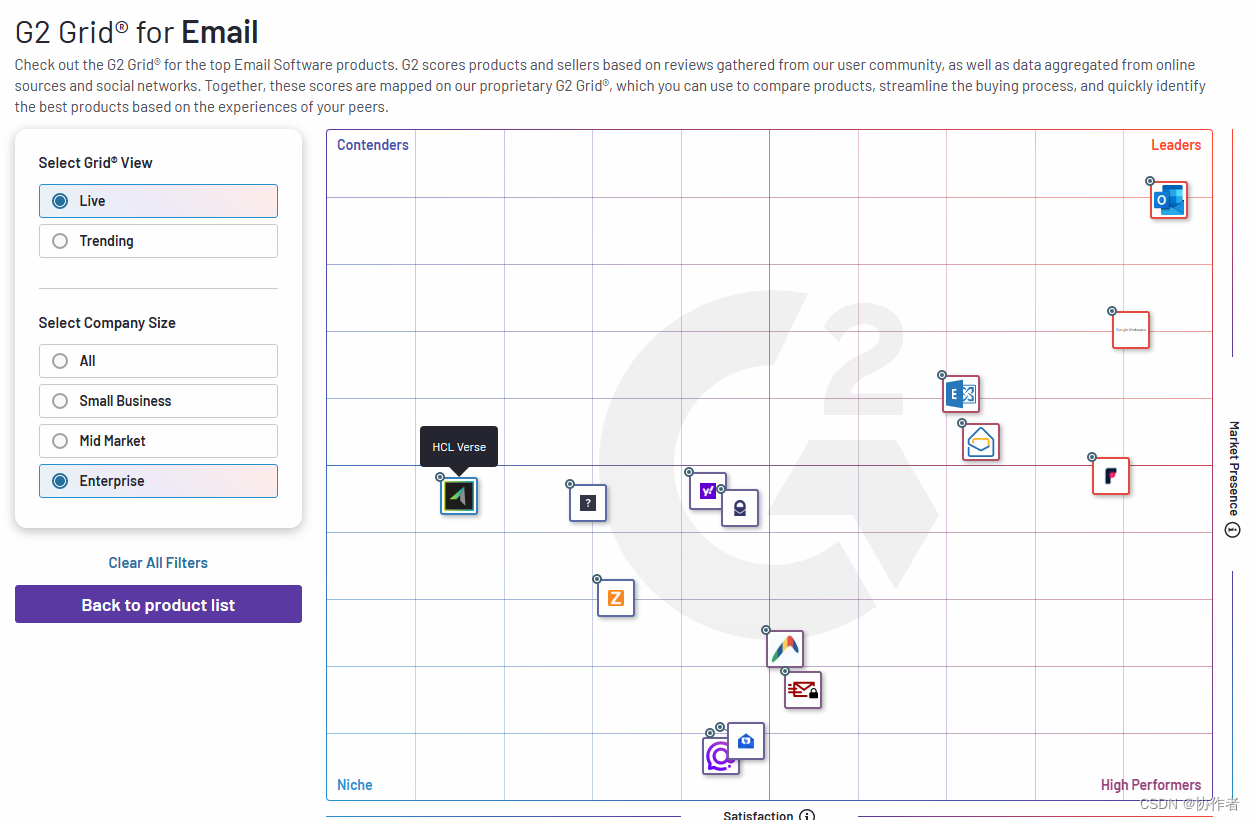

下载查看,好么,摩斯密码

Modular conversion, encoding and encryption online - cryptii

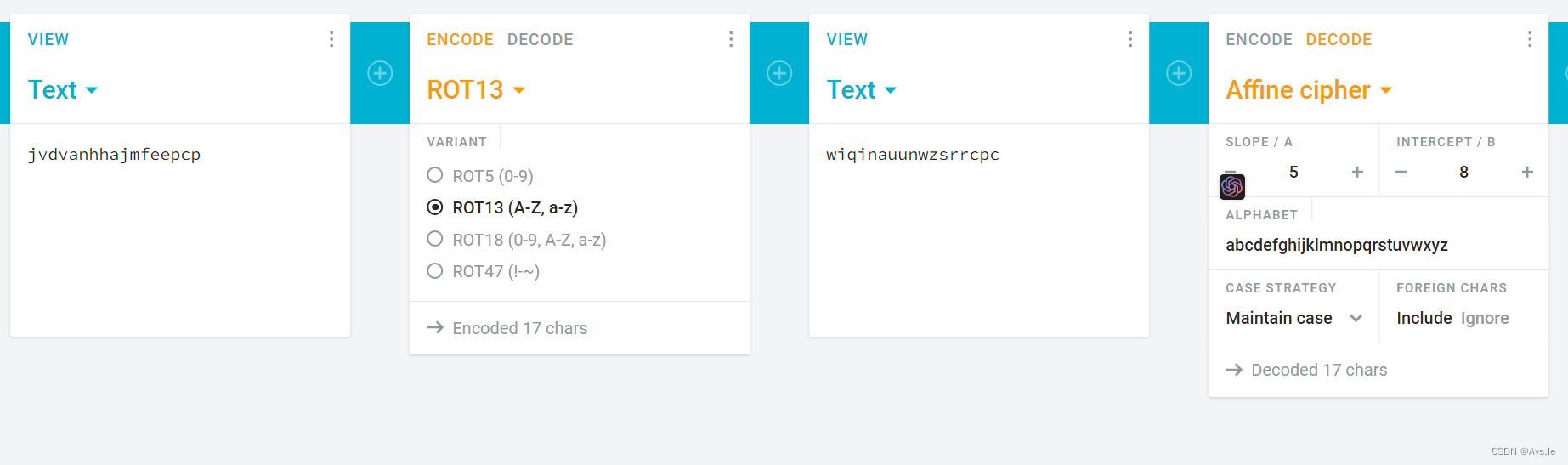

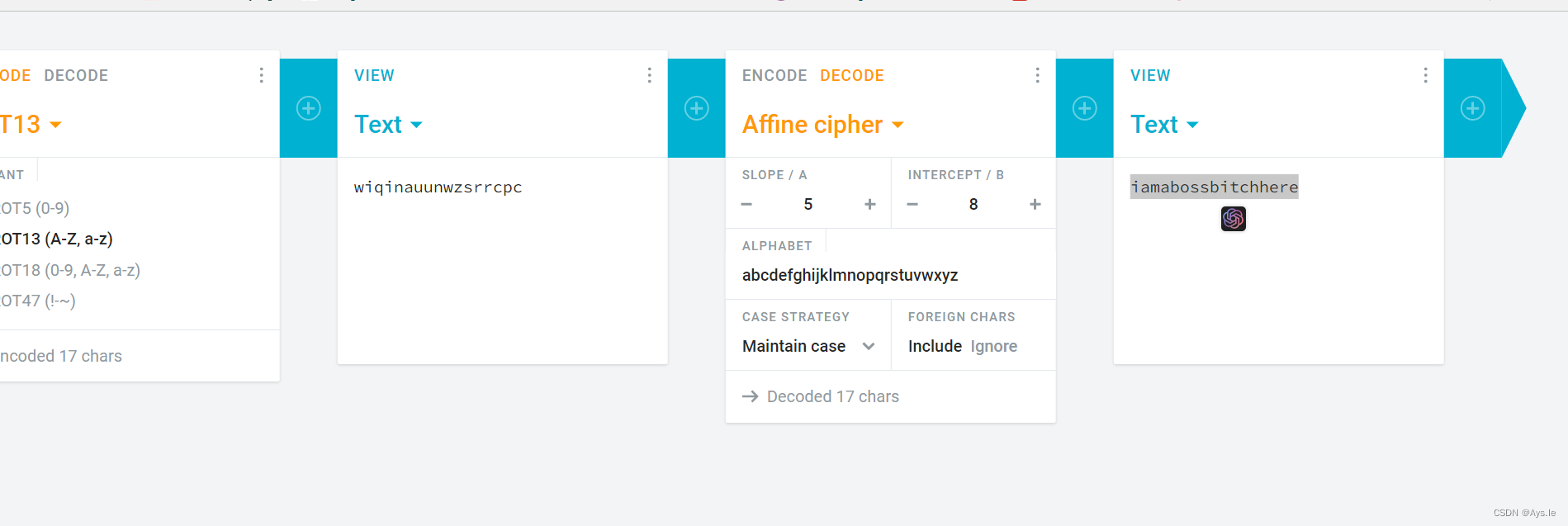

这个网站可以帮助一步一步的解密出来,摩斯密码解出来时....tap code,tap code解出来是ROT13,再解是Affine cipher,最后出了个iambossbitchhere。闹呢,俄罗斯套娃!

iamabossbitchhere

切换至nairobi用户

有个note文本,一把awp狙击枪

Nairobi was shot by an snipher man, near the HEART !!

内罗毕被狙击手击中,就在心脏附近!!

再想想之前还有个提权的,提权到tokyo

gdb | GTFOBins

方式上方自己查看

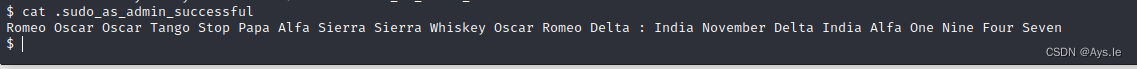

成为tokyo用户,发现了提权到了admin的隐藏文件

又晚上套路了,待我定睛一看,首字母大写拿出来,就是ROOTSPASSWORD,下面是我自己尝试的密码,最后,密码就在里面

Romeo Oscar Oscar Tango Stop Papa Alfa Sierra Sierra Whiskey Oscar Romeo Delta : India November Delta India Alfa One Nine Four Seven

ROOTSPASSWORD:INDIAONFS

INDIAONFS

INDIA1947

india1947

root:india1947

切换root,提权成功,获取最终flag!

总结:

总结一下,真是一波三折,俄罗斯套娃,一层层的往外剥,洋葱一样,得细心的一点点去收集相关信息,难度其实不大,主要的还是需要多去见识其他的知识,就比如那个需要解密的,一层层的。再比如图片的hex格式问题。算是扩展知识面吧!继续加油!

继续关注,后续还有其他有趣的系列!!