我们之前谈到了使用saml作为SSO单点登录认证。本文讲解oauth2.0协议,oauth2.0协议避免了客户端直接访问受保护资源

什么是OAuth

OAuth是一种安全的开放协议,用于在不相关的服务之间授权用户。换句话说,它使一个服务能够访问托管在其他服务上的资源,而无需共享用户凭证,如用户名和密码。

OAuth使用委托实现认证与访问

- 一个服务(客户端)代表用户从另一个服务(资源服务器)访问资源。

- 用户不必与客户端共享其凭据。

Parties involved:

- 资源所有者/用户: 授予访问由第三方提供商托管的受保护资源的权限的人

- 客户端: 代表用户访问由第三方提供商托管的资源的web应用程序

- 授权服务器: 与客户端联系的第三方服务器,它向用户显示提示,让用户授权客户端代表用户进行操作

- 资源服务器: 托管用户受保护资源的第三方服务器

OAuth2 Web应用流程

OAuth2协议可以用于不同类型的应用程序,但它最常用于web、移动和桌面应用程序。本节将讨论在web应用程序中部署OAuth2,也称为web应用程序流(或授权代码授予)。

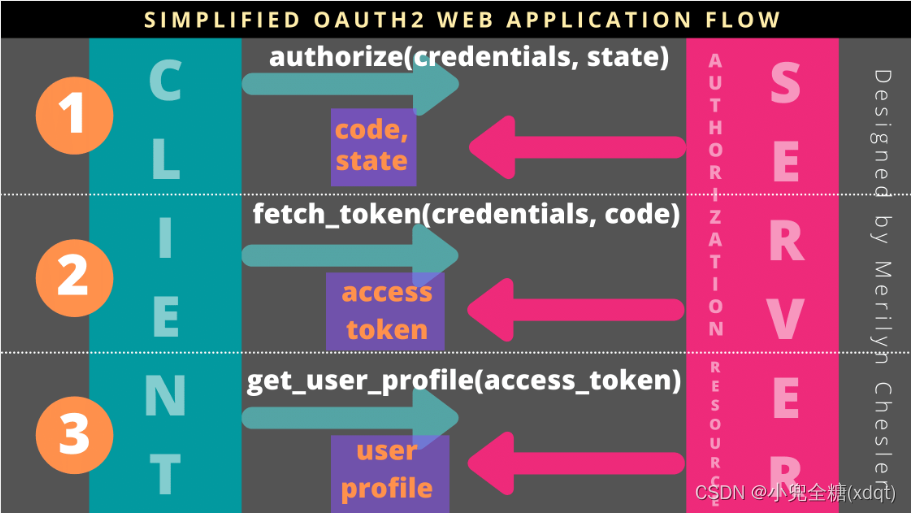

一个简化的Web应用流程如下图所示:

该流程基本上是客户端(web应用程序)和服务器(OAuth2提供者)之间的通信和信息交换,它由三个步骤组成:

- 认证

- 获取token

- 获取受保护的用户信息

在实现这个流程之前,web开发人员通常必须向OAuth2提供商注册他们的web应用程序,并提供以下信息:

- 应用程序名称

- 应用程序托管在哪里

- URI端点(也称为重定向URI或回调URL)

注册后,OAuth2提供者将向注册者提供以下信息:

- Client ID:用于唯一标识web应用程序的公共凭证,类似于用户名

- Client secret:传递给服务器的私有凭证,类似于密码

- Authorization server UR:客户端请求授权的URL

- Access token URL:客户端用来交换访问令牌授权码的URL

- Resource server URL:客户端使用访问令牌访问受保护资源的URL,也可以与授权服务器相同

下面详解每一步

Step 1: Authorize

第一步,授权,通常在登录过程开始时调用。在此步骤中,web应用程序向用户请求权限,以授权访问其托管在第三方OAuth2提供商上的帐户。

Client - request permission

首先,web应用程序用以下信息构造一个URL:

- Response Type - 告诉授权服务器使用什么字段返回code值

- Client ID - web应用程序标识

- Redirect URI - where to redirect the user back to

- Scope - 指定web应用程序希望访问用户配置文件的哪一部分

- State - 是web应用程序提供的一个随机生成的字符串,授权服务器将简单地将其传递回去,以便web应用程序可以验证以减少欺诈

样例

https://api.authorization-server.com/authorize

?response_type=code

&client_id=123

&redirect_uri=https://your-web-app.com/redirect

&scope=photos

&state=1234-zyxa-9134-wpst

然后,用户被重定向到该URL,授权服务器将向用户显示一个提示,询问他们是否要授权此应用程序的请求:

Authorization Server - redirect back

用户授权web应用访问自己的第三方账号后,授权服务器会通过重定向URL将用户重定向回web应用,重定向URL包含以下信息:

- Code: web应用程序期望从服务器获得的短期授权代码

- State:先前从客户端传递的状态凭证

重定向样例

https://your-web-app.com/redirect

?code=123456

&state=1234-zyxa-9134-wpst

Step 2: Fetch Access Token

第二步是将授权代码交换为访问令牌。

Client - exchange

web应用程序向授权服务器的令牌端点发送一个HTTP POST请求,内容如下:

- Grant Type - 再次告诉授权服务器要使用哪个流或授权(对Web应用程序流使用authorization_code)

- Code -web应用程序从授权服务器接收到的授权代码

- Redirect URI - where to redirect the user back to

- Client ID - 与授权步骤中使用的客户端标识符相同

- Client Secret - OAuth2提供者在注册期间提供的密码

样例

https://api.authorization-server.com/token

grant_type=authorization_code

&code=123456

&redirect_uri=https://your-web-app.com/redirect

&client_id=123

&client_secret=456

Authorization Server - grant token

令牌端点将验证请求中的所有参数,确保代码没有过期,并且客户端ID和密钥匹配。如果一切正常,它将生成一个访问令牌,并在响应中返回它!

假设授权代码有效,授权服务器将生成访问令牌并将其返回给客户端。

样例

{

"access_token": "KtsgPkCR7Y9b8F3fHo8MKg83ECKbJq31clcB",

"expires_in": 3600,

"token_type": "bearer"

}

OAuthLib 集成与实现

Step 1: Authorize

OAuthLib提供了一个WebApplicationClient类来实现上面描述的Web应用程序流。注册OAuth2提供者并获得客户端ID后,在web应用程序中创建WebApplicationClient的新实例。

from oauthlib.oauth2 import WebApplicationClient

client_id = 'xxxxx'

client = WebApplicationClient(client_id)

为了方便Web应用程序流中的授权步骤,WebApplicationClient类提供了一个prepare_request_uri()方法,该方法接受授权服务器URL及其相应的凭据来形成一个完整的URL。

authorization_url = 'https://api.authorization-server.com/authorize'

url = client.prepare_request_uri(

authorization_url,

redirect_uri = 'https://your-web-app.com/redirect',

scope = ['read:user'],

state = 'D8VAo311AAl_49LAtM51HA'

)

print url

https://api.authorization-server.com/authorize

?response_type=code

&client_id=xxxxx

&redirect_uri=https://your-web-app.com/redirect

&scope=read:user

&state=D8VAo311AAl_49LAtM51HA

The web application can redirect the user to this URL. At this point, the authorization server will present a prompt, asking the user to authorize the request.

Step 2: Fetch Access Token

同样,在此步骤中,在用户批准请求之后,将使用包含授权代码和状态的响应将其重定向回客户机。

在提取并验证状态值的准确性之后,web应用程序可以利用WebApplicationClient的prepare_request_body()方法构造从授权服务器获取访问令牌所需的URL。

data = client.prepare_request_body(

code = 'yyyyyyy',

redirect_uri = 'https://your-web-app.com/redirect',

client_id = 'xxxxx',

client_secret = 'zzzzzzz'

)

print data

grant_type=authorization_code

&client_id=xxxxx

&client_secret=zzzzzzz

&code=yyyyyyy

&redirect_uri=https//your-web-app.com/redirect

此时,我们可以利用Requests库向OAuth2提供程序提供的令牌URL发送HTTP POST请求。

token_url = 'https://api.authorization-server.com/token'

response = requests.post(token_url, data=data)

OAuthLib的WebApplicationClient类还提供了一个parse_request_body_response()方法来帮助我们将响应数据作为Python字典来管理。例如,我们可以传递响应。文本到这个方法,它将把字典保存在client.token中:

client.parse_request_body_response(response.text)

The value of client.token might look something like this:

{

'access_token': 'KtsgPkCR7Y9b8F3fHo8MKg83ECKbJq31clcB',

'scope': ['read:user'],

'expires_at': 1619473575.641959,

'expires_in': 3599,

'token_type': 'bearer'

}

https://medium.com/@ratrosy/building-a-basic-authorization-server-using-authorization-code-flow-c06866859fb1

https://github.com/mchesler613/OAuth2-Integration-with-OAuthlib-and-GitHub