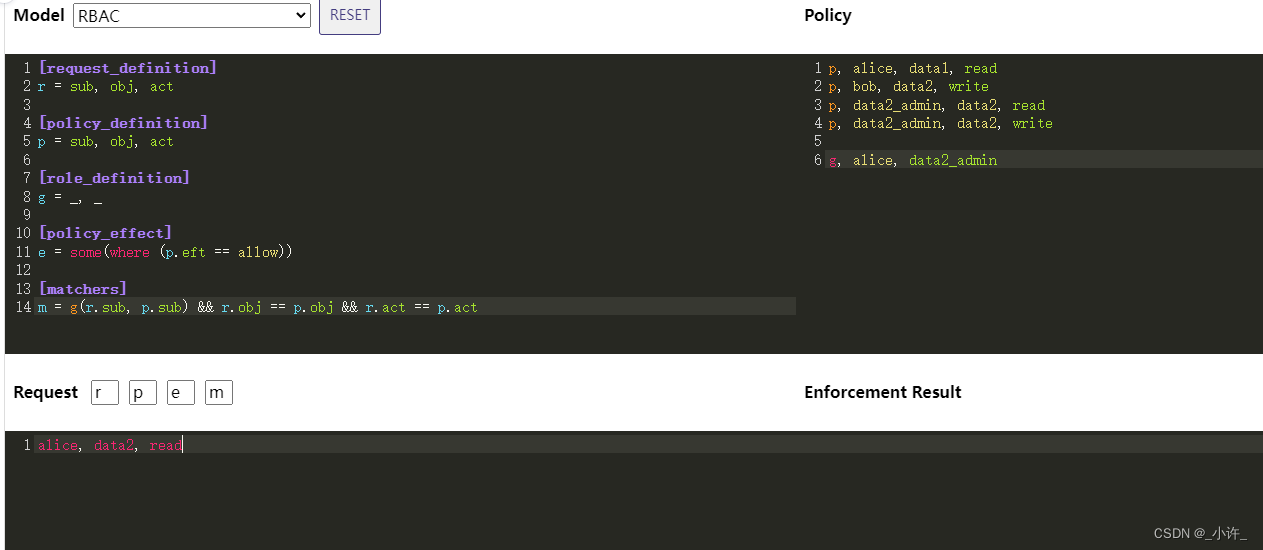

在RBAC模型中新定义了角色和继承关系,用户可以通过角色区分不同的权限,继承不同的角色时用户有多个权限。

[role_definition]

g = _, _

g2 = _, _

g 是一个 RBAC系统, g2 是另一个 RBAC 系统。 _, _表示角色继承关系的前项和后项,即前项继承后项角色的权限。

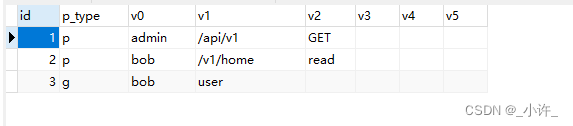

在策略存储的数据为:

p, data2_admin, data2, read

g, alice, data2_admin

这意味着 alice 是角色 data2_admin的一个成员。 alice 在这里可以是用户、资源或角色。 Cabin 只是将其识别为一个字符串。

casbin只验证字符串的准确性,因此是否存在这个角色需要开发者验证,cabin不能循环继承会发生死锁。

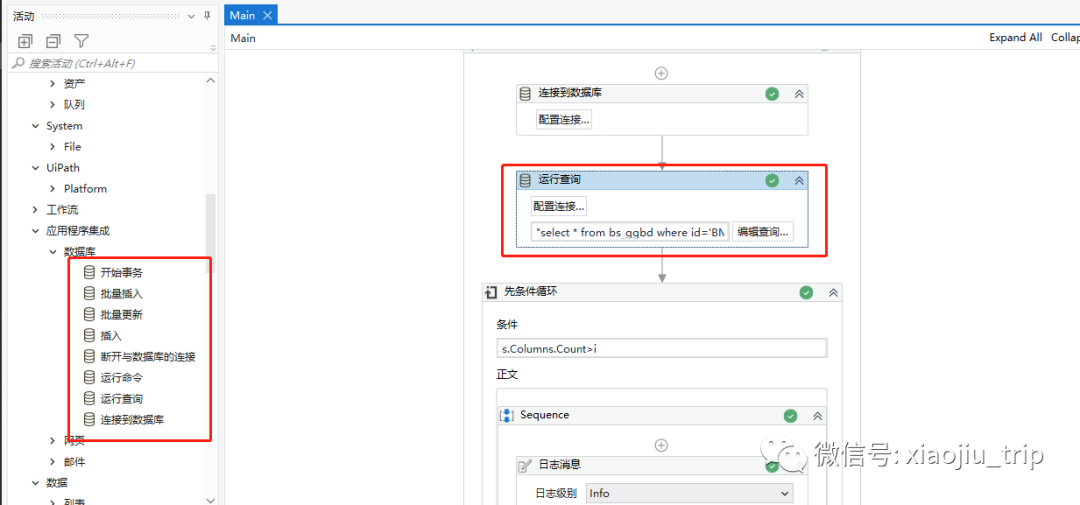

用户权限和角色信息都存储在策略表中,如策略数据一样:p,_ , _ , _和g , _ , _ 。

rbac API提供了若干方法用户操作用户权限和角色:

- 添加用户

Enfocer.AddPolicy("bob", "/v1/home", "read")

- 添加角色

Enfocer.AddRoleForUser("bob", "user")

- 获取用户角色

Enfocer.GetRolesForUser("bob")

- 获取角色用户

Enfocer.GetUsersForRole("user")

- 判断用户是否存在该角色

Enfocer.HasRoleForUser("bob", "user")

- 添加多个角色

Enfocer.AddRolesForUser("alice", []string{"user1", "user2", "user3"})

- 删除角色

Enfocer.DeleteRoleForUser("alice", "user3")

更多移步https://casbin.org/zh/docs/rbac-api

rbac模型既可以通过用户名来进行权限控制,也可通过角色进行权限控制。例如在官方的编辑器中:

Pollic中就同时使用用户名和角色来控制权限。一般情况是用户拥有角色,角色控制权限。

那么在添加用户时,第一个参数就变成角色

Enfocer.AddPolicy("user", "/v1/home", "read")

那么验证逻辑如下:

import (

"fmt"

"github.com/casbin/casbin/v2"

xormadapter "github.com/casbin/xorm-adapter/v2"

_ "github.com/go-sql-driver/mysql"

"log"

"xorm.io/xorm"

)

var Enfocer *casbin.Enforcer

var DB *xorm.Engine

func init() {

//数据库引擎配置

engine, err := xorm.NewEngine("mysql", "root:root@/test?charset=utf8")

if err != nil {

log.Printf("数据库驱动错误:%v", err)

return

}

DB = engine

//casbin适配器配置

a, err := xormadapter.NewAdapter("mysql", "root:root@tcp(127.0.0.1:3306)/test?charset=utf8", true)

if err != nil {

log.Printf("连接数据库错误:%v", err)

return

}

e, err := casbin.NewEnforcer("rbac/model.conf", a)

if err != nil {

log.Printf("初始化casbin错误:%v", err)

return

}

Enfocer = e

}

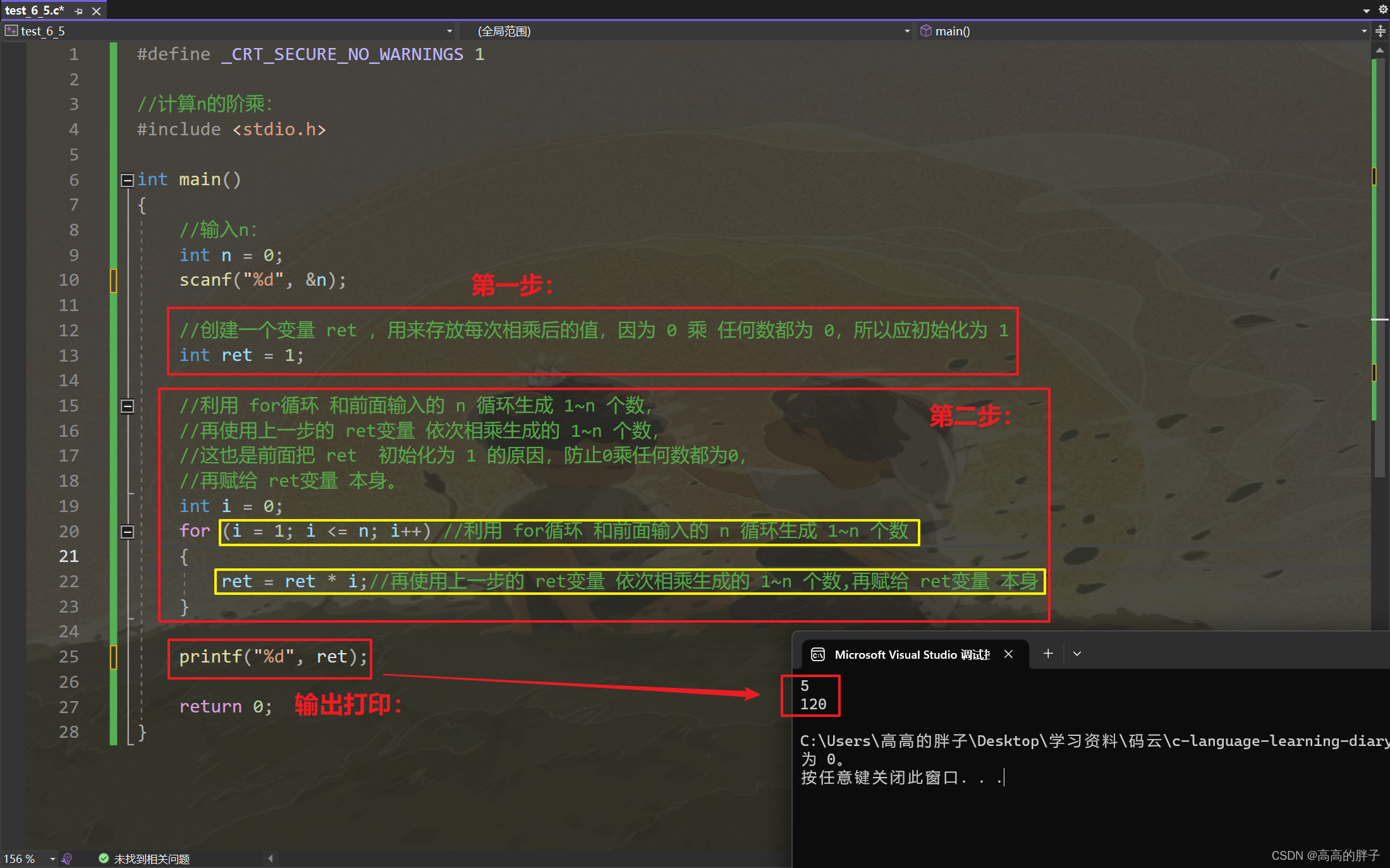

//根据用户名获取角色信息

roles, err := Enfocer.GetRolesForUser("bob")

if err != nil {

log.Printf("系统错误:%v", err)

}

//通过请求获取url地址和其他验证参数

url := "/v1/home"

param := "read"

//casbin规则匹配

for _, item := range roles {

flag, err := Enfocer.Enforce(item, url, param)

if err != nil {

log.Printf("系统错误:%v", err)

return

}

if flag == false {

continue

} else {

fmt.Println("验证通过!")

return

}

}

fmt.Println("无权限访问!")