Apach shiro 是一款开源安全框架,提供身份验证,授权,会话管理等。

shiro 550 反序列化漏洞rce

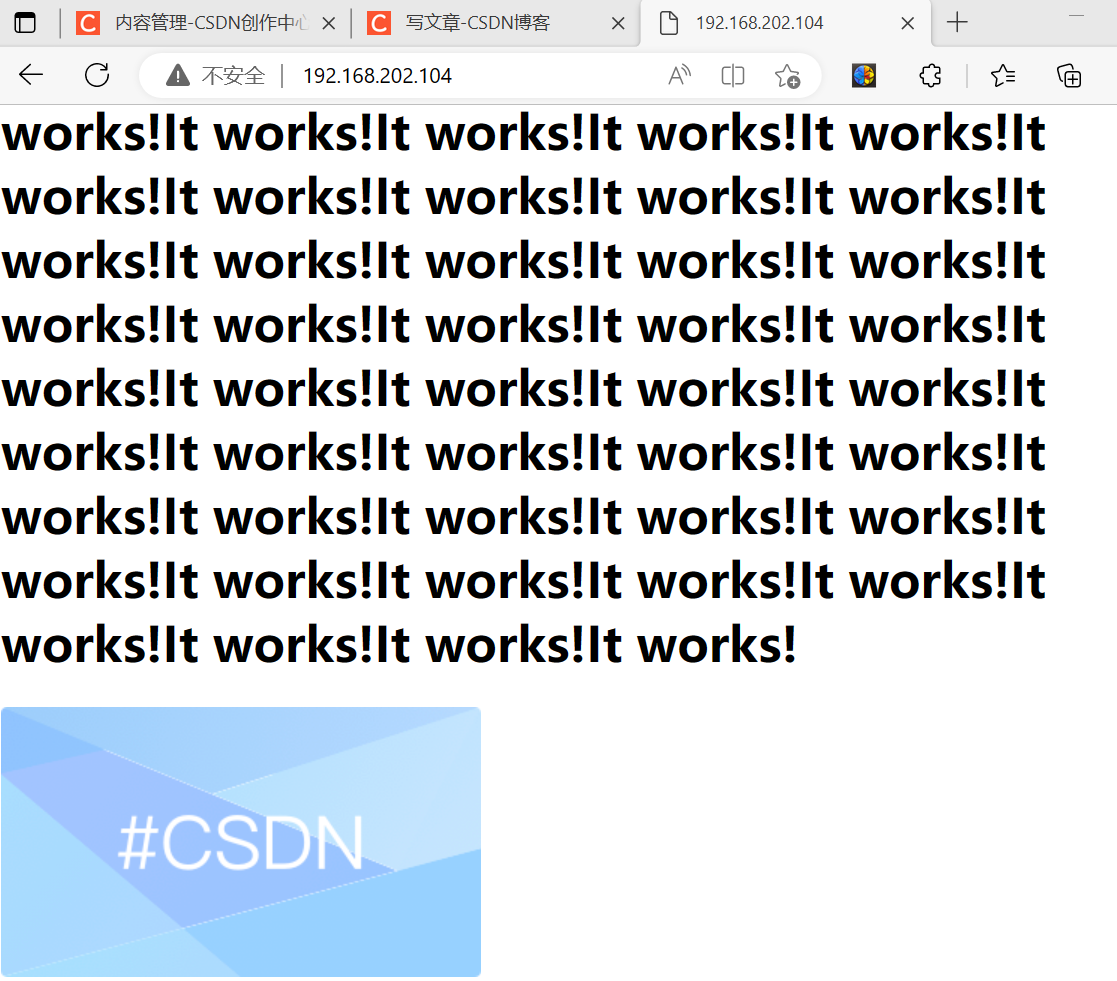

通关利用它反序列化的漏洞直接执行rce

加密的用户信息序列化后储存在名为remenber -me的cooike中。攻击者可以使用shiro默认密钥伪造cooike,触发java反序列化漏洞。从而在目标上执行命令。

漏洞影响版本是shiro <=1.2.4

我用的docker环境。

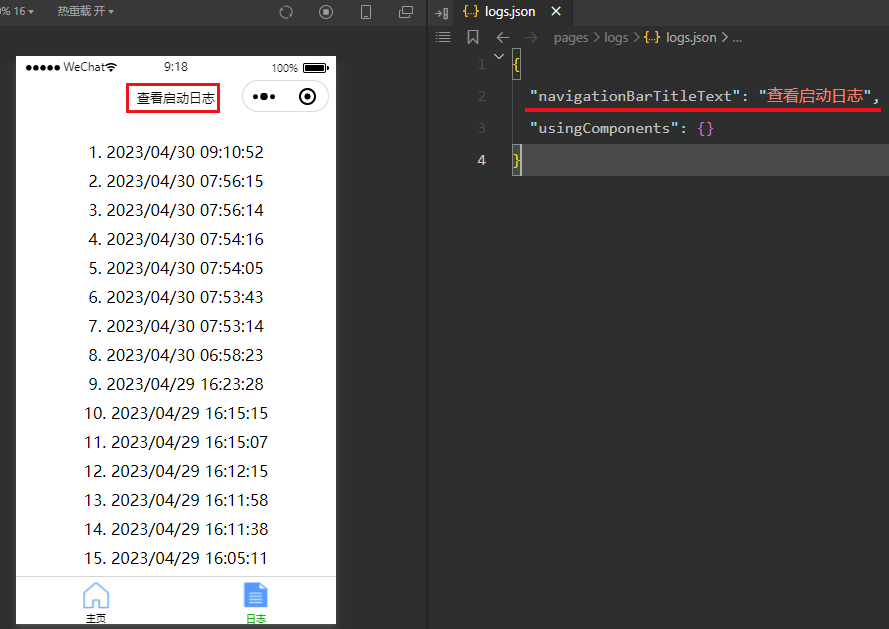

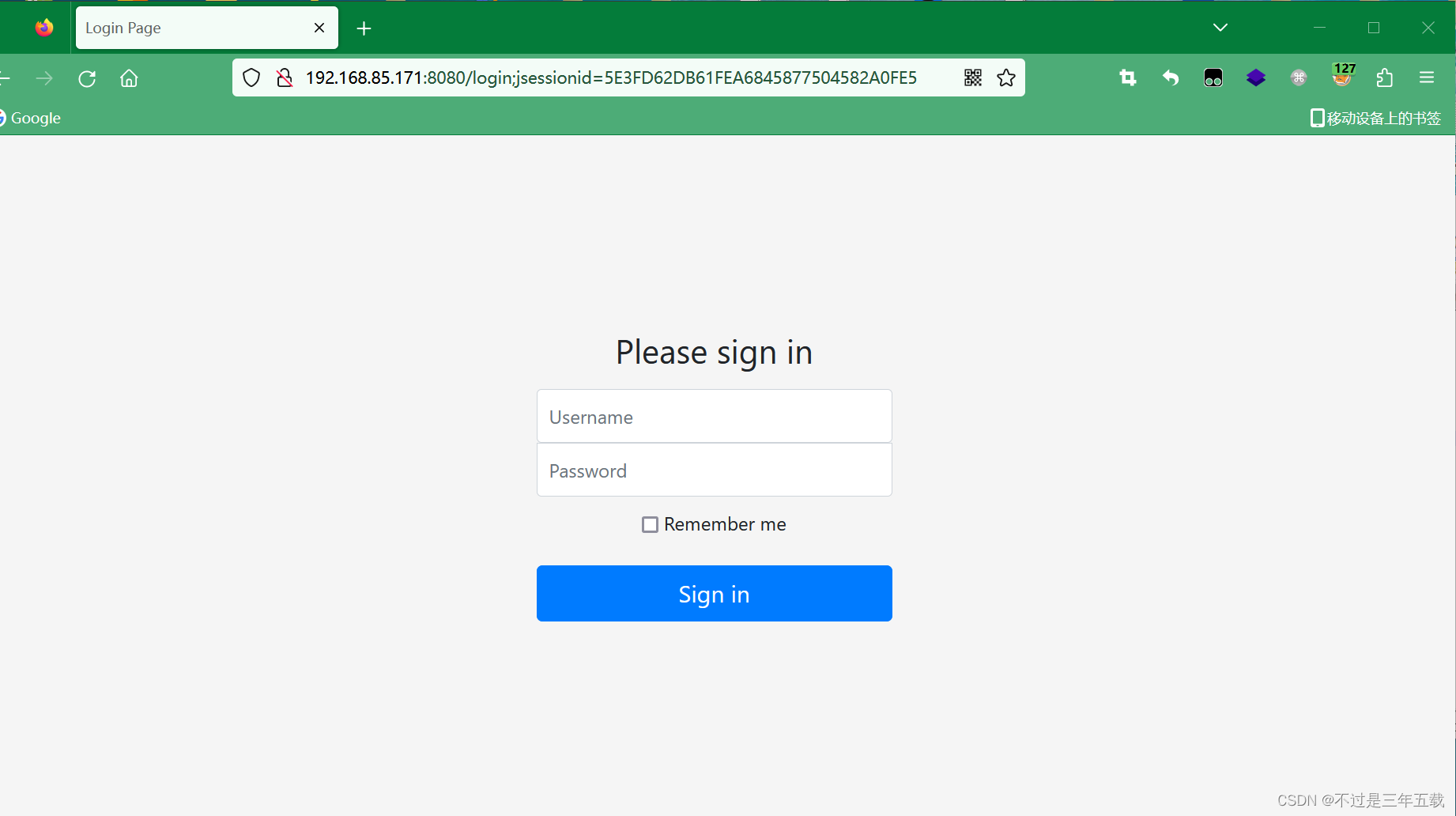

进入后是这个界面

然后我们抓包进行测试,使用shiro框架的主要特征是在返回包中,登录失败或者登录成功没有勾选remeber 按钮,返回数据包有一个remeber delete 字段,如果正确密码登录且勾选了remember me 字段。那么返回数据包就会出现 remember的字段会出现一长串的值。(这是看大佬的文章总结的)

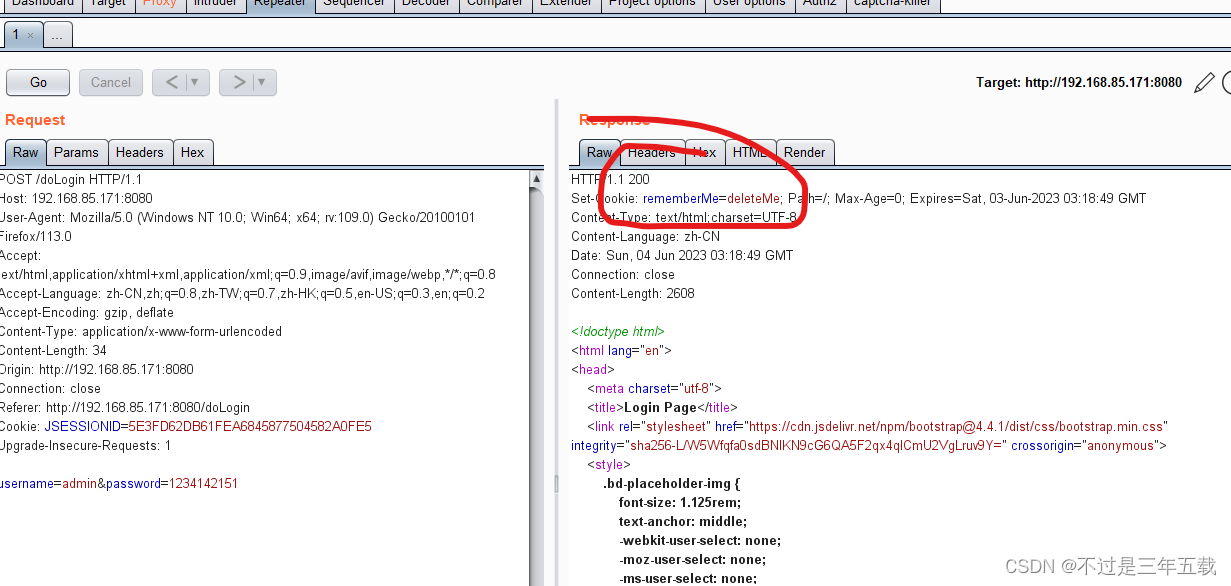

这是密码错误且未勾选remember me

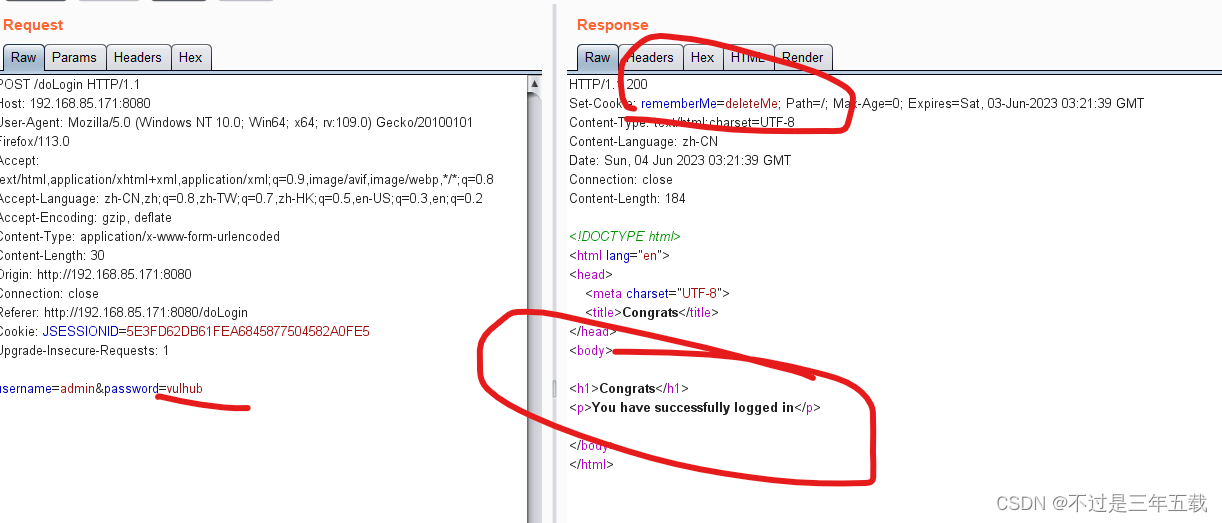

这是密码正确未勾选remember me

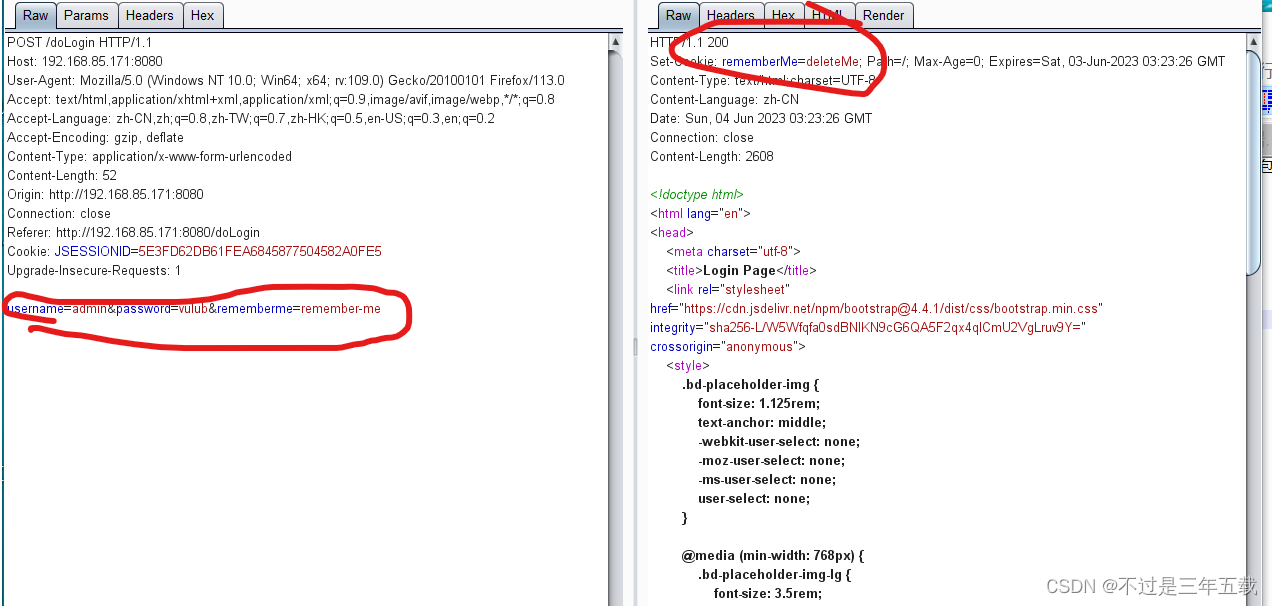

这是密码错误勾选了remember me

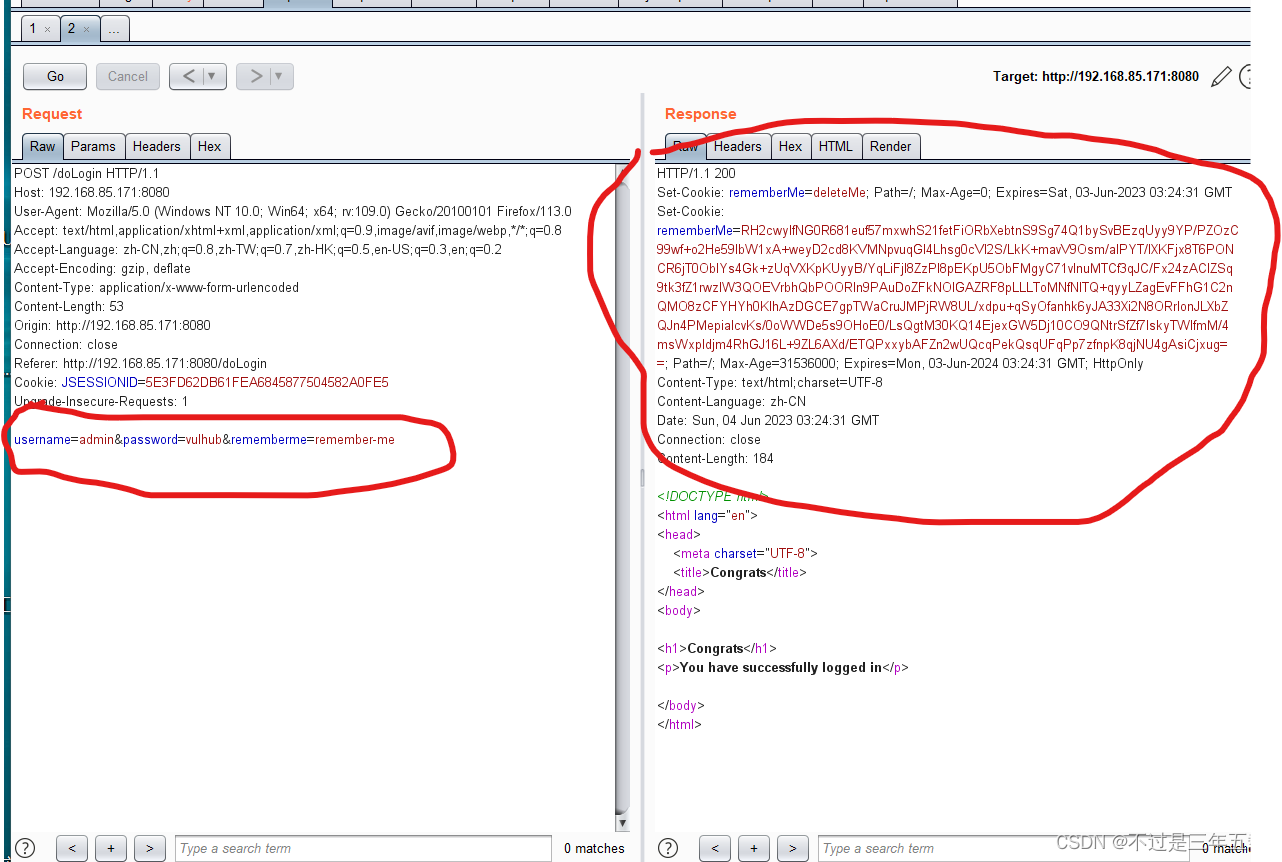

这是密码正确勾选了 remember me

remember 长字段。

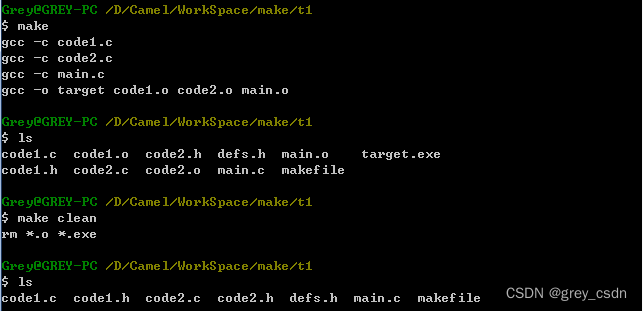

然后就直接上工具。

![[LeetCode周赛复盘] 第 348场周赛20230604](https://img-blog.csdnimg.cn/194a12dd87e846aaa77711e87a0c0c1f.png)