Python入侵WiFi网络:了解攻击方法和防范措施

WiFi网络是现代生活中必不可少的组成部分,而Python编程语言可以用于许多WiFi网络应用,包括网络管理、渗透测试等。然而,Python也可以被黑客用于入侵WiFi网络,从而窃取信息或者造成其他安全威胁。本文将介绍Python入侵WiFi网络的方法和防范措施,以助于保护您的网络安全。

Python入侵WiFi网络的方法

Python可以用于编写WiFi网络攻击工具,例如破解WiFi密码、欺骗WiFi网络、拒绝服务攻击等等。以下是一些Python入侵WiFi网络的方法:

1. 破解WiFi密码

Python可以用于编写破解WiFi密码的脚本,例如使用字典攻击或暴力破解法。这些脚本通过不断尝试可能的密码来破解WiFi密码,从而获得网络访问和控制权。

2. 欺骗WiFi网络

Python也可以用于编写欺骗WiFi网络的脚本,例如欺骗MAC地址或ARP欺骗。这些脚本可以让黑客访问连接到WiFi网络的设备,并窃取网络流量和敏感信息。

3. 拒绝服务攻击

Python还可以用于编写拒绝服务攻击脚本,这些脚本通过向WiFi网络发送大量数据包来使网络失效。这种攻击可以导致网络不稳定甚至崩溃,从而影响业务和服务。

如何防范Python入侵WiFi网络

虽然Python可以用于入侵WiFi网络,但您可以采取一些措施来保护自己的网络安全。以下是一些防范Python入侵WiFi网络的方法:

1. 更新网络设备和软件

及时更新网络设备和软件可以消除安全漏洞,并提高网络安全性。请确保有最新版本的路由器、Wi-Fi访问点、操作系统和其他软件,并定期审查更新列表。

2. 加强WiFi网络密码

采用强密码是防范网络入侵的最基本措施之一。请使用强密码,并根据需要更改密码。此外,还可以通过开启WPA2或其他安全协议来加强WiFi网络安全性。

3. 启用网络加密

启用网络加密可以加密数据包和网络流量,从而加强WiFi网络安全性。请确保启用网络加密,例如WPA2,在您的网络设备上。

4. 安装防病毒和防火墙

安装防病毒和防火墙软件可以提高网络安全性,从而防范黑客攻击。请确保您的计算机和其他设备上安装了防病毒和防火墙软件,并且定期更新、扫描和保护。

结论

Python可以用于入侵WiFi网络,但您可以采取一些措施来保护自己的网络安全。强密码、加密网络、更新设备和软件以及安装防病毒和防火墙等方法可以有效减少Python攻击对您的网络造成的威胁。请注意保护您的网络安全,并定期审查网络安全计划,以确保持续安全。

最后的最后

本文由chatgpt生成,文章没有在chatgpt生成的基础上进行任何的修改。以上只是chatgpt能力的冰山一角。作为通用的Aigc大模型,只是展现它原本的实力。

对于颠覆工作方式的ChatGPT,应该选择拥抱而不是抗拒,未来属于“会用”AI的人。

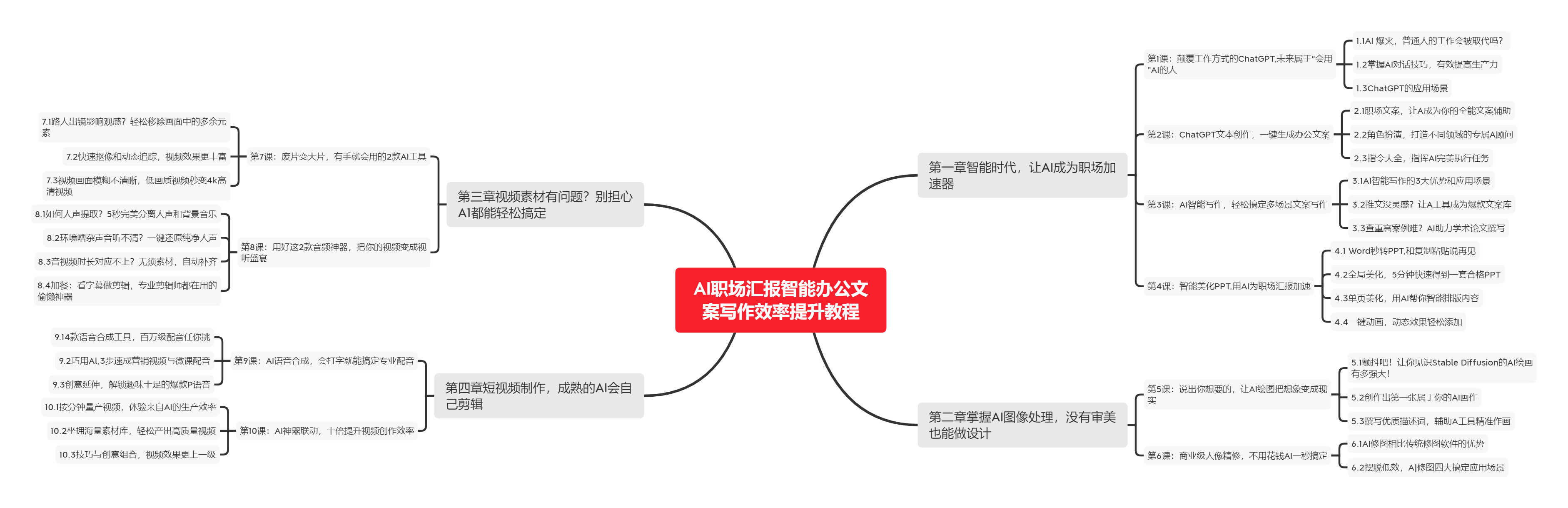

🧡AI职场汇报智能办公文案写作效率提升教程 🧡 专注于AI+职场+办公方向。

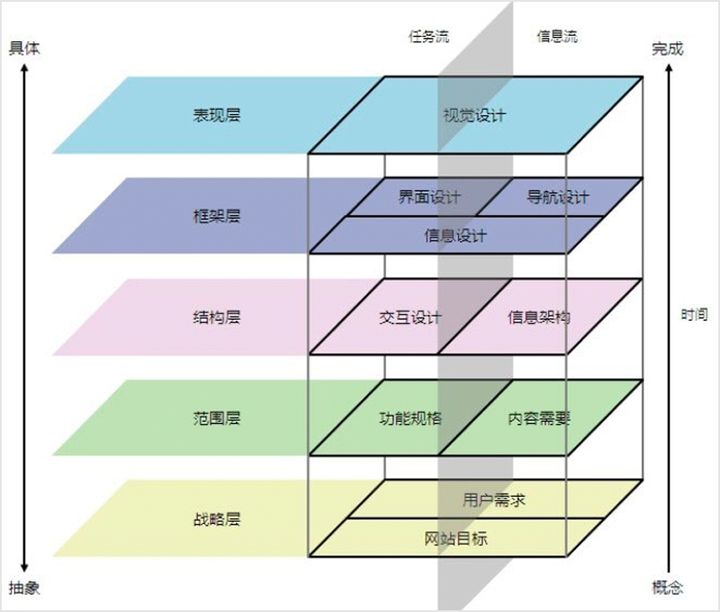

下图是课程的整体大纲

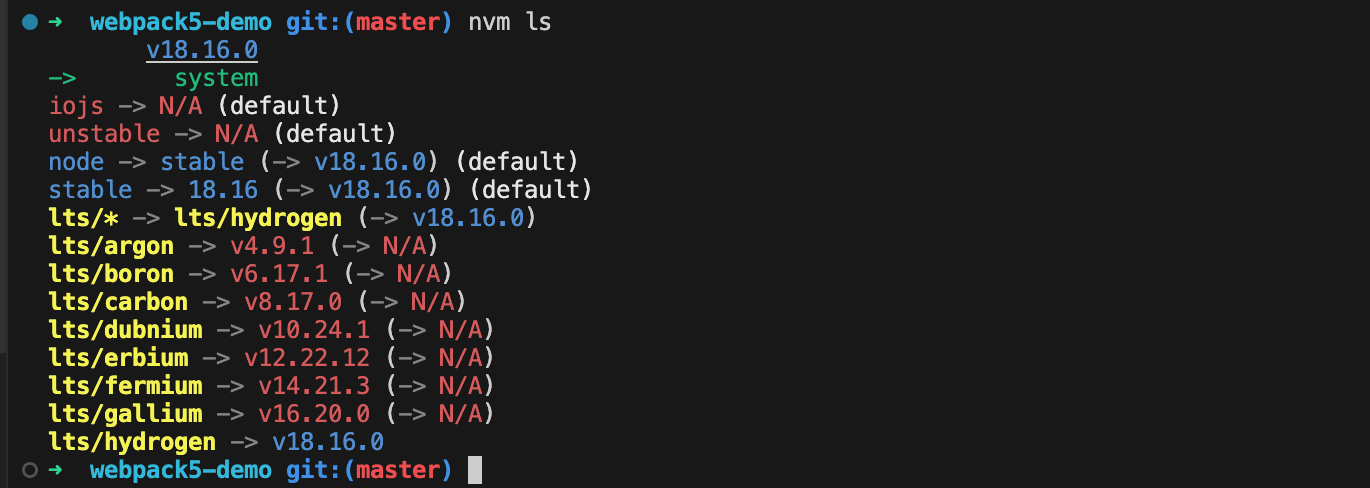

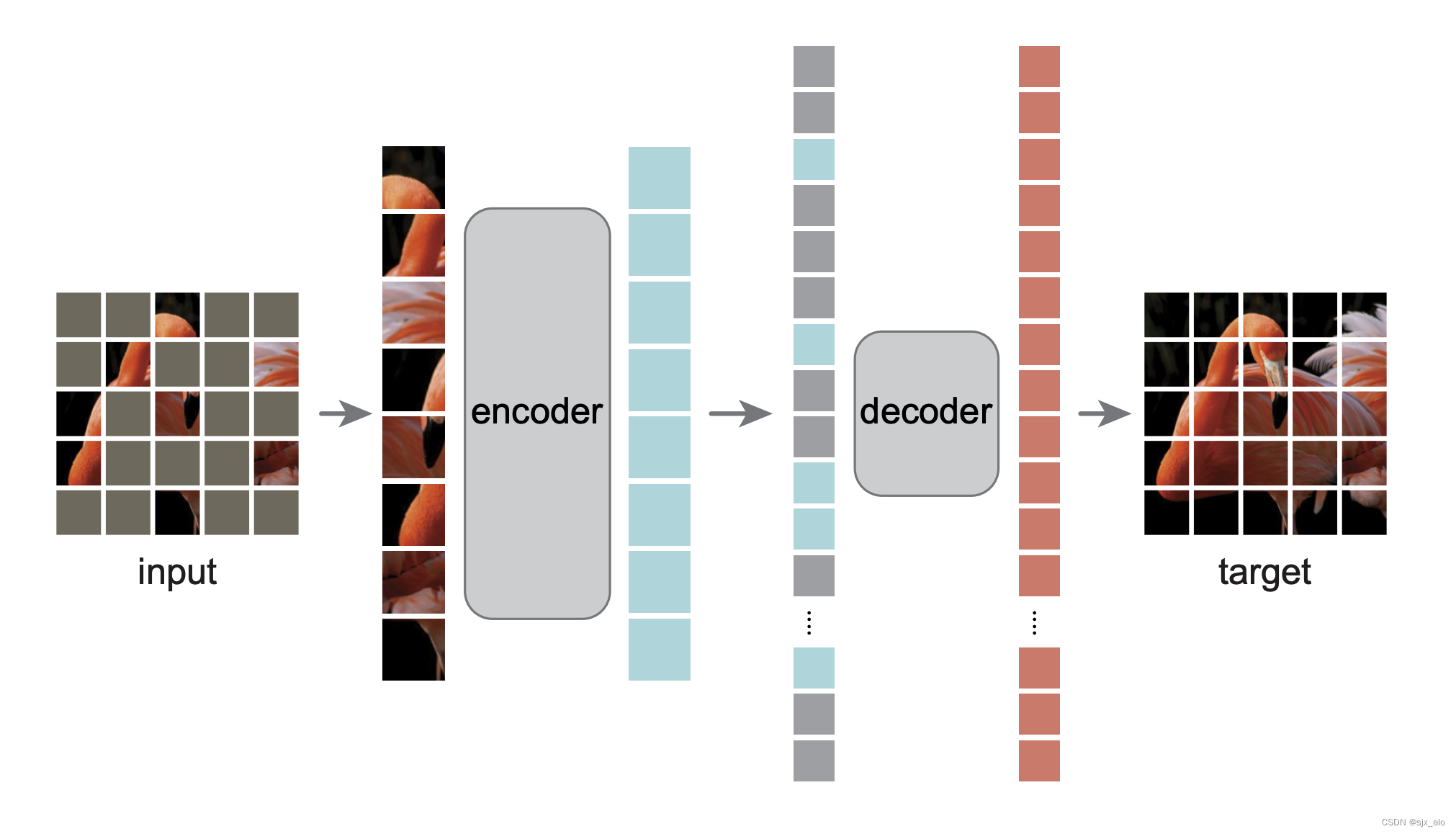

下图是AI职场汇报智能办公文案写作效率提升教程中用到的ai工具

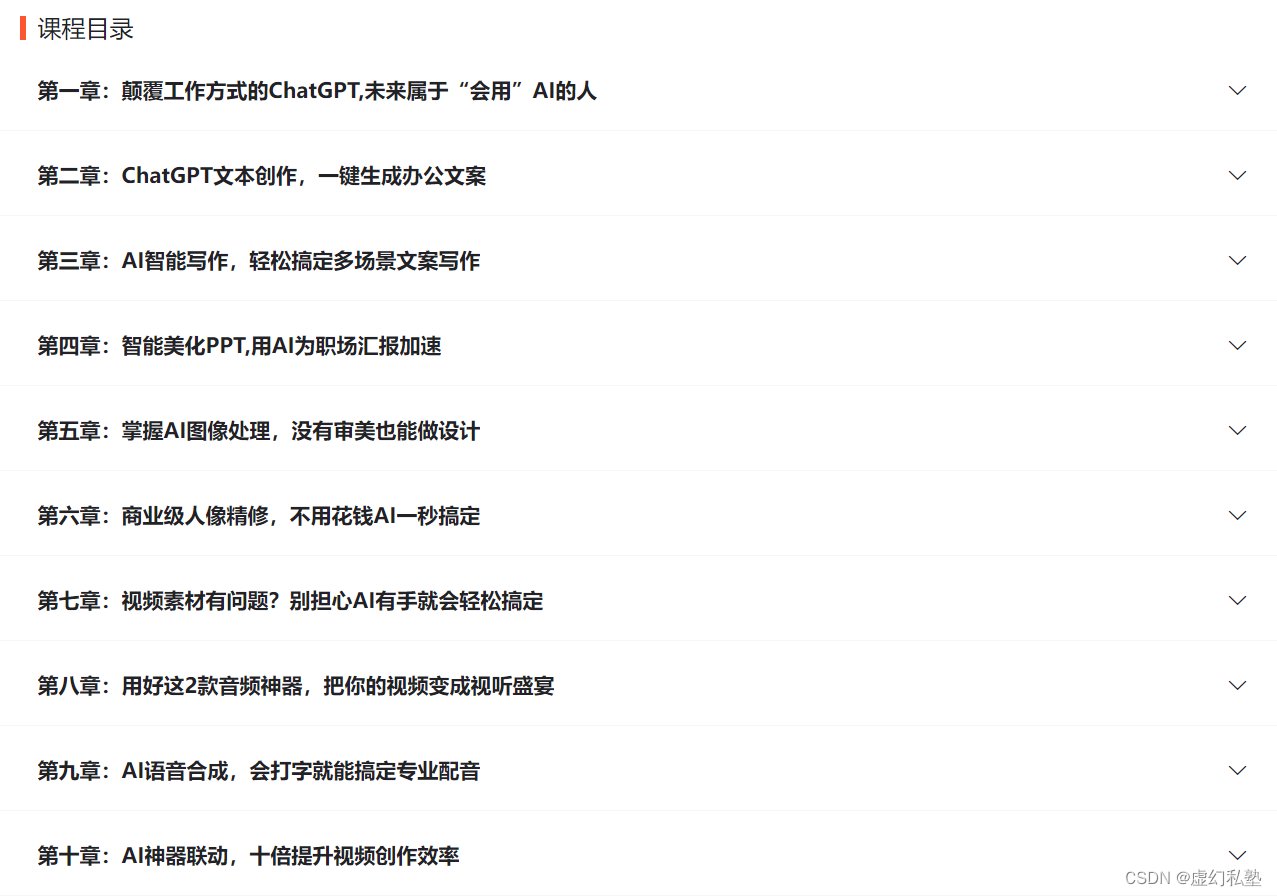

🚀 优质教程分享 🚀

- 🎄可以学习更多的关于人工只能/Python的相关内容哦!直接点击下面颜色字体就可以跳转啦!

| 学习路线指引(点击解锁) | 知识定位 | 人群定位 |

|---|---|---|

| 🧡 AI职场汇报智能办公文案写作效率提升教程 🧡 | 进阶级 | 本课程是AI+职场+办公的完美结合,通过ChatGPT文本创作,一键生成办公文案,结合AI智能写作,轻松搞定多场景文案写作。智能美化PPT,用AI为职场汇报加速。AI神器联动,十倍提升视频创作效率 |

| 💛Python量化交易实战 💛 | 入门级 | 手把手带你打造一个易扩展、更安全、效率更高的量化交易系统 |

| 🧡 Python实战微信订餐小程序 🧡 | 进阶级 | 本课程是python flask+微信小程序的完美结合,从项目搭建到腾讯云部署上线,打造一个全栈订餐系统。 |

![【PWN · ret2libc】[CISCN 2019东北]PWN2](https://img-blog.csdnimg.cn/17c7062a14264c4097ff9cc4a747dec7.png)