结合工作经验,在这里笔者给企业网管员提供一些保障企业网络安全的建议,帮助他们用以抵御网络入侵、恶意软件和垃圾邮件。

定义用户完成相关任务的恰当权限

拥有管理员权限的用户也就拥有执行破坏系统的活动能力,例如:

・偶然对系统做出改变,结果降低了网络安全的总体水平。

・受骗上当运行了恶意软件,后者会利用用户的管理权限达其不可告人的目的。

・使得登录停息泄漏,造成第三方可以登录并执行破坏活动。

为了增强安全性,一定要保证你的用户拥有其需要完成任务的恰当权限,并将拥有管理员用户名和口令的用户数量限制到最少的程度。

仅从可信任的站点下载文件

许多文件可从互联网上的多个位置下载,不过并非所有的位置都是等同的。有一些站点要比其它的站点更加安全。你需要保证你的用户只能从可信的站点下载,这些站点通常还是其它方面主要的源站点,而不仅仅是文件共享的普通站点。如笔者喜欢的天空软件站等。还要考虑哪些人需要从 web 站点下载文件和应用程序:要考虑限制这种许可,只能将许可给那些要求下载文件的可信任用户,并要保障这些经过选择的用户受到相关的培训,使其知道如何安全地下载文件。

履行网络共享的审核

大量的恶意代码可以通过网络传播。这通常是由于网络中有很少的或根本就缺乏网络共享的安全措施。你需要清除不必要的共享并保障其它共享的安全,要阻止网络共享被恶意代码利用作为其传播的工具。

控制网络连接

在计算机连接到一个网络时,它们在特定的会话期间要采用此网络的安全设置。如果这个网络是外部的或不受到管理员控制的网络,其安全设置有可能是不充分的并且会将计算机置于风险之中。您需要限制用户连接到未认证的域或者网络,在多数情况下,多数用户只需要连接到公司的主要网络。

改变网络的默认 IP 地址范围

计算机网络经常使用标准的 IP 范围,例如 10.1.x.x 或者 192.168.x.x。这种标准化意味着这样一种事实:那些配置来雾里查找这个范围的计算机可能意外地连接到不受你控制的网络上。通过改变默认的 IP 地址范围,计算机就不太可能找到一个类似的范围。你还可以增加防火墙规则,如添加一种防范措施,只允许经过授权的用户可以连接。

经常审核网络的开放端口并阻止未用的端口

端口就像一座房子中的窗口。如果你长期开放着一些端口却不对其进行审核,也就增加了让黑客或未授权的用户进入系统的权利。如果端口开放着,它们就可被特洛伊木马和蠕虫利用来与未授权的第三方 (多是恶意的) 通信。因此,你一定要保障所有的端口都定期审核,还要保证所有未用的端口都要加以阻止。

定期审核网络的进入点

你的网络可能在不断地在改变大小和增加进入点,因此定期地检查进入组织内网络的所有途径。一定要当心所有的进入点。你应当考虑如何最充分地保障所有途径的安全,阻止非法的文件和应用程序进入,阻止未检测的或敏感的信息泄漏出去。

考虑将企业关键的业务系统放置到不同的网络上

在企业的关键系统受到影响时,它们可以极大地延误业务进程。为了保护业务的进程,可以考虑将其放置到与日常活动所用的网络不同的网络上。

在部署之前在一个虚拟的网络上测试新的软件

虽然多数软件的开发人员尽量多地测试其软件,不过其软件不太可能拥有你的网络的根本特性和配置。为了保证一次新的安装或更新不会引起任何问题,你最好在一个虚拟网络系统进行测试,并在部署到真实的网络之前检查其效率。

禁用不用的 USB 端口

许多设备在连接到一个 USB 端口时,会被自动地检测并装载为一个驱动器。USB 端口还可以允许设备自动运行连接到其上的所有软件。多数用户并不清楚即使最安全的和多数受信任的设备都有可能将恶意软件引入到网络中。为防止危险的事件发生,禁用所有不用的端口是比较安全的措施。

掌握了这些技巧,连小可爱都邀请你加人他的” 灭美 “团队了!!!

最后

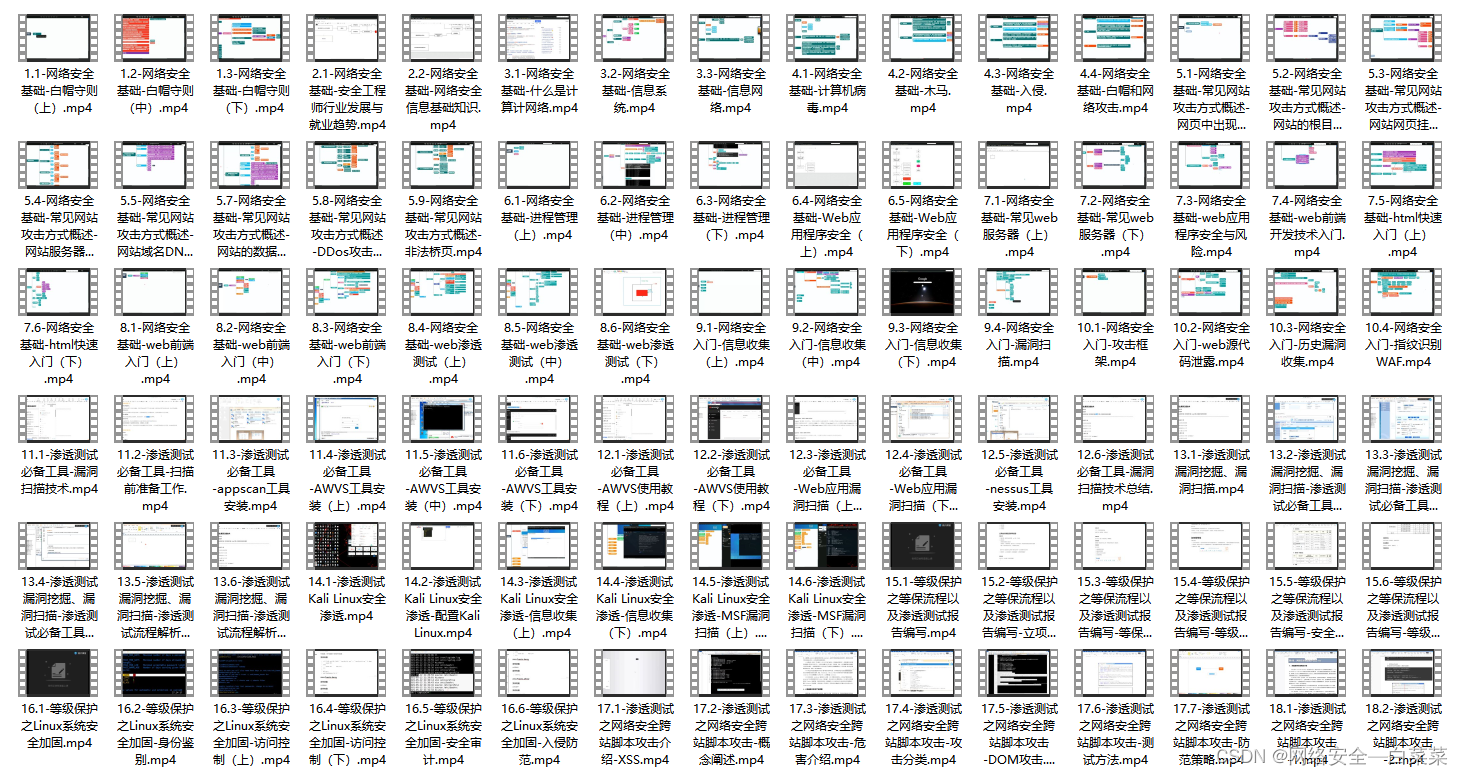

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料无偿分享。

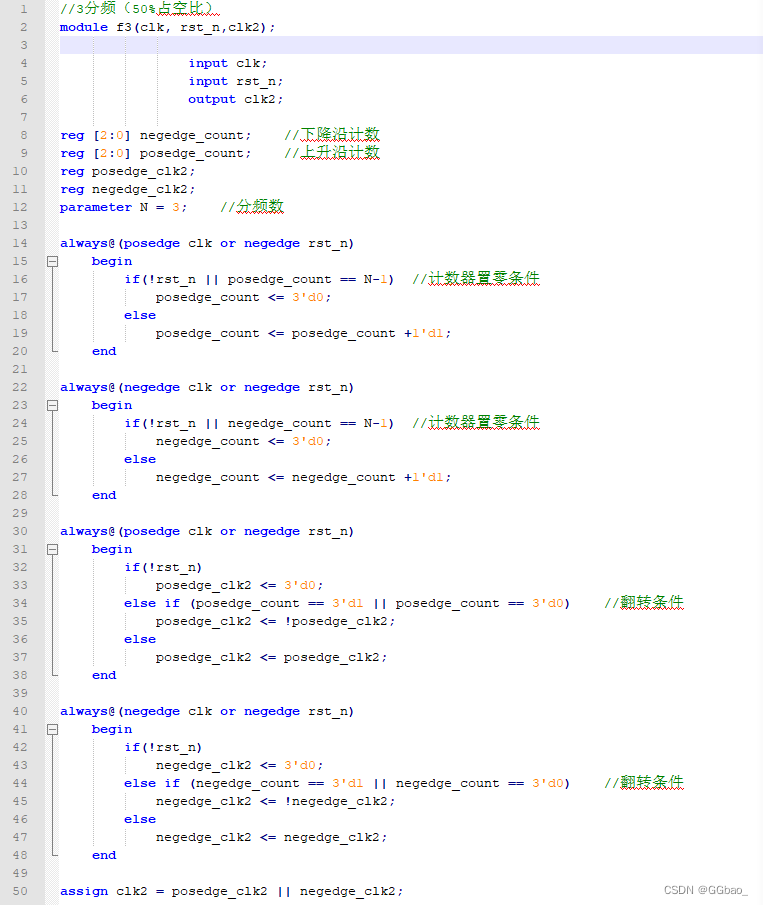

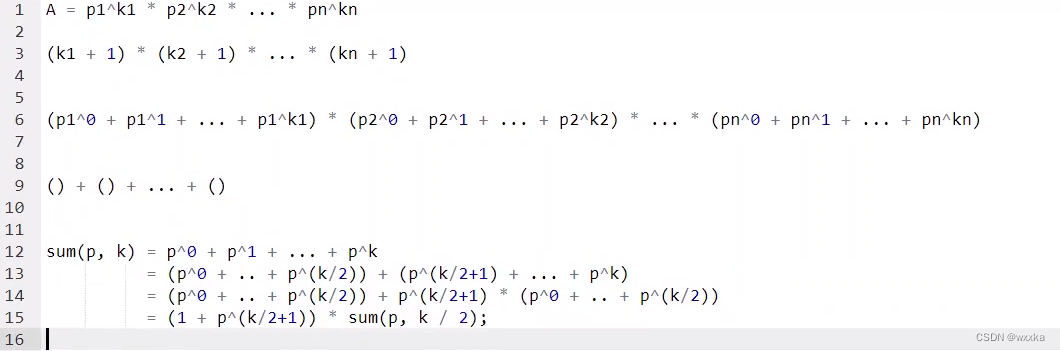

视频教程

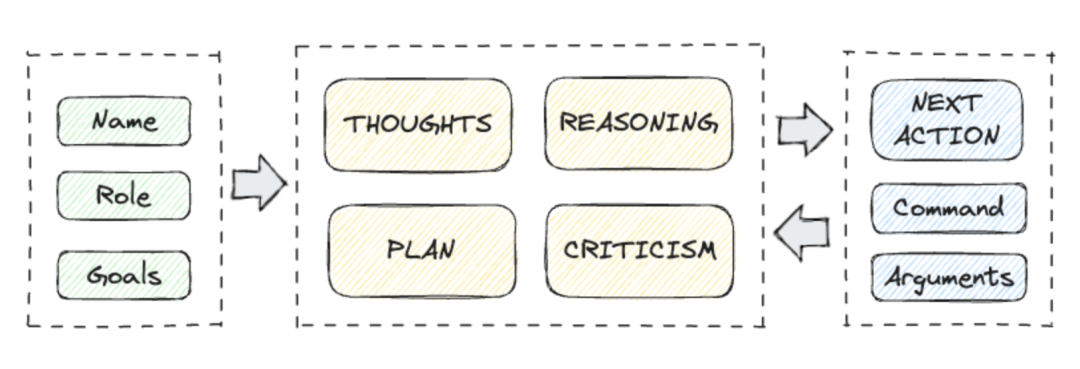

SRC&黑客技术文档

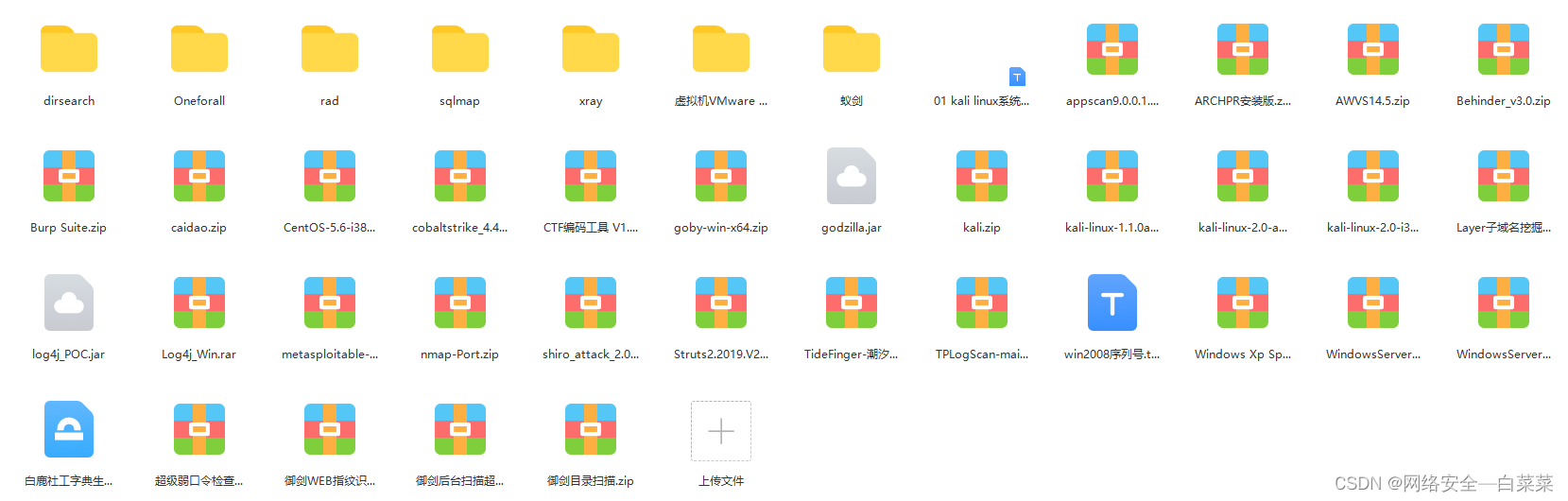

黑客工具合集