文章目录

- Linux 防火墙

- 1.Linux包过滤防火墙概述

- 2.四表五链

- 四表

- 五链

- 3.规则链之间的匹配顺序

- 主机型防火墙

- 网络型防火墙

- 4.规则链内的匹配顺序

Linux 防火墙

1.Linux包过滤防火墙概述

- Linux 系统的防火墙: IP信息包过滤系统,它实际上由两个组件netfilter 和 iptables组成

- 主要工作在网络层,针对IP数据包。体现在对包内的IP地址、端口、协议等信息的处理上

netfilter/iptables 关系

- netfiter: 属于“内核态” (Kernel Space,又称为内核空间)的防火墙功能体系

- 是内核的一部分,由一些数据包过滤表组成,这些表包含内核用来控制数据包过滤处理的规则集。

位于Linux内核中的包过滤功能体系,称为Linux防火墙的“内核态”

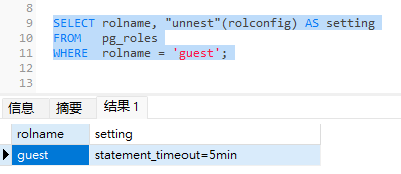

netfilter/iptables后期简称为iptables。iptables是基于内核的防火墙,其中内置了 raw、mangle、 nat 和 filter四个规则表。表中所有规则配置后,立即生效,不需要重启服务。

2.四表五链

- 规则表的作用:容纳各种规则链

- 规则链的作用:容纳各种防火墙规则

- 表里有链,链里有规则

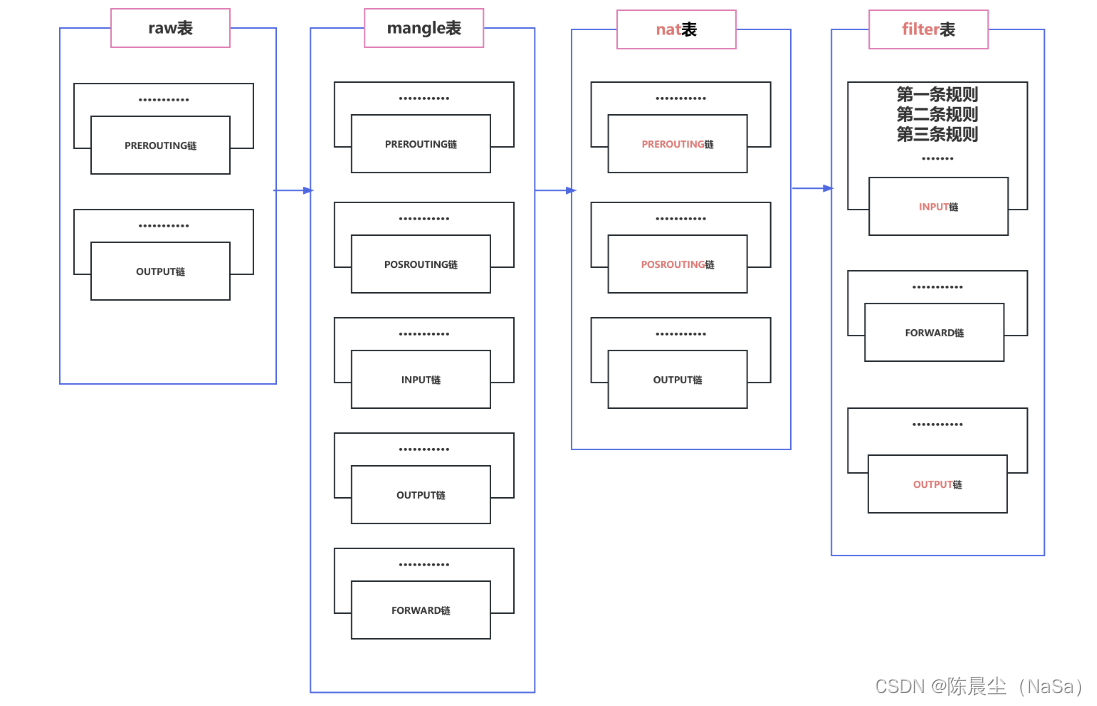

四表

- raw表:确定是否对该数据包进行状态跟踪。包含两个规则链,OUTPUT、PREROUTING

- mangle表:修改数据包内容,用来做流量整形的,给数据包设置标记。包含五个规则链,INPUT、OUTEPUT、FORWARD、PREROUTING、POSTROUTING

- nat表:负责网络地址转换,用来修改数据包中的源、目标IP地址或端口。包含三个规则链,OUTPUT、REROUTING、POSTROUTING

- filter表:负责过滤数据包,确定是否放行该数据包 (过滤)。包含三个规则链,INPUT、FORMARD、OUTPUT。

在 iptables 的四个规则表中,mangle 表和 raw 表的应用相对较少。

五链

- INPUT:处理入站数据包,匹配目标IP为本机的数据包

- OUTPUT:处理出数据包,一般不在此链上做配置

- FORWARD:处理转发数据包,匹配流经本机机的数据包

- PREROUTING:在进行路由选择前处理数据包,用来修改目的地址,用来做DNAT。相当于把内网服务器的IP和端口映射到路由器的外网IP和端口上

- POSTROUTING:在进行路出选择后处理数据包,用来修改源地址,用来做SNAT。相当于内网通过路出器NAT转换功能实现内网主机通过一个公网IP地址上网

数据包到达防火墙时,规则表之间的优先顺序:

raw > mangle > nat > filter

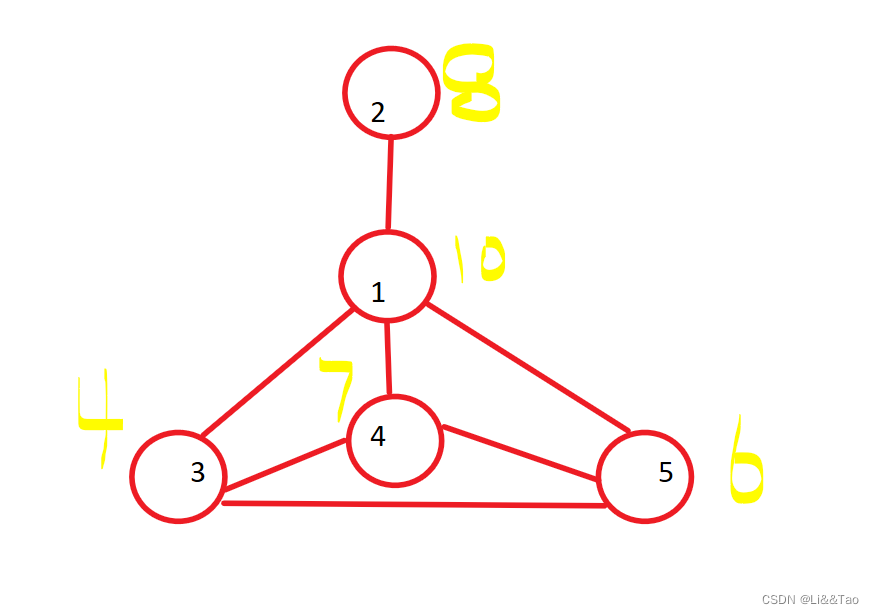

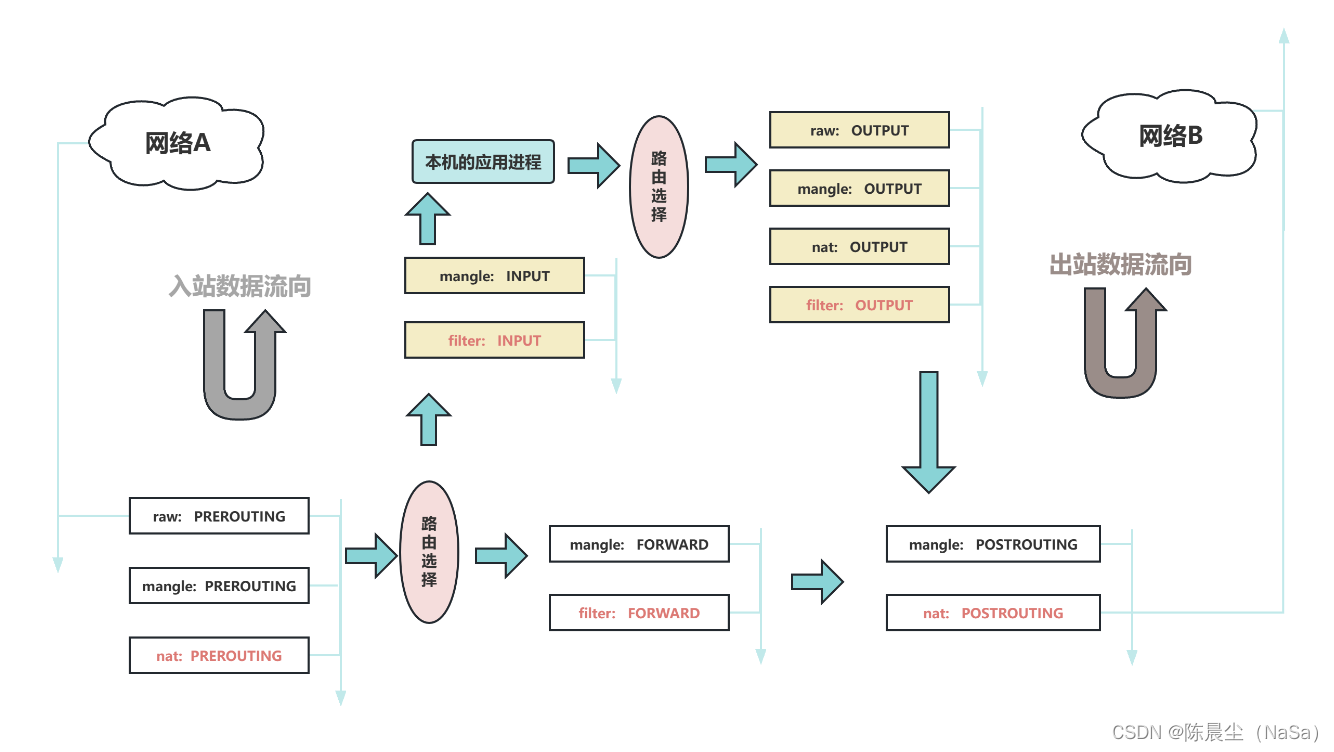

3.规则链之间的匹配顺序

主机型防火墙

入站数据(来自外界的数据包,且目标地址是防火墙本机):

PREROUTING --> INPUT --> 本机的应用程序

出站数据(从防火墙本机向外部地址发送的数据包):

本机的应用程序 --> OUTPUT --> POSTROUTING

网络型防火墙

转发数据(需要经过防火墙转发的数据包) :

PREROUTING --> FORWARD -->POSTROUTING

4.规则链内的匹配顺序

自上向下按顺序依次进行检查,找到相匹配的规则即停上 (LOG策略例外,表示记求相关日志)

若在该链内找不到相匹配的规则,则按该链的默认策略处理(未修改的状况下,默认策略为允许)