日志数据简介

日志数据是系统、应用程序或网络设备上发生的所有事件的记录。启用日志记录后,系统会自动生成日志并带有时间戳。日志数据提供详细信息,例如谁是事件的一部分、发生的时间、发生的位置和方式。因此,它是解决操作问题和检测安全威胁的关键证据。

日志数据类型

每个网络组件都会生成不同格式的日志。以下是对 IT 安全和运营至关重要的几种类型的日志数据。

- 外围设备日志

- Windows 事件日志

- 端点日志

- 应用程序日志

- 代理日志

- 物联网日志

外围设备日志

外围设备用于监视网络流量并对其进行调节。外围设备的几个示例是 VPN、防火墙和入侵检测系统。来自外围设备的日志包括有关所用协议、IP 地址以及源和目标的端口号的信息。这些日志需要大量数据,在检测网络入侵和其他安全事件方面发挥着至关重要的作用。

Windows 事件日志

Windows 事件日志保存 Windows 系统中发生的所有活动的记录。Windows 计算机上发生的任何事件(如用户登录、新进程启动或权限更改)都会记录在系统中,并可以使用内置的事件查看器工具进行查看。通过监视这些日志,可以在早期阶段检测攻击,并更好地了解关键资源的运行情况。Windows 事件日志分为不同的类型,即:

- 应用程序日志:这些由 Windows 操作系统中的应用程序生成,用于记录事件,例如强制应用程序关闭的错误。

- 安全日志:安全日志记录可能影响系统安全性的事件,例如多次登录尝试或身份验证失败。

- 系统日志:这些由操作系统生成,用于记录事件,例如成功加载进程和驱动程序。

- 目录服务日志:这些由活动目录生成,用于记录诸如权限身份验证之类的事件。

- DNS 服务器日志:这些日志仅适用于 DNS 服务器,包含客户端 IP 地址、查询的域和请求的记录。

- 文件复制服务日志:这些日志仅适用于域控制器,并保存域控制器复制的事件。

端点日志

端点是通过网络连接的设备或节点。这些设备的一些示例是打印机、台式机和笔记本电脑。通过监控端点日志,可以防止数据泄露、系统泄露、身份欺诈、恶意软件感染等尝试。终结点日志还可帮助安全性和系统管理员检测策略违规情况。

应用程序日志

这些日志由业务关键型应用程序生成,例如:SQL 数据库服务器、甲骨文数据库服务器、DHCP 应用程序,SaaS应用程序,如Salesforce,IIS Web 服务器应用程序和Apache Web 服务器应用程序。应用程序日志包含有关应用程序中正在进行的活动的信息。它们记录从错误到信息事件的所有内容。监视应用程序日志有助于检测和排查应用程序的问题。

代理日志

这些是由网络代理生成的。他们负责管理网络访问并提供隐私。通过监视代理日志,可以检测任何可疑活动,因为这些日志包含使用情况统计信息等重要数据。

物联网日志

物联网是一个大型网络,其中包含收集和交换数据的连接设备。IoT 日志由构成 IoT 系统的设备生成。

什么是网络设备日志记录

网络设备日志记录是记录设备上发生的每个事件的过程。事件可以分类为错误、警告或信息活动。当 IT 管理员想要找出问题的根本原因并对设备进行故障排除或进行违规后取证分析时,网络设备日志会派上用场。日志提供有关用户活动的详细信息:他们在做什么、什么时候做以及他们是如何做的。此外,它们还有助于成功和不成功的登录事件、帐户创建、数据访问等。

网络设备日志记录方法

以下做法可以优化设备的网络日志记录:

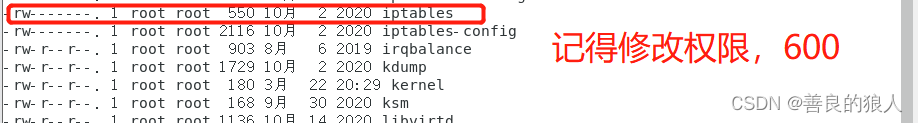

- 启用日志记录:默认情况下,网络设备不会生成日志。因此,第一步也是最重要的一步是在所有或特定网络设备上启用日志记录。为了实现全面覆盖并防止任何可能被利用为弱点的盲点,系统设计中的每个组件都应设置为生成审计事件。

- 管理应该记录和不应该记录的内容:了解设备中每个组件的审核功能,然后具体决定在考虑日志记录策略的同时应审核哪些事件。组织的网络日志中应包含的内容取决于日志量、安全相关性等因素。请务必排除不需要的日志事件,因为这些事件可能会导致日志过载。例如,在防火墙中,必须监视规则更改,以便有效地确定问题的根源。

- 学会区分常规活动和异常活动组织必须了解符合其目标和策略的常规和例行活动,以便适当地识别恶意尝试。这可以通过实施来实现定期审核和行为分析。

- 使用日志记录工具:鉴于每天传入的数据量,大多数组织都需要专用的日志管理系统来帮助进行事件关联和分析。仪表板数据和报告的质量通过专用系统提高,并且更简单地微调日志记录工具以查找偏离常规行为模式的操作。

- 熟悉事件检测:若要识别和理解攻击模式,了解事件分析至关重要。学习从常规登录事件中检测未经授权的登录将有助于立即检测任何违规行为。

为什么要启用日志记录

每天,IT 系统会生成数千个日志条目。日志记录的目的是持续记录系统中发生的所有事件。IT 管理员必须启用日志记录,因为:

- 日志文件可用于查看系统内发生的任何事件(包括故障),并且还记录请求,例如 SIP 请求。

- 它允许用户查看错误的位置,从而帮助他们更好地了解产品或软件。

- 它为他们提供有关用户活动的详细信息,例如他们在做什么、何时以及如何执行,从而使安全威胁检测更容易。

- 它可以检测在产品或软件的设置过程中可能出现的问题。

- 它通过记录应用程序性能和安全性问题来帮助他们进行故障排除,从而促进检测和纠正。

通过日志记录监控日志

仅启用日志记录不足以管理您的网络。为了确保平稳运行和网络安全,IT 管理员应监视这些日志。日志监控从收集在网络中生成的所有日志并将其存储在中央服务器上开始。然后,管理员分析这些日志以获取特定信息。通常,为了满足合规性要求,组织必须将某些关键基础结构的日志保留特定时间段。

借助日志管理工具(如 EventLog Analyzer),技术人员可以快速深入了解与应用程序相关的问题。例如,他们可以使用日志数据识别性能失调的区域。

EventLog Analyzer是一款全面的日志管理软件,使管理员能够集中收集,分析和管理来自网络中所有不同日志源的日志。管理员还可以获得有关网络安全的报告和警报,具有应用程序审计、安全分析和日志管理等功能,满足管理员所有日志管理需求,使其成为功能强大的 IT 安全工具。