本文转载于: https://blog.csdn.net/csdnmmd/article/details/126952312

1.ip查看

https://mp.weixin.qq.com/s/zs2clrxQts9f7pK6CQ2oOw

1.1 无隧道的情况

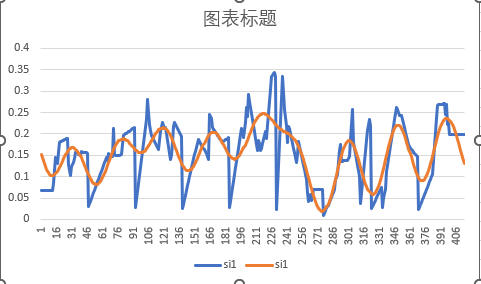

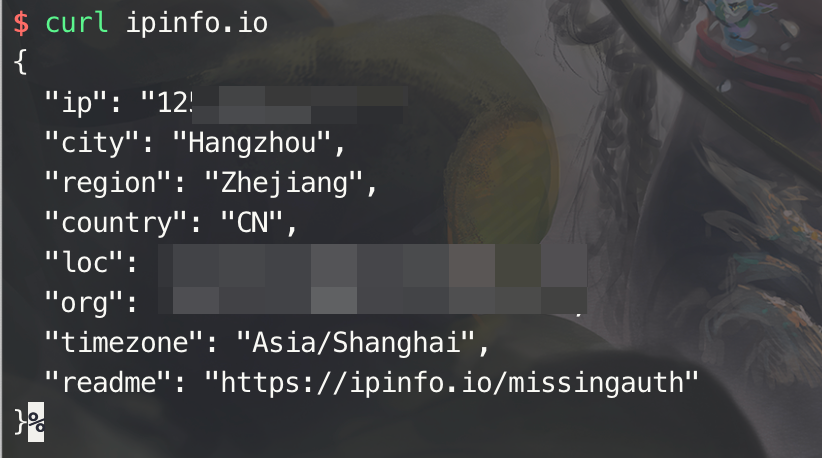

当前从138和请求ipinof.io上可以查到目前我的ip地址为真实的ip:

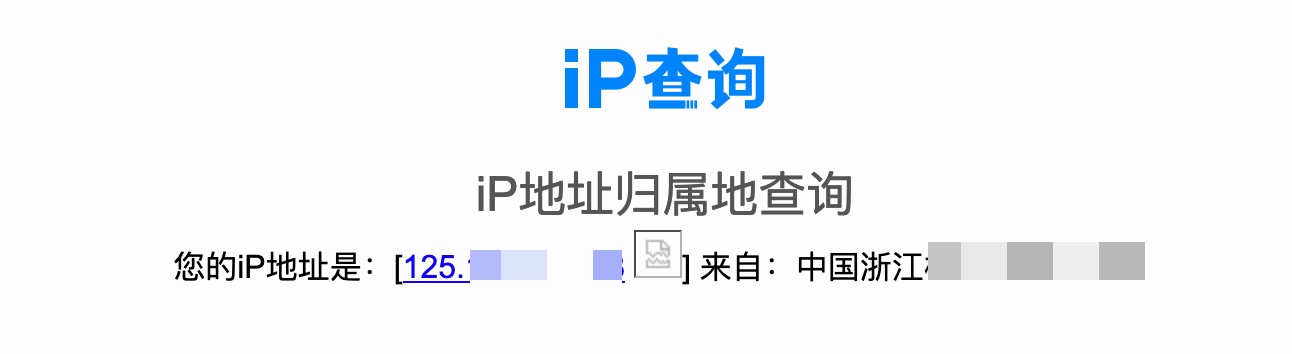

访问下面这个地址之后,显示的也是准确的:

https://www.hackjie.com/tracking

当前显示的是我的真实ip地址。

1.2 有隧道的情况下

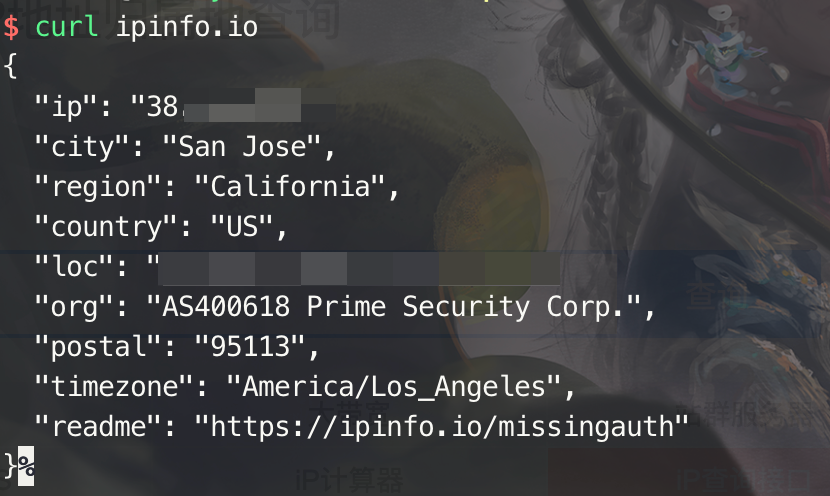

当前使用隧道技术,并且全局,命令行配置之后,请求下当前的ip地址:

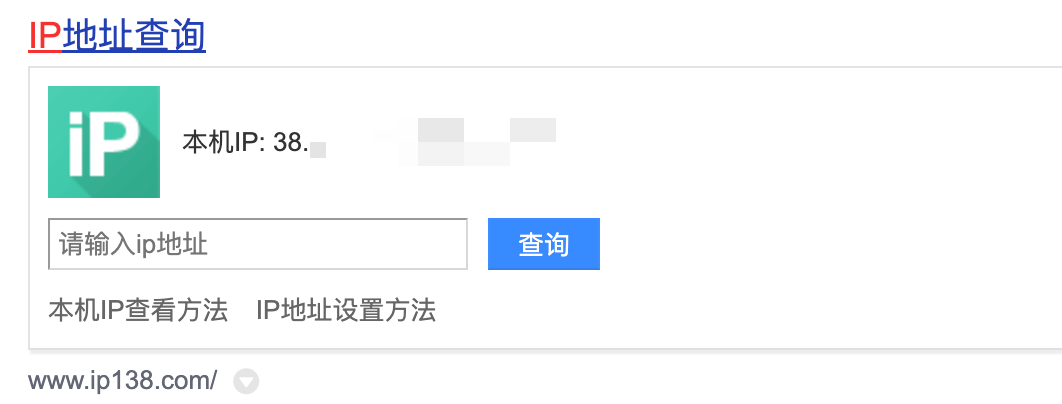

当前地址已经发生变化,此时去访问ip138看下:

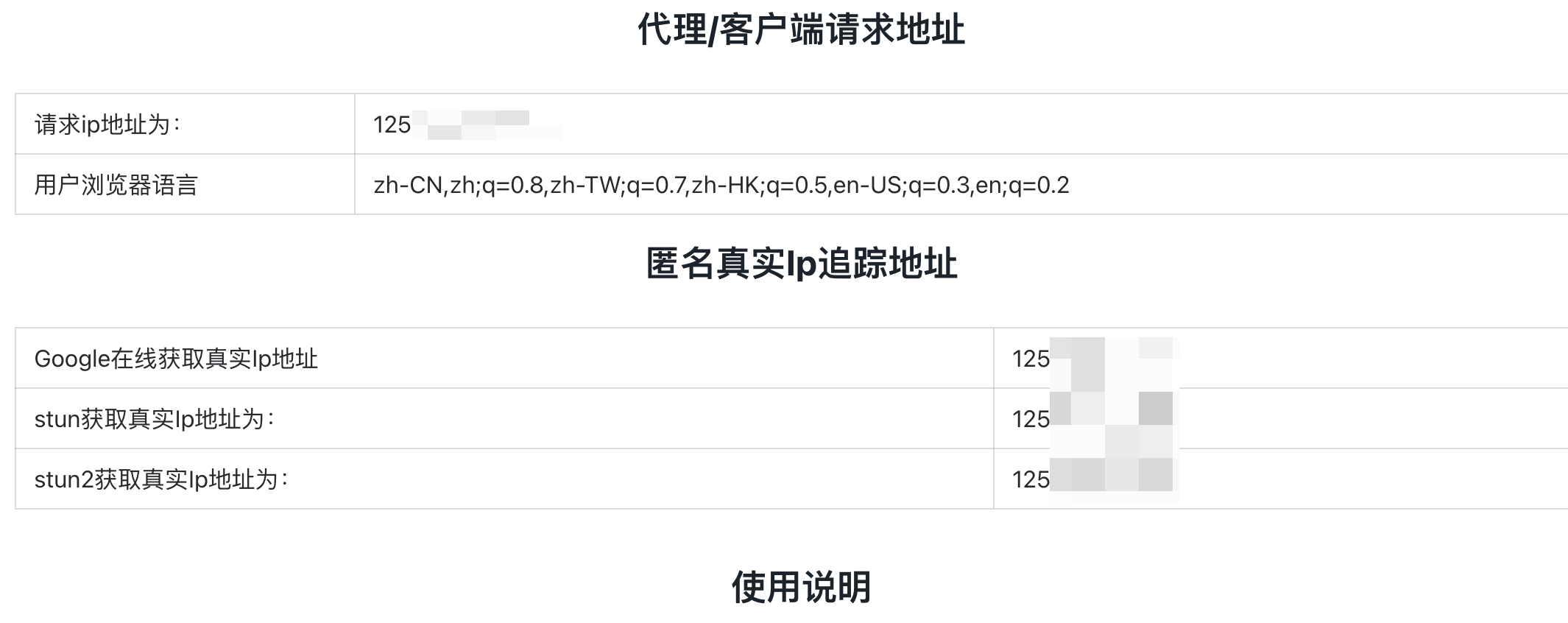

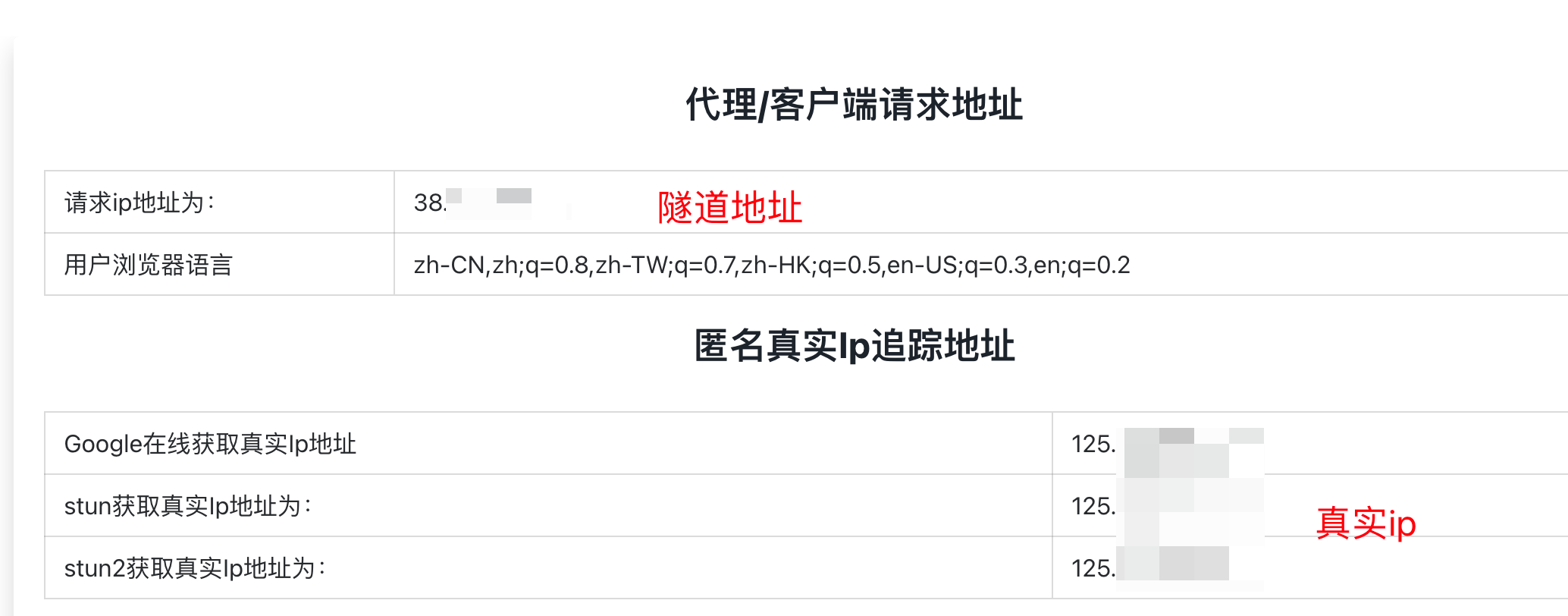

貌似都是隧道之后的地址,但是当去大佬提供的地址访问之后:

此时发现自己的真实ip泄露,后来我经过测试,无论是使用Proxifier还是proxychains,真实地址依旧会发生泄漏。。。

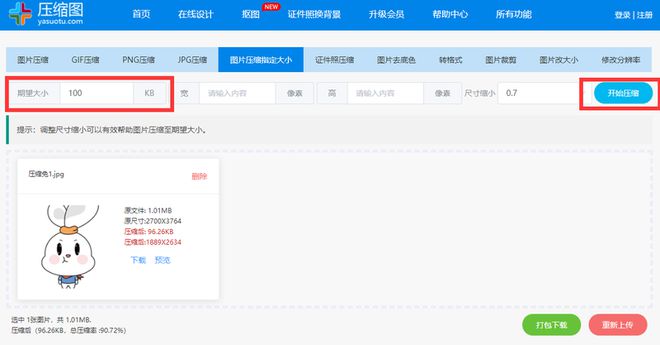

2. 防御方法

经过另一位大佬指点,目前有浏览器插件能够防止这种情况,一下推荐两个插件(不唯一)

2.1 Firefox浏览器

插件名称:Disable WebRTC

允许该插件在隐私模式下使用:

点击一下即可开启:

此时在使用隧道技术的情况下,再去访问黑客街的链接:

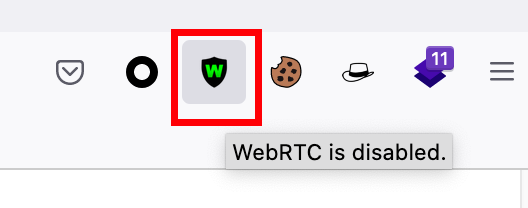

2.2 Chrome浏览器

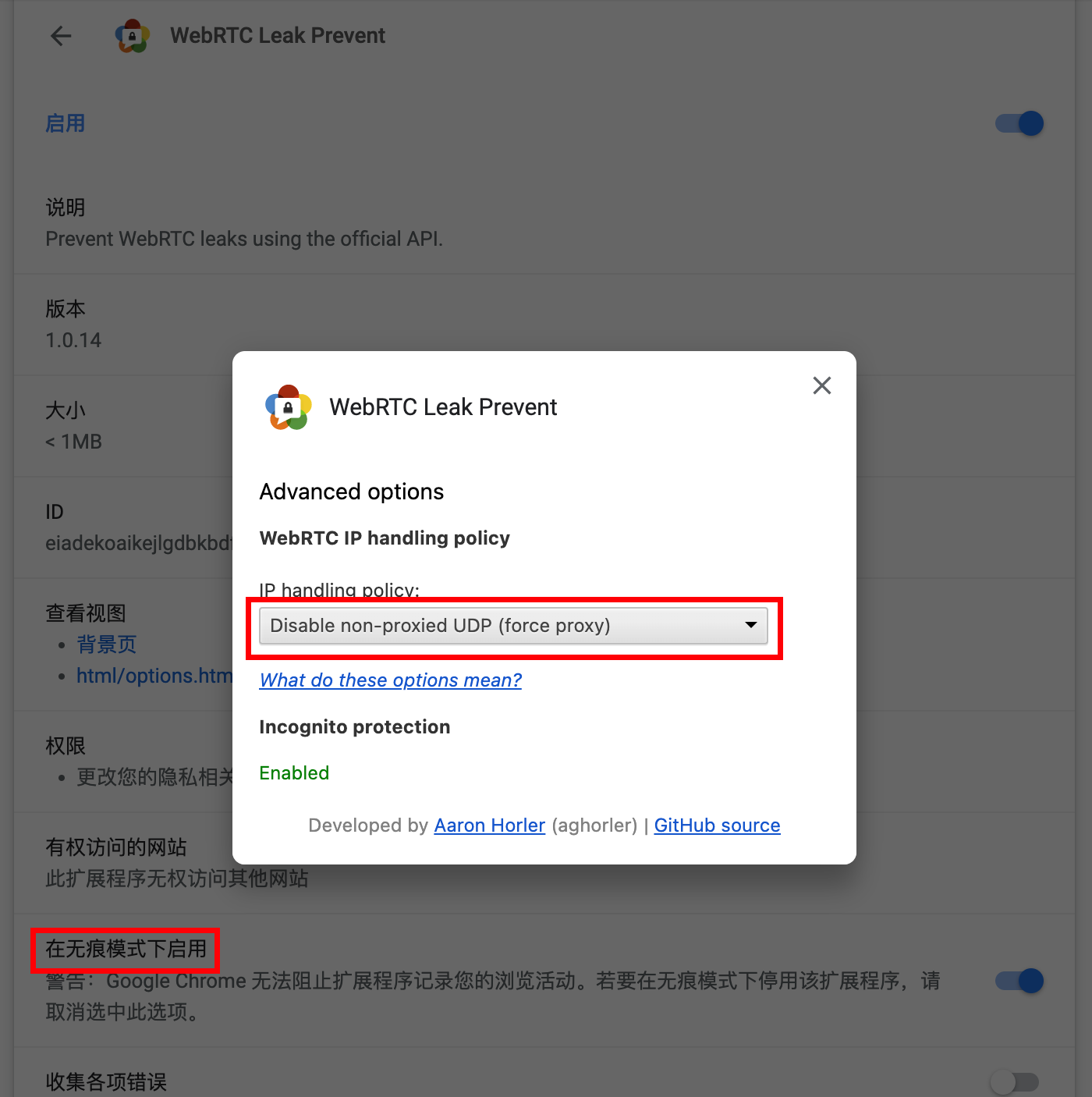

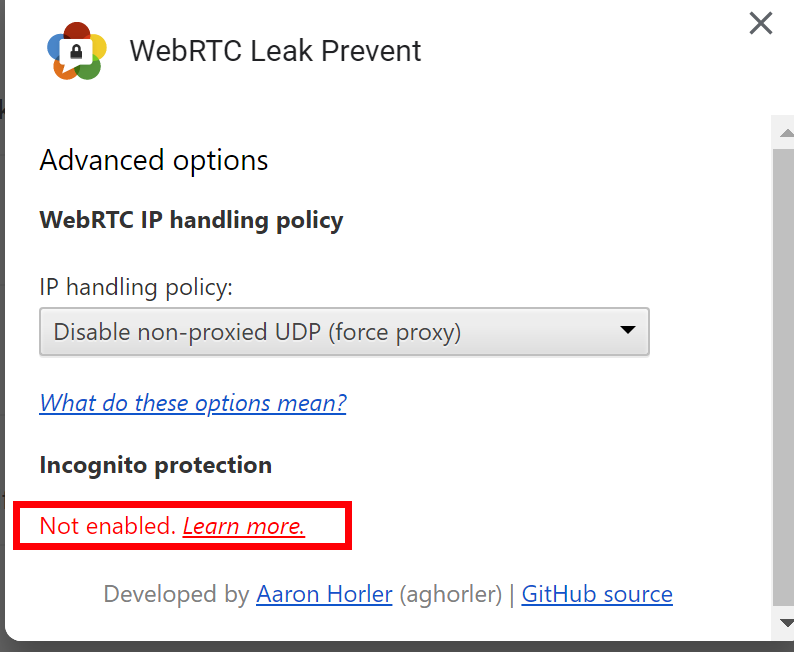

Chrome浏览器插件:WebRTC Leak Prevent

在隐私模式下,并且启动强力模式即可。

在这里注意,有些人在下图的位置会显示失败

但是这个并不影响其正常的拦截功能。