交换机欺骗是修改设备的 MAC 地址以伪装成授权交换机端口并获得对目标网络的访问权限的过程。由于 MAC 地址对于特定设备是唯一的,因此大多数网络使用这些 MAC 地址来验证设备并与其通信或建立网络连接。通过欺骗授权设备或更简单地说,网络识别为“受信任设备”的设备,恶意代理可以轻松访问您的网络。交换机欺骗也称为 MAC 地址欺骗,是当今大多数网络管理员面临的交换机端口管理挑战之一。

本文中主要介绍:

- 交换机欺骗的类型

- 交换机欺骗:什么是中继以及如何启用交换机欺骗

- 恶意设备和交换机欺骗攻击

- 交换机欺骗:是否仅适用于攻击者

- 避免交换机欺骗攻击的最佳做法

- 使用交换机端口监控软件保护网络交换机端口

交换机欺骗的类型

若要成功执行交换机欺骗,欺骗设备应能够模拟:

- 动态中继协议 (DTP)

- 用于思科交换机的交换机间链路 (ISL)

- 用于虚拟 LAN 中继的 802.1Q 信令

这可以通过以下任一方式实现:

- 使用交换机欺骗软件:更简单的方法,这涉及使用软件程序。借助互联网上提供的各种免费开源选项,攻击者或网络测试人员可以在攻击设备上下载并安装其中一个软件程序,以修改设备的唯一MAC地址并进行交换机欺骗。

- 硬件配置:此方法需要交换机功能、信令和配置方面的良好技术知识。交换机或任何网络设备的 MAC 地址是在制造时分配给设备的网络接口卡 (NIC) 的 12 位十六进制数字。使用欺骗设备的固件,可以手动修改 MAC 地址。

什么是中继以及如何启用交换机欺骗

在深入研究交换机欺骗如何影响网络之前,了解交换机欺骗攻击如何进行的基础非常重要,交换机端口支持不同 VLAN 内部和之间的通信,交换机端口与接入端口或中继端口相关联。

- 接入端口:接入端口仅与分配给它的单个预配置 VLAN 相关联并传输流量。它不会向通过它的数据包添加任何识别标记,因为端口仅促进进出一个 VLAN 的流量。如果未预配置 VLAN,则默认情况下,接入端口仅传输进出网络默认 VLAN 的流量。

- 中继端口:中继端口与多个 VLAN 关联并承载来自多个 VLAN 的流量。为了区分和识别来自不同 VLAN 的流量,这些端口使用 IEEE 802.1Q 或 ISL 在 CISCO 交换机的情况下向处理的数据包添加识别标记。

- 中继链路或交换机中继:要启用与不同 VLAN 关联的两个交换机端口之间的连接,应在链路中连接的两个交换机上启用“中继”配置,并且必须使用 IEEE 802.1Q 或 ISL 配置相同的标记机制。

通过交换机欺骗利用中继链路

无法在配置为接入端口的交换机端口中执行交换机欺骗。将交换机端口配置为接入端口使其成为非中继端口,不会与相邻交换机端口的 DTP 信号协商以将其转换为中继端口。

最容易受到交换机欺骗攻击的端口是配置为:

- 中继端口:交换机端口在再次配置为更改其状态之前始终是中继端口。它不会转换为非中继端口,即使其相邻端口是非中继交换机端口也是如此。

- 动态自动:默认情况下,这些端口不是中继端口,但如果其相邻端口是中继端口,即设置为动态理想端口或中继端口,则可以更改为中继链路。

- 动态理想:这些交换机端口主动尝试使用 DTP 信令将其链路转换为中继链路。如果相邻端口设置为动态自动端口或中继端口,则它们将成为中继端口。

现代网络中的大多数交换机端口都配置为动态自动,以避免手动干预的麻烦,并尝试使交换机端口更易于访问和适应网络流量要求。但是,将交换机端口设置为这些模式会使交换机受到交换机欺骗攻击。

攻击者将其欺骗设备配置为模拟授权的交换机 MAC 地址并发送 DTP 或 ISL 信令以建立中继链路,其端口设置为“中继”、“动态理想”或“动态自动”。建立中继链路后,攻击者将获得与目标交换机端口及其具有已建立中继链路的相邻交换机关联的所有 VLAN 的访问权限。

恶意设备和交换机欺骗攻击

您的网络是否支持 BYOD 策略?您的网络现在更容易受到交换机欺骗攻击。攻击者可以利用恶意交换机端口与与关键 VLAN 关联的交换机端口建立中继链路,从而利用您的网络。此外,与尝试访问网络的外部设备相比,直接连接到网络的恶意设备作为授权交换机进行欺骗并与内部交换机建立中继链路的障碍要少得多。

但是,大多数现代网络允许其最终用户将自己的设备连接到其网络,并通过交换机端口启用网络通信。虽然这为最终用户提供了无忧的网络体验,但让连接到网络的新设备不受监控可能会导致不良后果。

作为最佳实践,建议在网络中部署适当的恶意设备监视和管理策略。为了阻止流氓交换机欺骗攻击,网络管理员需要持续监控连接到其网络的所有新设备,授权受信任和访客设备,并过滤和阻止恶意设备访问网络。

交换机欺骗:是否仅适用于攻击者

交换机欺骗无疑是一种邪恶的活动,它为攻击者提供了对网络关键资源的不间断访问。但它只是出于恶意目的吗?答案是否定的。网络管理员有几个合法的用例可以利用交换机欺骗作为其网络测试、诊断和监控活动的一部分。

- 使用交换机欺骗进行网络诊断:交换机欺骗在排查网络中的多个交换机特定问题方面发挥着重要作用。例如,通过欺骗交换机或其连接的终端设备的 MAC 地址,网络管理员可以测试问题是由特定设备引起的还是一般网络问题。

- 增强网络安全:网络安全团队可以对其网络进行交换机欺骗攻击,以识别、测试和减少其网络的安全风险向量和漏洞。

但是,值得注意的是,为了减少恶意使用交换机欺骗,许多国家/地区都有网络安全法,使使用交换机欺骗成为非法。在继续尝试之前,请务必考虑所在地区的交换机欺骗的法律影响。

避免交换机欺骗攻击的最佳做法

网络管理员可以通过部署各种安全措施来保护其网络免受交换机欺骗的威胁,包括:

- MAC 地址过滤:通过设置 MAC 地址过滤功能,网络管理员将其网络配置为仅允许特定 MAC 地址连接到它。这限制了未经授权的设备访问网络。但是,在允许 BYOD 策略的设备中实现这可能既困难又无效,因为每次根据用户提供的 MAC 详细信息收集、配置和筛选设备是不切实际的。

- 网络访问控制 (NAC):对于实施 BYOD 策略的网络,NAC 提供了 MAC 地址过滤的有效替代方案。NAC 使用各种设备身份验证方法来识别、记录和授权进入您网络的设备,包括用户名和密码身份验证以及基于证书的身份验证。

- 适当的防火墙配置:防火墙在网络安全中起着至关重要的作用。配置防火墙以阻止未经授权的设备进入您的网络,可以对交换机欺骗进行强大的防御。

- 入侵检测和防御系统:这些系统确保网络管理员在发生任何入侵时了解对网络的任何入侵。这有助于网络管理员在与授权交换机建立成功的中继链路之前处理交换机欺骗尝试。

使用交换机端口监控软件保护网络交换机端口

OpUtils是交换机端口监控软件,可提供高级网络端口扫描,端到端交换机端口映射和管理。OpUtils专为应对各种规模和复杂性的现代网络而设计,其有效的交换机端口监控功能使网络管理员能够处理和解决网络中的多个交换机端口相关问题。

为了阻止交换机欺骗并确保最佳利用其交换机端口资源,网络管理员可以利用OpUtils功能,包括:

- 整体交换机端口映射:查看交换机端口利用率、端口状态、接口详细信息和连接性质。OpUtils 还为管理员识别并显示具有多个 MAC 地址、堆叠端口和连接到虚拟 IP 的端口的端口。

- 交换机终端设备详细信息:深入了解交换机端口连接的详细信息。查看终端设备详细信息、其 MAC 和 IP 地址详细信息。使用端口视图简化交换机端口管理,该视图提供网络中交换机端口连接和利用率的可视化表示。

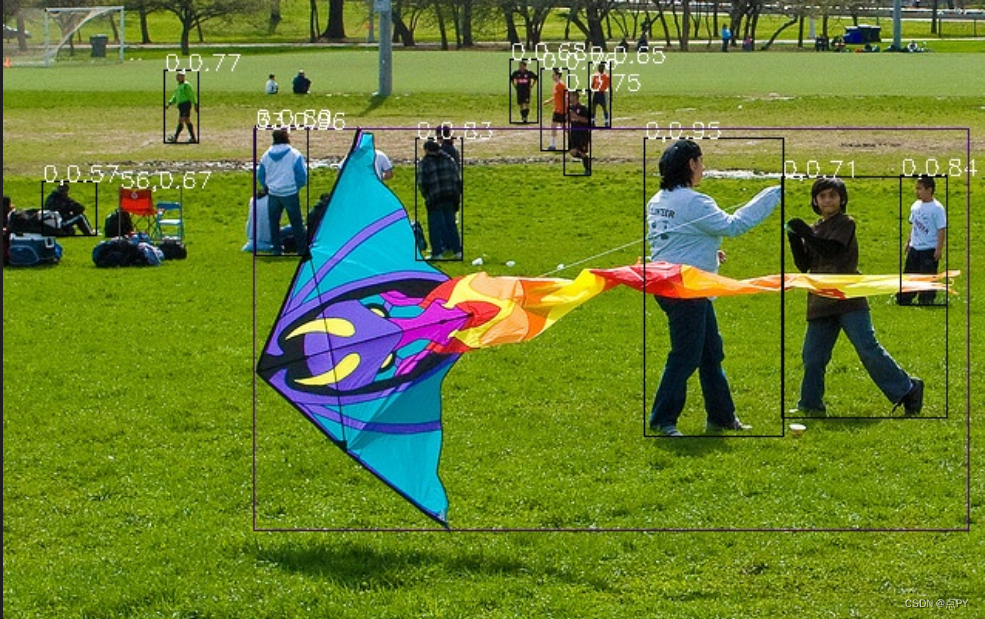

- 恶意设备检测:恶意设备不仅会造成资源耗尽威胁,还可能对网络进行攻击,包括交换机欺骗等。通过恶意检测和预防模块,随时了解进入网络的所有设备,该模块会持续扫描整个网络以检测新设备。在OpUtils显示的新设备列表中,将授权设备标记为受信任或具有有效期的访客。管理员还可以将可疑设备标记为无管理系统,以区分和跟踪网络中的设备活动。

- 远程交换机端口阻止:OpUtils能够阻止已识别的恶意设备访问网络,管理员可以查看交换机端口,以便通过网络访问恶意设备,并从OpUtils的控制台远程阻止该交换机端口。

- MAC地址检查:借助OpUtils先进的IP地址管理模块及其多样化的网络工具集,识别,扫描和检查MAC地址变得无忧无虑。直接从 IP 地址管理控制台查看 MAC 地址的 IP 详细信息、解析 MAC 地址、扫描其系统详细信息以及其他见解。

OpUtils 是一款 IP 地址和交换机端口管理软件,旨在帮助工程师有效地监控、诊断和排除 IT 资源故障。通过提供故障排除和实时监控功能来补充现有的管理工具。它可以帮助网络工程师轻松管理其交换机和 IP 地址空间。