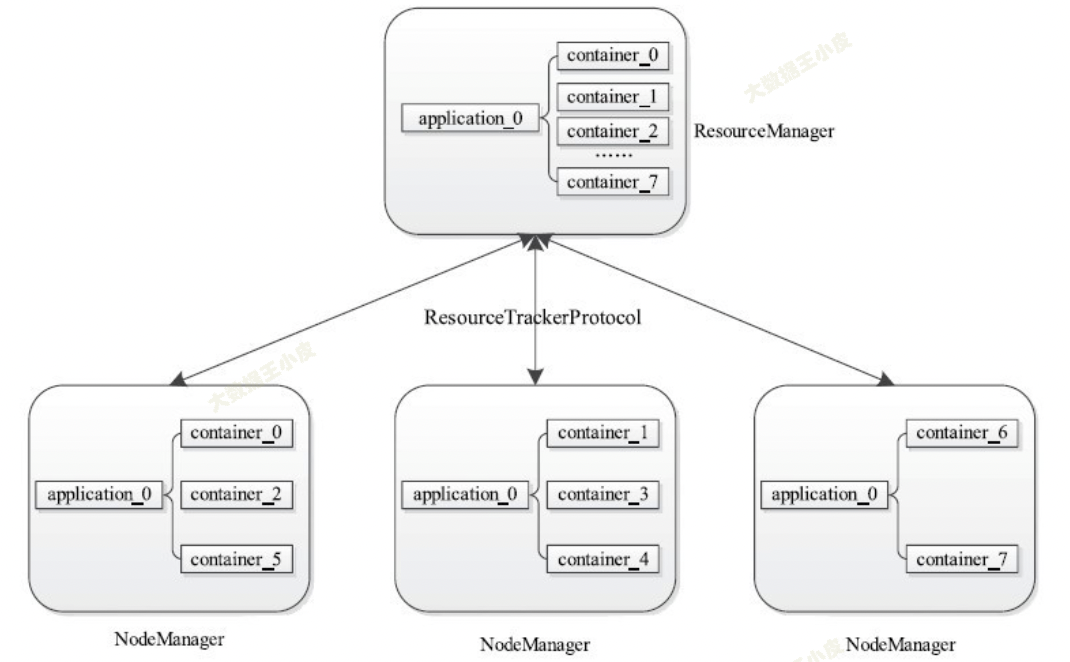

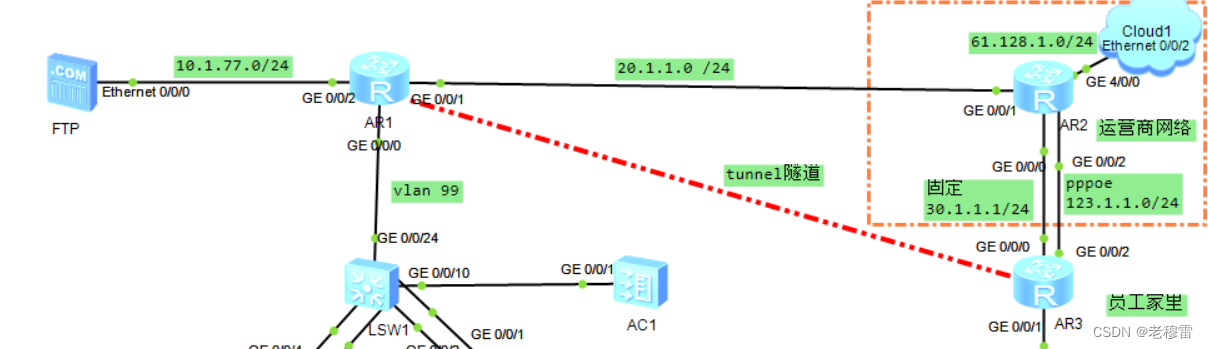

实验拓扑 https://wwa.lanzoub.com/ivTyH0w8vz6d

设备接入、汇聚交换机(S3700、S5700)、路由器(AR3200)为例。

-

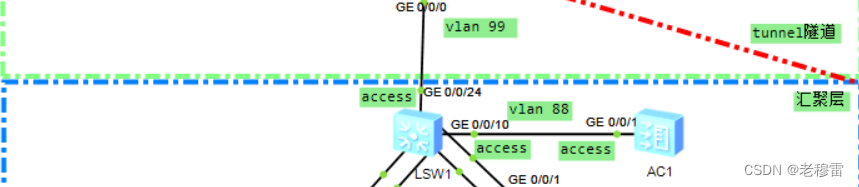

接入层:用户角色包括员工(接入方式包括有线和无线)和访客(仅能通过无线接入),办公WIFI密码认证,访客WIFI无认证。

- 汇聚层:交换机链路聚合的方式,实现链路冗余。LSW1作为无线网络、AP管理网络的DHCP三层服务器,集中部署的方案。

- 核心层:有线接入网络的DHCP中继服务器。设置访问流量静态路由,实现不同角色的用户的网络访问权限。

- 员工家里主机PC1通过mac地址绑定 ,获取特定的IP地址访问公网。默认通过PPPOE、NAT实现隧道、访问公网。当拨号网络失效、切换链路,此时只能实现隧道。

- 实现隧道协议实现跨公网访问。

配置流程

| 步骤 | 配置思路 |

|---|---|

| 配置基础网络互通 | 1.配置链路聚合、IP地址、VLAN划分。 |

| 配置汇聚交换机和AC | 2. AP、AC上线。 |

| 3. 配置三层VLAN网络。 | |

| 4. 配置DHCP中继。 | |

| 配置核心交换机 | 6. 有线网络接入DHCP服务器。 |

| 7.运行隧道协议、设置静态路由控制l流量进出。 | |

| 配置运营商网络 | 8.配置PPPOE参数。 |

| 配置员家里网络 | 9.指定PC1获取的IP地址。 |

| 10.运行隧道协议.设置静态路由控制l流量进出。 |

VLAN业务数据划分

| 设备 | 项目 | VLAN ID | 网段 |

|---|---|---|---|

| LSW1\AC | LSW1、AC的互通VLAN | VLAN 88 | 192.168.88.0/24 |

| LSW1 LSW2 LSW3 | AP的管理VLAN | VLAN 100 | 10.1.100.0/24 |

| 无线用户的业务VLAN | VLAN 102(office) | 10.1.102.0/24 | |

| VLAN 101(Guest) | 10.1.101.0/24 | ||

| 有线用户的业务VLAN | VLAN 77 | 10.1.77.0/24 | |

| LSW1 | 连接核心层的网段 | VLAN 99 | 192.168.99.0/24 |

AC无线业务数据规划

| 项目 | 员工 | 访客 |

|---|---|---|

| 安全模板 | sec2:WPA/WPA2-802.1X认证 | sec1:开放认证(缺省的安全策略) |

| SSID模板 | ssid1:office | ssid2:guest |

| AP组 | ap-group1 | |

| 域管理模板 | domain1 | |

| 业务数据转发模式 | 隧道直接转发模式 | |

| VAP模板 | vap-office | vap-guest |

配置步骤

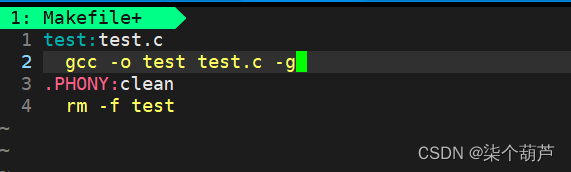

1.配置链路聚合、VLAN划分、IP地址。

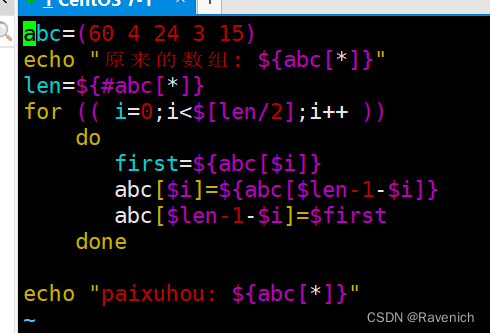

链路聚合

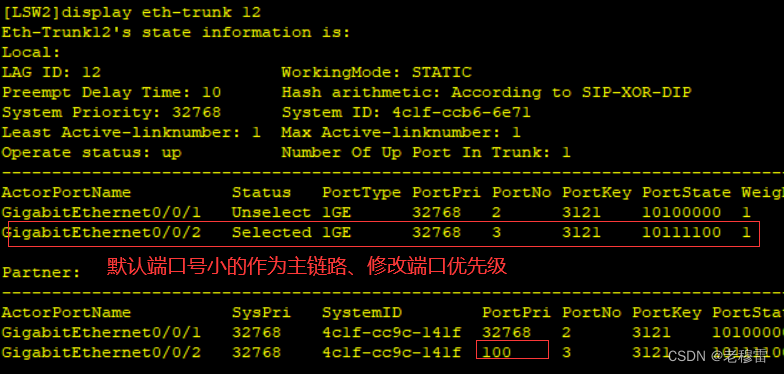

要求.LSW1、LSW2.LSW3链路聚合最大活跃数量1、端口号大的作为主链路。

相关配置命令

trunk号有:12、13、23 (其他同理)

[LSW2]interface Eth-Trunk 12

[LSW2-Eth-Trunk12]display this

#

interface Eth-Trunk12

port link-type trunk

port trunk allow-pass vlan 2 to 4094

mode lacp-static

lacp preempt enable

max active-linknumber 1

lacp preempt delay 10

#

interface GigabitEthernet0/0/1

eth-trunk 12

#

interface GigabitEthernet0/0/2

eth-trunk 12

lacp priority 100

#

验证

2.VLAN划分

1.链路多个vlan运行使用trunk、单个vlan运行使用access

VLAN 88 99 分别是AC互通VLAN、上层核心互通VLAN

[LSW1]display port vlan

[LSW1]int g0/0/24

[LSW1-GigabitEthernet0/0/24]display this

#

interface GigabitEthernet0/0/24

port link-type access

port default vlan 99

#

interface GigabitEthernet0/0/10

port link-type access

port default vlan 88

#

2. LSW2、LSW3VLAN划分(相同)

有线接入VLAN77、无线接入VLAN101(访客)、VLAN101(办公室)

AP有AC的管理VLAN100控制、业务数据流VLAN101\102、链路多个VLAN运行使用trunk

#

interface GigabitEthernet0/0/7

port link-type access

port default vlan 77

#

interface GigabitEthernet0/0/8

port link-type access

port default vlan 77

#

interface GigabitEthernet0/0/9

#

interface GigabitEthernet0/0/10

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 2 to 4094

#

3.AC也有VLAN划分

[AC6005-GigabitEthernet0/0/1]dis this

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 88

#3.IP地址

Cloud云(模拟访问公网)

IP地址设为61.128.1.10 /24 网关61.128.1.254 /24。

方法:http://t.csdn.cn/hDuN0display ip interface brief配置汇聚交换机和AC

AC/AP上线

1.S5700与AC6005互通的路由

[AC6005]ip route-static 0.0.0.00.0.0.0 192.168.88.1

2、配置AP管理VLAN100(AP获取地址)

DHCP option43字段主要是用来:AP可通过DHCP的Option 43属性直接获取无线控制器的IP地址,

从而完成在AC无线控制器上的注册。

#

ip pool vlan100

gateway-list 10.1.100.1

network 10.1.100.0 mask 255.255.255.0

excluded-ip-address 10.1.100.2 10.1.100.45

option 43 sub-option 2 ip-address 192.168.88.2

#

interface Vlanif100

ip address 10.1.100.1 255.255.255.0

dhcp select global

#

2、配置无线业务 VLAN101、102(用户获取地址)

#

ip pool vlan101

gateway-list 10.1.101.1

network 10.1.101.0 mask 255.255.255.0

excluded-ip-address 10.1.101.240 10.1.101.254

dns-list 114.114.114.114

#

interface Vlanif101

ip address 10.1.101.1 255.255.255.0

dhcp select global

#

interface Vlanif102

ip address 10.1.102.1 255.255.255.0

dhcp select global

#

ip pool vlan102

gateway-list 10.1.102.1

network 10.1.102.0 mask 255.255.255.0

excluded-ip-address 10.1.102.250 10.1.102.254

dns-list 114.114.114.114

#

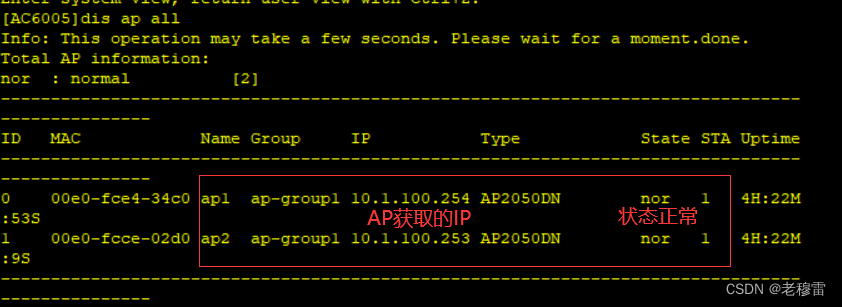

3、配置AP在AC上线

步骤1

在AC6005上创建域管理模板,名称为domain1,配置AC的国家码为中国CN,

然后创建AP组ap-group1,绑定域管理模板domain1到AP组ap-group1

[AC6005]wlan

regulatory-domain-profile name domain1

country-code cn

quit

ap-group name ap-group1

regulatory-domain-profile domain1

步骤2:配置AC的源接口(AC所在的VLAN)

[AC6005]capwap source interface Vlanif 88

步骤3:配置AP认证方式

MAC认证地址

[LSW2]dis int g0/0/8 查看AP获得的硬件地址。

[AC6005]wlan

ap auth-mode mac-auth

ap-mac 4c1f-ccb6-6e71 ap-id 0

ap-group ap-group1

quit

ap-mac 4c1f-ccfa-3470 ap-id 1

ap-group ap-group1

4、配置安全模板

步骤1:配置安全模板,名称为security-1,为open (访客)

名称为security-2,为WPA加密,密码是xxxxx。(办公室)

[AC6005-wlan-view]security-profile name security-1

security open

quit

security-profile name security-1

security wpa psk pass-phrase xxxxxx aes

步骤2:配置SSID模板,名称为ssid-0,Ssid guest

名称为ssid-1配置SSID模板:名称为office。

[AC6005]wlan

ssid-profile name ssid-0

ssid guest

quit

ssid-profile name ssid-1

ssid office

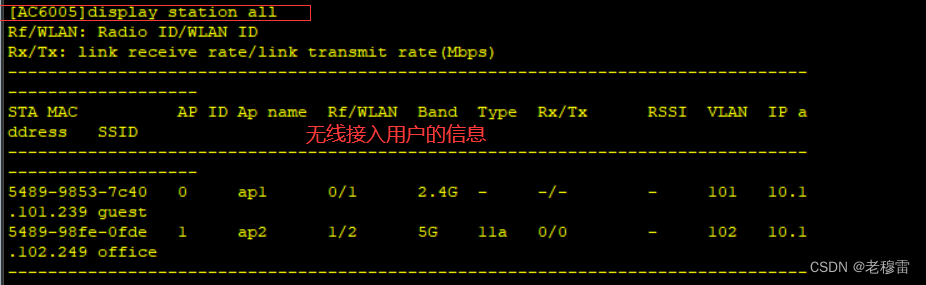

步骤3:配置VAP模板

vap-guest,设置转发方式为直接转发,设置无线业务VLAN为101,

并绑定安全模板security-1和SSID模板ssid-0。

vap-office,设置转发方式为直接转发,设置无线业务VLAN为102,

并绑定安全模板security-2和SSID模板ssid-1。

[AC6005]wlan

vap-profile name vap-guest

forward-mode direct

service-vlan vlan-id 101

security-profile security-1

ssid-profile ssid-0

quit

vap-profile name vap-office

forward-mode direct

service-vlan vlan-id 102

security-profile security-2

ssid-profile ssid-1

步骤4:绑定两个VAP模板到AP组

[AC6005]wlan

ap-group name ap-group1

vap-profile vap-guest wlan 1 radio all

vap-profilevap-office wlan 2 radio all

配置核心交换机

有线网络接入DHCP服务器

1.LSW1配置去核心交换机的路由,以及中继VLAN77

#

interface Vlanif77

ip address 10.1.77.1 255.255.255.0

dhcp select relay

dhcp relay server-ip 192.168.99.1

#

ip route-static 0.0.0.0 0.0.0.0 192.168.99.1

#

2.AR1核心路由器创建地址池,以及回程路由,

排除的路由是固定终端IP的地址例如client、监控

#

ip pool vlan77

gateway-list 10.1.77.1

network 10.1.77.0 mask 255.255.255.0

excluded-ip-address 10.1.77.10 10.1.77.15

dns-list 114.114.114.114

#

ip route-static 10.1.77.0 255.255.255.0 192.168.99.2

#运行隧道协议

1.AR1创建tunel隧道

#

interface Tunnel0/0/1

ip address 50.1.1.1 255.255.255.0

tunnel-protocol gre

source 20.1.1.1

destination 30.1.1.1

#

设置静态路由控制流量进出

1.去往公网的IP地址的默认路由

2.去往员工家里的隧道路由

无线接入用户无法访问ftp、公网、核心层。

#

ip route-static 0.0.0.0 0.0.0.0 20.1.1.2

ip route-static 192.168.0.0 255.255.255.0 Tunnel0/0/1 50.1.1.2

#

配置运营商网络

PPPOE链路实现隧道、公网访问。

固定链路只能实现隧道。

当拨号网络链路失效、切换到固定链路g/0/0。

PPPOE拨号

1.AR2作为PPPoe的服务端提供认证、下发地址。

#

ip pool pppoe

network 123.1.1.0 mask 255.255.255.0

excluded-ip-address 123.1.1.250 123.1.1.252

dns-list 114.114.114.114

#

interface Virtual-Template1

ppp authentication-mode chap

remote address pool pppoe

ip address 123.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/2

pppoe-server bind Virtual-Template 1

#

local-user test password cipher 你的密码

local-user test service-type ppp

#

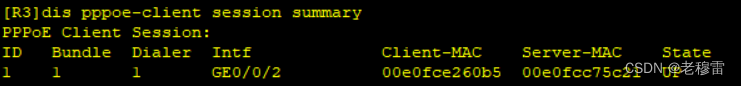

2.AR3作为PPPoe的客户端挑战认证。

#

interface Dialer1

link-protocol ppp

ppp chap user test

ppp chap password cipher 密码

ip address ppp-negotiate

dialer user test

dialer bundle 1

#

#

interface GigabitEthernet0/0/2

pppoe-client dial-bundle-number 1

#

AR3实现链路切换

1.当实际g0/0/2链路出现问题、dialer虚拟链路也失效。

2.默认dialer访问。

#

interface Dialer1

dialer number 1 autodial

#

ip route-static 0.0.0.0 0.0.0.0 30.1.1.2

ip route-static 0.0.0.0 0.0.0.0 Dialer1 preference 59

#

员工家里

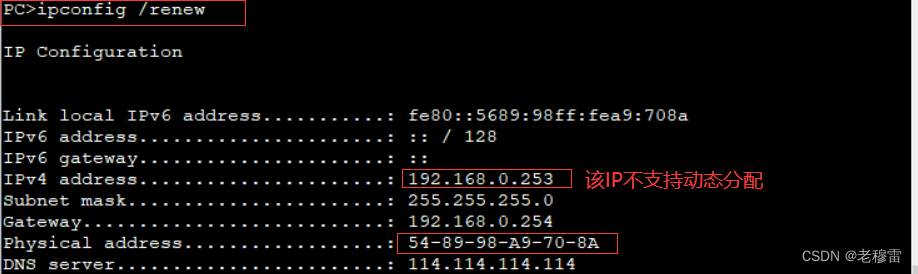

指定主机PC1获取的IP地址

绑定mac地址对应的IP地址

PC1的mac地址54-89-98-A9-70-8A

AR3

#

ip pool 1

gateway-list 192.168.0.254

network 192.168.0.0 mask 255.255.255.0

static-bind ip-address 192.168.0.253 mac-address 5489-98a9-708a

dns-list 114.114.114.114

#

interface GigabitEthernet0/0/1

ip address 192.168.0.254 255.255.255.0

dhcp select global

#

运行隧道协议、控制流量进出

1.AR3隧道协议、只能访问公司主机VLAN77

#

interface Tunnel0/0/0

ip address 50.1.1.2 255.255.255.0

tunnel-protocol gre

source 30.1.1.1

destination 20.1.1.1

#

ip route-static 10.1.77.0 255.255.255.0 Tunnel0/0/0

#

2.ACL抓取PC1的IP地址,NAT访问公网

#

acl number 2000

rule 5 permit source 192.168.0.253 0

#

interface Dialer1

nat outbound 2000

#结果验证

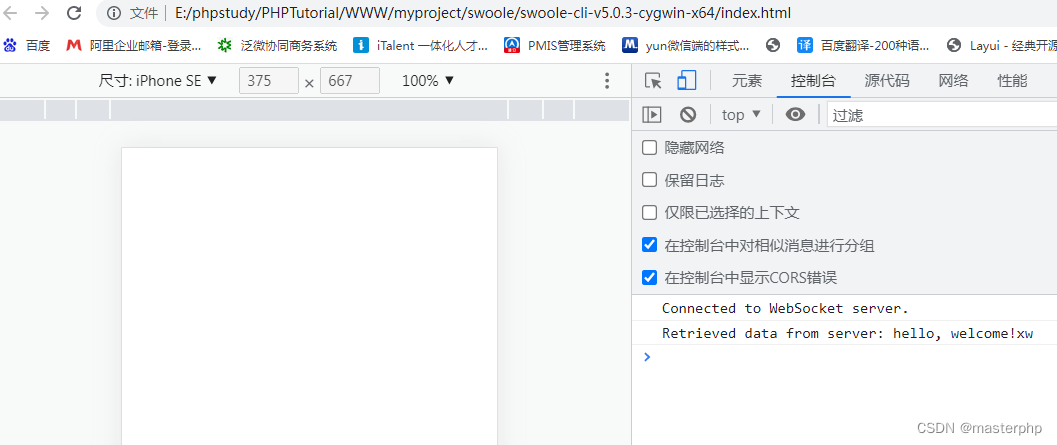

1、PC1/PC2 ping 通 10.1.77.0/24(公司主机)

PC4 ping 通 192.168.0.253(员工家里)

2、PC1 ping 通 61.128.1.10 (公网)

int g0/0/2 shutdown ping 不通公网

3、Clinet4 可以访问ftp服务器 (公司)

PC3/4 ping 通 192.168.77.1 (公司ftp)

实验.zip - 蓝奏云 导入实验配置(.cfg)

wifi密码admin123

缓解焦虑最好的方法:每天感觉自己有输入有输出。