信息安全技术个人信息安全影响评估指南》 一、个人信息安全影响评估定义

个人信息安全影响评估Personal Information Security Impact Assessment,针对个人信息处理活动,检验其合法合规程度,判断其对个人信息主体合法权益造成损害的各种风险,以及评估用于保护个人信息主体的各项措施有效性的过程。1

二、评估基本原理

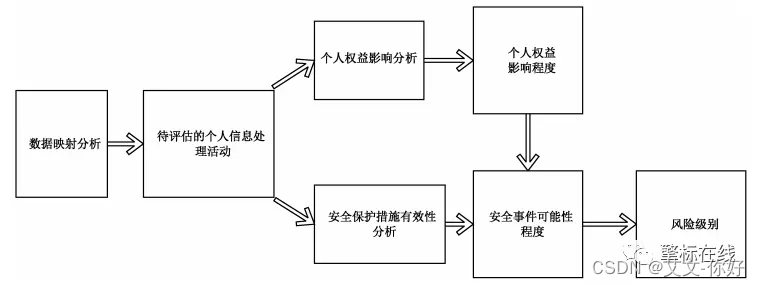

个人信息安全影响评估的基本原理如图1。

开展评估前,需对待评估的对象(可为某项产品、某类业务、某项具体合作等)进行全面的调研,形成清晰的数据清单及数据映射图表(data flow charts),并梳理出待评估的具体的个人信息处理活动。

开展评估时,通过分析个人信息处理活动对个人信息主体的权益可能造成的影响及其程度,以及分析安全措施是否有效、是否会导致安全事件发生及其可能性,综合两方面结果得出个人信息处理活动的安全风险及风险等级,并提出相应的改进建议,形成评估报告。

三、评估实施流程

i

四、评估实施需考虑的要素

1.评估规模

个人信息安全影响评估的规模往往取决于受到影响的个人信息主体范围、数量和受影响的程度。通常,组织在实施该类个人信息安全影响评估时,个人信息的类型、敏感程度、数量,涉及个人信息主体的范围和数量,以及能访问个人信息的人员范围等,都会成为影响评估规模的重要因素。

2.评估方法

评估实施过程中采用的基本评估方法,包括但不限于以下三种:

a)访谈:指评估人员对相关人员进行谈话,以对信息系统中个人信息的处理、保护措施设计和实施情况进行了解、分析和取证的过程。访谈的对象包括产品经理、研发工程师、个人信息保护负责人、法务负责人员、系统架构师、安全管理员、运维人员、人力资源人员和系统用户等。

b)检查:指评估人员通过对管理制度、安全策略和机制、合同协议、安全配置和设计文档、运行记录等进行观察、查验、分析,以便理解、分析或取得证据的过程。检查的对象为规范、机制和活动,如个人信息保护策略规划和程序、系统的设计文档和接口规范、应急规划演练结果、事件响应活动、技术手册和用户/管理员指南、信息系统的硬件/软件中信息技术机制的运行等。

c)测试:指评估人员通过人工或自动化安全测试工具进行技术测试,获得相关信息,并进行分析以便获取证据的过程。测试的对象为安全控制机制,如访问控制、身份识别和验证、安全审计机制、传输链路和保存加密机制、对重要事件进行持续监控、测试事件响应能力以及应急规划演练能力等。

3.评估工作形式

从实施主体来区分,个人信息安全影响评估分为自评估和检查评估两种形式。

自评估是指组织自行发起对其个人信息处理行为的评估,自评估可以由本组织指定专门负责评估、审计的岗位或角色开展,也可以委托外部专业组织开展评估工作。

检查评估是指组织的上级组织发起的个人信息安全影响评估工作。上级组织是对组织有直接领导关系或负有监督管理责任的组织。检查评估也可以委托外部专业组织开展评估。

在确定评估规模,选定评估方法、评估工作形式后,评估实施的具体流程可参照图2内容。1

四、评估实施需考虑的要素

1.评估规模

个人信息安全影响评估的规模往往取决于受到影响的个人信息主体范围、数量和受影响的程度。通常,组织在实施该类个人信息安全影响评估时,个人信息的类型、敏感程度、数量,涉及个人信息主体的范围和数量,以及能访问个人信息的人员范围等,都会成为影响评估规模的重要因素。

2.评估方法

评估实施过程中采用的基本评估方法,包括但不限于以下三种:

a)访谈:指评估人员对相关人员进行谈话,以对信息系统中个人信息的处理、保护措施设计和实施情况进行了解、分析和取证的过程。访谈的对象包括产品经理、研发工程师、个人信息保护负责人、法务负责人员、系统架构师、安全管理员、运维人员、人力资源人员和系统用户等。

b)检查:指评估人员通过对管理制度、安全策略和机制、合同协议、安全配置和设计文档、运行记录等进行观察、查验、分析,以便理解、分析或取得证据的过程。检查的对象为规范、机制和活动,如个人信息保护策略规划和程序、系统的设计文档和接口规范、应急规划演练结果、事件响应活动、技术手册和用户/管理员指南、信息系统的硬件/软件中信息技术机制的运行等。

c)测试:指评估人员通过人工或自动化安全测试工具进行技术测试,获得相关信息,并进行分析以便获取证据的过程。测试的对象为安全控制机制,如访问控制、身份识别和验证、安全审计机制、传输链路和保存加密机制、对重要事件进行持续监控、测试事件响应能力以及应急规划演练能力等。

3.评估工作形式

从实施主体来区分,个人信息安全影响评估分为自评估和检查评估两种形式。

自评估是指组织自行发起对其个人信息处理行为的评估,自评估可以由本组织指定专门负责评估、审计的岗位或角色开展,也可以委托外部专业组织开展评估工作。

检查评估是指组织的上级组织发起的个人信息安全影响评估工作。上级组织是对组织有直接领导关系或负有监督管理责任的组织。检查评估也可以委托外部专业组织开展评估。

在确定评估规模,选定评估方法、评估工作形式后,评估实施的具体流程可参照图2内容。1