一年一度RSA Conference已落下帷幕。作为全球最具规模的安全大会,每年一届的RSAC都是安全行业的风向标。

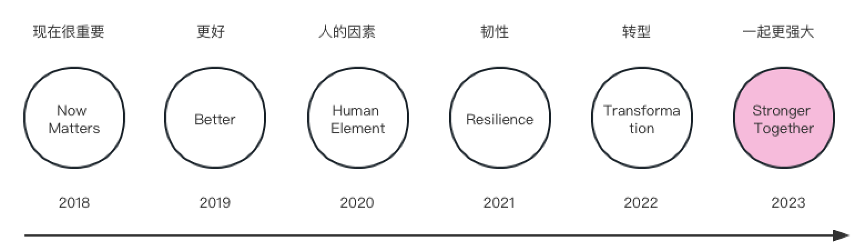

2023年RSAC的主题是:Stronger Together,一起更强大。安全产品往往是场景化的,单点产品解决不同的问题,有机的整合到一起才能发挥更多的作用。

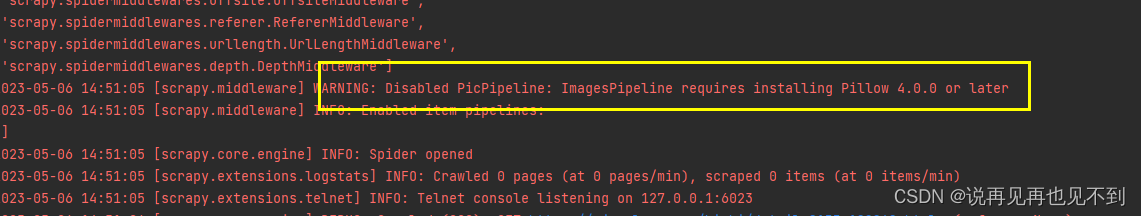

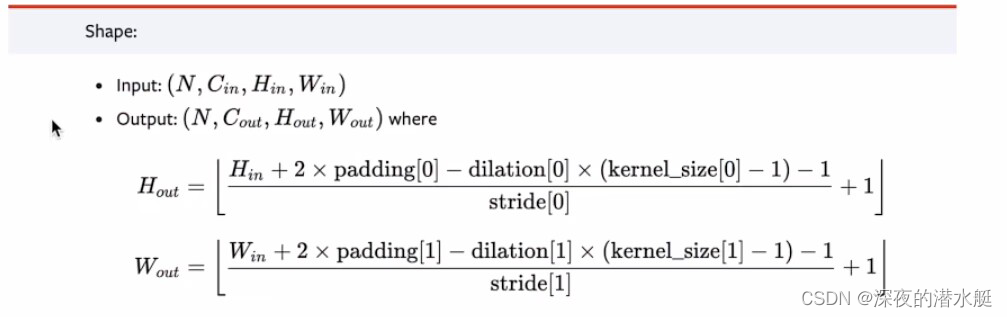

RSAC历年主题

每一届RSAC大会都有一个主题,也都有其寓意所在。

RSAC

历年主题

现在更重要(Now Matters)/2018年

世界上近一半的人口都在互联网上,信息正在以惊人的速度传播。无论我们喜欢与否,我们的个人生活都在变得数字化。网络威胁比以往任何时候都更加严重。

更好(Better)/2019年

掌握最新的威胁,投入额外的时间。

人的因素(Human Element)/2020年

人作为世界上最复杂的因素,也是安全问题的核心来源。解决人的安全,就解决了安全问题。

韧性(Resilience)/2021年

“刚性“的安全体系已经无法满足当前越来越复杂的环境。我们需要一套”韧性“的,快速响应的全域多层防护体系,并且能够快速恢复,保持基本运行,把安全问题降到最低。

转型(Transformation)

/2022年

大家都在转型,数字化转型已经深入到每个行业,我们的思维也在转型,同时安全体系也需要转型。

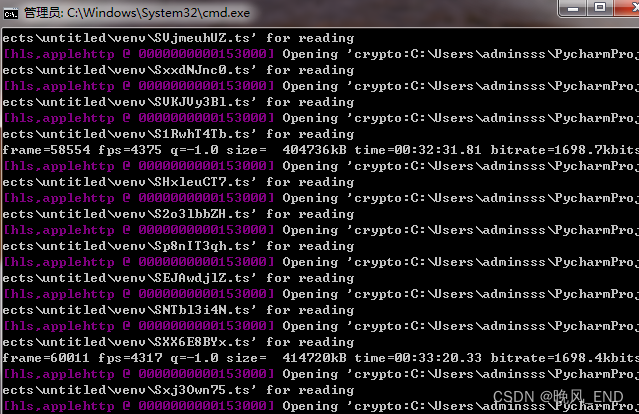

RSAC 2023

2023年度RSAC主题是:Stronger Together(一起更强大)。大会官网首页引用了海伦.凯勒的名言来进一步诠释这一特别的主题:“一个人的力量是有限的,集体的力量是巨大的(“Alone we can do so little; together we can do so much” ,Helen Keller)。该主题无疑在全球遭受世纪疫情、地缘冲突以及持续动荡的国际环境的大背景下是极其鼓舞人心的。

随着人类世界进一步数字化、社区化、多元化和扁平化,与之相对应的数字威胁也正变得更复杂、更具有创造性、破坏性和更难以通过传统的方式应对。因此,人类为了应对不断变化的数字威胁,不能再依靠单打独斗,而是要通过多方的交流、分享、并勇敢的审视和面对失败,才能实现真正意义上的突破。RSAC强调,只有通过团队的共同工作和不断协同创新,才能影响相关政策、建立新的最佳实践,才能确保构建更加多样化、更加坚定和有效的数字安全防御体系。该主题所揭示恰恰是:只有合作是基础的时候,未来才是光明的。

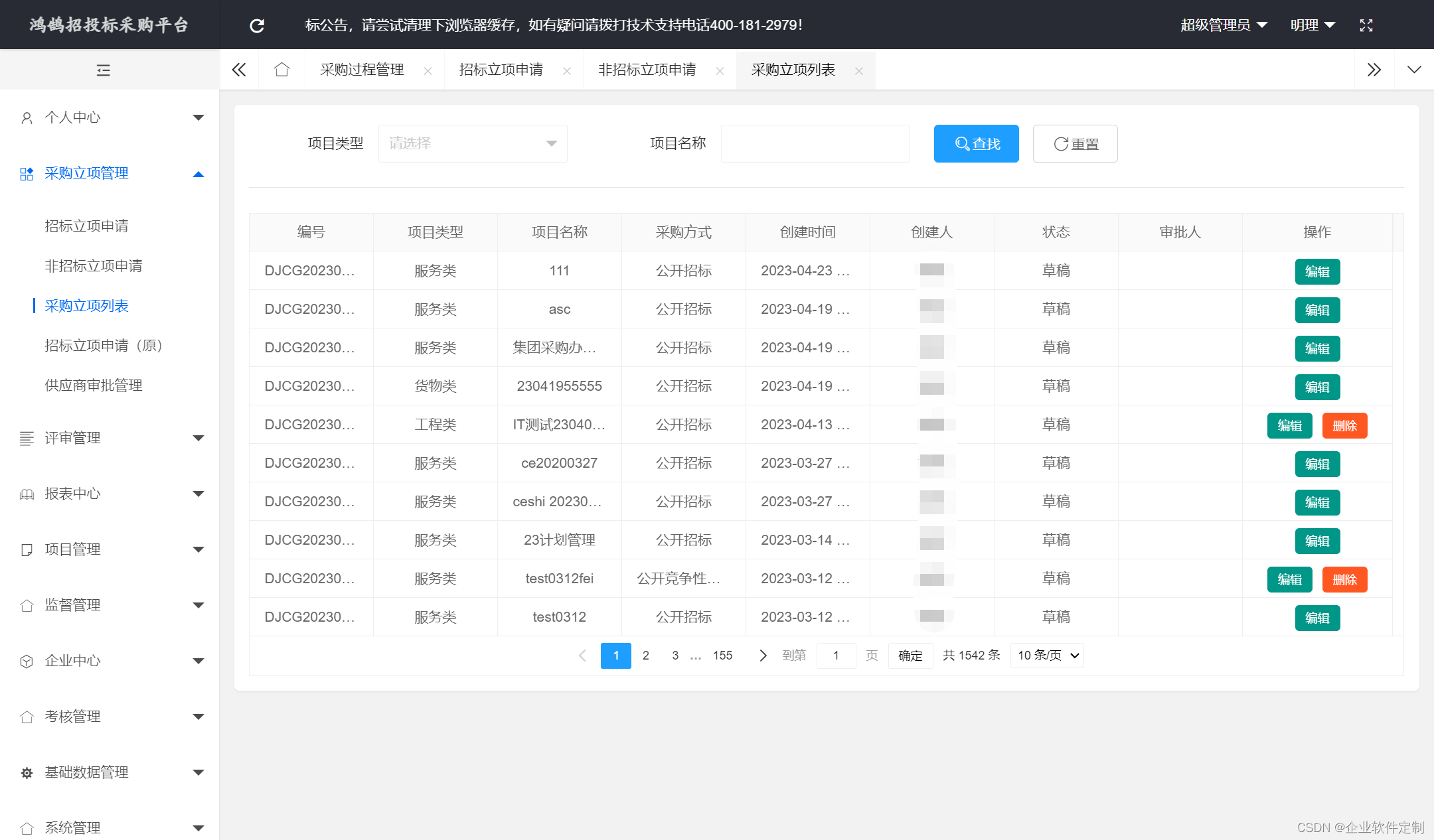

本次大会主题热度排名为:分析、情报和响应(85)、黑客与威胁(82)、风险与管理(82)、DevSecOps(80)、技术基础设施与运营(73)、安全策略与架构(67)、保护数据供应链(57)、云安全与运营(55)。此外, “数据安全”在所有演讲的议题中占比最高,约为所有演讲主题的55%,排名第一。“数据安全”的重要性已经无需再次强调。然而“数据安全”体系建设要比“网络安全”来的更复杂,因为数据跟业务关联性更高。美创科技在数据安全行业耕耘了多年,积累了大量的理论和实践,并且形成了一套完整的理论体系和产品方案体系。

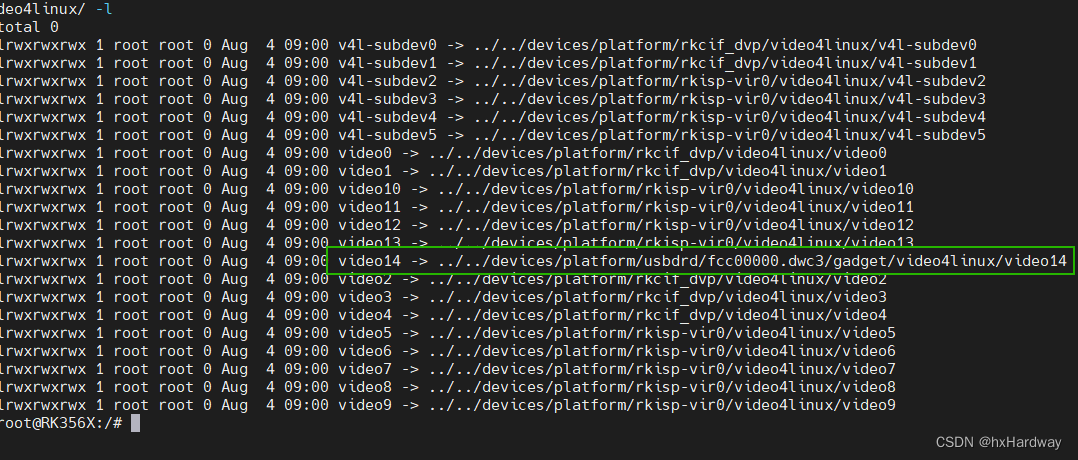

“韧性”数据安全体系

Stronger Together,一起更强大。“一起”绝对不是简单的放到一起,简单的产品堆叠肯定不是目标。我们需要的是有机的整合。

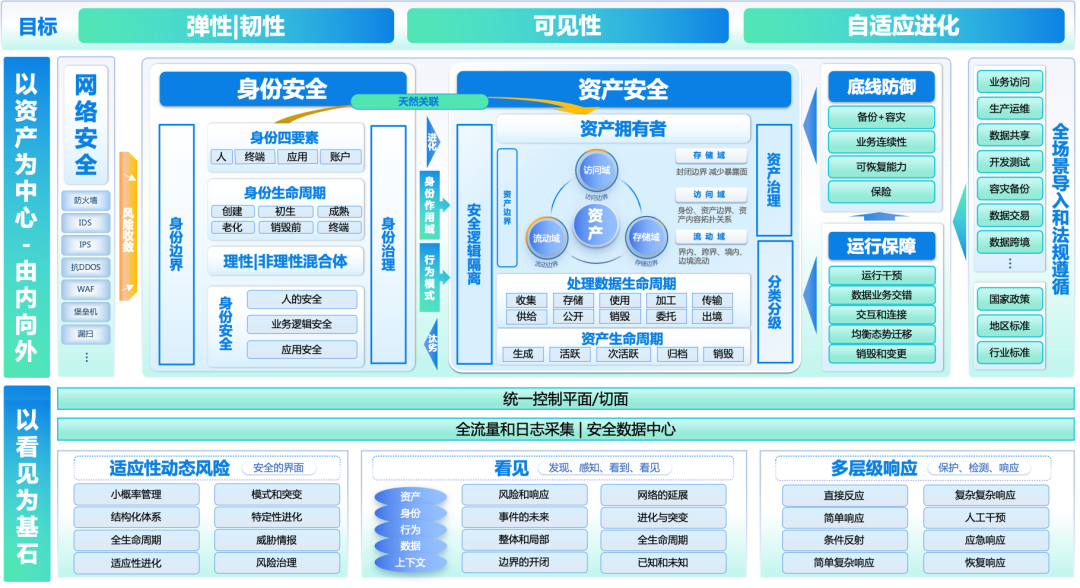

“韧性”数据安全体系:实现复杂系统的可见性,快速的感知、干预和恢复,让数据在遭受威胁的时候能够快速响应以及攻击发生后的快速恢复,同时通过适应性进化来持续保障身份和资产全生命周期的安全。

数据安全体系和网络安全有着本质的不同

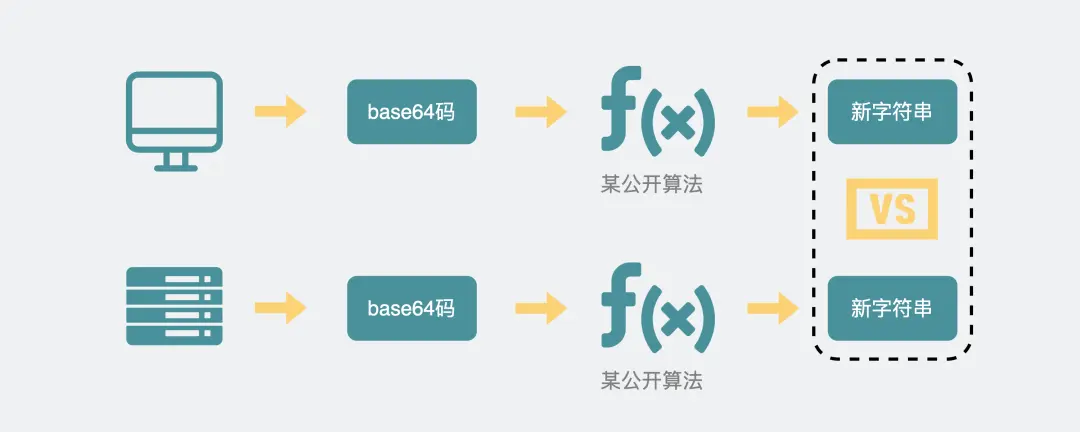

因为数据的特殊性,我们需要一套新的防护体系,以数据为中心,以身份为边界,以风险为界面,由内而外的建立安全体系,从确定性更高的数据资产出发,通过全域身份,建立多层防护体系。

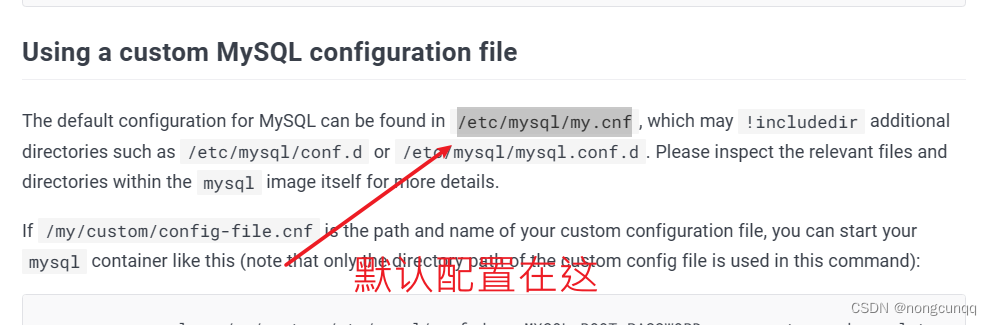

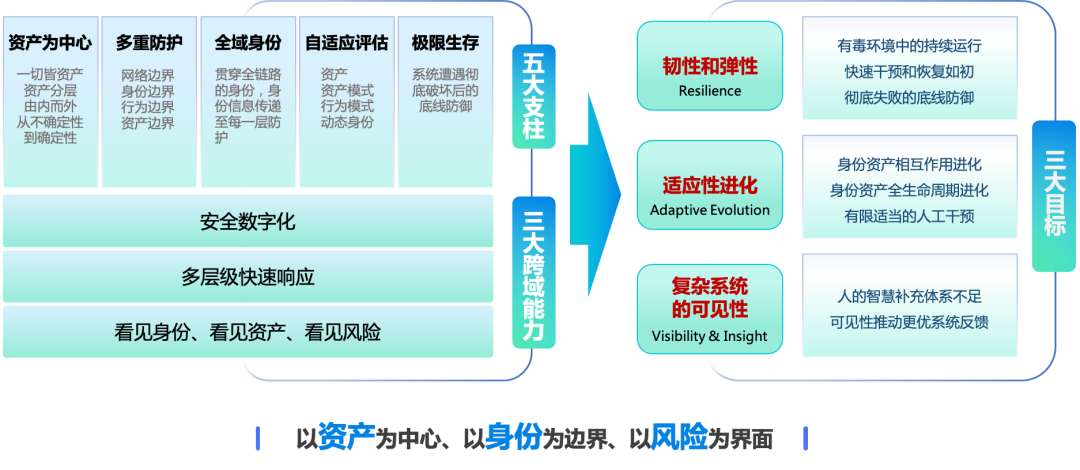

三大目标

-

韧性:拒敌于千里之外的“刚性”体系,显然在今天已经不切实际。无论是系统的漏洞还是内部人员的因素,堡垒肯定会被攻破。尤其是在数据价值无限放大的今天,寄希望于内部没有坏人是不可能的。我们的系统一定会被入侵,我们需要在有毒的环境中工作,在受攻击的过程中快速响应,在受攻击后快速恢复,建立底线防御。

-

适应性进化:安全三要素:身份、行为、资产。无论是哪一个,都不是静态的。身份每天都在变化,访问的上下文也在变化;行为也是处于不停的变化中;资产,作为数据安全的核心,数据资产显然也不是静态的,资产的重要性、资产的拓扑关系、资产的访问模式无时无刻不处于变化过程中。持续自适应进化体系的建立是“韧性”数据安全体系的一个关键指标。通过对身份、行为、资产的动态评估,建立风险体系,并且反馈到访问控制引擎,形成闭环。让风险在实时变化中缩小,提高数据安全能力。

-

复杂系统的可见性:只有看得到、看得见才能被管理。无论是资产、身份,还是风险,都需要被可视化的展现出来,任何看不见的东西都是无从感知的。看见后,我们才能去治理它,去保护它。

五大支柱、三大跨域能力

-

五大支柱

-

1. 以资产为中心:数据是数据安全的起点,通过资产梳理、分类分级,进行资产治理,定义资产边界,建立资产拓扑,确定资产访问模式,由内而外构建防御堡垒。

-

2. 多重防护:以网络边界为第一道边界,身份边界为第二道边界,层层纵深防护。每一道边界都可以把攻击反弹到原点。

-

3. 全域身份:贯穿全链路的身份,身份信息传递到每一层防御中。

-

4. 持续自适应进化:从资产、身份、资产身份相互作用三个维度动态持续评估,根据动态数据进行策略调整,并且自动化响应。

-

5. 极限生存:当系统遭遇彻底破坏后仍具备足够的冗余能力以支持数据和系统快速重建。

-

三大跨域能力

-

1. 安全数字化:历史数据作为安全基线标准,风险通过数字展现,数据驱动安全。

-

2. 多层级快速响应:从简单响应、条件反射、复杂分析等多个维度建立响应机制。响应有轻有重,我们必须建立分层的响应机制应对风险。

-

3. 看见身份、看见资产、看见风险:看见是一切的基础,只有看得见,才能进行治理、防护、响应等安全措施。

-

以资产为中心,以身份为边界,以风险为界面

-

1. 以资产为中心:越是靠近资产可确定性越高,由内而外的建立防御体系更加能够体现“韧性”。以全域身份为标识,逐级抵御的防护体系。资产离我们比较近,资产本身的重要性、资产的变化、资产间的关系,包括资产访问边界都是相对比较容易做出正确的治理的。在错综复杂的世界中,在不确定性很高的环境里,寻找高确定性的支撑点,往往可以帮助我们做好更好的选择。以资产为中心,由内而外的建设数据安全体系能够提高防御的韧性。

-

2. 以身份为边界:身份是贯穿整个资产访问的核心标识。连接多重防护的线索也是身份,即全域身份。身份是继网络边界后的第二道边界,在网络边界被突破后,发挥作用。当网络边界被突破后,攻击者在没有获取正确的身份前,还是不能做他想做的事情。当然攻击者通过假冒身份或者击穿了身份边界,之后身份行为模式将发挥作用。身份和身份行为模式在一定程度上把安全又提高了一个门槛。身份边界在整个韧性数据安全体系里扮演着重要的作用。

-

3. 以风险为界面:人总是从风险感知安全问题。把风险可视化的展现出来是数据安全的一个核心命题。从基于经验的风险治理转向可推导的结构化风险体系,可以让风险治理变得更加有效,面对更多的未知风险。

“韧性”数据安全体系

这个世界越来越复杂,越来越体现不确定性。而在充斥着高度不确定性的复杂环境里面,我们需要回到原点,找寻确定性更高的支撑点。我们的五大支撑点就是用来支撑起整个“韧性”数据安全体系的。一旦有了可靠的支撑点,我们就可以通力合作,建立起有机的整体防护体系。Stronger Together,一起更强大。

以“网络边界”为第一道防线,大幅度缩小风险敞口。然后身份作为第二道防线、资产作为第三道防线,再从底层防御进行布局。每一层防线通过全域身份进行拉通。每一层攻击中都能快速响应,并且在最后提供底层恢复能力,提高灾后最低限度运行能力以及重建速度。