传统的微软操作系统(OS)可能会一直伴随着我们,操作系统使用统计数据显示,传统操作系统的总市场份额仍在10%以上。Windows的总安装基数为13亿,大约有1.5亿个终端仍在运行旧版操作系统。

数十万组织的终端和服务器采用不受支持的操作系统。如果您在制造业、金融业、医疗业或教育业,您可能非常清楚遗留系统带来的安全问题。

SANS Institute最近的一项调查发现,54.3%的公司报告说,他们最大的安全挑战之一是将传统技术与现代ICS和OT系统集成。

传统IT系统的风险

许多公司也面临着从其环境中删除原有的应用程序的挑战。存在着“如果它没有坏……”的想法。

传统环境可以继续正常地运行,是它们成为遗留环境的首要原因。对于许多考虑迁移成本的企业决策者来说,尽可能长时间地保留过时的系统是有意义的。

不幸的是,传统IT系统的风险随着时间的推移而变得复杂,废弃操作系统中不断出现的漏洞就是明证。例如,Windows7在进入“生命周期结束”后,在2023年发布了超过43个CVE,而Windows Server2008有95个CVE。

旧版本的应用程序(如已停用的Microsoft Office版本或自定义业务应用程序)扩展了攻击媒介。旧版本的应用程序是威胁参与者的金矿,它们的漏洞在被发现很长时间后可以被回收到新的漏洞中。例如,一个鲜为人知的2004年的ApacheWeb服务器CVE被利用来进行加密挖掘。旧版本系统的硬件方面,如未打补丁的基本输入输出系统,可能会增加这种风险。

新版本的系统并不完美,但通常情况下,系统或应用程序越旧,破坏就更容易达成。

传统IT安全挑战

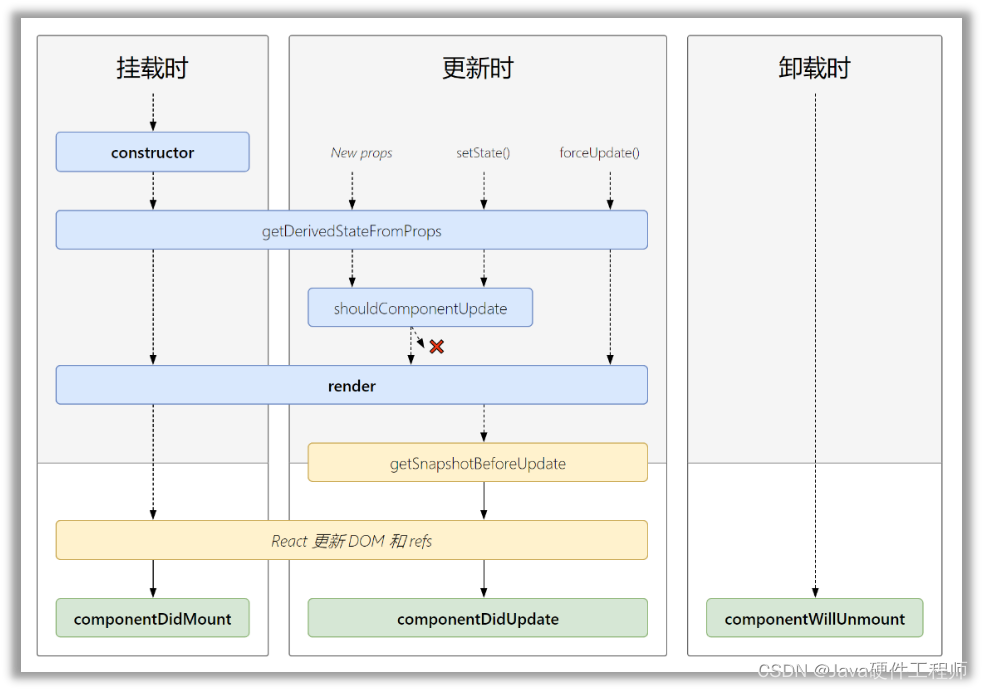

传统的Windows系统具有设计限制,缺乏EDR查看操作系统和进程通信所需的安全体系结构。具体地说,较旧的操作系统具有有限的事件跟踪(ETW),并且缺乏现代系统常见的高级反利用功能。例如,AMSI、CFG、ACG等。

这种可见性的缺乏极大地限制了它们的探测能力。从预防的角度来看,许多EDR依赖Microsoft Defender AV进行基线保护,包括Microsoft基于签名和机器学习的检测、威胁情报和响应能力。但Defender AV是在2015年才与Windows 10一起发布的,因此在2015年前的Windows系统上运行的EDR提供的预防能力有限。从计算角度来看,传统系统存在操作系统设计限制,通常无法运行终端保护平台(EPPS)和终端检测与响应(EDR)等高级安全解决方案。

因此,传统系统通常只受基本、过时的防病毒(AV)解决方案保护。对于依赖高级EDR来保护其较新系统的组织来说,这会造成高度不一致的攻击面。

为了应对这些挑战,Morphisec与来自ITProTV的微软专家Adam Gordon举行了一次网络研讨会。我们讨论了:

-

运行遗留系统的安全风险

-

哪个是更大的传统挑战——终端还是服务器

-

为什么将传统终端迁移到现代操作系统如此困难?

-

为什么传统的EPP和EDR工具难以保护遗留系统?

-

改进遗留系统安全状况的实用建议

使用自动移动目标防御保护旧版本IT系统

传统系统是低带宽环境,缺乏操作系统体系结构和计算能力,无法支持基于扫描的安全解决方案,如下一代防病毒(NGAV)、EPP和EDR/XDR。

然而,Morphisec的自动移动目标防御(AMTD)可以保护Windows和Linux传统系统免受高级网络攻击,如无文件攻击、内存攻击、勒索软件和供应链攻击。6MB的Morphisec足够轻量,可以在Raspberry PI上运行,不需要更新签名或安全标志,不依赖传统操作系统所缺乏的可见性功能,因为它不需要互联网连接,甚至可以保护系统。

Morphisec的AMTD的工作原理是变形运行时内存环境,移动系统资产,并将诱饵留在原来的位置。

受信任的系统进程可以毫无问题地运行,对攻击者隐藏起来,而任何试图与诱饵接触的代码都会被捕获以进行取证分析。

Gartner称AMTD为“..一种新兴的改变游戏规则的技术,用于提高网络防御能力。”

虹科入侵防御方案

虹科入侵防御解决方案,是移动目标防御技术的领导者,已经证明了这项技术的威力。我们已经在5000多家企业部署了MTD驱动的漏洞预防解决方案,每天保护800多万个端点和服务器免受许多最先进的攻击。事实上,摩菲斯目前每天阻止15,000至30,000次勒索软件、恶意软件和无文件攻击,这些攻击是NGAV、EDR解决方案和端点保护平台(EPP)未能检测和/或阻止的。(例如,摩菲斯客户的成功案例,Gartner同行洞察力评论和PeerSpot评论)在其他NGAV和EDR解决方案无法阻止的情况下,在第零日就被阻止的此类攻击的例子包括但不限于:

-

勒索软件(例如,Conti、Darkside、Lockbit)

-

后门程序(例如,Cobalt Strike、其他内存信标)

-

供应链(例如,CCleaner、华硕、Kaseya payloads、iTunes)

-

恶意软件下载程序(例如,Emotet、QBot、Qakbot、Trickbot、IceDid)

虹科摩菲斯为关键应用程序,windows和linux本地和云服务器提供解决方案,2MB大小快速部署。