因为工作需要,这里验证了下LDAP未授权。

以下是收集到的资料,最后是具体使用!!!!!

更新

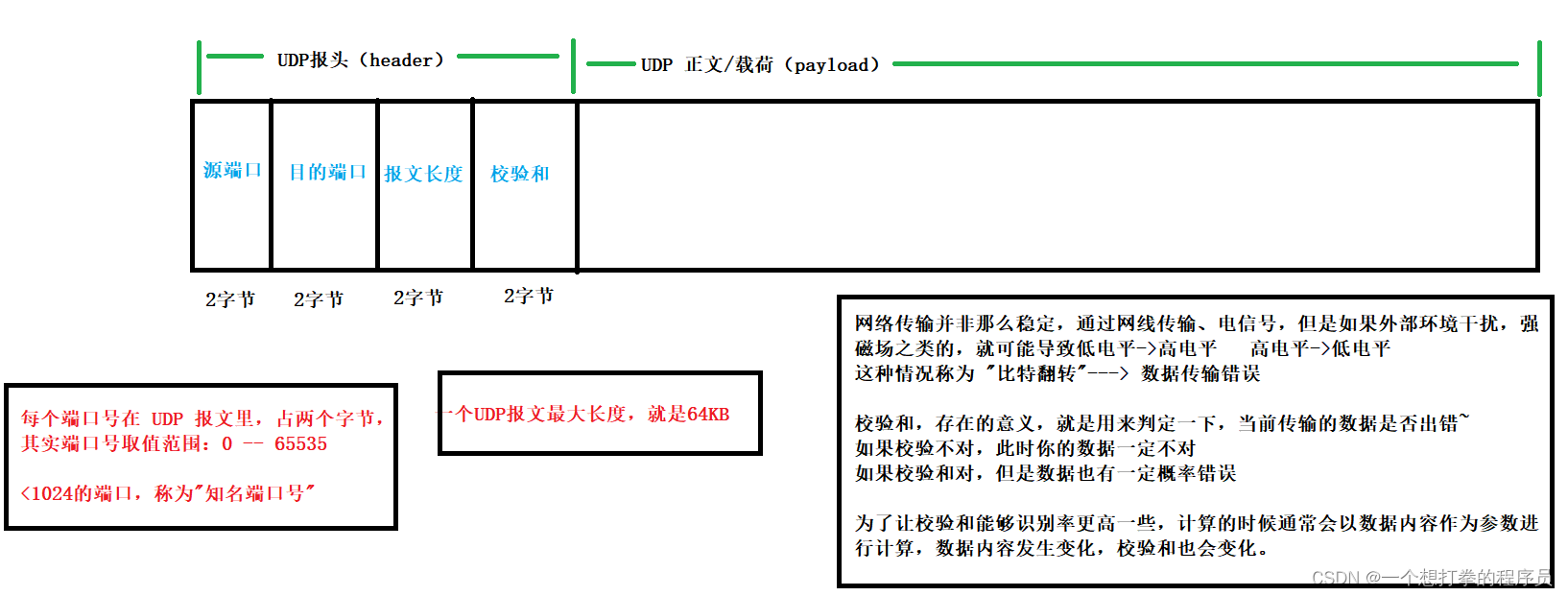

2)连接ad域有两个地址: ldap://http://XXXXX.com:389 和 ldap://http://XXXXX.com:636(SSL)。

3) 端口389用于一般的连接,例如登录,查询等非密码操作,端口636安全性较高,用户密码相关操作,例如修改密码等。

(这里说明一下,只要有LDAP服务,那就必定有这2个端口(389端口和636端口),既然如此,那就用389端口好了)

楼主测试,只有下面的msf有效果,nmap没用。。。

这里顺便说下,具体流程,先用nmap探测开放389端口的ip。

nmap -sS -Pn -n --open -p 389 -T4 -iL 1.txt -oX dd.xml

然后再用下面的msf批量检测LDAP未授权!

ldap安装

https://www.cnblogs.com/xiaozi/p/8276962.html

安装的时候,出来这一步一定要选MDB外,其他默认(最好用win7测试)

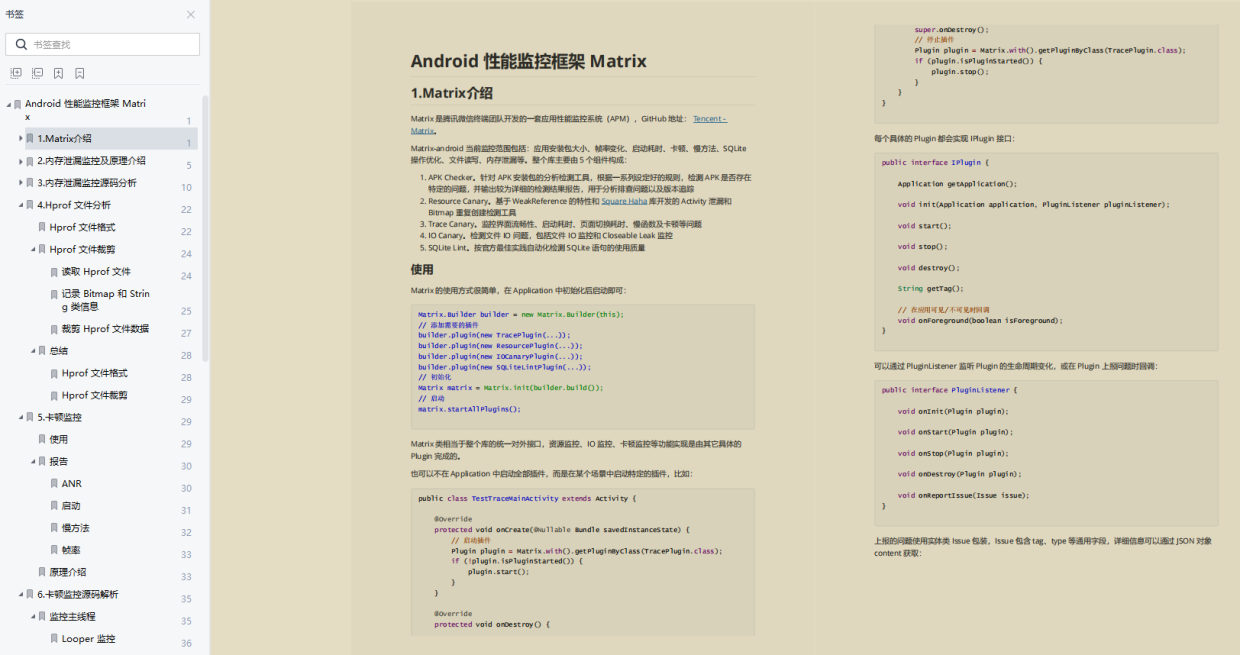

一、LDAP未授权访问漏洞-验证。

LDAP未授权访问漏洞-验证

nmap的一些脚本使用

Nmap 使用

nmap脚本使用总结

nmap脚本的官方文档

https://nmap.org/nsedoc/scripts/ldap-brute.html

对于NOVELL LDAP 轻量级目录服务的学习理解

https://blog.csdn.net/langzhiwang888/article/details/84351803

LDAPDomainDump:一款通过LDAP实现的活动目录信息收集工具

https://www.freebuf.com/sectool/213712.html

从RCE到LDAP信息泄漏

https://www.freebuf.com/articles/web/199046.html

使用LDAP查询快速提升域权限 – DM

http://www.vuln.cn/6717

msf

https://blog.csdn.net/weixin_30834019/article/details/97369527

IMail LDAP Service Buffer Overflow

http://www.guanting.com/security/exploit/information/17391.html

二、具体操作

https://nmap.org/nsedoc/scripts/ldap-novell-getpass.html

命令

nmap -p 636 --script ldap-novell-getpass --script-args ldap-novell-getpass.username="CN=admin,O=cqure" ldap-novell-getpass.password=pass1234 ldap -novell-getpass.account="CN=paka,OU=hr,O=cqure"' 10.191.96.197

https://nmap.org/nsedoc/scripts/ldap-rootdse.html

msf_ldap_hashdump

更新链接

https://zhuanlan.zhihu.com/p/46324379