在这个数据驱动的时代,一次数据泄露就可能影响到数亿甚至数十亿人。数字化转型进一步推动了数据的移动,而随着攻击者加速利用日常生活中的数据依赖性,数据泄露也正随之扩大。一旦边界的防线被攻破或绕过,攻击者就可以在数据中心内部横向移动,而中心内部基本没有安全控制的手段可以阻止攻击。

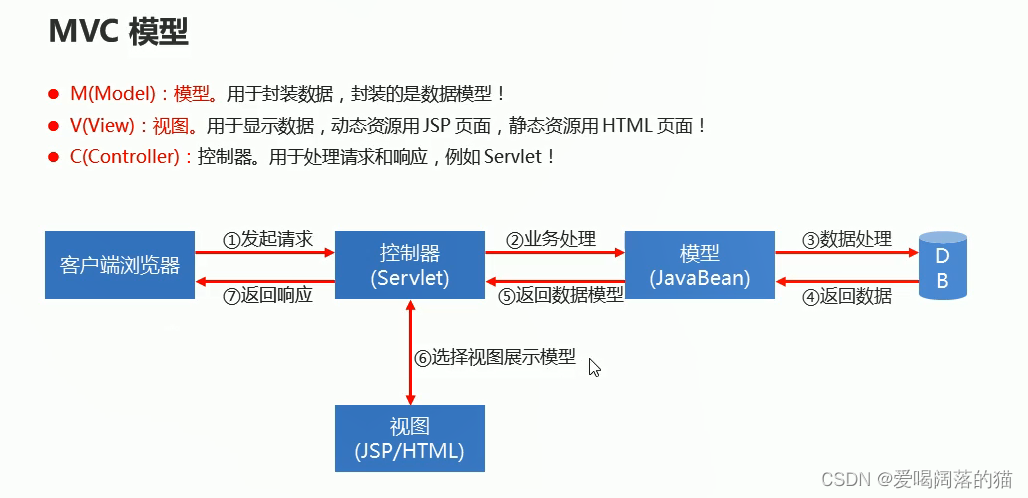

一直以来,企业广泛采用纵深防御技术(defensin depth)和最小权限逻辑(least privilege)来进行企业网络安全管理。而隔离是实现这两个理念的基本方式,实现可信网络与外部网络的隔离,内部不同安全级别间划分安全域,通过设置安全策略按需赋予访问权限。其中网络隔离技术有很多种,包括:

1.物理网络隔离:在两个DMZ之间配置一个网络,让其中的通信只能经由一个安全装置实现。在这个安全装置里面,防火墙及IDS/IPS规则会监控信息包来确认是否接收或拒绝它进入内网。这种技术是最安全但也最昂贵的,因为它需要许多物理设备来将网络分隔成多个区块。

2.逻辑网络隔离:这个技术借由虚拟/逻辑设备,而不是物理的设备来隔离不同网段的通信。

虚拟局域网(VLAN):VLAN工作在第二层,与一个广播区域中拥有相同VLAN标签的接口交互,而一个交换机上的所有接口都默认在同一个广播区域。支持VLAN的交换机可以借由使用VLAN标签的方式将预定义的端口保留在各自的广播区域中,从而建立多重的逻辑分隔网络。

虚拟路由和转发:这个技术工作在第三层,允许多个路由表同时共存在同一个路由器上,用一台设备实现网络的分区。

多协议标签交换(MPLS):MPLS工作在第三层,使用标签而不是保存在路由表里的网络地址来转发数据包。标签是用来辨认数据包将被转发到的某个远程节点。

虚拟交换机:虚拟交换机可以用来将一个网络与另一个网络分隔开来。它类似于物理交换机,都是用来转发数据包,但是用软件来实现,所以不需要额外的硬件。

为了防止内部核心数据泄露,绝大多数企业都实施了内外网隔离,甚至在内部网络中又划分出了研发网、办公网、生产网等。日常工作中,在办公网与研发网之间或内外网之间进行跨网数据交换不可避免。在网络隔离状态下,企业一般是采取哪些传统方式进行文件数据传输,这些方式又存在哪些问题呢?

1.U盘/移动存储介质:容易携带和传播病毒,造成网络和信息安全事故;容易遗忘、丢失、损毁,难以管控;无法做到事前审核;没有完整的日志记录,发生数据泄露事故时难以追溯

2.双网卡FTP/双FTP:双网卡FTP,不满足网络隔离合规要求;双FTP,需要IT协助人工拷贝,工作繁琐,责任不清;无法事前审核或审核过程和文件脱离;不具备完善的日志审计功能

3.网闸自带文件摆渡:无法做到事前审核;日志不完整,仅针对摆渡环节,缺乏对数据来源、去向的记录;采用文件同步机制,一旦建立同步规则,后续难以控制;不便于终端用户使用

4.U盘、FTP、邮件、微信、QQ:传输大文件、批量文件时,可靠性差,容易发生中断、错误等异常情况,操作效率低下,业务用户抱怨严重。

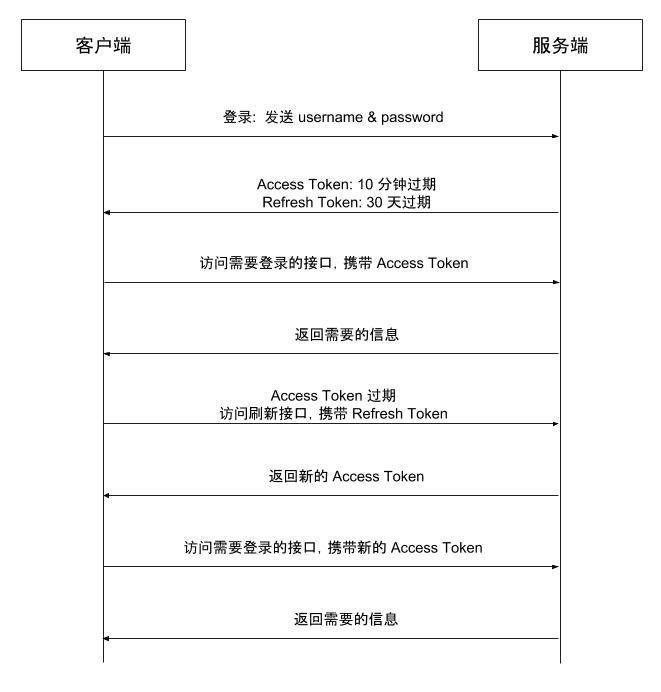

目前市面上有一款跨网文件安全交换系统,可以解决以上问题,提高工作效率及业务流转----《Ftrans Ferry跨网文件安全交换系统》。它可以对跨网文件摆渡进行审批审计,自动对文件进行病毒检查和敏感信息检测,并对大体量业务数据、研发数据提供高性能、高可靠的跨网交换保障。下面为大家介绍几点特性:

1.实施灵活性强:适用于防火墙/网闸/虚拟桌面/DMZ/VLAN/软件逻辑等网络隔离架构,前置机模式,多站点部署,网络边界清晰,符合等保合规要求

2.内置审批流程:可按需配置文件摆渡投递的授权关系和审批策略,支持外部BPM/OA审批集成;内置病毒查杀引擎,支持ICAP协议集成;自动检查文件类型和敏感信息;在线预览和预览水印

3.日志审计:可对文件交换行为和原始文件进行完整的日志审计,文件设有默认有效期,过期文件自动清理归档

4.文件交换统计报表:空间存储统计、个人存储统计、空间流量统计、文件下载转存统计

5.充分的适应性和集成能力:全面适应大型组织IT架构和基础设施

综上所述,《Ftrans Ferry跨网文件安全交换系统》简便易用,提升网间文件协作效率,使用通用浏览器即可实现内网上传、外网下载,支持批量和超大文件的可靠传输和跨网摆渡。可适配于多种网络隔离环境,支持多个隔离网之间的复杂交换规则,广泛应用于高科技行业、高新制造业、金融业等行业,是解决网络隔离条件下,网间文件安全收发、摆渡的理想解决方案。