保密性实现

访问控制:防止敌手访问敏感信息

信息隐藏:避免敌手发现敏感信息

信息加密:允许观测,但无法提炼信息

几种分组密码工作模式的区别:

| 名称 | 全称 | 优点 | 缺点 |

|---|---|---|---|

| ECB | 电子密码本模式 | 简单、快速、并行 | 不抗重放 |

| CBC | 密码分组链接模式 | 明文变化不影响密文,并行(解密) | 出错连锁反应,加密不能并行 |

| CFB | 密文反馈模式 | 不需要填充,并行(解密) | 不抗重放,出错连锁反应 |

| OFB | 输出反馈模式 | 不需要填充 | 不并行,密文反转导致明文反转 |

| CTR | 计数器模式 | 不需要填充,并行 | 密文反转导致明文反转 |

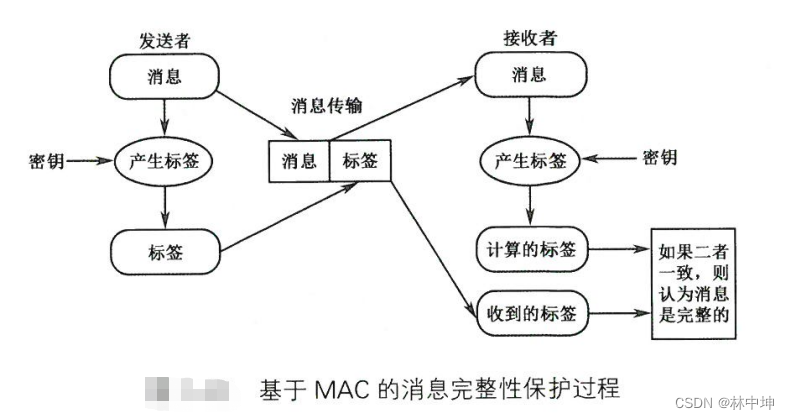

完整性实现

访问控制:限制非授权实体修改被保护的数据

损坏检测:一般通过消息鉴别码(MAC)或者数字签名实现

真实性实现

基于密码技术的鉴别机制

书中内容太繁琐,其实就是运用一些密码算法来鉴别,验证,直接应用场景举例:

场景一:我加密,你能解密,我就信你,至于加密技术就很多了,对称,公钥,杂凑,散列,标识等。

场景二:同一个东西,我算出一个值(例如M-D算法技术),我让你算出一个值,咱两一样,我就信你。

注意,不管哪种方式都要尽量做到抗重放。

基于静态口令的鉴别机制

所谓口令其实就是密码或者PIN码,但是要利用密码技术来提高口令的安全性。

基于动态口令的鉴别机制

类似于手机短信验证码,实时的,其结果可能受秘密值,时间戳,等因素决定

基于生物特征的鉴别机制

虹膜,指纹,声音,人脸等。

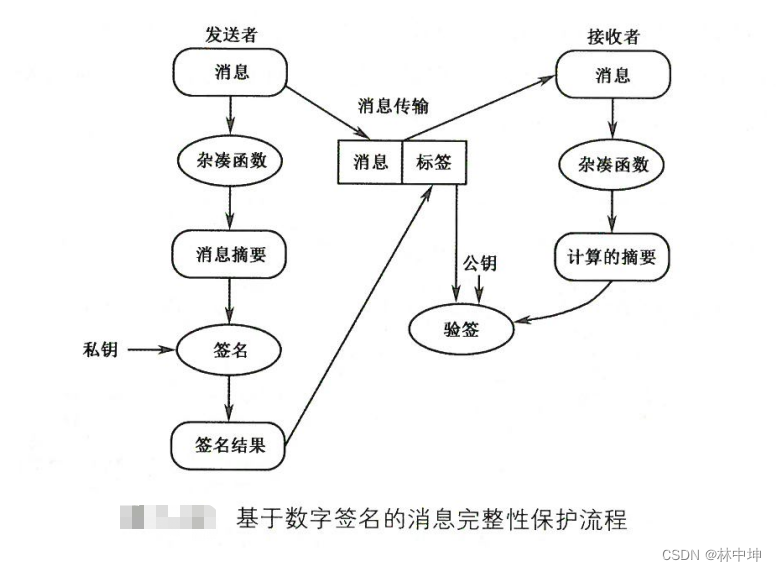

不可否认性实现

起源不可否认:

传递不可否认:

以上两类都基于数字签名,简单说,发起者用自己的私钥进行签名,其他人用发起者的公钥解密进行验证。