文章目录

- 前言

- 安全厂商

- 安全设备种类

- 拓扑图

- 防火墙

- IDS

- IPS

- waf

- 上网行为管理器

- 数据库审计系统

- 全流量设备

- 蜜罐

- 态势感知

前言

最近在了解安全设备的基本原理,简单做一下笔记。

安全厂商

深信服、浪潮、奇安信、绿盟、山石网科、启明星辰、安恒、360、新华3

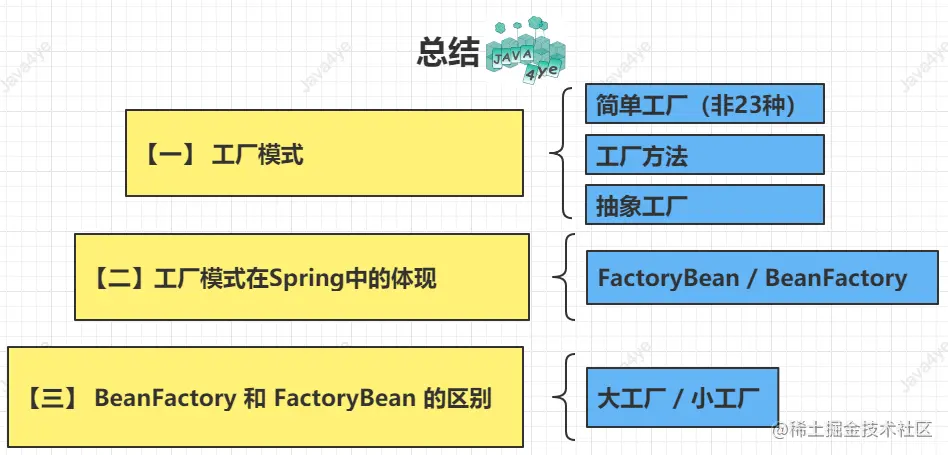

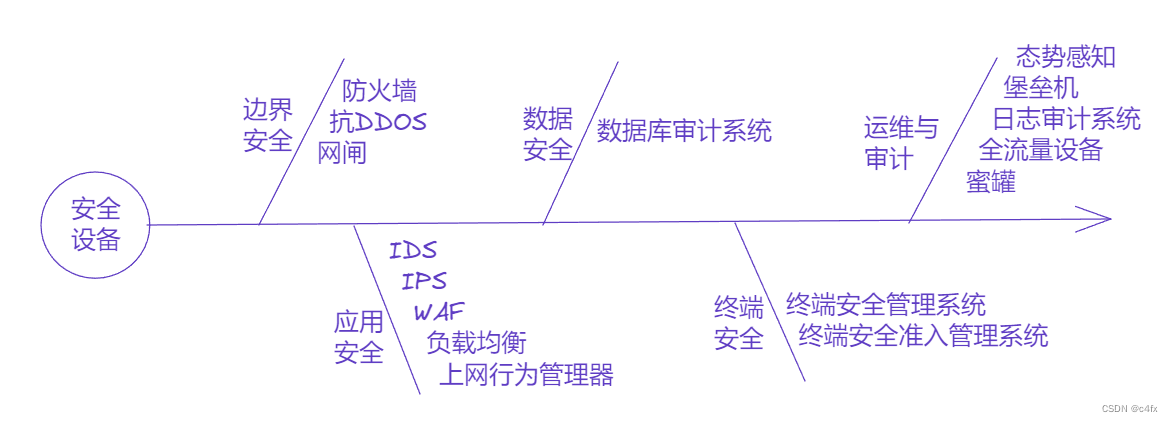

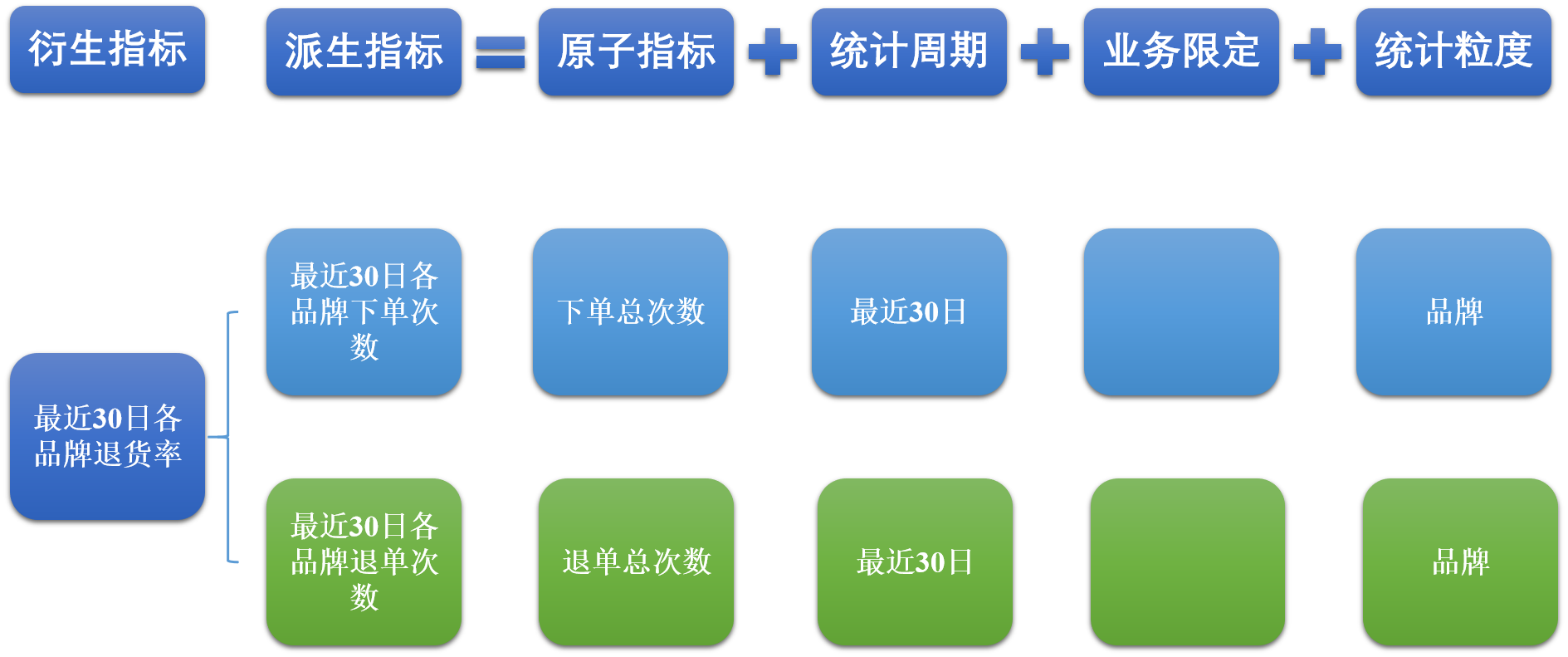

安全设备种类

按照这个线路去学习安全设备,自己能复述一遍简单的原理,按照顺序更方便回忆。

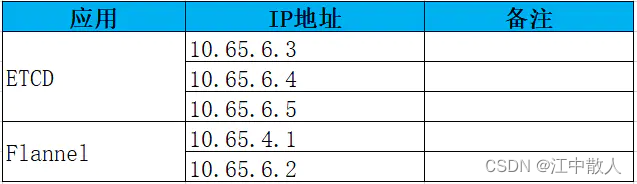

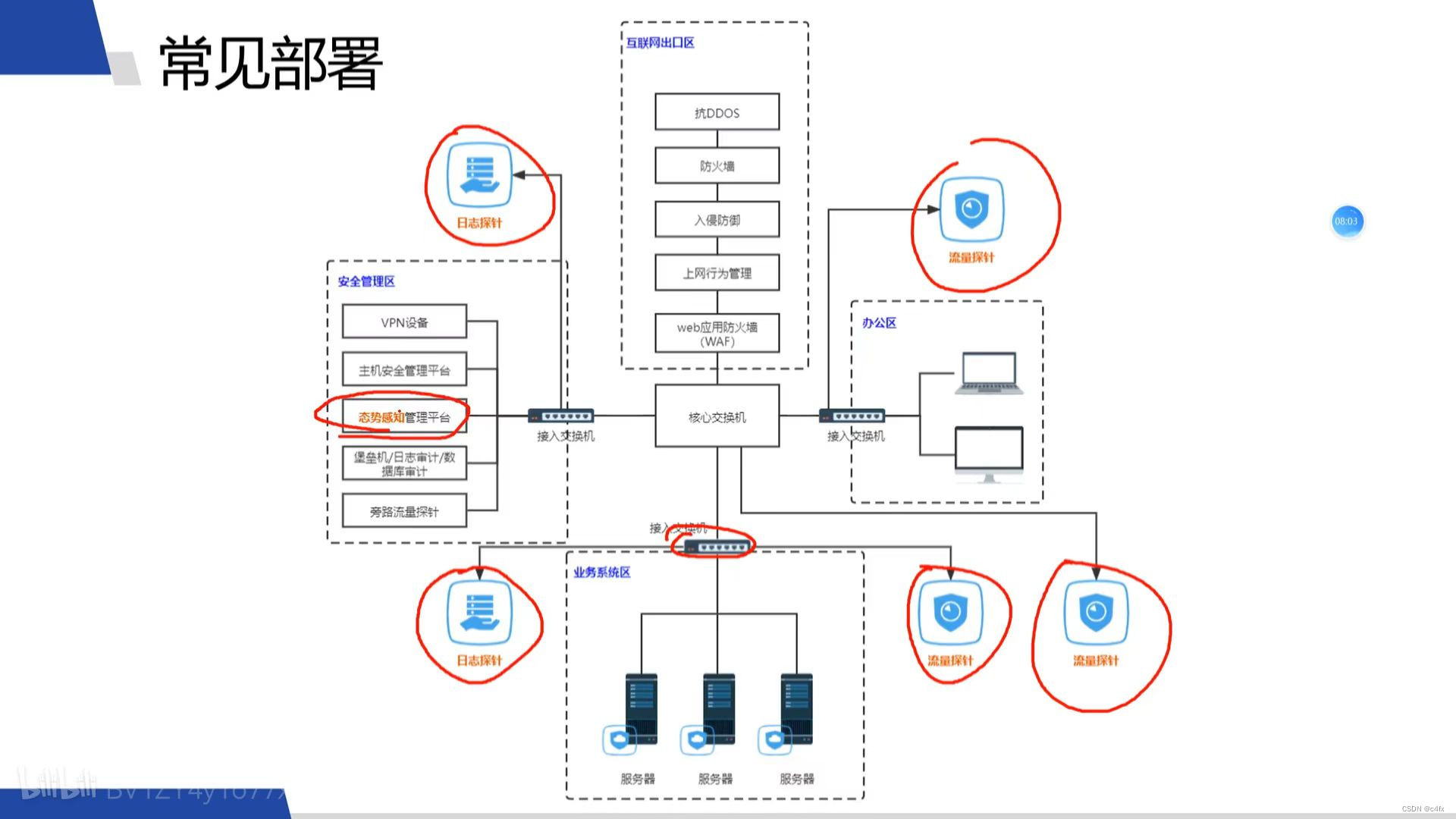

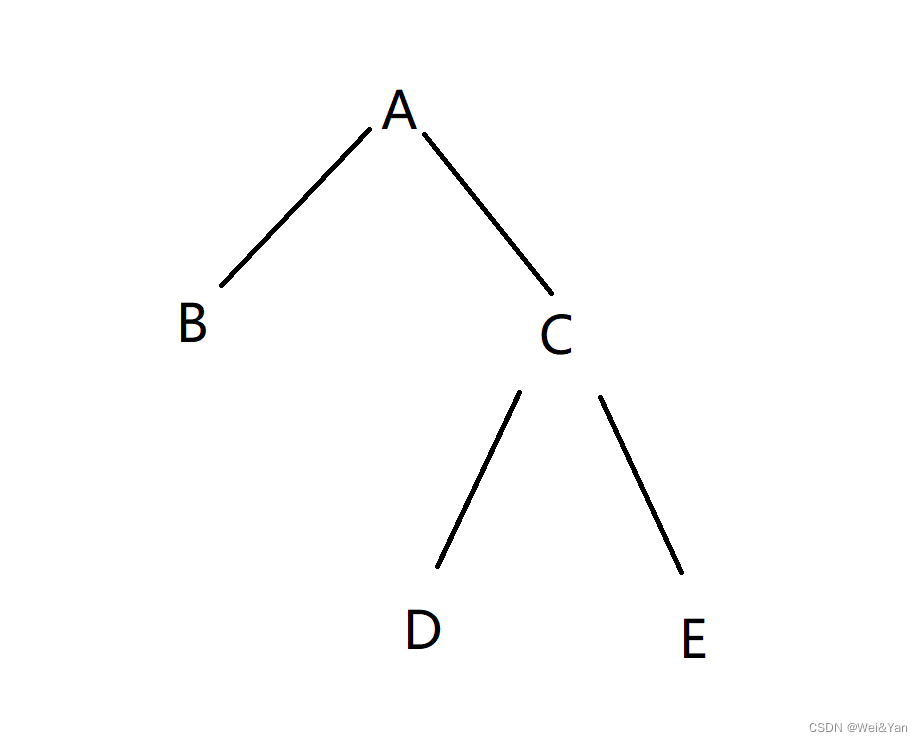

拓扑图

需要了解安全设备部署在哪些地方。

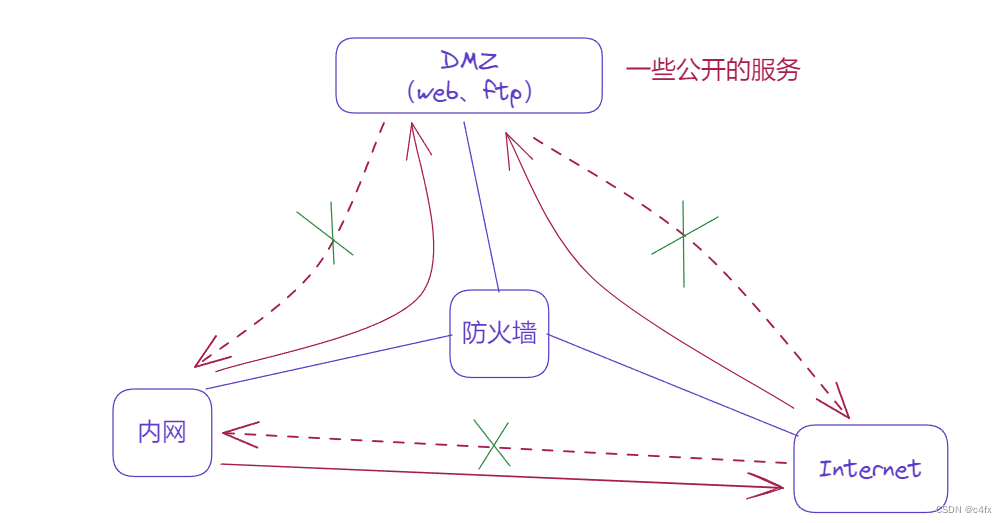

防火墙

按照过滤规则(IP,端口,协议等),对数据报的报头进行过滤,决定对数据报放行或丢弃。防火墙不会拆包查看数据包内容。

防火墙无法阻断内部的攻击,比如内部员工点击了木马文件,主动向攻击者发起连接。事后也无法对攻击信息进行调查取证(无法溯源)。

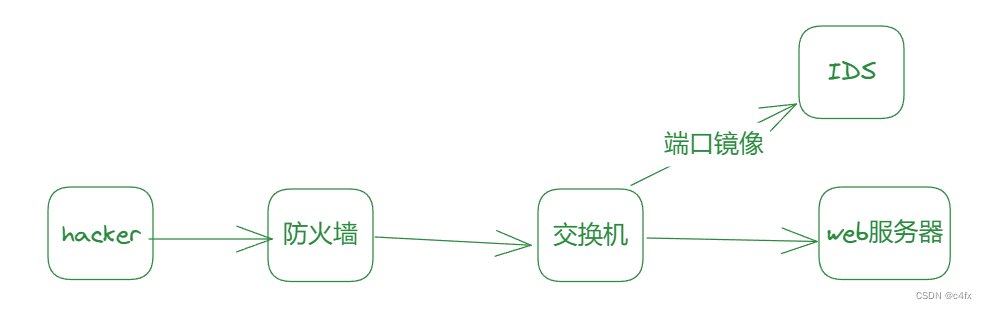

IDS

入侵检测(detection)系统。它是并联(旁路)部署的,对流到web服务器的流量进行记录。只对流量进行记录,如果是攻击流量,会“眼睁睁”地看着它攻击,不阻断攻击。“只记录,不拦截”。

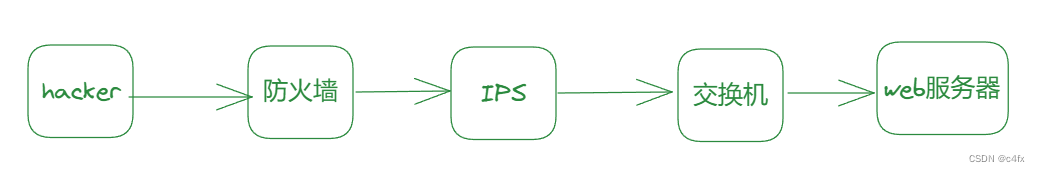

IPS

入侵防御(protection)系统,对恶意数据包进行检测,对攻击流量进行阻断。又检测又阻断。串联在网络中,一个一个地核实身份(所以速度会慢一些)。“又记录,又拦截”。

waf

web应用防火墙,主要监控的是应用层的http、https流量。

上网行为管理器

对主机用户行为进行检测,可以看用户在干什么,比如可以检测员工是不是上班摸鱼,深信服有这个(我在b站看过up主测评这个)。上网行为管理功能主要是为了防止企业员工或学校学生在上班或者上课期间浏览无关网站,而带来多方面的不良影响。

数据库审计系统

采集所有数据库的访问流量。审计可信人员(运维、员工等)对数据库的非法操作,它能记录谁(user)在什么时候(when)什么时候地方(ip地址、mac地址)对哪些库表做了什么操作(sql语句的增删查改)及相应操作返回的结果。

无法阻断非法攻击,方便事后取证、定责。比如有员工对公司怀恨在心,删库跑路,数据库审计系统记录下该员工的对数据库的非法操作(drop database),事后公司对该员工进行定责(坐牢)。

全流量设备

采集、存储所有网络流量,被攻击后方便还原攻击链,溯源取证等工作。

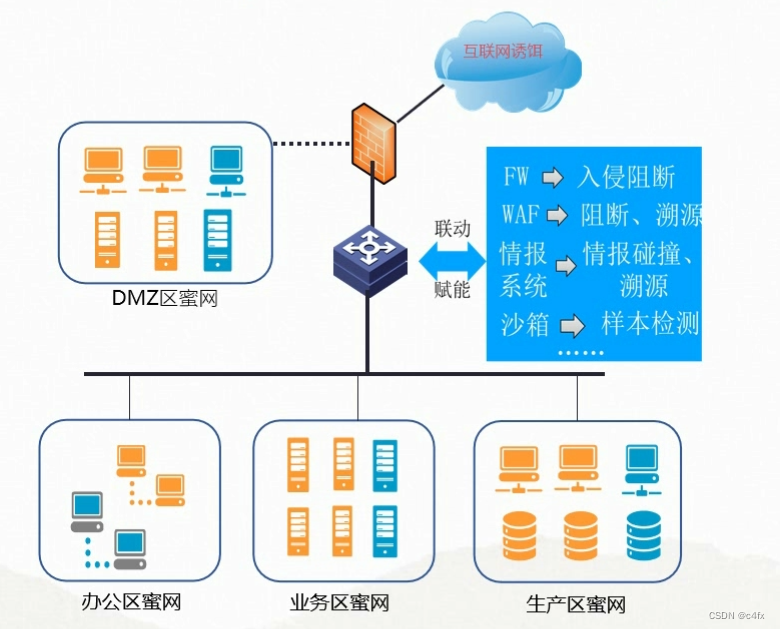

蜜罐

像IDS、IPS、waf这些安全设备,是基于特征库匹配的,意味着攻击流量(行为)匹配了特征库,就会产生告警。但是像0day漏洞,是新型的攻击手法,特征库不存在这种攻击特征,就无法产生告警。部署一些诱饵主机、网络服务和信息,诱导黑客去攻击,会记录黑客的所有操作攻击行为,就像开了上帝的眼一样。

设想一个场景,我有一块名贵手表劳力士(真实主机),把它藏在房间的枕头底下,然后在书桌上放一块高仿劳力士(蜜罐节点,有故意泄露的操作手册等敏感信息),并且在一个隐秘的地方部署了微型摄像头(蜜罐管理端)。当小偷爬窗进来时,看见桌面的高仿劳力士,便拿走了,小偷很开心,认为自己无声无息拿走了名贵的手表。殊不知,它一走进房间就被记录下来,拿走的也是高仿的手表罢了。事后,我对小偷的入侵盗窃进行了分析(根据蜜罐管理端的记录分析攻击payload、工具),发现它是通过梯子爬上来,因为开着窗,就进来了。所以我知道我房间有开窗的漏洞,赶紧先把窗关上(临时处置),然后定制防盗网,及时安装(加固)。如果高仿劳力士手表有定位、录音功能,我还能对小偷进行定位等操作(溯源与反制)。

可以自己搭建一下微步的hfish蜜罐。蜜罐本身也可能有漏洞,如果黑客能利用蜜罐的漏洞,把蜜罐当做跳板机,也能对内网进行攻击。

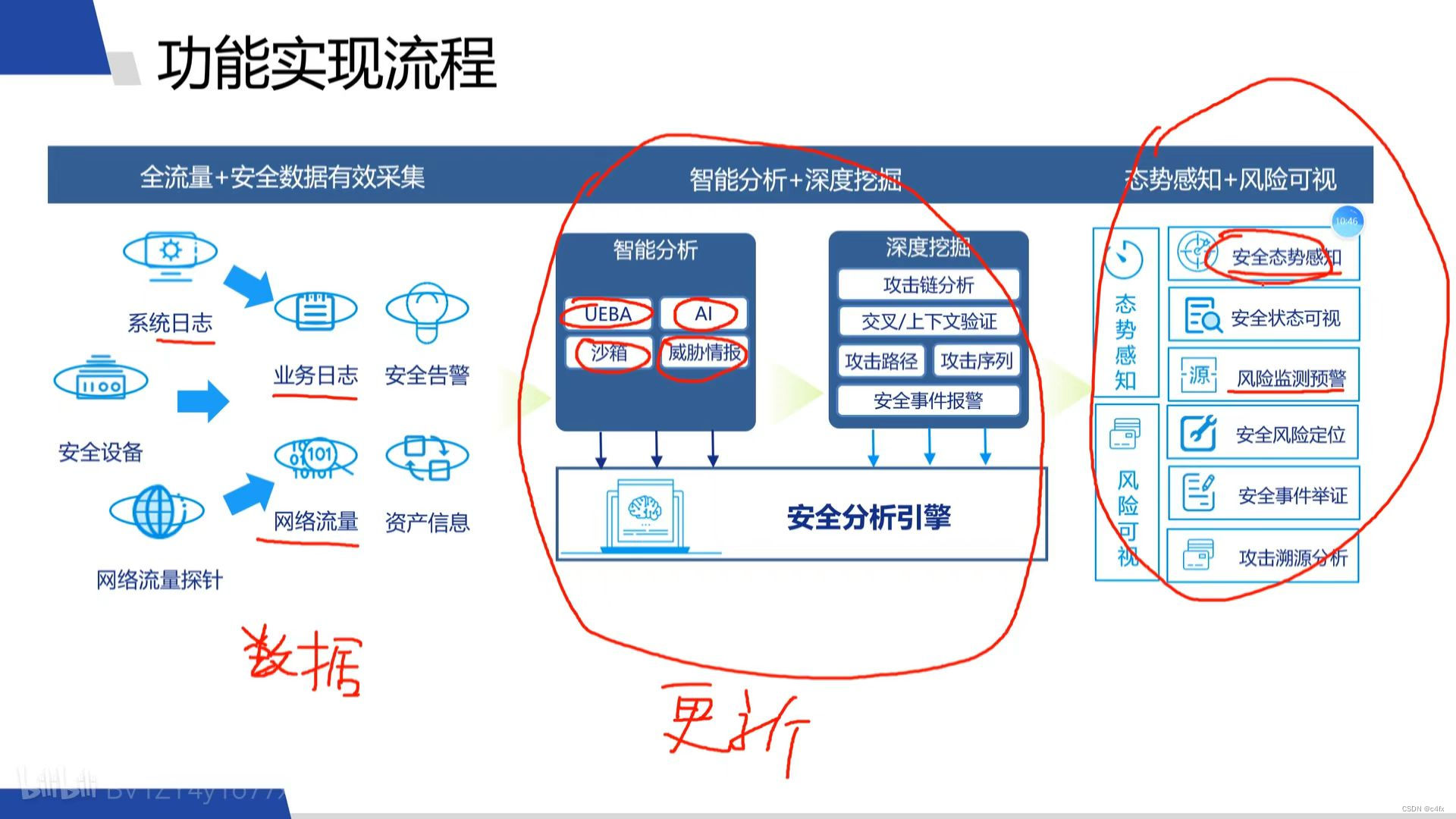

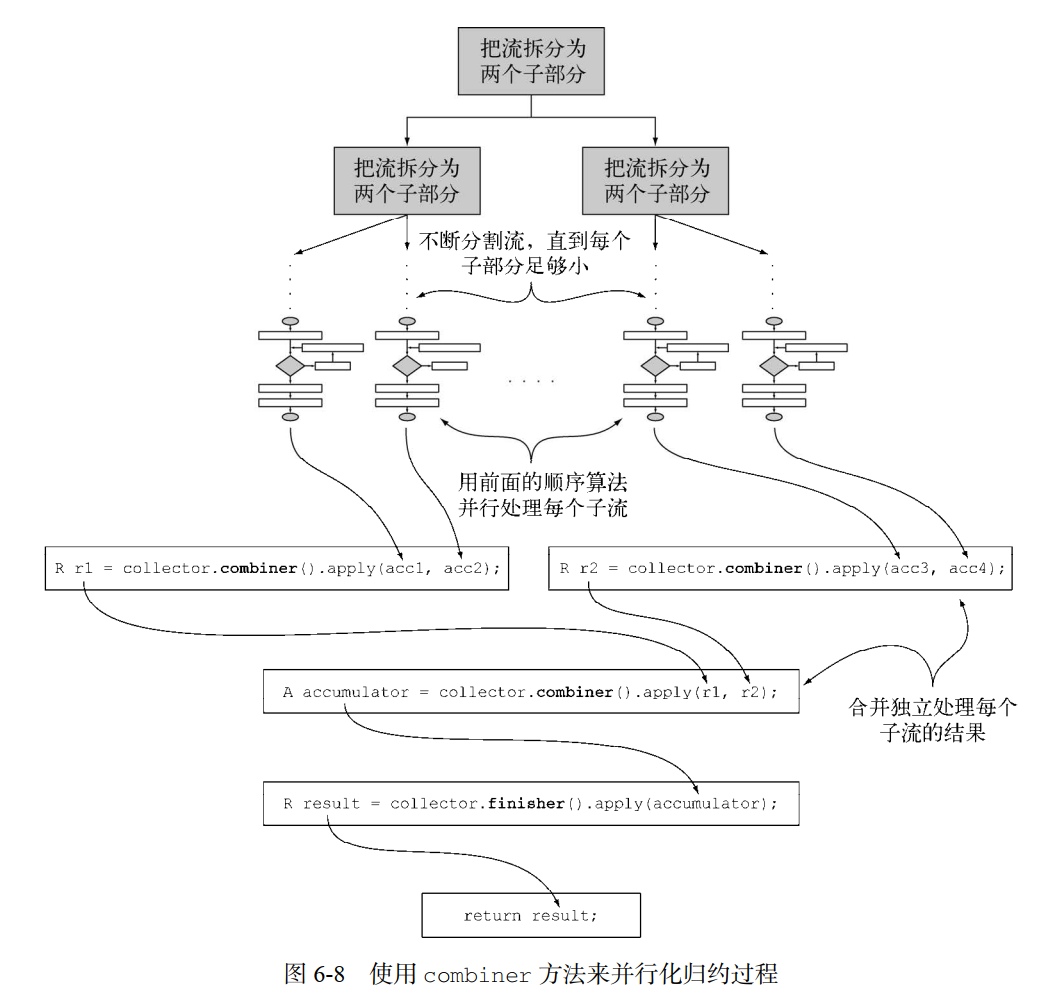

态势感知

收集海量的数据(日志+流量),使用由深度学习、威胁情报、AI等训练的模型进行分析,最后用大屏显示分析结果。一般用户看到的就是酷炫的分析结果。

![[ 云计算 | Azure ] Chapter 04 | 核心体系结构之数据中心、区域与区域对、可用区和地理区域](https://img-blog.csdnimg.cn/1e5099759bb842a29a65cd91cb3b4305.png)